So verwendet Windows das Trusted Platform-Modul

Das Windows-Betriebssystem setzt die hardwarebasierte Sicherheit in viele Features tiefer, wodurch die Plattformsicherheit maximiert und gleichzeitig die Benutzerfreundlichkeit erhöht wird. Um viele dieser Sicherheitsverbesserungen zu erreichen, nutzt Windows umfassend das Trusted Platform Module (TPM). Dieser Artikel bietet eine Übersicht über das TPM, beschreibt seine Funktionsweise und erläutert die Vorteile, die TPM für Windows mit sich bringt, sowie die kumulativen Auswirkungen der Ausführung von Windows auf einem Gerät mit einem TPM.

TPM-Übersicht

Das TPM ist ein kryptografisches Modul, das Sicherheit und Datenschutz für Computer verbessert. Der Schutz von Daten durch Verschlüsselung und Entschlüsselung, der Schutz von Anmeldeinformationen für die Authentifizierung und der Nachweis, welche Software auf einem System ausgeführt wird, sind grundlegende Funktionen, um die Sicherheit von Computern zu gewährleisten. Das TPM hilft bei all diesen Szenarien und mehr.

In der Vergangenheit waren TPMs diskrete Chips, die auf die Hauptplatine eines Computers gelöt wurden. Solche Implementierungen ermöglichen es dem Originalgerätehersteller (OEM) des Computers, das TPM getrennt vom Rest des Systems zu bewerten und zu zertifizieren. Obwohl diskrete TPM-Implementierungen nach wie vor häufig sind, können sie bei integrierten Geräten problematisch sein, wenn diese kleinformatig sind bzw. nur einen geringen Stromverbrauch haben. Einige neuere TPM-Implementierungen integrieren die TPM-Funktionalität in denselben Chipsatz wie andere Plattformkomponenten, behalten aber eine logische Trennung bei wie diskrete TPM-Chips.

TPMs sind passiv: Sie empfangen Befehle und geben Antworten zurück. Um alle Vorteile von TPM nutzen zu können, muss der OEM-Hersteller die Systemhardware und die Firmware sorgfältig integrieren in TPM integrieren, damit diese geeignete Befehle senden und auf die Antworten reagieren kann. TPMs wurden ursprünglich entwickelt, um den Besitzern und Benutzern einer Plattform Sicherheits- und Datenschutzvorteile zu bieten, aber neuere Versionen können Sicherheits- und Datenschutzvorteile für die Systemhardware selbst bieten. Bevor TPMs für erweiterte Szenarios verwendet werden können, müssen sie jedoch bereitgestellt werden. Windows stellt automatisch ein TPM bereit, aber wenn das Betriebssystem neu installiert wird, muss das TPM möglicherweise explizit erneut bereitgestellt werden, bevor es alle TPM-Features verwenden kann.

Die Trusted Computing Group (TCG) ist eine gemeinnützige Organisation, die die TPM-Spezifikation veröffentlicht und verwaltet. Zweck der TCG ist es, herstellerunabhängige, globale Branchenstandards zu entwickeln, zu definieren und zu propagieren, die eine hardwarebasierte vertrauenswürdige Stammzertifizierungsstelle für interoperable Trusted Computing-Plattformen unterstützen. Die TCG veröffentlicht auch die TPM-Spezifikation als Internationaler Standard ISO/IEC 11889, wobei der öffentlich zugängliche Prozess zur Einreichung der Spezifikation zugrunde gelegt wird, die das Joint Technical Committee 1 zwischen der International Organization for Standardization (ISO) und der International Electrotechnical Commission (IEC) definiert.

OEM-Hersteller implementieren das TPM als Komponente in eine vertrauenswürdige Computerplattform wie einem PC, einem Tablet oder einem Telefon. Vertrauenswürdige Computingplattformen verwenden das TPM, um Datenschutz- und Sicherheitsszenarien zu unterstützen, die mit Software allein nicht erreicht werden können. Software allein kann beispielsweise nicht zuverlässig melden, ob während des Systemstartprozesses Schadsoftware vorhanden ist. Die enge Integration zwischen TPM und Plattform erhöht die Transparenz des Startvorgangs und unterstützt eine Auswertung des Gerätezustands, weil die Integration eine zuverlässige Messung und Berichte zu der Software, unter der das Gerät gestartet wurde, ermöglichen. Die Implementierung eines TPM als Teil einer vertrauenswürdigen Computingplattform bietet einen Hardwarevertrauensstamm, d. h. es verhält sich vertrauenswürdig. Wenn z. B. ein in einem TPM gespeicherter Schlüssel Über Eigenschaften verfügt, die den Export des Schlüssels nicht zulassen, kann dieser Schlüssel das TPM wirklich nicht verlassen.

Die TCG hat das TPM als kostengünstige Lösung für den Massenmarkt entwickelt, die die Anforderungen von unterschiedlichen Kundensegmente bedient. Es gibt in den verschiedenen TPM-Implementationen Unterschiede bei den Sicherheitseigenschaften und ebenfalls bei den kundenseitigen und behördlichen Anforderungen für die verschiedenen Sektoren. Im öffentlichen Beschaffungswesen haben beispielsweise einige Regierungen klare Sicherheitsanforderungen für TPMs definiert, andere nicht.

Zertifizierungsprogramme für TPMs und Technologien im Allgemeinen entwickeln sich mit zunehmender Innovationsgeschwindigkeit weiter. Obwohl ein TPM eindeutig besser ist, als kein TPM zu haben, empfiehlt Microsoft am besten, die Sicherheitsanforderungen Ihrer organization zu ermitteln und alle regulatorischen Anforderungen im Zusammenhang mit der Beschaffung für Ihre Branche zu untersuchen. Das Ergebnis ist ein ausgewogenes Verhältnis zwischen verwendeten Szenarien, Sicherheitsstufe, Kosten, Vereinfachung und Verfügbarkeit.

TPM unter Windows

Die Sicherheitsfeatures von Windows in Kombination mit den Vorteilen eines TPM bieten praktische Sicherheits- und Datenschutzvorteile. Die folgenden Abschnitte beginnen mit wichtigen TPM-bezogenen Sicherheitsfeatures in Windows und beschreiben, wie Schlüsseltechnologien das TPM verwenden, um die Sicherheit zu aktivieren oder zu erhöhen.

Plattformkryptografieanbieter

Windows enthält ein Kryptografie-Framework namens Cryptographic API: Next Generation (CNG). Das grundlegende Konzept besteht in der Implementierung kryptografischer Algorithmen auf unterschiedliche Arten, jedoch mit einer gemeinsamen Anwendungsprogrammierschnittstelle (API). Anwendungen, die Kryptografie verwenden, können die gemeinsame API verwenden, ohne die Details der Implementierung oder den Algorithmus selbst zu kennen.

Auch wenn CNG nach etwas sehr Banalem klingt, veranschaulicht das Konzept einige der Vorteile, die ein TPM bietet. Unterhalb der CNG-Schnittstelle stellen Windows oder Drittanbieter einen Kryptografieanbieter (d. h. eine Implementierung eines Algorithmus) bereit, der als Softwarebibliotheken allein oder in einer Kombination aus Software und verfügbarer Systemhardware oder Nicht-Microsoft-Hardware implementiert wird. Im Fall einer Hardwareimplementierung kommuniziert der Kryptografieanbieter mit der Hardware hinter der CNG-Softwareschnittstelle.

Der plattformbasierte Kryptografieanbieter, der im Windows 8 eingeführt wurde, macht die folgenden speziellen TPM-Eigenschaften verfügbar, die reine Software-CNG-Anbieter nicht oder nicht so effektiv anbieten können:

Schlüsselschutz. Der Plattformkryptografieanbieter kann im TPM Schlüssel mit Einschränkungen für ihre Verwendung erstellen. Das Betriebssystem kann die Schlüssel im TPM laden und verwenden, ohne die Schlüssel in den Systemspeicher zu kopieren, wo sie anfällig für Schadsoftware sind. Der Plattform-Kryptografieanbieter kann auch Schlüssel konfigurieren, die von einem TPM geschützt werden, sodass sie nicht entfernbar sind. Wenn ein TPM einen Schlüssel erstellt wird, ist der Schlüssel eindeutig und befindet sich nur in diesem TPM. Wenn das TPM einen Schlüssel importiert, kann der Plattform-Kryptografieanbieter den Schlüssel in diesem TPM verwenden, aber dieses TPM ist keine Quelle, um weitere Kopien des Schlüssels zu erstellen oder die Verwendung von Kopien an anderer Stelle zu ermöglichen. Im Gegensatz hierzu unterliegen Softwarelösungen, die Schlüssel vor dem Kopieren schützen, Rückentwicklungsangriffen, bei denen jemand herausfindet, wie die Lösung Schlüssel speichert oder Kopien von Schlüsseln erstellt, während sie sich zur Verwendung im Arbeitsspeicher befinden.

Schutz vor Wörterbuchangriffen. Schlüssel, die von einem TPM geschützt werden, können einen Autorisierungswert anfordern, z. B. eine PIN. Durch den Schutz vor Wörterbuchangriffen kann das TPM Angriffe verhindern, die eine große Zahl von Vermutungen anstellen, um die PIN zu ermitteln. Nach zu vielen Versuchen gibt das TPM einfach die Fehlermeldung zurück, dass für einen gewissen Zeitraum keine weiteren Vermutungen zulässig sind. Softwarelösungen bieten möglicherweise ähnliche Features, aber sie können nicht das gleiche Schutzniveau bieten, insbesondere wenn das System neu gestartet wird, sich die Systemuhr ändert oder Dateien auf der Festplatte, für die die Anzahl fehlerhafter Vermutungen durchgeführt wird, ein Rollback ausgeführt wird. Durch den Schutz vor Wörterbuchangriffen können Autorisierungswerte wie PINs außerdem kürzer und leichter zu merken sein, dabei jedoch den gleichen Grad an Schutz wie komplexere Werte bieten, die mit Softwarelösungen verwendet werden.

Diese TPM-Features stellen Plattformkryptografieanbietern wichtige Vorteile gegenüber softwarebasierten Lösungen bereit. Eine praktische Möglichkeit, diese Vorteile in Aktion zu sehen, ist die Verwendung von Zertifikaten auf einem Windows-Gerät. Auf Plattformen, die ein TPM enthalten, kann Windows den Plattformkryptografieanbieter verwenden, um Zertifikatspeicher bereitzustellen. Zertifikatvorlagen können angeben, dass ein TPM den Plattformkryptografieanbieter verwendet, um den Schlüssel zu schützen, der mit einem Zertifikat verknüpft ist. In gemischten Umgebungen, in denen einige Computer möglicherweise kein TPM haben, könnte die Zertifikatvorlage den Plattform-Kryptografieanbieter gegenüber dem Standardmäßigen Windows-Softwareanbieter bevorzugen. Wenn ein Zertifikat als nicht exportiert werden kann konfiguriert ist, ist der private Schlüssel für das Zertifikat eingeschränkt und kann nicht aus dem TPM exportiert werden. Wenn das Zertifikat eine PIN erfordert, erhält die PIN automatisch den Schutz vor Wörterbuchangriffen des TPM.

Virtuelle Smartcards

Warnung

Windows Hello for Business und FIDO2-Sicherheitsschlüssel sind moderne zweistufige Authentifizierungsmethoden für Windows. Kunden, die virtuelle Smartcards verwenden, werden empfohlen, zu Windows Hello for Business oder FIDO2 zu wechseln. Für neue Windows-Installationen empfehlen wir Windows Hello for Business oder FIDO2-Sicherheitsschlüssel.

Smartcards sind physische Geräte, die in der Regel ein einzelnes Zertifikat und den entsprechenden privaten Schlüssel speichern. Benutzer fügen eine Smartcard in einen integrierten oder USB-Kartenleser ein und geben eine PIN zum Entsperren ein. Windows kann dann auf das Zertifikat des Karte zugreifen und den privaten Schlüssel für die Authentifizierung oder zum Entsperren von durch BitLocker geschützten Datenvolumes verwenden. Smartcards sind verbreitet, da sie eine zweistufige Authentifizierung bereitstellen, für die sowohl etwas erforderlich ist, was der Benutzer besitzt (d. h. die Smartcard), als auch etwas, was der Benutzer weiß (z. B. die Smartcard-PIN). Smartcards können jedoch teuer sein, da sie sowohl Smartcards als auch smarte Karte-Leser kaufen und bereitstellen müssen.

In Windows ermöglicht das virtuelle Smartcard-Feature dem TPM, eine dauerhaft eingefügte Smartcard zu imitieren. Das TPM wird zu einem Element, über das der Benutzer verfügt, benötigt aber trotzdem eine PIN. Während physische Smartcards die Anzahl der PIN-Versuche begrenzen, bevor die Karte gesperrt werden und ein Zurücksetzen erforderlich ist, basiert eine virtuelle intelligente Karte auf dem Schutz vor Wörterbuchangriffen des TPM, um zu viele PIN-Vermutungen zu verhindern.

Bei TPM-basierten virtuellen Smartcards schützt das TPM die Verwendung und Speicherung des privaten Schlüssels des Zertifikats, sodass er nicht kopiert werden kann, wenn er verwendet oder an anderer Stelle gespeichert und verwendet wird. Die Verwendung einer Komponente, die Teil des Systems ist, anstatt einer separaten physischen intelligenten Karte, kann die Gesamtbetriebskosten senken. Die Szenarien für verlorene Karte oder Karte, die zu Hause verbleiben, sind nicht anwendbar, und die Vorteile der smarten Karte-basierten mehrstufigen Authentifizierung bleiben erhalten. Für Benutzer sind virtuelle Smartcards einfach zu verwenden. Es wird lediglich eine PIN zum Entsperren benötigt. Virtuelle Smartcards unterstützen die gleichen Szenarien wie physische Smartcards, einschließlich der Anmeldung bei Windows oder der Authentifizierung für den Zugriff auf Ressourcen.

Windows Hello for Business

Windows Hello for Business bietet Authentifizierungsmethoden, mit denen Kennwörter ersetzt werden sollen, die schwer zu merken sein können und leicht kompromittiert werden können. Darüber hinaus verwenden Benutzername-Kennwort-Lösungen für die Authentifizierung häufig dieselben Kombinationen von Anmeldeinformationen auf mehreren Geräten und Diensten. Wenn diese Anmeldeinformationen kompromittiert sind, werden sie an mehreren Stellen kompromittiert. Windows Hello for Business kombiniert die auf jedem Gerät bereitgestellten Informationen (d. h. den kryptografischen Schlüssel) mit zusätzlichen Informationen, um Benutzer zu authentifizieren. Auf einem System, das über ein TPM verfügt, kann das TPM den Schlüssel schützen. Wenn ein System nicht über ein TPM verfügt, wird der Schlüssel von softwarebasierten Techniken geschützt. Bei den zusätzlichen Informationen, die der Benutzer bereitstellt, kann es sich um einen PIN-Wert oder, wenn das System über die erforderliche Hardware verfügt, biometrische Informationen handeln, z. B. Fingerabdruck oder Gesichtserkennung. Um die Privatsphäre zu schützen, werden die biometrischen Informationen nur auf dem jeweiligen Gerät für den Zugriff auf den bereitgestellten Schlüssel verwendet. Sie werden nicht für mehrere Geräte verwendet.

Die Einführung neuer Technologien zur Authentifizierung erfordert, dass Identitätsanbieter und Organisationen diese Technologie bereitstellen und verwenden. Windows Hello for Business ermöglicht Benutzern die Authentifizierung mit ihrem vorhandenen Microsoft-Konto, einem Active Directory-Konto, einem Microsoft Entra-Konto oder sogar Nicht-Microsoft Identity Provider Services oder Diensten der vertrauenden Seite, die die Schnelle ID Online-Authentifizierung V2.0 unterstützen.

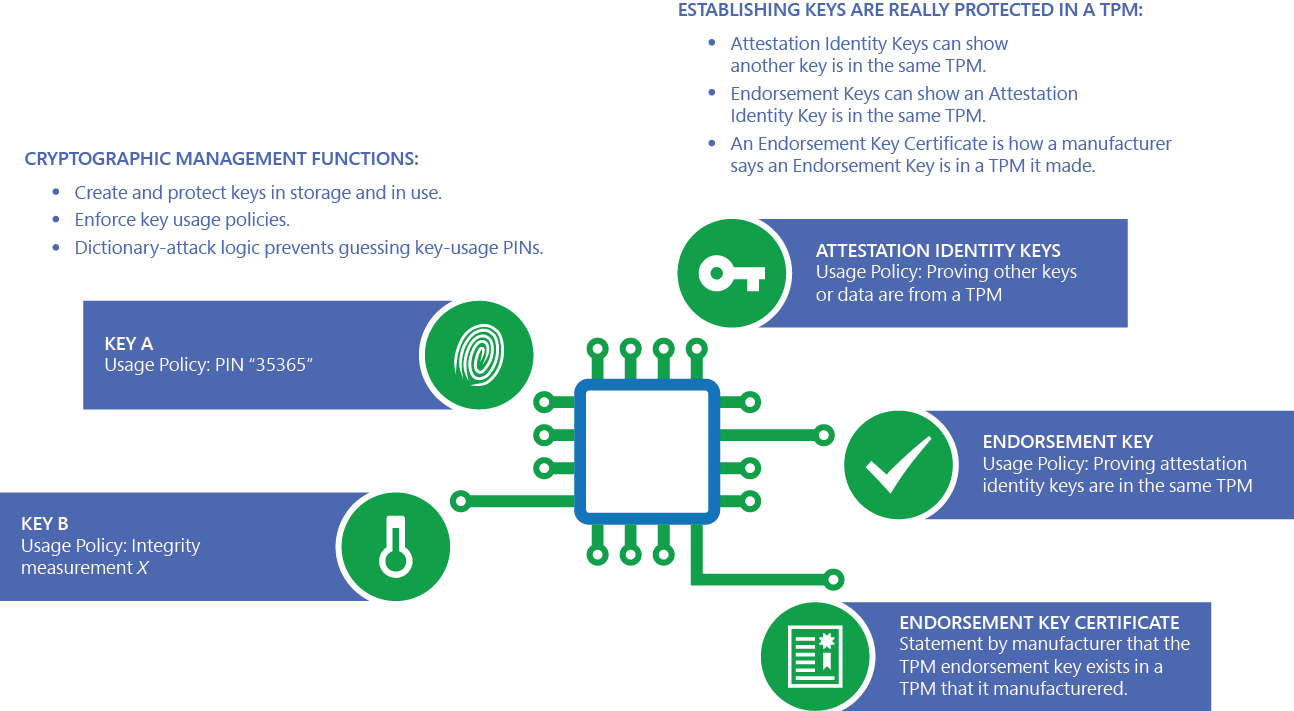

Identitätsanbieter haben bei der Art der Bereitstellung von Anmeldeinformationen auf Client-Geräten Flexibilität. Eine Organisation kann z. B. nur Geräte bereitstellen, die über ein TPM verfügen, damit die Organisation weiß, dass ein TPM die Anmeldeinformationen geschützt. Die Fähigkeit, ein TPM von Schadsoftware zu unterscheiden, die sich wie ein TPM verhält, setzt die folgenden TPM-Funktionen voraus (siehe Abbildung 1):

Endorsement Key. Der TPM-Hersteller kann einen speziellen Schlüssel im TPM erstellen, der als Endorsement Key bezeichnet wird. Ein vom Hersteller signiertes Endorsement Key-Zertifikat besagt, dass der Endorsement Key in einem TPM vorhanden ist, das der Hersteller erstellt hat. Lösungen können das Zertifikat mit dem TPM verwenden, das den Endorsement Key enthält, um zu bestätigen, dass ein Szenario tatsächlich ein TPM eines bestimmten TPM-Herstellers umfasst (anstelle von Schadsoftware, die wie ein TPM fungiert).

Nachweisidentitätsschlüssel. Um die Privatsphäre zu schützen, verwenden die meisten TPM-Szenarien nicht direkt einen tatsächlichen Endorsement Key. Stattdessen verwenden sie Attestation Identity Keys. Eine Identitäts-Zertifizierungsstelle (Certificate Authority, CA) verwendet den Endorsement Key und dessen Zertifikat, um nachweisen, dass in einem echten TPM tatsächlich ein oder mehrere Attestation Identity Keys vorhanden sind. Die Identität-CA stellt Attestation Identity Key-Zertifikate aus. Dasselbe Endorsement Key-Zertifikat, mit dem das TPM eindeutig identifiziert werden kann, wird im Allgemeinen von mehr als einer Identitäts-CA gesehen. Es kann jedoch eine beliebige Zahl von Attestation Identity Key-Zertifikaten erstellt werden, um die Informationen zu begrenzen, die in anderen Szenarien freigegeben werden.

Abbildung 1: TPM-Verwaltung kryptografischer Schlüssel

Abbildung 1: TPM-Verwaltung kryptografischer Schlüssel

Für Windows Hello for Business kann Microsoft die Rolle der Identitäts-CA ausfüllen. Microsoft-Dienste können ein Attestation Identity Key-Zertifikat für jedes Gerät, jeden Benutzer und jeden Identitätsanbieter ausstellen, um die Privatsphäre zu schützen und Identitätsanbieter dabei zu unterstützen, sicherzustellen, dass die TPM-Geräteanforderungen erfüllt werden, bevor Windows Hello for Business-Anmeldeinformationen bereitgestellt werden.

BitLocker-Laufwerkverschlüsselung

BitLocker bietet eine vollständige Volumeverschlüsselung, um gespeicherte Daten zu schützen. Die am häufigsten verwendete Gerätekonfiguration teilt die Festplatte in mehrere Volumes auf. Das Betriebssystem und die Benutzerdaten befinden sich auf einem Volume, das vertrauliche Informationen enthält, und andere Volumes enthalten öffentliche Informationen wie Startkomponenten, Systeminformationen und Wiederherstellungstools. (Diese anderen Volumes werden so selten verwendet, dass sie für Benutzer nicht sichtbar sein müssen.) Wenn das Volume, das das Betriebssystem und die Benutzerdaten enthält, nicht verschlüsselt ist, kann jemand ohne weitere Schutzmaßnahmen ein anderes Betriebssystem starten und die beabsichtigte Erzwingung von Dateiberechtigungen durch das Betriebssystem zum Lesen von Benutzerdaten einfach umgehen.

In der am häufigsten verwendeten Konfiguration verschlüsselt BitLocker das Betriebssystemvolume, sodass die Daten auf dem Volume weiter geschützt sind, wenn der Computer oder die Festplatte verloren gehen oder gestohlen werden, wenn sie ausgeschaltet sind. Wenn der Computer eingeschaltet wird, wird er normal gestartet und zeigt die Windows-Anmeldeaufforderung an. Die einzige Möglichkeit für Benutzer besteht darin, sich mit ihren Anmeldeinformationen anzumelden, sodass das Betriebssystem die normalen Dateiberechtigungen erzwingen kann. Wenn sich jedoch etwas am Startprozess ändert, z. B. wird ein anderes Betriebssystem von einem USB-Gerät gestartet– das Betriebssystemvolume und Die Benutzerdaten können nicht gelesen werden und sind nicht zugänglich. Das TPM und die Systemfirmware arbeiten zusammen, um Daten darüber aufzuzeichnen, wie das System gestartet wird, einschließlich der geladenen Software und Konfigurationsdetails. Dazu gehören Informationen darüber, ob der Start von der Festplatte oder von einem USB-Gerät ausgeführt wurde. BitLocker verwendet das TPM, um die Verwendung eines Schlüssels nur dann zuzulassen, wenn der Start auf eine erwartete Weise erfolgt. Die Systemfirmware und das TPM wurden sorgfältig für eine Zusammenarbeit entwickelt, um die folgenden Funktionen bereitstellen:

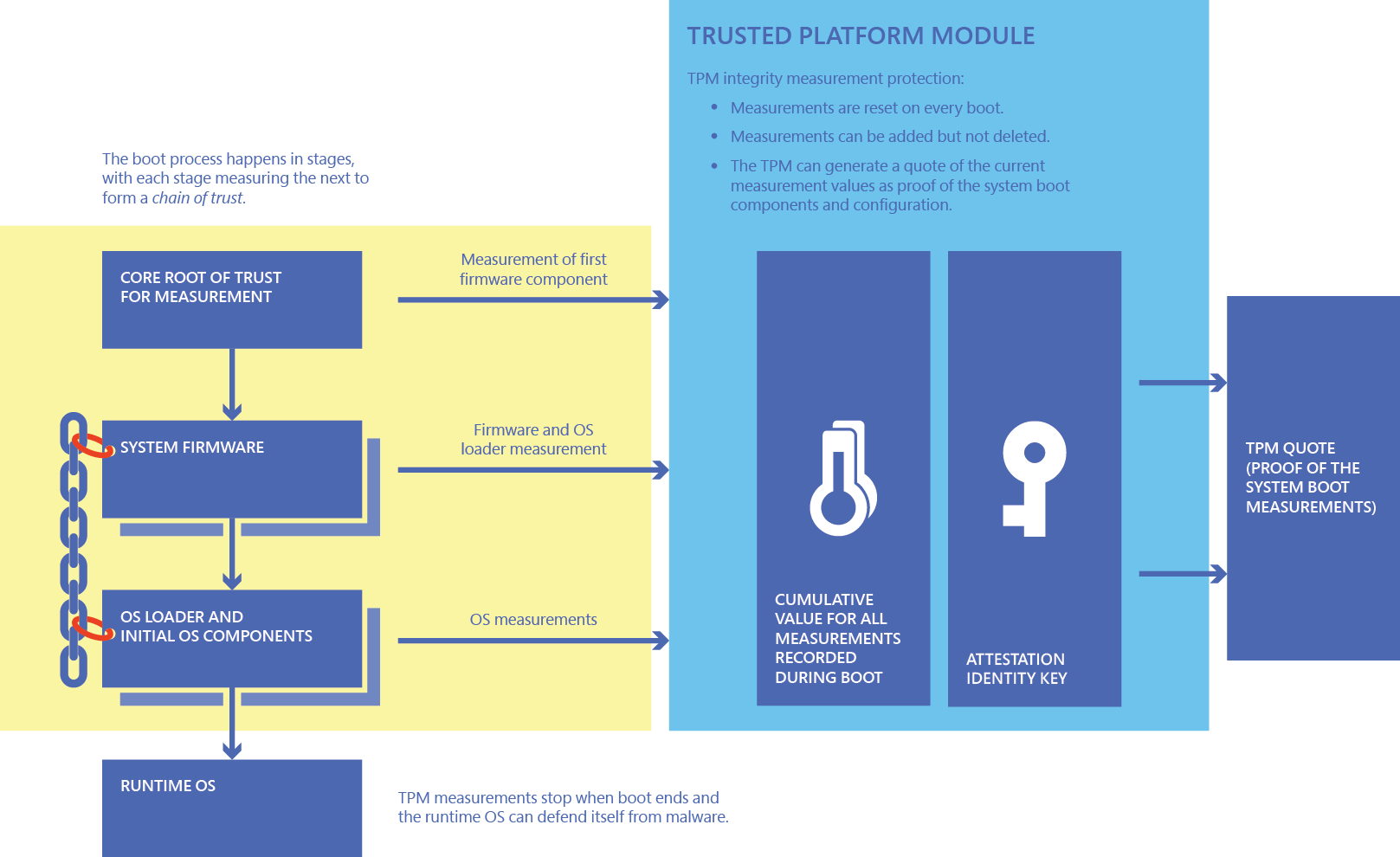

Hardwarevertrauensstamm für die Messung. Ein TPM ermöglicht Software das Senden von Befehlen, die Messungen von Software- oder Konfigurationsinformationen aufzeichnen. Diese Informationen können mithilfe eines Hashalgorithmus verarbeitet werden, der im Wesentlichen eine große Datenmenge in einen kleinen, statistisch eindeutigen Hashwert umwandelt. Die Systemfirmware verfügt über eine Komponente mit dem Namen „Core Root of Trust für Measurement (CRTM)“, die implizit als vertrauenswürdig eingestuft wird. Die CRTM hasht die nächste Softwarekomponente ohne Bedingungen und zeichnet den Wert der Messung durch Senden eines Befehls an das TPM auf. Aufeinander folgende Komponenten, ob Systemfirmware- oder Betriebssystem-Ladeprogramme, setzen den Vorgang fort, indem sie alle von ihnen geladenen Softwarekomponenten messen, bevor sie ausgeführt werden. Da die Messung jeder Komponente vor der Ausführung an das TPM gesendet wird, kann eine Komponente ihre Messung nicht aus dem TPM löschen. (Messungen werden jedoch gelöscht, wenn das System neu gestartet wird.) Das Ergebnis ist, dass das TPM für jeden Schritt des Systemstartvorgangs Messungen von Informationen zu Software und Konfiguration beim Starten enthält. Alle Änderungen der Software oder Konfiguration beim Starten führen zu unterschiedlichen TPM-Messungen für diesen und spätere Schritte. Da die Systemfirmware die Messungskette ohne Bedingungen startet, stellt es eine vertrauenswürdige hardwarebasierte Stelle für die TPM-Messungen bereit. An einem bestimmten Punkt im Startvorgang nimmt der Wert der Aufzeichnung von Informationen zu allen geladenen Software- und Konfigurationskomponenten ab und die Kette der Messungen wird beendet. Das TPM ermöglicht das Erstellen von Schlüsseln, die nur verwendet werden können, wenn die Plattformkonfigurationregister, die die Messungen enthalten, spezifische Werte haben.

Der Schlüssel wird nur verwendet, wenn Startmessungen genau sind. BitLocker erstellt einen Schlüssel im TPM, der nur verwendet werden kann, wenn die Startmessungen einem erwarteten Wert entsprechen. Der erwartete Wert wird für den Schritt im Startprozess berechnet, in dem der Windows-Start-Manager auf dem Betriebssystemvolume auf der Systemfestplatte ausgeführt wird. Der Windows-Start-Manager wird unverschlüsselt auf dem Startvolume gespeichert und muss den TPM-Schlüssel verwenden, damit er Daten entschlüsseln kann, die aus dem Betriebssystemvolume in den Arbeitsspeicher gelesen werden, und der Startvorgang mittels des verschlüsselten Betriebssystemvolumes fortgesetzt werden kann. Wenn ein anderes Betriebssystem gestartet wird oder die Konfiguration geändert wird, unterscheiden sich die Messwerte im TPM, der Windows-Start-Manager lässt den Schlüssel nicht zu, und der Startvorgang kann nicht normal fortgesetzt werden, da die Daten auf dem Betriebssystem nicht entschlüsselt werden können. Wenn jemand versucht, das System mit einem anderen Betriebssystem oder Gerät zu starten, sind die Software- oder Konfigurationsmessungen im TPM falsch und das TPM gestattet die Verwendung des Schlüssels nicht, der benötigt wird, um das Betriebssystemvolume zu entschlüsseln. Wenn sich die Messwerte unerwartet ändern, können Benutzer stets den BitLocker-Wiederherstellungsschlüssel verwenden, um auf Volumedaten zuzugreifen. Organisationen können BitLocker so konfigurieren, dass der Wiederherstellungsschlüssel in Active Directory Domain Services (AD DS) gespeichert wird.

Die Merkmale von Gerätehardware sind für BitLocker und dessen Möglichkeit, Daten zu schützen, wichtig. Ein Aspekt ist, ob das Gerät Angriffsvektoren bietet, wenn das System den Anmeldebildschirm anzeigt. Wenn das Windows-Gerät beispielsweise über einen Port verfügt, der direkten Speicherzugriff ermöglicht, sodass jemand Hardware anschließen und Arbeitsspeicher lesen kann, kann ein Angreifer den Entschlüsselungsschlüssel des Betriebssystemvolumes aus dem Arbeitsspeicher lesen, während er sich auf dem Windows-Anmeldebildschirm befindet. Um dieses Risiko zu verringern, können Organisationen BitLocker so konfigurieren, dass der TPM-Schlüssel sowohl die richtigen Softwaremessungen als auch einen Autorisierungswert erfordert. Der Systemstartvorgang hält beim Windows-Start-Manager an. Der Benutzer wird aufgefordert, den Autorisierungswert für den TPM-Schlüssel einzugeben oder ein USB-Gerät mit dem Wert anzuschließen. Dieser Vorgang verhindert, dass BitLocker den Schlüssel automatisch in den Arbeitsspeicher lädt, wo er gefährdet sein könnte, bietet jedoch eine weniger komfortable Benutzererfahrung.

Neuere Hardware und Windows arbeiten besser zusammen, um den direkten Speicherzugriff über Ports zu deaktivieren und Angriffsvektoren zu reduzieren. Das Ergebnis ist, dass Organisationen mehr Systeme bereitstellen können, ohne dass Benutzer zusätzliche Autorisierungsinformationen während des Startvorgangs eingeben müssen. Die richtige Hardware ermöglicht die Verwendung von BitLocker mit der "TPM-only"-Konfiguration, sodass Benutzer ein einmaliges Anmelden erhalten, ohne beim Start eine PIN oder einen USB-Schlüssel eingeben zu müssen.

Device Encryption

Device Encryption ist die Verbraucherversion von BitLocker und verwendet die gleiche zugrunde liegende Technologie. Wenn sich ein Kunde mit einem Microsoft-Konto anmeldet und das System die Hardwareanforderungen für den modernen Standbymodus erfüllt, wird die BitLocker-Laufwerkverschlüsselung in Windows automatisch aktiviert. Der Wiederherstellungsschlüssel wird in der Microsoft-Cloud gesichert und Verbraucher können über ihr Microsoft-Konto auf diesen zugreifen. Die Hardwareanforderungen für den modernen Standbymodus informieren Windows, dass die Hardware für die Bereitstellung der Geräteverschlüsselung geeignet ist und die Verwendung der "TPM-only"-Konfiguration für eine einfache Benutzerumgebung ermöglicht. Zusätzlich wurde Modern Standby-Hardware dafür entwickelt, die Wahrscheinlichkeit zu verringern, dass sich Messwerte ändern und Verbraucher nach dem Wiederherstellungsschlüssel gefragt werden.

Für Softwaremessungen nutzt Device Encryption Messungen der Autorität, die die Softwarekomponenten bereitstellt (basierend auf Codesignaturen von Herstellern wie OEMs oder Microsoft), anstelle der genauen Hashes der Softwarekomponenten selbst. Dies ermöglicht die Wartung von Komponenten, ohne die Messwerte zu ändern. Für Konfigurationsmessungen basieren die verwendeten Werte auf der Startsicherheitsrichtlinie und nicht auf den zahlreichen weiteren Konfigurationseinstellungen, die während des Starts aufgezeichnet werden. Diese Werte ändern sich auch weniger häufig. Das Ergebnis ist, dass Device Encryption auf geeigneter Hardware auf benutzerfreundliche Weise aktiviert wird und gleichzeitig die Daten schützt.

Kontrollierter Start

Windows 8 führte den kontrollierten Start als eine Möglichkeit ein, wie das Betriebssystem die Kette der Messungen von Softwarekomponenten und Konfigurationsinformationen im TPM bis zur Initialisierung des Windows-Betriebssystems aufzeichnen kann. In vorherigen Windows-Versionen endete die Messungskette mit dem Windows-Start-Manager und die Messungen im TPM waren für die Bewertung des Startzustands von Windows nicht nützlich.

Der Windows-Startprozess erfolgt phasenweise und umfasst häufig Nicht-Microsoft-Treiber, um mit herstellerspezifischer Hardware zu kommunizieren oder Antischadsoftwarelösungen zu implementieren. Im Fall von Software zeichnet der kontrollierte Start Messungen des Windows-Kernels, von Treibern für den Antischadsoftware-Frühstart und von Starttreibern im TPM auf. Im Fall von Konfigurationseinstellungen zeichnet der kontrollierte Start sicherheitsrelevante Informationen wie Signaturdaten, die von Treibern für Antischadsoftware verwendet werden, und Konfigurationsdaten zu Windows-Sicherheitsfeatures auf (beispielweise, ob BitLocker aktiviert oder deaktiviert ist).

Der kontrollierte Start stellt sicher, dass TPM-Messungen den Startzustand der Windows-Software- und -Konfigurationseinstellungen vollständig widerspiegeln. Wenn Sicherheitseinstellungen und andere Schutzmaßnahmen korrekt eingerichtet sind, werden sie die Sicherheit des ausgeführten Betriebssystems anschließend zuverlässig sicherstellen. Andere Szenarien können den Startzustand des Betriebssystems verwenden, um zu bestimmen, ob das ausgeführte Betriebssystem vertrauenswürdig sein soll.

TPM-Messungen sind so konzipiert, dass Aufzeichnungen sensibler Informationen als Messungen vermieden werden. Als zusätzliche Datenschutzmaßnahme beendet der kontrollierte Start die Messungskette zu Beginn des Startzustands von Windows. Daher enthält die Gruppe von Messungen keine Detail darüber, welche Anwendungen verwendet werden oder wie Windows verwendet wird. Messwertinformationen können für externe Entitäten freigegeben werden, um zu zeigen, dass das Gerät angemessene Sicherheitsrichtlinien erzwingt und nicht mit Schadsoftware gestartet wurde.

Das TPM stellt die folgende Möglichkeit bereit, wie Szenarien die Messungen verwenden können, die im TPM während des Startvorgangs aufgezeichnet werden:

- Remotenachweis. Unter Verwendung eines Attestation Identity Key kann das TPM eine Anweisung (oder ein Zitat) der aktuellen Messungen im TPM generieren und kryptografisch signieren. Windows kann eindeutige Nachweisidentitätsschlüssel für verschiedene Szenarien erstellen, um zu verhindern, dass separate Evaluatoren zusammenarbeiten, um dasselbe Gerät nachzuverfolgen. Weitere Informationen im Zitat werden kryptografisch verschlüsselt, um die gemeinsame Nutzung von Informationen zu begrenzen und den Datenschutz zu verbessern. Indem das Zitat an eine Remoteentität gesendet wird, kann ein Gerät die Software- und Konfigurationseinstellungen bestätigen, die für das Starten des Geräts und das Initialisieren des Betriebssystems verwendet wurden. Ein Attestation Identity Key-Zertifikat kann zusätzlich Gewissheit bieten, dass das Zitat aus einem wirklich vorhandenen TPM stammt. Die Remotebestätigung ist ein Vorgang, bei dem Messungen im TPM aufgezeichnet werden, ein Zitat generiert wird und die Zitatinformationen an ein anderes System gesendet werden, das die Messungen auswertet, um ein Gerät als vertrauenswürdig einstufen zu können. Dieser Vorgang wird in Abbildung 2 dargestellt.

Wenn neue Sicherheitsfeatures zu Windows hinzugefügt werden, fügt der kontrollierte Start den Messungen, die im TPM aufgezeichnet wurden, sicherheitsrelevante Informationen hinzu. Der kontrollierte Start unterstützt Remotebestätigungsszenarien, die die Systemfirmware und den Status der Windows-Initialisierung widerspiegeln.

Abbildung 2: Prozess zum Erstellen von Beweisen für Startsoftware und Konfiguration mithilfe eines TPM

Abbildung 2: Prozess zum Erstellen von Beweisen für Startsoftware und Konfiguration mithilfe eines TPM

Integritätsbestätigung

Einige Windows-Verbesserungen unterstützen Sicherheitslösungen bei der Implementierung von Remotenachweisszenarien. Microsoft stellt einen Dienst für die Integritätsbestätigung bereit, der Attestation Identity Key-Zertifikate für TPMs von unterschiedlichen Herstellern erstellen sowie gemessene Startinformationen analysieren kann, um einfache Sicherheitsszenarien zu extrahieren, z. B., ob BitLocker aktiviert oder deaktiviert ist. Die einfachen Sicherheitsbestätigungen können verwendet werden, um die Geräteintegrität zu bewerten.

Lösungen für die mobile Geräteverwaltung (Mobile Device Management, MDM) können für einen Client einfache Sicherheitsbestätigungen vom Microsoft Health Attestation-Dienst empfangen, ohne sich mit der Komplexität des Zitats oder den Details der TPM-Messungen auseinandersetzen zu müssen. MDM-Lösungen können anhand der Sicherheitsinformationen Maßnahmen durchführen, indem fehlerhafte Geräte isoliert werden oder der Zugriff auf Clouddienste wie Microsoft Office 365 gesperrt wird.

Credential Guard

Credential Guard ist ein neues Feature in Windows, das windows-Anmeldeinformationen in Organisationen schützt, die AD DS bereitgestellt haben. In der Vergangenheit wurden die Anmeldeinformationen eines Benutzers (z. B. ein Anmeldekennwort) gehasht, um ein Autorisierungstoken zu generieren. Benutzer verwendeten das Token für den Zugriff auf Ressourcen, zu deren Verwendung sie berechtigt waren. Ein Schwachpunkt des Tokenmodells ist, dass Schadsoftware, die Zugriff auf den Betriebssystemkernels hatte, den Arbeitsspeicher des Computers durchsuchen und alle derzeit verwendeten Zugriffstoken ernten konnte. Der Angreifer könnte dann extrahierte Token verwenden, um sich an anderen Computern anzumelden und weitere Anmeldeinformationen zu sammeln. Diese Art von Angriff wird als "Pass the Hash"-Angriff bezeichnet, eine Schadsoftwaretechnik, die einen Computer infiziert, um viele Computer in einem organization zu infizieren.

Ähnlich wie Microsoft Hyper-V virtuelle Computer (VMs) voneinander getrennt hält, verwendet Credential Guard Virtualisierung, um den Prozess zu isolieren, der Anmeldeinformationen in einem Speicherbereich mit Hashes übergibt, auf den der Betriebssystemkernels nicht zugreifen kann. Dieser isolierte Speicherbereich wird während des Startvorgangs initialisiert und geschützt, sodass Komponenten in der größeren Betriebssystemumgebung ihn nicht manipulieren können. Credential Guard verwendet das TPM, um seine Schlüssel mit TPM-Messungen zu schützen damit nur während des Startvorgangs auf sie zugegriffen werden kann, wenn der getrennte Bereich initialisiert wurde. Sie sind für den normalen Betriebssystemkernel nicht verfügbar. Der lokale Sicherheitsautoritätscode im Windows-Kernel interagiert mit dem isolierten Arbeitsspeicherbereich, indem Anmeldeinformationen übergeben und Autorisierungstoken zur einmaligen Verwendung empfangen werden.

Die resultierende Lösung bietet tiefgehende Verteidigung, denn selbst wenn Schadsoftware im Betriebssystemkernels ausgeführt wird, kann sie nicht auf die Geheimnisse innerhalb des isolierten Speicherbereichs zugreifen, der tatsächlich Autorisierungstoken generiert. Die Lösung löst das Problem der Schlüsselprotokollierung nicht, da die Kennwörter, die diese Protokollierungen erfassen, tatsächlich den normalen Windows-Kernel durchlaufen, aber in Kombination mit anderen Lösungen wie Smartcards für die Authentifizierung verbessert Credential Guard den Schutz von Anmeldeinformationen in Windows erheblich.

Fazit

Das TPM fügt Windows hardwarebasierte Sicherheitsvorteile hinzu. Bei der Installation auf Hardware, die ein TPM enthält, bietet Window bemerkenswert verbesserte Sicherheitsvorteile. In der folgenden Tabelle sind die wichtigsten Vorteile der wichtigsten Tpm-Features zusammengefasst.

| Feature | Vorteile der Verwendung auf einem System mit einem TPM |

|---|---|

| Plattformkryptografieanbieter | – Wenn der Computer kompromittiert ist, kann der private Schlüssel, der dem Zertifikat zugeordnet ist, nicht vom Gerät kopiert werden. – Der Wörterbuchangriffsmechanismus des TPM schützt PIN-Werte für die Verwendung eines Zertifikats. |

| Virtuelle Smartcards | Erzielen Sie eine Ähnliche Sicherheit wie bei physischen Smartcards, ohne physische Smartcards oder Karte-Leser bereitzustellen. |

| Windows Hello for Business | – Auf einem Gerät bereitgestellte Anmeldeinformationen können nicht an anderer Stelle kopiert werden. – Bestätigen Sie das TPM eines Geräts, bevor Die Anmeldeinformationen bereitgestellt werden. |

| BitLocker-Laufwerkverschlüsselung | Unternehmen stehen mehrere Optionen zur Verfügung, um ruhende Daten zu schützen und gleichzeitig sicherheitsrelevante Anforderungen mit unterschiedlicher Gerätehardware abzuwägen. |

| Device Encryption | Mit einem Microsoft-Konto und der richtigen Hardware profitieren Verbrauchergeräte nahtlos vom Schutz ruhender Daten. |

| Kontrollierter Start | Ein Hardwarevertrauensstamm enthält Startmessungen, die bei der Erkennung von Schadsoftware während des Remotenachweises helfen. |

| Integritätsbestätigung | MDM-Lösungen können problemlos Remotenachweise durchführen und die Clientintegrität auswerten, bevor sie Zugriff auf Ressourcen oder Clouddienste wie Office 365 gewähren. |

| Credential Guard | Die Verteidigung in der Tiefe nimmt zu, sodass es selbst wenn Schadsoftware über Administratorrechte auf einem Computer verfügt, es erheblich schwieriger ist, zusätzliche Computer in einem organization zu kompromittieren. |

Obwohl einige der oben genannten Features zusätzliche Hardwareanforderungen aufweisen (z. B. Virtualisierungsunterstützung), ist das TPM ein Eckpfeiler der Windows-Sicherheit. Microsoft und anderen Branchenmitglieder verbessern die globalen TPM-Standards weiter und fügen mehr und mehr Anwendungen hinzu, die es verwenden, um Kunden fassbare Vorteile zu bieten. Microsoft hat unterstützung für die meisten TPM-Features in seiner Version von Windows für das Internet der Dinge (IoT) namens Windows IoT Core bereitgestellt. IoT-Geräte, die möglicherweise an unsicheren physischen Standorten bereitgestellt und zur Verwaltung mit Clouddiensten wie Azure IoT Hub verbunden werden, können das TPM auf innovative Weise verwenden, um die steigenden Sicherheitsanforderungen zu erfüllen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für