BitLocker-Betriebshandbuch

Es gibt verschiedene Tools und Optionen zum Verwalten und Betreiben von BitLocker:

- Das BitLocker PowerShell-Modul

- Die BitLocker-Laufwerkverschlüsselungstools

- Systemsteuerung

Die BitLocker-Laufwerkverschlüsselungstools und das BitLocker PowerShell-Modul können verwendet werden, um alle Aufgaben auszuführen, die über die BitLocker-Systemsteuerung ausgeführt werden können. Sie eignen sich für automatisierte Bereitstellungen und andere Skriptszenarien.

Mit dem BitLocker-Systemsteuerung-Applet können Benutzer grundlegende Aufgaben ausführen, z. B. das Aktivieren von BitLocker auf einem Laufwerk und das Angeben von Entsperrmethoden und Authentifizierungsmethoden. Das BitLocker Systemsteuerung Applet eignet sich für grundlegende BitLocker-Aufgaben.

In diesem Artikel werden die BitLocker-Verwaltungstools und deren Verwendung beschrieben und praktische Beispiele bereitgestellt.

BitLocker PowerShell-Modul

Mit dem BitLocker PowerShell-Modul können Administratoren BitLocker-Optionen problemlos in vorhandene Skripts integrieren. Eine Liste der im Modul enthaltenen Cmdlets, deren Beschreibung und Syntax finden Sie im BitLocker PowerShell-Referenzartikel.

Verschlüsselungstools für BitLocker-Laufwerke

Die BitLocker-Laufwerkverschlüsselungstools umfassen die beiden Befehlszeilentools:

-

Das Konfigurationstool (

manage-bde.exe) kann zum Erstellen von Skripts für BitLocker-Vorgänge verwendet werden und bietet Optionen, die im BitLocker-Systemsteuerung-Applet nicht vorhanden sind. Eine vollständige Liste dermanage-bde.exeOptionen finden Sie in der Referenz zu Manage-bde. -

Das Reparaturtool (

repair-bde.exe) eignet sich für Notfallwiederherstellungsszenarien, in denen ein durch BitLocker geschütztes Laufwerk nicht normal entsperrt werden kann oder die Wiederherstellungskonsole verwendet wird.

BitLocker Systemsteuerung Applet

Das Verschlüsseln von Volumes mit dem BitLocker-Systemsteuerung (wählen Sie Start aus, geben BitLockerSie ein, und wählen Sie BitLocker verwalten aus) gibt an, wie viele Benutzer BitLocker verwenden. Der Name des BitLocker Systemsteuerung Applet lautet BitLocker-Laufwerkverschlüsselung. Das Applet unterstützt die Verschlüsselung von Betriebssystemen, festen Daten und Wechseldatenvolumes. Die BitLocker-Systemsteuerung die verfügbaren Laufwerke in der entsprechenden Kategorie basierend darauf organisiert, wie sich das Gerät an Windows meldet. Nur formatierte Volumes mit zugewiesenen Laufwerkbuchstaben werden im BitLocker-Systemsteuerung Applet ordnungsgemäß angezeigt.

Verwenden von BitLocker in Windows Explorer

Windows Explorer ermöglicht Benutzern das Starten des BitLocker-Laufwerkverschlüsselungs-Assistenten, indem Sie mit der rechten Maustaste auf ein Volume klicken und BitLocker aktivieren auswählen. Diese Option ist auf Clientcomputern standardmäßig verfügbar. Auf Servern müssen zuerst das BitLocker-Feature und das Desktop-Experience-Feature installiert werden, damit diese Option verfügbar ist. Nachdem Sie BitLocker aktivieren ausgewählt haben, funktioniert der Assistent genauso wie beim Starten mit der BitLocker-Systemsteuerung.

Überprüfen Sie die BitLocker-status

Um die BitLocker-status eines bestimmten Volumes zu überprüfen, können Administratoren die status des Laufwerks im BitLocker-Systemsteuerung-Applet, windows Explorer, manage-bde.exe Befehlszeilentool oder Windows PowerShell Cmdlets anzeigen. Jede Option bietet verschiedene Ebenen von Details und Benutzerfreundlichkeit.

Befolgen Sie die folgenden Anweisungen, um die status von BitLocker zu überprüfen, und wählen Sie das Tool Ihrer Wahl aus.

Um den aktuellen Zustand eines Volumes zu ermitteln, können Sie das Get-BitLockerVolume Cmdlet verwenden, das Informationen zum Volumetyp, zu Schutzvorrichtungen, zum Schutz status und zu anderen Details bereitstellt. Zum Beispiel:

PS C:\> Get-BitLockerVolume C: | fl

ComputerName : DESKTOP

MountPoint : C:

EncryptionMethod : XtsAes128

AutoUnlockEnabled :

AutoUnlockKeyStored : False

MetadataVersion : 2

VolumeStatus : FullyEncrypted

ProtectionStatus : On

LockStatus : Unlocked

EncryptionPercentage : 100

WipePercentage : 0

VolumeType : OperatingSystem

CapacityGB : 1000

KeyProtector : {Tpm, RecoveryPassword}

Aktivieren von BitLocker

Betriebssystemlaufwerk mit TPM-Schutzvorrichtung

Das folgende Beispiel zeigt, wie BitLocker auf einem Betriebssystemlaufwerk nur mit der TPM-Schutzvorrichtung und ohne Wiederherstellungsschlüssel aktiviert wird:

Enable-BitLocker C: -TpmProtector

Betriebssystemlaufwerk mit TPM-Schutzvorrichtung und Startschlüssel

Das folgende Beispiel zeigt, wie BitLocker auf einem Betriebssystemlaufwerk mithilfe der TPM- und Startschlüsselschutzvorrichtungen aktiviert wird.

Angenommen, der Buchstabe des Betriebssystemlaufwerks ist C: und der USB-Speicherstick laufwerksbuchstabe E:ist, lautet der folgende Befehl:

Wenn Sie den BitLocker-Hardwaretest überspringen möchten, wird die Verschlüsselung sofort gestartet, ohne dass ein Neustart erforderlich ist.

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath E: -SkipHardwareTest

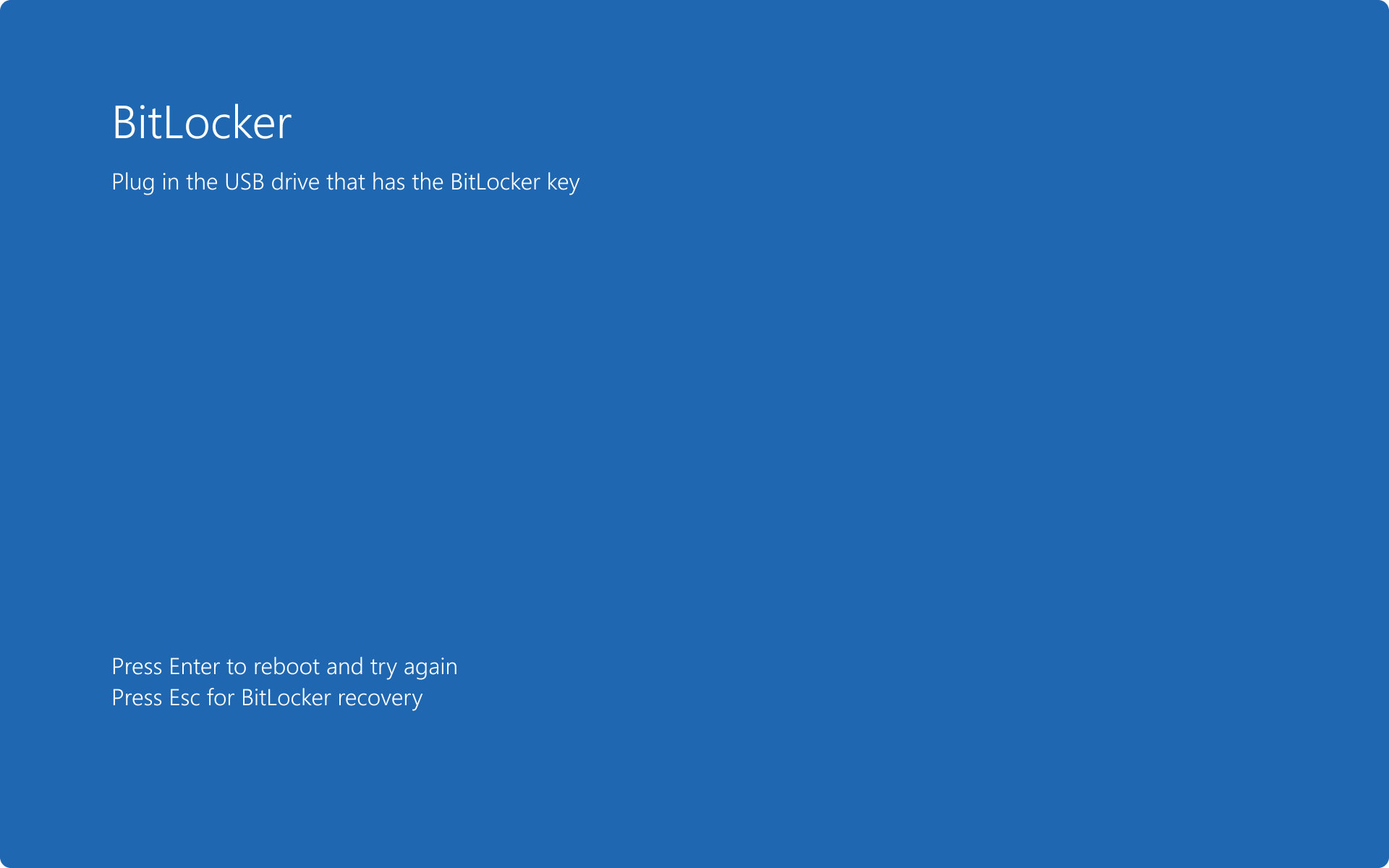

Nach dem Neustart wird der BitLocker-Preboot-Bildschirm angezeigt, und der USB-Startschlüssel muss eingefügt werden, bevor das Betriebssystem gestartet werden kann:

Datenvolumes

Datenvolumes verwenden einen ähnlichen Prozess für die Verschlüsselung wie Betriebssystemvolumes, erfordern jedoch keine Schutzvorrichtungen, um den Vorgang abzuschließen.

Fügen Sie die gewünschten Schutzfunktionen hinzu, bevor Sie das Volume verschlüsseln. Im folgenden Beispiel wird dem Volume eine Kennwortschutzvorrichtung hinzugefügt, wobei E: die Variable $pw als Kennwort verwendet wird. Die $pw Variable wird als SecureString-Wert zum Speichern des benutzerdefinierten Kennworts verwendet:

$pw = Read-Host -AsSecureString

<user inputs password>

Add-BitLockerKeyProtector E: -PasswordProtector -Password $pw

Hinweis

Für die Ausführung des BitLocker-Cmdlets muss die Schlüsselschutz-GUID in Anführungszeichen eingeschlossen werden. Stellen Sie sicher, dass die gesamte GUID inklusive der geschweiften Klammern in dem Befehl enthalten ist.

Beispiel: Verwenden von PowerShell zum Aktivieren von BitLocker mit einer TPM-Schutzvorrichtung

Enable-BitLocker D: -EncryptionMethod XtsAes256 -UsedSpaceOnly -TpmProtector

Beispiel: Verwenden Sie PowerShell, um BitLocker mit einer TPM+PIN-Schutzvorrichtung zu aktivieren, in diesem Fall mit einer PIN, die auf 123456 festgelegt ist:

$SecureString = ConvertTo-SecureString "123456" -AsPlainText -Force

Enable-BitLocker C: -EncryptionMethod XtsAes256 -UsedSpaceOnly -Pin $SecureString -TPMandPinProtector

Verwalten von BitLocker-Schutzvorrichtungen

Die Verwaltung von BitLocker-Schutzvorrichtungen besteht aus dem Hinzufügen, Entfernen und Sichern von Schutzvorrichtungen.

Verwaltete BitLocker-Schutzvorrichtungen mithilfe der folgenden Anweisungen, und wählen Sie die Option aus, die Ihren Anforderungen am besten entspricht.

Auflisten von Schutzvorrichtungen

Die Liste der für ein Volume verfügbaren Schutzvorrichtungen (C: im Beispiel) kann durch Ausführen des folgenden Befehls aufgelistet werden:

(Get-BitLockerVolume -mountpoint C).KeyProtector

Hinzufügen von Schutzvorrichtungen

Hinzufügen einer Kennwortschutzvorrichtung für die Wiederherstellung

Add-BitLockerKeyProtector -MountPoint C -RecoveryPasswordProtector

Hinzufügen einer Kennwortschutzvorrichtung

Eine allgemeine Schutzvorrichtung für ein Datenvolume ist die Kennwortschutzvorrichtung. Im nächsten Beispiel wird einem Volume eine Kennwortschutzvorrichtung hinzugefügt.

Add-BitLockerKeyProtector -MountPoint D -PasswordProtector

Hinzufügen einer Active Directory-Schutzvorrichtung

Die Active Directory-Schutzvorrichtung ist eine SID-basierte Schutzvorrichtung, die sowohl zu Betriebssystem- als auch zu Datenvolumes hinzugefügt werden kann, obwohl sie keine Betriebssystemvolumes in der Preboot-Umgebung entsperrt. Der Protektor benötigt die SID für das Domänenkonto oder die Gruppe, um eine Verknüpfung mit der Schutzfunktion herzustellen. BitLocker kann einen clusterfähigen Datenträger schützen, indem eine SID-basierte Schutzvorrichtung für das Clusternamenobjekt (Cluster Name Object, CNO) hinzugefügt wird, mit der der Datenträger ein ordnungsgemäßes Failover und die Entsperrung für jeden Mitgliedscomputer des Clusters ermöglicht.

Wichtig

Die SID-basierte Schutzvorrichtung erfordert die Verwendung einer zusätzlichen Schutzvorrichtung wie TPM, PIN, Wiederherstellungsschlüssel usw., wenn sie auf Betriebssystemvolumes verwendet wird.

Hinweis

Diese Option ist für Microsoft Entra eingebundene Geräte nicht verfügbar.

In diesem Beispiel wird einem zuvor verschlüsselten Volume eine DOMÄNEN-SID-basierte Schutzvorrichtung hinzugefügt. Der Benutzer kennt die SID für das Benutzerkonto oder die Gruppe, die er hinzufügen möchte, und verwendet den folgenden Befehl:

Add-BitLockerKeyProtector C: -ADAccountOrGroupProtector -ADAccountOrGroup "<SID>"

Zum Hinzufügen der Schutzvorrichtung zu einem Volume ist entweder die Domänen-SID oder der Gruppenname erforderlich, dem die Domäne und ein umgekehrter Schrägstrich vorangestellt sind. Im folgenden Beispiel wird das Konto CONTOSO\Administrator dem Datenvolume G als Schutzvorrichtung hinzugefügt.

Enable-BitLocker G: -AdAccountOrGroupProtector -AdAccountOrGroup CONTOSO\Administrator

Um die SID für das Konto oder die Gruppe zu verwenden, besteht der erste Schritt darin, die SID zu bestimmen, die dem Sicherheitsprinzipal zugeordnet ist. Verwenden Sie zum Abrufen der spezifischen SID für ein Benutzerkonto in Windows PowerShell den folgenden Befehl:

Get-ADUser -filter {samaccountname -eq "administrator"}

Hinweis

Für die Verwendung dieses Befehls ist das RSAT-AD-PowerShell-Feature erforderlich.

Tipp

Informationen zum lokal angemeldeten Benutzer und zur Gruppenmitgliedschaft finden Sie unter: whoami.exe /all.

Entfernen von Schutzvorrichtungen

Verwenden Sie das Remove-BitLockerKeyProtector Cmdlet, um vorhandene Schutzvorrichtungen auf einem Volume zu entfernen. Eine GUID, die der zu entfernenden Schutzvorrichtung zugeordnet ist, muss bereitgestellt werden.

Die folgenden Befehle geben die Liste der Schlüsselschutzvorrichtungen und GUIDS zurück:

$vol = Get-BitLockerVolume C

$keyprotectors = $vol.KeyProtector

$keyprotectors

Mithilfe dieser Informationen kann die Schlüsselschutzvorrichtung für ein bestimmtes Volume mit dem Befehl entfernt werden:

Remove-BitLockerKeyProtector <volume> -KeyProtectorID "{GUID}"

Hinweis

Für die Ausführung des BitLocker-Cmdlets muss die Schlüsselschutz-GUID in Anführungszeichen eingeschlossen werden. Stellen Sie sicher, dass die gesamte GUID inklusive der geschweiften Klammern in dem Befehl enthalten ist.

Hinweis

Sie benötigen mindestens eine Entsperrmethode für alle mit BitLocker verschlüsselten Laufwerke.

Anhalten und Fortsetzen

Einige Konfigurationsänderungen erfordern möglicherweise, dass BitLocker angehalten und dann fortgesetzt wird, nachdem die Änderung angewendet wurde.

Setzen Sie BitLocker mithilfe der folgenden Anweisungen aus, und setzen Sie es fort. Wählen Sie dabei die Option aus, die Ihren Anforderungen am besten entspricht.

BitLocker anhalten

Suspend-BitLocker -MountPoint D

Fortsetzen von BitLocker

Hinweis

Das Fortsetzen des Schutzes funktioniert nur auf Geräten, die den Windows EULA akzeptiert haben.

Resume-BitLocker -MountPoint D

Zurücksetzen und Sichern eines Wiederherstellungskennworts

Es wird empfohlen, ein Wiederherstellungskennwort nach seiner Verwendung für ungültig zu erklären. In diesem Beispiel wird die Schutzvorrichtung für das Wiederherstellungskennwort aus dem Betriebssystemlaufwerk entfernt, eine neue Schutzvorrichtung hinzugefügt und in Microsoft Entra ID oder Active Directory gesichert.

Entfernen Sie alle Wiederherstellungskennwörter vom Betriebssystemvolume:

(Get-BitLockerVolume -MountPoint $env:SystemDrive).KeyProtector | `

where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | `

Remove-BitLockerKeyProtector -MountPoint $env:SystemDrive

Fügen Sie eine BitLocker-Wiederherstellungskennwortschutzvorrichtung für das Betriebssystemvolume hinzu:

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -RecoveryPasswordProtector

Rufen Sie die ID des neuen Wiederherstellungskennworts ab:

(Get-BitLockerVolume -mountpoint $env:SystemDrive).KeyProtector | where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | ft KeyProtectorId,RecoveryPassword

Hinweis

Diese nächsten Schritte sind nicht erforderlich, wenn die Richtlinieneinstellung Auswählen, wie bitLocker-geschützte Betriebssystemlaufwerke wiederhergestellt werden können auf BitLocker-Sicherung in AD DS erforderlich konfiguriert ist.

Kopieren Sie die ID des Wiederherstellungskennworts aus der Ausgabe.

Ersetzen {ID} Sie mithilfe der GUID aus dem vorherigen Schritt den im folgenden Befehl, und verwenden Sie den folgenden Befehl, um das Wiederherstellungskennwort in Microsoft Entra ID zu sichern:

BackuptoAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

Oder verwenden Sie den folgenden Befehl, um das Wiederherstellungskennwort in Active Directory zu sichern:

Backup-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

Hinweis

Die geschweiften Klammern {} müssen in der ID-Zeichenfolge enthalten sein.

Deaktivieren von BitLocker

Durch das Deaktivieren von BitLocker werden alle zugehörigen Schutzvorrichtungen entschlüsselt und von den Volumes entfernt. Die Entschlüsselung sollte erfolgen, wenn kein Schutz mehr erforderlich ist, und nicht als Problembehandlungsschritt.

Deaktivieren Sie BitLocker mithilfe der folgenden Anweisungen, und wählen Sie die Option aus, die Ihren Anforderungen am besten entspricht.

Windows PowerShell bietet die Möglichkeit, mehrere Laufwerke in einem Durchgang zu entschlüsseln. Im folgenden Beispiel verfügt der Benutzer über drei verschlüsselte Volumes, die er entschlüsseln möchte.

Mithilfe des Befehls „BitLocker deaktivieren“ kann er alle Schutzvorrichtungen und die Verschlüsselung gleichzeitig entfernen, ohne dass weitere Befehle erforderlich sind. Ein Beispiel für diesen Befehl ist:

Disable-BitLocker

Um zu vermeiden, dass jeder Bereitstellungspunkt einzeln angegeben wird, verwenden Sie den -MountPoint Parameter in einem Array, um denselben Befehl in einer Zeile zu sequenzieren, ohne dass zusätzliche Benutzereingaben erforderlich sind. Beispiel:

Disable-BitLocker -MountPoint C,D

Entsperren eines Laufwerks

Wenn Sie ein Laufwerk als sekundäres Laufwerk mit einem Gerät verbinden und über ihren BitLocker-Wiederherstellungsschlüssel verfügen, können Sie ein BitLocker-fähiges Laufwerk mithilfe der folgenden Anweisungen entsperren.

Im nächsten Beispiel ist das D Laufwerk das Laufwerk, das entsperrt werden soll. Wählen Sie die Option, die Ihren Bedürfnissen am besten entspricht.

Unlock-BitLocker -MountPoint D -RecoveryPassword xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx

Weitere Informationen finden Sie unter Unlock-BitLocker.