Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Windows bietet verschiedene Tools zum Anzeigen der status und Konfigurieren der Windows-Firewall. Alle Tools interagieren mit denselben zugrunde liegenden Diensten, bieten jedoch unterschiedliche Steuerungsebenen für diese Dienste:

- Windows-Sicherheit

- Systemsteuerung

- Windows Defender Firewall mit erweiterter Sicherheit (WFAS)

- Konfigurationsdienstanbieter (Configuration Service Provider, CSP)

- Befehlszeilentools

Hinweis

Um die Konfiguration der Windows-Firewall auf einem Gerät zu ändern, müssen Sie über Administratorrechte verfügen.

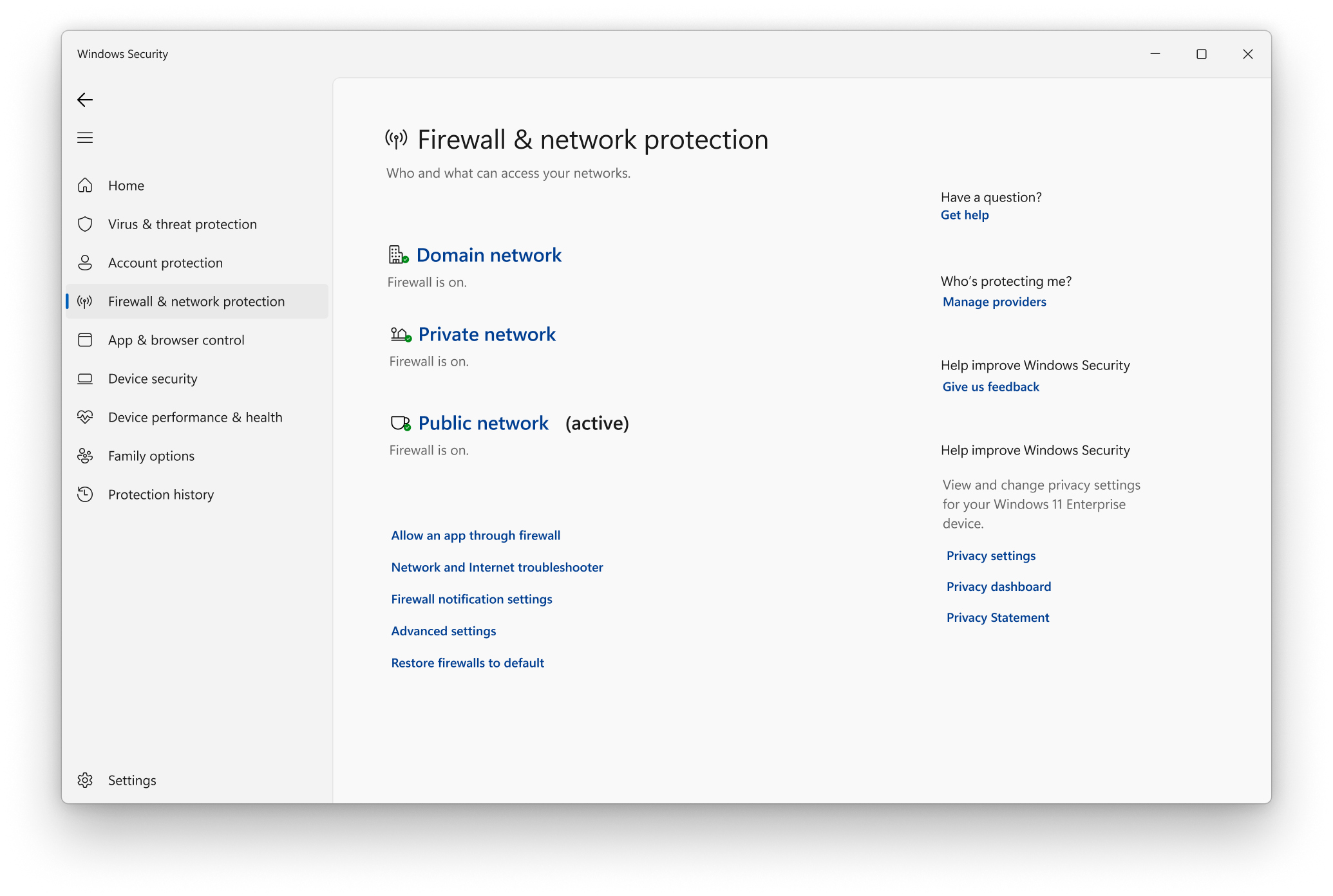

Windows-Sicherheit

Die Windows-Sicherheit-App kann verwendet werden, um die Windows-Firewall-status anzuzeigen und auf erweiterte Tools zuzugreifen, um sie zu konfigurieren. Wählen Sie START aus, geben Sie ein Windows Security, und drücken Sie die EINGABETASTE. Sobald Windows-Sicherheit geöffnet ist, wählen Sie die Registerkarte Firewall & Netzwerkschutz aus. Oder verwenden Sie die folgende Verknüpfung:

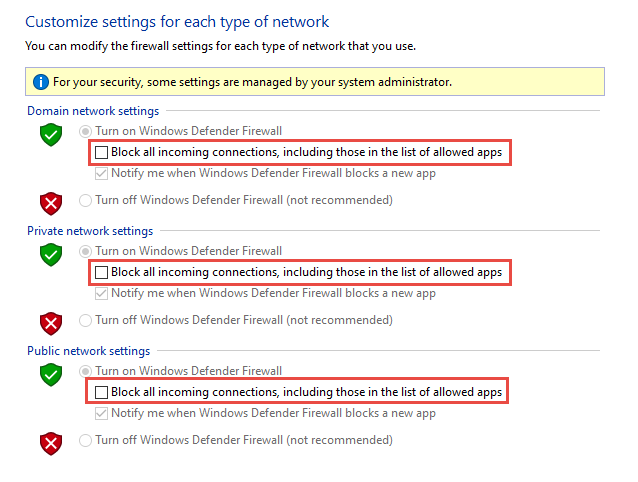

Systemsteuerung

Das Applet Windows Defender Firewall Systemsteuerung bietet grundlegende Funktionen zum Konfigurieren der Windows-Firewall. Wählen Sie START aus, geben Sie ein firewall.cpl, und drücken Sie die EINGABETASTE.

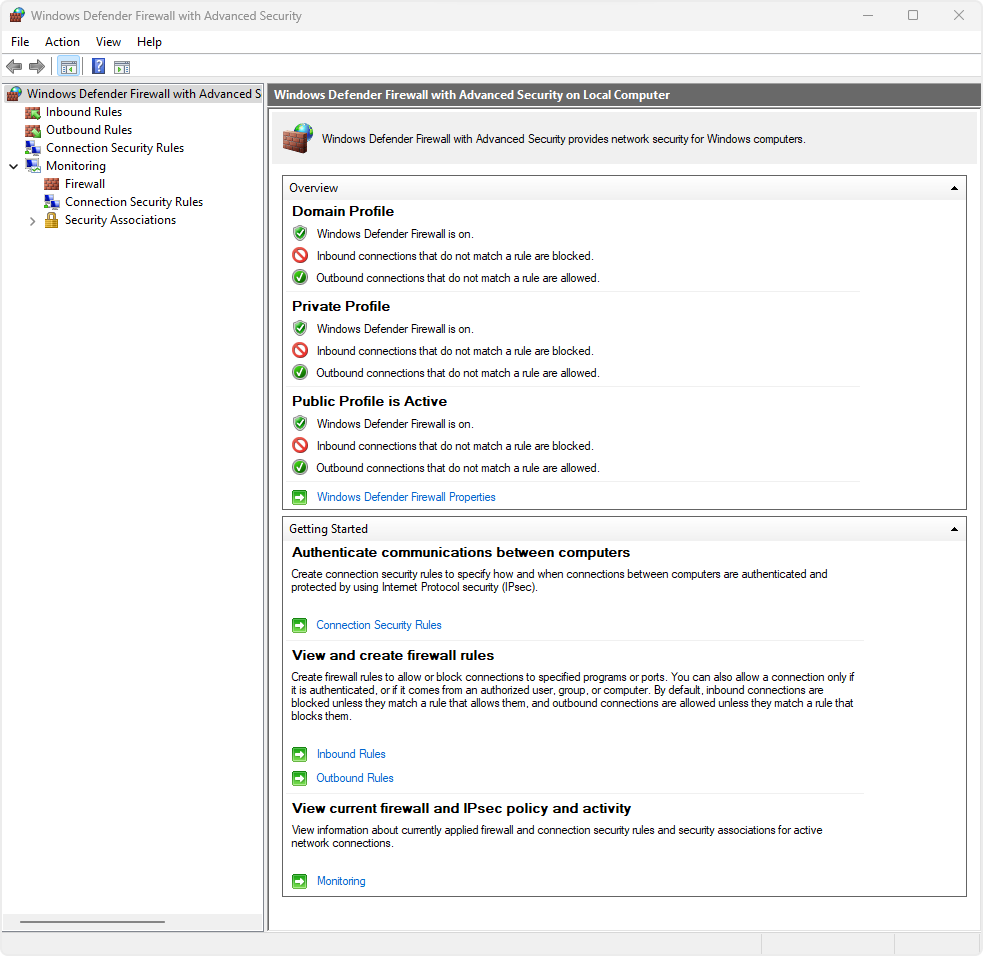

Windows Defender Firewall mit erweiterter Sicherheit

Windows Defender Firewall mit erweiterter Sicherheit (WFAS) ist ein MMC-Snap-In (Microsoft Management Console), das erweiterte Konfigurationsfunktionen bereitstellt. Sie kann lokal und in Gruppenrichtlinienimplementierungen (GPO) verwendet werden.

- Wenn Sie ein einzelnes Gerät konfigurieren, wählen Sie START aus, geben Sie ein

wf.msc, und drücken Sie die EINGABETASTE. - Wenn Sie Geräte konfigurieren, die mit einer Active Directory-Domäne verknüpft sind, erstellen oder bearbeiten Sie ein Gruppenrichtlinienobjekt (GPO), und erweitern Sie die Knoten Computerkonfigurationsrichtlinien>>Windows-Einstellungen>Sicherheitseinstellungen>Windows-Firewall mit erweiterter Sicherheit.

Konfigurationsdienstanbieter (Configuration Service Provider, CSP)

Der Firewall-CSP bietet eine Schnittstelle zum Konfigurieren und Abfragen der status der Windows-Firewall, die mit einer MDM-Lösung (Mobile Device Management) wie Microsoft Intune verwendet werden kann.

Befehlszeilentools

Das NetSecurity PowerShell-Modul und Network Command Shell (netsh.exe) sind Befehlszeilenhilfsprogramme, die zum Abfragen der status und Konfigurieren der Windows-Firewall verwendet werden können.

Überlegungen zur Gruppenrichtlinienverarbeitung

Die Richtlinieneinstellungen der Windows-Firewall werden in der Registrierung gespeichert. Standardmäßig werden Gruppenrichtlinien alle 90 Minuten im Hintergrund aktualisiert, wobei ein zufälliger Offset zwischen 0 und 30 Minuten beträgt.

Die Windows-Firewall überwacht die Registrierung auf Änderungen, und wenn etwas in die Registrierung geschrieben wird, benachrichtigt sie die Windows-Filterplattform (WFP), die die folgenden Aktionen ausführt:

- Liest alle Firewallregeln und -einstellungen.

- Wendet alle neuen Filter an

- Entfernt die alten Filter.

Hinweis

Die Aktionen werden ausgelöst, wenn etwas in den Registrierungsspeicherort geschrieben oder gelöscht wird, an dem die GPO-Einstellungen gespeichert werden, unabhängig davon, ob tatsächlich eine Konfigurationsänderung vorliegt. Während des Vorgangs werden IPsec-Verbindungen getrennt.

Viele Richtlinienimplementierungen geben an, dass sie nur aktualisiert werden, wenn sie geändert werden. Möglicherweise möchten Sie jedoch unveränderte Richtlinien aktualisieren, z. B. das erneute Anwenden einer gewünschten Richtlinieneinstellung für den Fall, dass ein Benutzer sie geändert hat. Um das Verhalten der Verarbeitung von Registrierungsgruppenrichtlinien zu steuern, können Sie die Richtlinie Computerkonfiguration>Administrative Vorlagen>System>Gruppenrichtlinie>Konfigurieren der Verarbeitung von Registrierungsrichtlinien verwenden. Der Prozess, auch wenn die Gruppenrichtlinie -Objekte nicht geändert wurden, aktualisiert die Option und wendet die Richtlinien erneut an, auch wenn die Richtlinien nicht geändert wurden. Diese Option ist standardmäßig deaktiviert.

Wenn Sie die Option Prozess auch dann aktivieren, wenn die Gruppenrichtlinie Objekte nicht geändert wurden, werden die WFP-Filter bei jeder Hintergrundaktualisierung erneut angewendet. Falls Sie über 10 Gruppenrichtlinien verfügen, werden die WFP-Filter während des Aktualisierungsintervalls 10 Mal erneut angewendet. Wenn während der Richtlinienverarbeitung ein Fehler auftritt, sind die angewendeten Einstellungen möglicherweise unvollständig, was zu Problemen wie den folgenden führt:

- Die Windows-Firewall blockiert eingehenden oder ausgehenden Datenverkehr, der durch Gruppenrichtlinien zulässig ist

- Einstellungen der lokalen Firewall werden anstelle von Gruppenrichtlinieneinstellungen angewendet.

- IPsec-Verbindungen können nicht hergestellt werden

Die temporäre Lösung besteht darin, die Gruppenrichtlinieneinstellungen mithilfe des Befehls gpupdate.exe /forcezu aktualisieren, der eine Verbindung mit einem Domänencontroller erfordert.

Um das Problem zu vermeiden, behalten Sie für die Richtlinie Konfigurieren der Verarbeitung von Registrierungsrichtlinien den Standardwert Nicht konfiguriert bei, oder konfigurieren Sie sie, falls bereits konfiguriert, deaktiviert.

Wichtig

Das Kontrollkästchen neben Verarbeiten, auch wenn die Gruppenrichtlinie Objekte nicht geändert wurden, muss deaktiviert sein. Wenn Sie das Kontrollkästchen deaktiviert lassen, werden WFP-Filter nur für den Fall geschrieben, dass eine Konfigurationsänderung vorliegt.

Wenn eine Anforderung besteht, das Löschen und erneute Schreiben der Registrierung zu erzwingen, deaktivieren Sie die Hintergrundverarbeitung, indem Sie das Kontrollkästchen Neben Während der regelmäßigen Hintergrundverarbeitung nicht anwenden aktivieren.

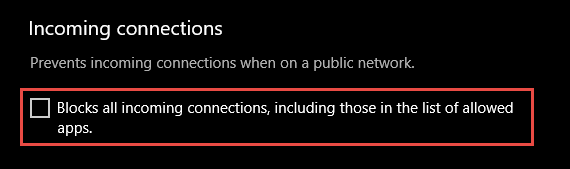

Abschirmungsmodus für aktive Angriffe

Ein wichtiges Feature der Windows-Firewall, das Sie verwenden können, um Schäden während eines aktiven Angriffs zu mindern, ist der Abschirmmodus . Es ist ein informeller Begriff, der sich auf eine einfache Methode bezieht, die ein Firewalladministrator verwenden kann, um die Sicherheit angesichts eines aktiven Angriffs vorübergehend zu erhöhen.

Die Abschirmung kann erreicht werden, indem Sie alle eingehenden Verbindungen blockieren aktivieren, einschließlich der in der Einstellung Liste der zulässigen Apps in der Windows-Einstellungen-App oder Systemsteuerung.

Standardmäßig blockiert die Windows-Firewall alles, es sei denn, es wurde eine Ausnahmeregel erstellt. Die Option zum Abschirmen setzt die Ausnahmen außer Kraft. Das Remotedesktopfeature erstellt beispielsweise automatisch Firewallregeln, wenn diese aktiviert ist. Wenn es jedoch einen aktiven Exploit gibt, der mehrere Ports und Dienste auf einem Host verwendet, können Sie, anstatt einzelne Regeln zu deaktivieren, den Abschirmmodus verwenden, um alle eingehenden Verbindungen zu blockieren und vorherige Ausnahmen außer Kraft zu setzen, einschließlich der Regeln für Remotedesktop. Die Remotedesktopregeln bleiben intakt, aber der Remotezugriff kann nicht funktionieren, solange die Abschirmung aktiv ist.

Wenn der Notfall beendet ist, deaktivieren Sie die Einstellung, um den regulären Netzwerkdatenverkehr wiederherzustellen.

Nächste Schritte

Wählen Sie in der folgenden Dropdownliste eines der Tools aus, um zu erfahren, wie Sie die Windows-Firewall konfigurieren: