WDAC-Administratortipps & bekannte Probleme

Hinweis

Einige Funktionen von Windows Defender Anwendungssteuerung sind nur in bestimmten Windows-Versionen verfügbar. Erfahren Sie mehr über die Verfügbarkeit des Anwendungssteuerungsfeatures.

In diesem Artikel werden Tipps und Tricks für Administratoren und bekannte Probleme mit der Windows Defender-Anwendungssteuerung (WDAC) behandelt. Testen Sie diese Konfiguration in Ihrem Lab, bevor Sie sie in der Produktion aktivieren.

Speicherorte von WDAC-Richtliniendateien

Mehrere Richtlinienformat-WDAC-Richtlinien befinden sich an den folgenden Speicherorten, je nachdem, ob die Richtlinie signiert ist oder nicht, und der verwendeten Methode der Richtlinienbereitstellung.

- <Betriebssystemvolume>\Windows\System32\CodeIntegrity\CiPolicies\Active\{PolicyId GUID}.cip

- <EFI-Systempartition>\Microsoft\Boot\CiPolicies\Active\{PolicyId GUID}.cip

Der Wert {PolicyId GUID} ist von der Richtlinie eindeutig und in der Richtlinien-XML mit dem <PolicyId-Element> definiert.

Suchen Sie für WDAC-Richtlinien im einzelnen Richtlinienformat zusätzlich zu den beiden vorherigen Speicherorten auch nach einer Datei namens SiPolicy.p7b an den folgenden Speicherorten:

- <EFI-Systempartition>\Microsoft\Boot\SiPolicy.p7b

- <Betriebssystemvolume>\Windows\System32\CodeIntegrity\SiPolicy.p7b

Hinweis

Eine WDAC-Richtlinie im WDAC-Format mit mehreren Richtlinienformaten {A244370E-44C9-4C06-B551-F6016E563076} kann unter einem der Speicherorte der Richtliniendatei vorhanden sein.

Reihenfolge der Rangfolge der Dateiregel

Wenn die WDAC-Engine Dateien anhand des aktiven Richtliniensatzes auf dem Gerät auswertet, werden Regeln in der folgenden Reihenfolge angewendet. Sobald eine Datei auf eine Übereinstimmung stößt, beendet WDAC die weitere Verarbeitung.

Explizite Ablehnungsregeln: Eine Datei wird blockiert, wenn eine explizite Verweigerungsregel für sie vorhanden ist, auch wenn andere Regeln erstellt werden, um sie zuzulassen. Ablehnungsregeln können eine beliebige Regelebene verwenden. Verwenden Sie die spezifischste Regelebene, die beim Erstellen von Ablehnungsregeln praktisch ist, um zu vermeiden, dass sie mehr blockieren, als Sie beabsichtigen.

Explizite Zulassungsregeln: Wenn eine explizite Zulassungsregel für die Datei vorhanden ist, wird die Datei ausgeführt.

WDAC sucht dann nach dem erweiterten Attribut (EA) des verwalteten Installers oder dem ISG-EA (Intelligent Security Graph) in der Datei. Wenn eines der EA-Instanzen vorhanden ist und die Richtlinie die entsprechende Option aktiviert, ist die Datei zulässig.

Schließlich führt WDAC einen Cloudaufruf an die ISG durch, um die Zuverlässigkeit der Datei zu erhalten, wenn die Richtlinie die ISG-Option aktiviert.

Jede Datei, die nicht durch eine explizite Regel oder basierend auf ISG oder MI zulässig ist, wird implizit blockiert.

Bekannte Probleme

Startstoppfehler (Blauer Bildschirm) tritt auf, wenn mehr als 32 Richtlinien aktiv sind

Bis Sie das windows-Sicherheitsupdate anwenden, das am oder nach dem 9. April 2024 veröffentlicht wurde, ist Ihr Gerät auf 32 aktive Richtlinien beschränkt. Wenn die maximale Anzahl von Richtlinien überschritten wird, werden die Bluescreens des Geräts, die auf ci.dll verweisen, mit dem Fehlerüberprüfungswert 0x0000003b. Berücksichtigen Sie diese maximale Anzahl von Richtlinien bei der Planung Ihrer WDAC-Richtlinien. Alle Windows-Posteingangsrichtlinien , die auf dem Gerät aktiv sind, werden ebenfalls auf diesen Grenzwert angerechnet. Um das maximale Richtlinienlimit zu entfernen, installieren Sie das Windows-Sicherheitsupdate, das am oder nach dem 9. April 2024 veröffentlicht wurde, und starten Sie das Gerät dann neu. Verringern Sie andernfalls die Anzahl der Richtlinien auf dem Gerät, um unter 32 Richtlinien zu bleiben.

Hinweis: Das Richtlinienlimit wurde unter Windows 11 21H2 nicht entfernt und bleibt auf 32 Richtlinien beschränkt.

Überwachungsmodusrichtlinien können das Verhalten für einige Apps ändern oder App-Abstürze verursachen.

Obwohl der WDAC-Überwachungsmodus darauf ausgelegt ist, Auswirkungen auf Apps zu vermeiden, werden einige Features immer aktiviert/immer mit jeder WDAC-Richtlinie erzwungen, die die Codeintegrität (User Mode Code Integrity, UMCI) mit der Option 0 Aktiviert:UMCI aktiviert. Hier ist eine Liste der bekannten Systemänderungen im Überwachungsmodus:

- Einige Skripthosts blockieren möglicherweise Code oder führen Code mit weniger Berechtigungen auch im Überwachungsmodus aus. Informationen zum Verhalten einzelner Skripthosts finden Sie unter Skripterzwingung mit WDAC .

- Option 19 Aktiviert:Dynamische Codesicherheit wird immer erzwungen, wenn eine UMCI-Richtlinie diese Option enthält. Weitere Informationen finden Sie unter WDAC und .NET.

Native .NET-Images können falsch positive Blockereignisse generieren.

In einigen Fällen enthalten die Codeintegritätsprotokolle, in denen Fehler und Warnungen der Windows Defender-Anwendungssteuerung geschrieben werden, Fehlerereignisse für native Images, die für .NET-Assemblys generiert werden. In der Regel sind systemeigene Imageblöcke funktionell unbedenklich, da ein blockiertes natives Image auf die entsprechende Assembly zurückfällt und .NET das native Image im nächsten geplanten Wartungsfenster neu generiert.

Signaturen mit Elliptikkurvenkryptografie (ECC) werden nicht unterstützt.

WDAC-auf Signierern basierende Regeln funktionieren nur mit RSA-Kryptografie. ECC-Algorithmen wie ECDSA werden nicht unterstützt. Wenn WDAC eine Datei basierend auf ECC-Signaturen blockiert, wird für die entsprechenden 3089-Signaturinformationsereignisse VerificationError = 23 angezeigt. Sie können die Dateien stattdessen mithilfe von Hash- oder Dateiattributeregeln autorisieren oder andere Signaturgeberregeln verwenden, wenn die Datei auch mit Rsa mit Signaturen signiert ist.

MSI-Installationsprogramme werden unter Windows 10 als beschreibbar behandelt, wenn die FilePath-Regel dies zulässt.

MSI-Installerdateien werden unter Windows 10 und windows Server 2022 und früher immer als beschreibbar erkannt. Wenn Sie MSI-Dateien mithilfe von FilePath-Regeln zulassen müssen, müssen Sie option 18 Disabled:Runtime FilePath Rule Protection in Ihrer WDAC-Richtlinie festlegen.

MSI-Installationen, die direkt aus dem Internet gestartet werden, werden von WDAC blockiert.

Die Installation .msi Dateien direkt aus dem Internet auf einem durch WDAC geschützten Computer schlägt fehl. Bei diesem Befehl tritt beispielsweise ein Fehler auf:

msiexec -i https://download.microsoft.com/download/2/E/3/2E3A1E42-8F50-4396-9E7E-76209EA4F429/Windows10_Version_1511_ADMX.msi

Laden Sie als Problemumgehung die MSI-Datei herunter, und führen Sie sie lokal aus:

msiexec -i c:\temp\Windows10_Version_1511_ADMX.msi

Langsamer Start und Leistung mit benutzerdefinierten Richtlinien

WDAC wertet alle ausgeführten Prozesse aus, einschließlich der Windows-Prozesse im Posteingang. Sie können langsamere Startzeiten, beeinträchtigte Leistung und möglicherweise Startprobleme verursachen, wenn Ihre Richtlinien nicht auf den WDAC-Vorlagen aufbauen oder den Windows-Signierern nicht vertrauen. Aus diesen Gründen sollten Sie nach Möglichkeit die WDAC-Basisvorlagen verwenden, um Ihre Richtlinien zu erstellen.

Überlegungen zur AppId-Kennzeichnungsrichtlinie

AppId-Taggingrichtlinien, die nicht auf den WDAC-Basisvorlagen basieren oder die windows-In-Box-Signierer nicht zulassen, können zu einer erheblichen Erhöhung der Startzeiten (~2 Minuten) führen.

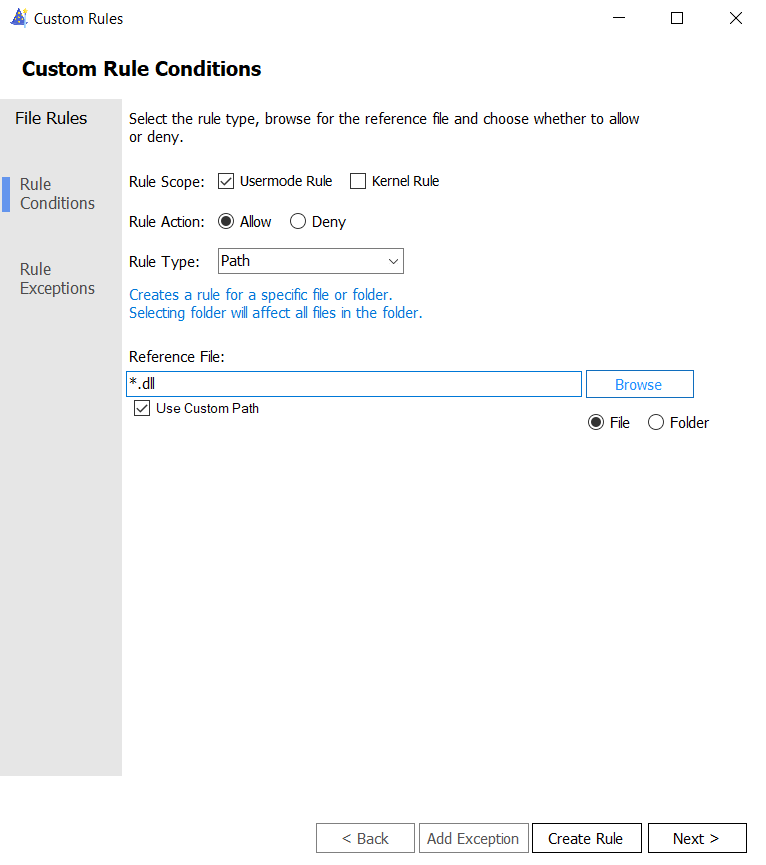

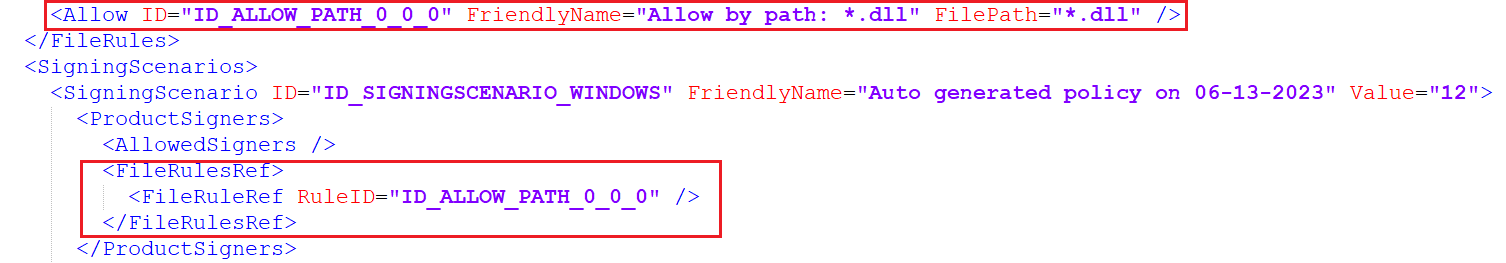

Wenn Sie die Windows-Signierer nicht zulassen oder die WDAC-Basisvorlagen nicht erstellen können, fügen Sie Ihren Richtlinien die folgende Regel hinzu, um die Leistung zu verbessern:

Da AppId-Taggingrichtlinien DLL-Dateien auswerten, aber nicht taggen können, wird durch diese Regel die DLL-Auswertung kurzgeschlossen und die Auswertungsleistung verbessert.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für