Σημείωση

Η πρόσβαση σε αυτή τη σελίδα απαιτεί εξουσιοδότηση. Μπορείτε να δοκιμάσετε να συνδεθείτε ή να αλλάξετε καταλόγους.

Η πρόσβαση σε αυτή τη σελίδα απαιτεί εξουσιοδότηση. Μπορείτε να δοκιμάσετε να αλλάξετε καταλόγους.

Η ενσωμάτωση του Azure API Management (APIM) με το API του Microsoft Fabric για GraphQL ενισχύει σημαντικά τις δυνατότητες του API σας παρέχοντας ισχυρές δυνατότητες επεκτασιμότητας και ασφάλειας. Το APIM λειτουργεί ως πύλη εταιρικού επιπέδου που προσθέτει προηγμένες δυνατότητες, όπως διαχείριση ταυτότητας, περιορισμό ρυθμού, προσωρινή αποθήκευση απόκρισης, προστασία από απειλές και κεντρική παρακολούθηση, όλα αυτά χωρίς τροποποίηση της ρύθμισης παραμέτρων του Fabric API.

Δρομολογώντας τα αιτήματά σας GraphQL μέσω του APIM, μπορείτε να κλιμακώσετε για να χειριστείτε την αυξημένη επισκεψιμότητα, να εφαρμόσετε εξελιγμένες πολιτικές ασφαλείας και να αποκτήσετε ορατότητα στα μοτίβα χρήσης API σε ολόκληρο τον οργανισμό σας.

Αυτό το άρθρο σάς καθοδηγεί στην ενοποίηση του APIM με το Fabric API για GraphQL, στη ρύθμιση παραμέτρων του ελέγχου ταυτότητας με διαχείριση ταυτότητας και στην εφαρμογή πολιτικών προσωρινής αποθήκευσης και περιορισμού ρυθμού.

Ποιος χρησιμοποιεί τη Διαχείριση API Azure με το GraphQL

Η ενσωμάτωση APIM είναι πολύτιμη για:

- Εταιρικοί αρχιτέκτονες που εκθέτουν δεδομένα Fabric μέσω μιας κεντρικής, ελεγχόμενης πύλης API για πρόσβαση σε ολόκληρο τον οργανισμό

- Διαχειριστές Fabric που εφαρμόζουν πολιτικές περιορισμού ρυθμού, προσωρινής αποθήκευσης και ασφάλειας για την προστασία των εκχωρημένων πόρων και των δεδομένων του Fabric

- Ομάδες ασφάλειας IT που απαιτούν προηγμένο έλεγχο ταυτότητας, εξουσιοδότηση και προστασία από απειλές για πρόσβαση σε δεδομένα Fabric

- Ομάδες πλατφόρμας που διαχειρίζονται και διαχειρίζονται πολλαπλά API Fabric GraphQL σε τμήματα και επιχειρηματικές μονάδες

Χρησιμοποιήστε την ενοποίηση APIM όταν χρειάζεστε δυνατότητες διαχείρισης API εταιρικού επιπέδου, όπως περιορισμό ρυθμού, προσωρινή αποθήκευση, πολιτικές ασφαλείας και κεντρική διαχείριση για τα API Fabric GraphQL.

Προαπαιτούμενα

Πριν ξεκινήσετε, βεβαιωθείτε ότι έχετε:

- Ένα Fabric API για το GraphQL έχει ήδη δημιουργηθεί. Εάν όχι, ανατρέξτε στο θέμα Δημιουργία API για GraphQL ή χρήση Έναρξη με δείγμα βάσης δεδομένων SQL στην πύλη API για GraphQL

- Μια παρουσία διαχείρισης API Azure. Για οδηγίες ρύθμισης, ανατρέξτε στο θέμα Δημιουργία παρουσίας διαχείρισης API

- Δικαιώματα για τη δημιουργία διαχειριζόμενων ταυτοτήτων και τη διαμόρφωση πολιτικών APIM

Προσθήκη API Fabric GraphQL στη Διαχείριση API Azure

Το πρώτο βήμα για την ενσωμάτωση του APIM με το Fabric είναι να εισαγάγετε το GraphQL API σας στο Azure API Management. Αυτή η διαδικασία δημιουργεί έναν διακομιστή μεσολάβησης που δρομολογεί αιτήματα μέσω APIM, διατηρώντας παράλληλα τη σύνδεση με τις προελεύσεις δεδομένων Fabric. Με την εισαγωγή του API, δημιουργείτε τη βάση για την προσθήκη εταιρικών λειτουργιών, όπως πολιτικές ελέγχου ταυτότητας, προσωρινή αποθήκευση και περιορισμός ρυθμού.

Η διαδικασία εισαγωγής απαιτεί δύο τμήματα πληροφοριών από το Fabric GraphQL API: τη διεύθυνση URL τελικού σημείου (όπου το APIM στέλνει αιτήματα) και το αρχείο σχήματος (το οποίο καθορίζει τη δομή του API και τις διαθέσιμες λειτουργίες).

Εξάγετε τα στοιχεία του GraphQL API σας

Αρχικά, συγκεντρώστε τις απαιτούμενες πληροφορίες από το Fabric GraphQL API:

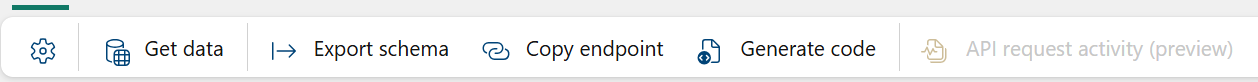

Ανοίξτε το GraphQL API στην πύλη Fabric

Στην κορδέλα, επιλέξτε Αντιγραφή τελικού σημείου για να λάβετε τη διεύθυνση URL του API σας

Επιλέξτε Εξαγωγή σχήματος για λήψη του αρχείου σχήματος GraphQL στην τοπική σας συσκευή

Εισαγωγή του API στο APIM

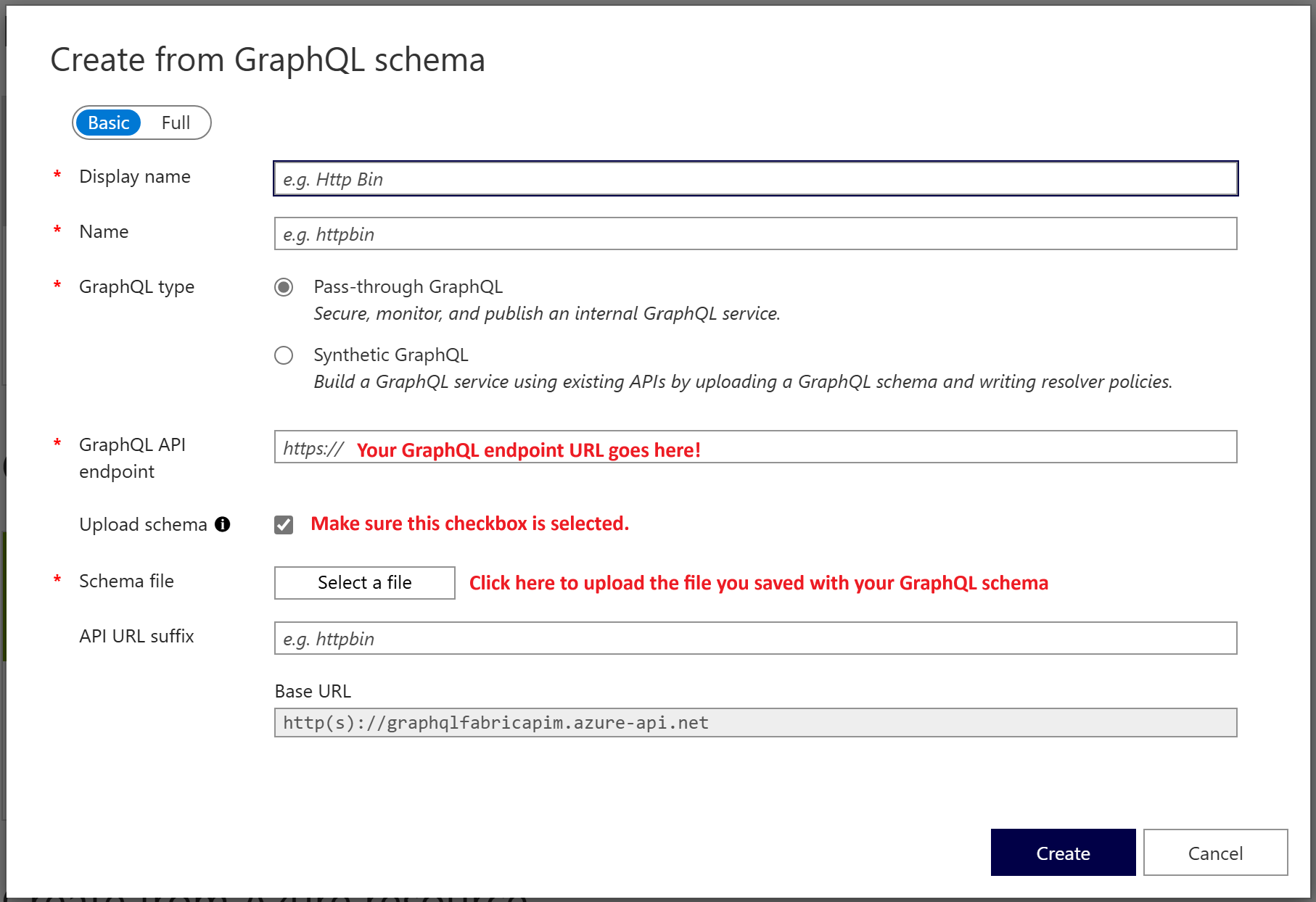

Με τη διεύθυνση URL τελικού σημείου και το αρχείο σχήματος έτοιμα, μπορείτε πλέον να καταχωρήσετε το GraphQL API στο APIM. Αυτό δημιουργεί έναν ορισμό API που χρησιμοποιεί το APIM για την επικύρωση αιτημάτων, τη δημιουργία τεκμηρίωσης και την εφαρμογή πολιτικών. Το σχήμα που αποστέλλετε καθορίζει ποια ερωτήματα και μεταλλάξεις μπορούν να εκτελέσουν οι υπολογιστές-πελάτες.

Μεταβείτε στην παρουσία διαχείρισης API στην πύλη Azure

Επιλέξτε APIs>+ Προσθήκη API

Επιλέξτε το εικονίδιο GraphQL

Στην οθόνη Δημιουργία από σχήμα GraphQL , δώστε:

- Εμφανιζόμενο όνομα: Ένα φιλικό όνομα για το API

- Όνομα: Το αναγνωριστικό API

- Τελικό σημείο API GraphQL: Η διεύθυνση URL τελικού σημείου που αντιγράψατε από το Fabric

Επιλέξτε Αποστολή σχήματος και επιλέξτε το αρχείο σχήματος που κατεβάσατε

Ρύθμιση παραμέτρων ελέγχου ταυτότητας διαχειριζόμενης ταυτότητας

Τώρα που το GraphQL API σας είναι εγγεγραμμένο στο APIM, πρέπει να διαμορφώσετε τον τρόπο ελέγχου ταυτότητας του APIM με το Fabric. Οι διαχειριζόμενες ταυτότητες παρέχουν μια ασφαλή μέθοδο ελέγχου ταυτότητας χωρίς κωδικό πρόσβασης που εξαλείφει την ανάγκη αποθήκευσης διαπιστευτηρίων στη διαμόρφωση APIM. Το Azure διαχειρίζεται αυτόματα τον κύκλο ζωής της ταυτότητας και χειρίζεται την απόκτηση διακριτικών, καθιστώντας αυτήν την προσέγγιση πιο ασφαλή και ευκολότερη στη συντήρηση από τις παραδοσιακές μεθόδους ελέγχου ταυτότητας.

Η ρύθμιση ελέγχου ταυτότητας περιλαμβάνει τρία κύρια βήματα: τη δημιουργία της διαχειριζόμενης ταυτότητας στο Azure, την εκχώρηση δικαιωμάτων πρόσβασης στον χώρο εργασίας και τις προελεύσεις δεδομένων Fabric και τη ρύθμιση παραμέτρων του APIM για χρήση αυτής της ταυτότητας κατά την υποβολή αιτήσεων στο Fabric.

Δημιουργία και εκχώρηση διαχειριζόμενης ταυτότητας

Αρχικά, δημιουργήστε τη διαχειριζόμενη ταυτότητα που χρησιμοποιεί το APIM για τον έλεγχο ταυτότητας:

- Δημιουργήστε μια διαχειριζόμενη ταυτότητα που έχει εκχωρηθεί από τον χρήστη στην πύλη Azure.

- Σημειώστε το αναγνωριστικό προγράμματος-πελάτη της διαχειριζόμενης ταυτότητας—χρειάζεστε το αναγνωριστικό προγράμματος-πελάτη για τη ρύθμιση παραμέτρων πολιτικής.

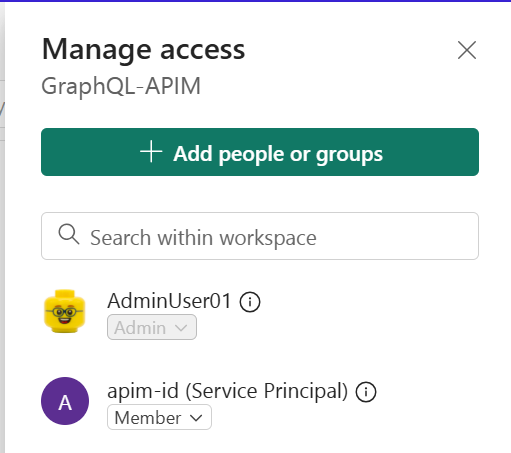

Εκχώρηση των δικαιωμάτων διαχειριζόμενης ταυτότητας στο Fabric

Μετά τη δημιουργία της διαχειριζόμενης ταυτότητας, πρέπει να της εκχωρήσετε δικαιώματα πρόσβασης στους πόρους Fabric. Η διαχειριζόμενη ταυτότητα χρειάζεται πρόσβαση τόσο στο ίδιο το στοιχείο API GraphQL όσο και σε τυχόν πηγές δεδομένων με τις οποίες συνδέεται (όπως λίμνες ή αποθήκες). Η προσθήκη της ταυτότητας ως μέλους χώρου εργασίας είναι η απλούστερη προσέγγιση, επειδή παρέχει πρόσβαση σε όλα τα στοιχεία του χώρου εργασίας ταυτόχρονα.

- Ανοίξτε τον χώρο εργασίας Fabric που περιέχει το GraphQL API σας

- Επιλέξτε Διαχείριση πρόσβασης

- Προσθήκη της διαχειριζόμενης ταυτότητας (για παράδειγμα, apim-id) με τουλάχιστον ρόλο συμβαλλόντων

Φιλοδώρημα

Για πιο λεπτομερή έλεγχο, μπορείτε να εκχωρήσετε δικαιώματα απευθείας σε μεμονωμένα στοιχεία Fabric (το API και τις προελεύσεις δεδομένων του) αντί για πρόσβαση σε επίπεδο χώρου εργασίας. Ο λεπτομερής έλεγχος είναι ιδιαίτερα σημαντικός εάν το API σας χρησιμοποιεί έλεγχο ταυτότητας καθολικής σύνδεσης (SSO). Για περισσότερες πληροφορίες, ανατρέξτε στο θέμα Σύνοψη ελέγχου ταυτότητας και δικαιωμάτων.

Ρύθμιση παραμέτρων APIM για χρήση της διαχειριζόμενης ταυτότητας

Με τα δικαιώματα που εκχωρούνται στο Fabric, πρέπει να πείτε στο APIM ποια διαχειριζόμενη ταυτότητα να χρησιμοποιήσει. Αυτή η συσχέτιση επιτρέπει στο APIM να πραγματοποιεί έλεγχο ταυτότητας ως αυτήν την ταυτότητα κατά την υποβολή αιτημάτων στο Fabric GraphQL API σας.

- Στην πύλη Azure, μεταβείτε στην παρουσία API σας

- Μεταβείτε στιςδιαχειριζόμενες ταυτότητεςασφαλείας>

- Προσθήκη της διαχειριζόμενης ταυτότητας που έχει εκχωρηθεί από τον χρήστη που δημιουργήσατε νωρίτερα

Προσθήκη πολιτικής ελέγχου ταυτότητας

Το τελευταίο βήμα ελέγχου ταυτότητας είναι η προσθήκη μιας πολιτικής APIM που λαμβάνει ένα διακριτικό πρόσβασης χρησιμοποιώντας τη διαχειριζόμενη ταυτότητα και το περιλαμβάνει σε αιτήσεις στο Fabric. Αυτή η πολιτική εκτελείται σε κάθε αίτημα, χειριζόμενος αυτόματα την απόκτηση και την ανανέωση διακριτικών. Η πολιτική χρησιμοποιεί το authentication-managed-identity στοιχείο για να λάβει ένα διακριτικό για τον πόρο API Fabric και, στη συνέχεια, το προσθέτει στην κεφαλίδα εξουσιοδότησης.

Στο GraphQL API στο APIM, επιλέξτε την καρτέλα Πολιτικές API

Επεξεργασία της πολιτικής επεξεργασίας εισερχομένων

Προσθέστε το ακόλουθο XML στο

<inbound><base/>:<authentication-managed-identity resource="https://analysis.windows.net/powerbi/api" client-id="YOUR-MANAGED-IDENTITY-CLIENT-ID" output-token-variable-name="token-variable" ignore-error="false" /> <set-header name="Authorization" exists-action="override"> <value>@("Bearer " + (string)context.Variables["token-variable"])</value> </set-header>Αντικατάσταση

YOUR-MANAGED-IDENTITY-CLIENT-IDμε το αναγνωριστικό πελάτη της διαχειριζόμενης ταυτότητάς σαςΑποθηκεύστε την πολιτική

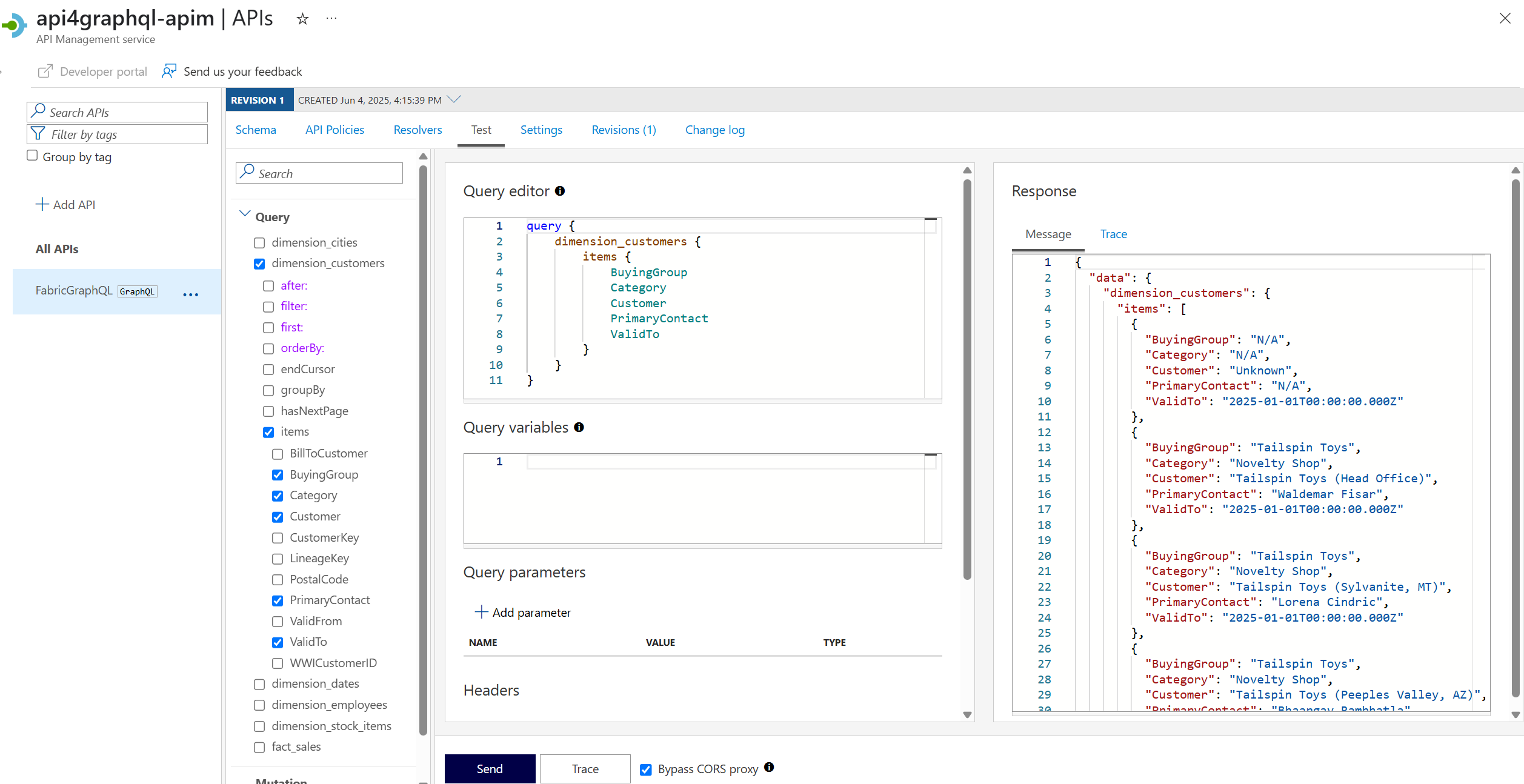

Δοκιμή της σύνδεσης

Πριν προχωρήσετε στην προσθήκη προσωρινής αποθήκευσης και περιορισμού ρυθμού, βεβαιωθείτε ότι η ρύθμιση ελέγχου ταυτότητας λειτουργεί σωστά. Η δοκιμή τώρα διασφαλίζει ότι τυχόν προβλήματα που αντιμετωπίζετε αργότερα δεν σχετίζονται με τη διαμόρφωση ελέγχου ταυτότητας.

- Στο APIM, μεταβείτε στο GraphQL API σας

- Μεταβείτε στην καρτέλα Δοκιμή

- Εκτελέστε ένα δείγμα ερωτήματος ή μετάλλαξης για να επιβεβαιώσετε ότι η σύνδεση λειτουργεί

Ρύθμιση παραμέτρων προσωρινής αποθήκευσης αποκρίσεων

Η προσωρινή αποθήκευση απόκρισης μειώνει σημαντικά τον λανθάνοντα χρόνο για τους καλούντες API και μειώνει το φόρτο παρασκηνίου στις προελεύσεις δεδομένων Fabric. Το APIM υποστηρίζει ενσωματωμένη προσωρινή αποθήκευση ή εξωτερικές παρουσίες Redis. Για τα API GraphQL, η προσωρινή αποθήκευση χρησιμοποιεί το σώμα αιτήματος (το ερώτημα GraphQL) ως κλειδί προσωρινής μνήμης, διασφαλίζοντας ότι τα πανομοιότυπα ερωτήματα επιστρέφουν αποθηκευμένες απαντήσεις.

Οφέλη από την προσωρινή αποθήκευση απαντήσεων GraphQL:

- Μειωμένος λανθάνων χρόνος: Οι αποκρίσεις στο cache επιστρέφουν αμέσως χωρίς να υποβάλετε ερώτημα στο Fabric

- Χαμηλότερη κατανάλωση εκχωρημένων πόρων: Λιγότερες αιτήσεις στο Fabric μειώνουν τη χρήση CU (μονάδα εκχωρημένων πόρων)

- Καλύτερη επεκτασιμότητα: Χειριστείτε περισσότερους ταυτόχρονους χρήστες χωρίς να αυξήσετε το φόρτο υποστήριξης

Προσθήκη πολιτικής προσωρινής αποθήκευσης

Για να εφαρμόσετε την προσωρινή αποθήκευση, τροποποιείτε την υπάρχουσα πολιτική ελέγχου ταυτότητας για να προσθέσετε λογική αναζήτησης και αποθήκευσης στο cache. Η πολιτική ελέγχει για αποκρίσεις στο cache πριν από την προώθηση αιτήσεων στο Fabric και αποθηκεύει επιτυχημένες αποκρίσεις για μελλοντική χρήση. Αυτό το πλήρες παράδειγμα πολιτικής δείχνει πώς συνεργάζονται ο έλεγχος ταυτότητας και η προσωρινή αποθήκευση:

<policies>

<inbound>

<base />

<!-- Authenticate with managed identity -->

<authentication-managed-identity

resource="https://analysis.windows.net/powerbi/api"

client-id="YOUR-MANAGED-IDENTITY-CLIENT-ID"

output-token-variable-name="token-variable"

ignore-error="false" />

<set-header name="Authorization" exists-action="override">

<value>@("Bearer " + (string)context.Variables["token-variable"])</value>

</set-header>

<!-- Check if response is cached -->

<cache-lookup-value

key="@(context.Request.Body.As<String>(preserveContent: true))"

variable-name="cachedResponse"

default-value="not_exists" />

</inbound>

<backend>

<!-- Only forward request if not cached -->

<choose>

<when condition="@(context.Variables.GetValueOrDefault<string>("cachedResponse") == "not_exists")">

<forward-request />

</when>

</choose>

</backend>

<outbound>

<base />

<choose>

<!-- Return cached response if it exists -->

<when condition="@(context.Variables.GetValueOrDefault<string>("cachedResponse") != "not_exists")">

<set-body>@(context.Variables.GetValueOrDefault<string>("cachedResponse"))</set-body>

</when>

<!-- Cache successful responses for 60 seconds -->

<when condition="@((context.Response.StatusCode == 200) && (context.Variables.GetValueOrDefault<string>("cachedResponse") == "not_exists"))">

<cache-store-value

key="@(context.Request.Body.As<String>(preserveContent: true))"

value="@(context.Response.Body.As<string>(preserveContent: true))"

duration="60" />

</when>

</choose>

</outbound>

<on-error>

<base />

</on-error>

</policies>

Πώς λειτουργεί αυτή η πολιτική:

- Εισερχόμενα: Πραγματοποιεί έλεγχο ταυτότητας με διαχειριζόμενη ταυτότητα και ελέγχει εάν η απόκριση είναι αποθηκευμένη στην κρυφή μνήμη με βάση το ερώτημα GraphQL

- Backend: Παραλείπει την προώθηση της αίτησης στο Fabric εάν υπάρχει μια απόκριση στο cache

- Εξερχόμενες: Επιστρέφει προσωρινά αποθηκευμένες αποκρίσεις ή αποθηκεύει προσωρινά νέες επιτυχημένες αποκρίσεις για 60 δευτερόλεπτα

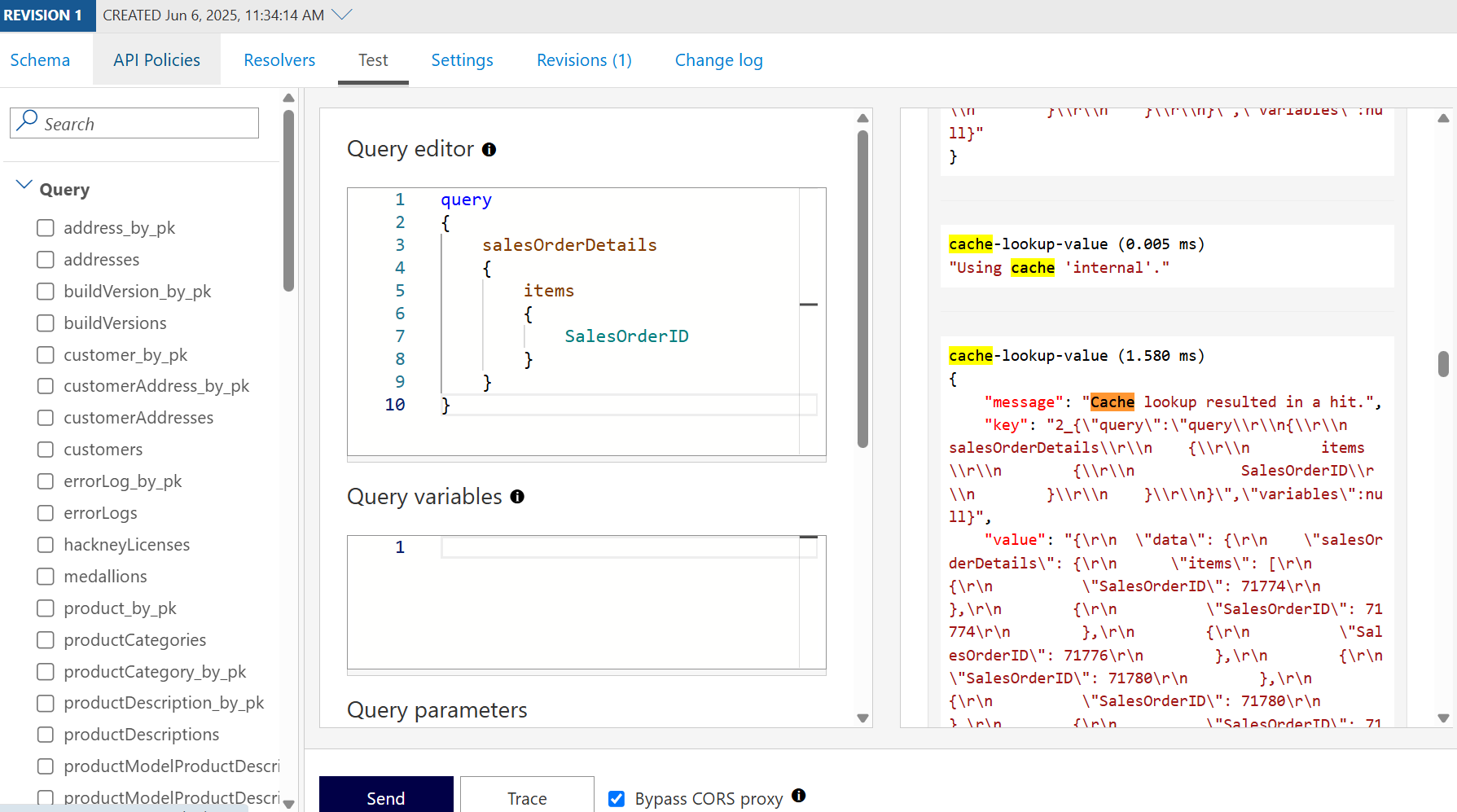

Βεβαιωθείτε ότι η προσωρινή αποθήκευση λειτουργεί

Για να επιβεβαιώσετε ότι τα αιτήματα αποθηκεύονται στην κρυφή μνήμη:

Στο APIM, εκτελέστε το ίδιο ερώτημα GraphQL δύο φορές

Ανίχνευση της κλήσης API για να δείτε επισκέψεις στο cache

Βελτιστοποιήστε τη διάρκεια της προσωρινής μνήμης

Το παράδειγμα χρησιμοποιεί διάρκεια cache 60 δευτερολέπτων. Προσαρμόστε τη διάρκεια με βάση τις απαιτήσεις ανανέωσης δεδομένων:

- Ενημερώσεις υψηλής συχνότητας: Χρησιμοποιήστε μικρότερες διάρκειες (10-30 δευτερόλεπτα) για δεδομένα που αλλάζουν συχνά

- Στατικά δεδομένα ή δεδομένα αναφοράς: Χρησιμοποιήστε μεγαλύτερες διάρκειες (5-60 λεπτά) για δεδομένα που αλλάζουν σπάνια

- Απαιτήσεις σε πραγματικό χρόνο: Μην αποθηκεύετε στο cache ερωτήματα που πρέπει πάντα να επιστρέφουν τα πιο πρόσφατα δεδομένα

Για σύνθετα σενάρια προσωρινής αποθήκευσης, συμπεριλαμβανομένης της ακύρωσης cache και της εξωτερικής διαμόρφωσης Redis, ανατρέξτε στην ενότητα Πολιτικές προσωρινής αποθήκευσης APIM.

Περιορισμός επιτοκίου

Μπορείτε να περιορίσετε τον αριθμό των κλήσεων API που μπορεί να κάνει ένα πρόγραμμα-πελάτης σε μια συγκεκριμένη χρονική περίοδο. Ακολουθεί ένα δείγμα καταχώρισης πολιτικής περιορισμού ρυθμού που μπορείτε να προσθέσετε παρακάτω <inbound><base/> , το οποίο δεν επιβάλλει περισσότερες από δύο κλήσεις κάθε 60 δευτερόλεπτα για έναν συγκεκριμένο χρήστη:

<rate-limit-by-key

calls="2"

renewal-period="60"

counter-key="@(context.Request.Headers.GetValueOrDefault("Authorization"))"

increment-condition="@(context.Response.StatusCode == 200)"

remaining-calls-variable-name="remainingCallsPerUser" />

Αφού στείλετε περισσότερες από δύο κλήσεις API σε ένα λεπτό, θα λάβετε ένα μήνυμα σφάλματος:

{

"statusCode": 429,

"message": "Rate limit is exceeded. Try again in 58 seconds."

}

Για περισσότερες πληροφορίες σχετικά με τον τρόπο διαμόρφωσης των πολιτικών περιορισμού ρυθμού στο APIM, ανατρέξτε στην τεκμηρίωση.

Βέλτιστες πρακτικές

Κατά την ενσωμάτωση του APIM με το Fabric API για GraphQL, ακολουθήστε αυτές τις συστάσεις:

Ασφάλεια

- Χρήση διαχειριζόμενων ταυτοτήτων: Προτιμήστε τις διαχειριζόμενες ταυτότητες έναντι των κλειδιών API ή των συμβολοσειρών σύνδεσης για έλεγχο ταυτότητας

- Υλοποίηση ελάχιστων προνομίων: Εκχωρήστε μόνο τα ελάχιστα δικαιώματα που απαιτούνται για τη διαχειριζόμενη ταυτότητα

- Ενεργοποίηση μόνο HTTPS: Διαμορφώστε το APIM για απόρριψη αιτήσεων HTTP και επιβολή HTTPS

- Επικύρωση εισόδων: Χρησιμοποιήστε πολιτικές API για να επικυρώσετε ερωτήματα GraphQL πριν από την προώθηση στο Fabric

Επιδόσεις

- Προσωρινή αποθήκευση δεδομένων με συχνή πρόσβαση: Προσδιορίστε κοινά ερωτήματα και ορίστε τις κατάλληλες διάρκειες cache

- Παρακολουθήστε τα ποσοστά επιτυχίας της προσωρινής μνήμης: Χρησιμοποιήστε αναλυτικά στοιχεία API για να παρακολουθείτε την αποτελεσματικότητα της προσωρινής μνήμης

- Βελτιστοποίηση ορίων ρυθμού: Εξισορροπήστε την εμπειρία χρήστη με την προστασία εκχωρημένων πόρων

- Χρήση τοπικής ανάπτυξης: Αναπτύξτε το APIM στην ίδια περιοχή με τους εκχωρημένους πόρους Fabric

Παρακολούθηση και διακυβέρνηση

- Ενεργοποίηση διαγνωστικών: Ρύθμιση παραμέτρων καταγραφής διαγνωστικών API για την παρακολούθηση της χρήσης API

- Ρύθμιση ειδοποιήσεων: Δημιουργήστε ειδοποιήσεις για παραβιάσεις και σφάλματα ορίου ρυθμού

- Έκδοση των API σας: Χρησιμοποιήστε τη διαχείριση εκδόσεων API για να διαχειριστείτε τυχόν έκτακτες αλλαγές

- Τεκμηριώστε τα API σας: Χρησιμοποιήστε την πύλη προγραμματιστών του APIM για να παρέχετε τεκμηρίωση API

Βελτιστοποίηση κόστους

- Όρια ρυθμού σωστού μεγέθους: Ορίστε όρια που ευθυγραμμίζονται με το επίπεδο εκχωρημένων πόρων σας

- Παρακολούθηση κατανάλωσης εκχωρημένων πόρων: Παρακολούθηση χρήσης εκχωρημένων πόρων APIM και Fabric

- Χρησιμοποιήστε στρατηγικά την προσωρινή αποθήκευση: Εξισορροπήστε τις απαιτήσεις φρεσκάδας με την εξοικονόμηση χωρητικότητας

- Ελέγξτε τα μοτίβα χρήσης: Αναλύετε τακτικά ποια ερωτήματα καταναλώνουν τους περισσότερους πόρους

Σύνοψη

Η ενσωμάτωση του Microsoft Fabric API για GraphQL με το Azure API Management συνδυάζει τις ισχυρές δυνατότητες δεδομένων του Fabric με τις δυνατότητες πύλης API εταιρικού επιπέδου της APIM. Ο συνδυασμός αυτός παρέχει:

- Βελτιωμένη ασφάλεια: Διαχειριζόμενος έλεγχος ταυτότητας, προστασία από απειλές και έλεγχος πρόσβασης βάσει πολιτικής

- Βελτιωμένη επεκτασιμότητα: Προσωρινή αποθήκευση απόκρισης, περιορισμός ρυθμού και κατανομή φορτίου σε πολλαπλά backend

- Καλύτερη απόδοση: Μειωμένη καθυστέρηση μέσω προσωρινής αποθήκευσης και βελτιστοποιημένης δρομολόγησης αιτημάτων

- Κεντρική διακυβέρνηση: Ενοποιημένη παρακολούθηση, διαχείριση εκδόσεων και διαχείριση σε πολλά API

- Έλεγχος κόστους: Ο περιορισμός ρυθμού και η προσωρινή αποθήκευση μειώνουν την κατανάλωση εκχωρημένων πόρων Fabric

Ακολουθώντας τα βήματα ρύθμισης παραμέτρων και τις βέλτιστες πρακτικές σε αυτό το άρθρο, μπορείτε να δημιουργήσετε ένα ισχυρό, ασφαλές και επεκτάσιμο επίπεδο API που υποστηρίζει φόρτους εργασίας παραγωγής σε ολόκληρο τον οργανισμό σας.