Project Honolulu

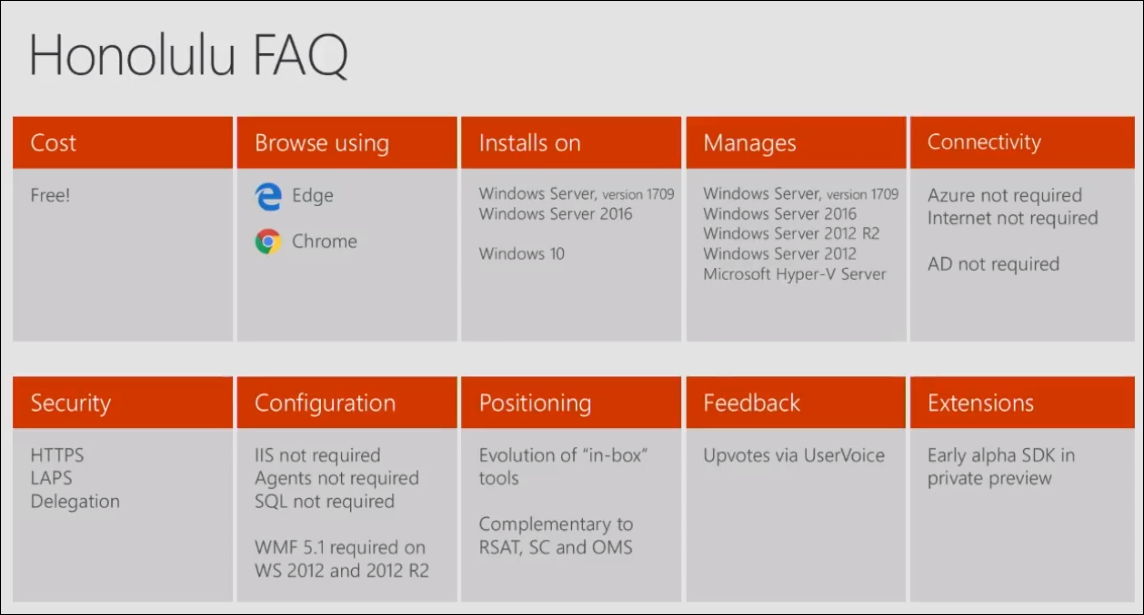

Na letošní konferenci Ignite 2017 byla ukázána nová „managementová“ konzole pro Windows Server. Tento projekt se v Microsoftu nazývá velmi honosným názvem a to „Project Honolulu“ a je aktuálně ve verzi Preview s podporou správy pro Windows Server 2012 a novější. Celé toto řešení je postaveno na online přístupu, takže vám na daném zařízení běží malá HTTPS služba a na vámi definovaném portu publikuje managementovou konzoli do internetu.

Tato konzole nahrazuje nebo by mohla do budoucna nahradit „Microsoft Management Console“, ale vy to budete spíš znát pod názvem MMC. Výhodou však je to, že do Honolulu nemusíte přidávat Snap-In moduly, tady máte totiž vše ihned připraveno a k dispozici pro použití. Abyste se mohli do konzole přihlásit budete potřebovat certifikát, který může být váš vlastní nebo to může být generovaná Self Signed certifikát, který vytvoří přímo setup při instalaci.

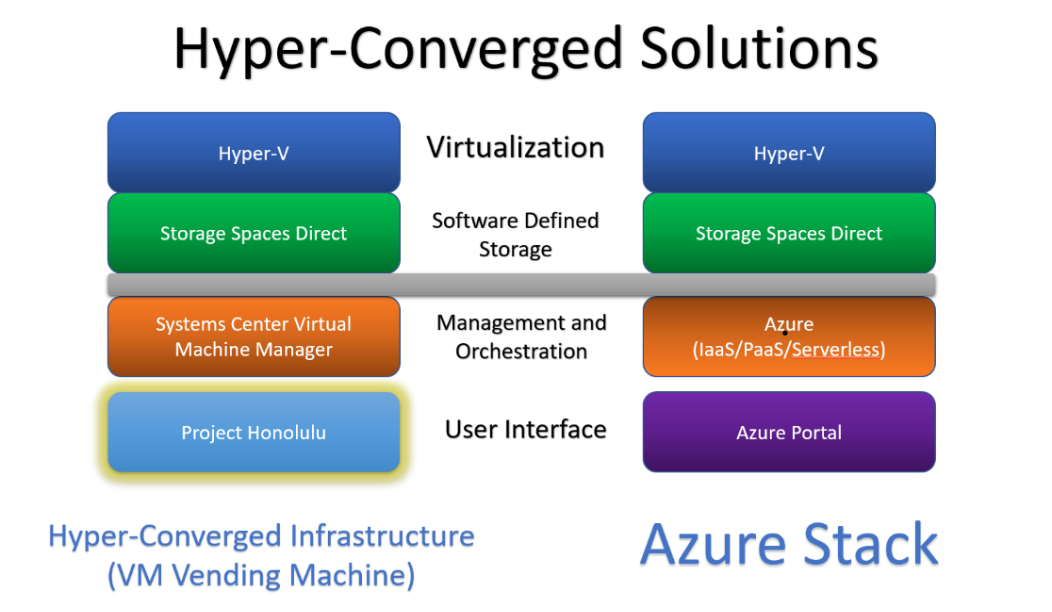

Výborným přirovnáním je fakt, že Project Honolulu výborně doplňuje celou skládačku, jelikož globální interface pro správu infrastruktury Azure nebo Azure Stack je vNext Portal, tak pro správu lokálního prostředí je obdobným nástrojem s online přístupem, právě tento projekt.

A tady můžete najít dvě sessions přímo z Ignite 2017

Informace z EULA v instalátoru

Project ‘Honolulu’ is built on a three-tiered architecture made up of a user interface that runs in a web browser, and a small service that runs on one of the machines in your environment using REST APIs. The service interacts with managed nodes using WinRM and PowerShell remoting.

This technical preview of project Honolulu can be used to manage Windows Servers that are version 2012 and newer. To install the gateway as a server service, 2012R2 or newer is required. Installing on client requires Windows 10.

Co budete potřebovat

Pokud se rozhodnete pro instalaci, pak je třeba zvolit nějaký server (třeba v DMZ), ale je potřeba aby tento server mohl najít ve vašem interním DNS servery, protože jejich přidávání do managementové konzole je podmíněno aktivovaným Remote Managementem (WinRM). WinRM můžete nastavit pomocí příkazu winrm quickconfig, kde se vám upraví lokální firewall (by default port 5985 a 5986) a vše povolí, pokud byste to chtěli řešit přes GPO, pak doporučuji podívat se na tento odkaz, kde je celé nastavení popsáno. Dále budete potřebovat povolený Powershell Remoting.

- https://msdn.microsoft.com/en-us/library/aa384372(v=vs.85).aspx

Instalace

Nejprve tedy potřebujete stáhnout instalační balíček MSI z internetových stránek Microsoftu. Jelikož je to Preview, tak není jisté, zda bude vše vždy funkční, ale s tím se musí bohužel počítat.

- https://www.microsoft.com/en-US/evalcenter/evaluate-windows-server-honolulu

Níže je uveden seznam prerekvizit, které budete potřebovat, aby vám celé řešení fungovalo.

Po stažení a zkopírování na server můžeme přejít k vlastní instalaci, která je velmi jednoduchá a obsahuje jen několik kroků.

Konfigurace

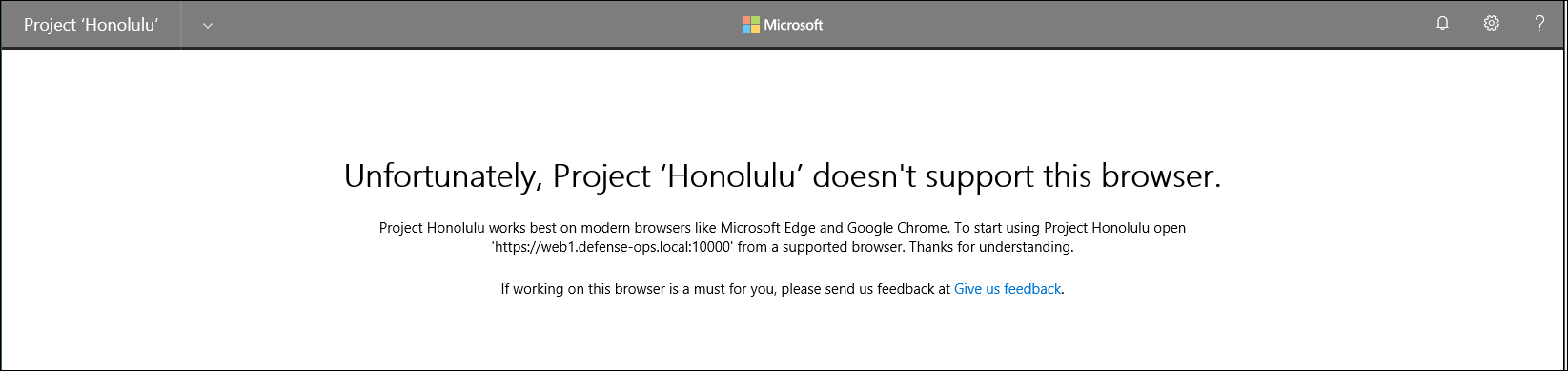

Ve chvíli, kdy máte provedu instalaci se můžeme pustit do prvního spuštění pomocí Internet Exploreru, protože asi neinstalujete na server prohlížeče jako EDGE nebo Chrome, tak na vás vyskočí tato obrazovka, a proto je nutné, abyste se ke konzoli připojili pomocí svého PC s Windows 10, na kterém jeden z těchto prohlížečů budete mít.

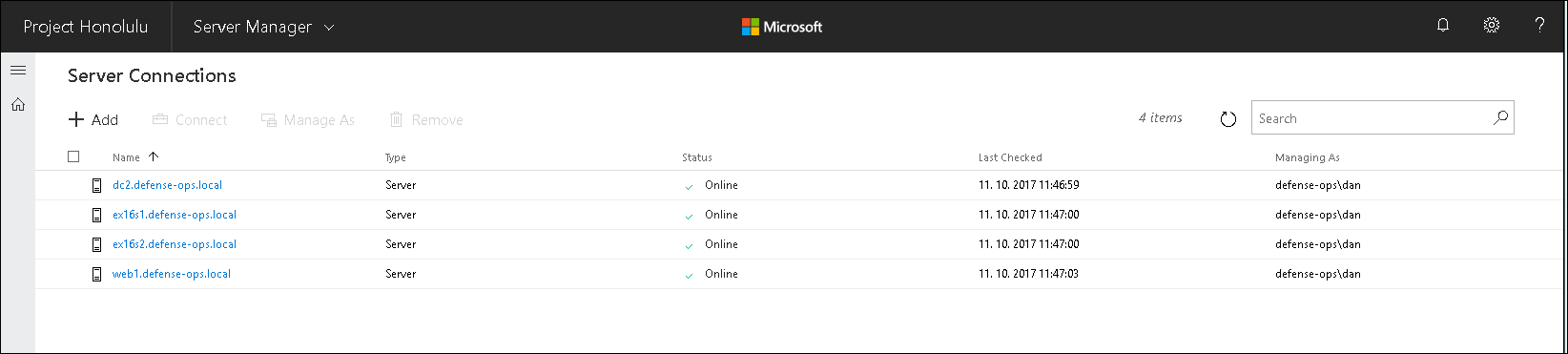

Pro další část jsem nainstaloval na server prohlížeč Google Chrome, ale to vy určitě nedělejte. Zajistěte si správné nastavení na firewallu a zpřístupněte si konzoli na managementový server nebo na administrátorskou pracovní stanici. Poté co se přihlásíte z pracovní stanice, vypadá vše mnohem lépe a vy můžete v pohodě přistoupit k tomu, abyste si zadali všechny počítače z DNS, do kterých budete přistupovat.

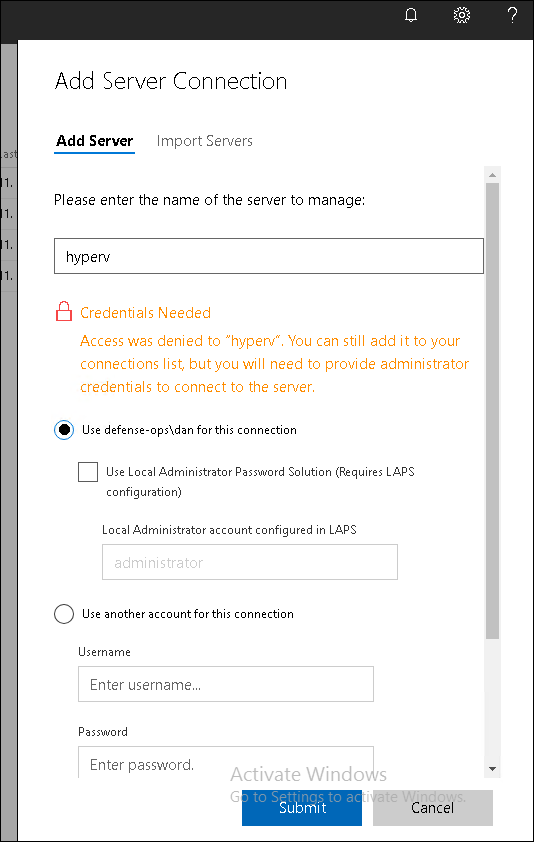

Každý server může mít vlastní jméno a heslo, proto je důležité, aby vám fungoval správně Remote Management, prostupy na Firewallech a měli jste povolen správně, již zmiňovaný Remote Management. Pokud tedy přidáme servery do managementové konzole, pak můžeme přistupovat jednotlivě ke každému serveru. Je trošku škoda, že nemáme průhled nad celým prostředím, tak jako je to v rámci Server Manageru, ale to se nedá nic dělat. Třeba kolegové z Microsoftu tuto funkcionalitu jednou přidají.

Hodně se mi líbí i možnost napojení na LAPS (Local Administrator Password Solution), takže nemusíte znát heslo, a to je pro vás distribuováno přímo z této služby. Nemusíte se starat o to, abyste zadávali vždy jméno a heslo lokálního administrátora a vždy používáte unikátní credentials, které se v čase (třeba 1x měsíčně) mění na unikátní hodnoty.

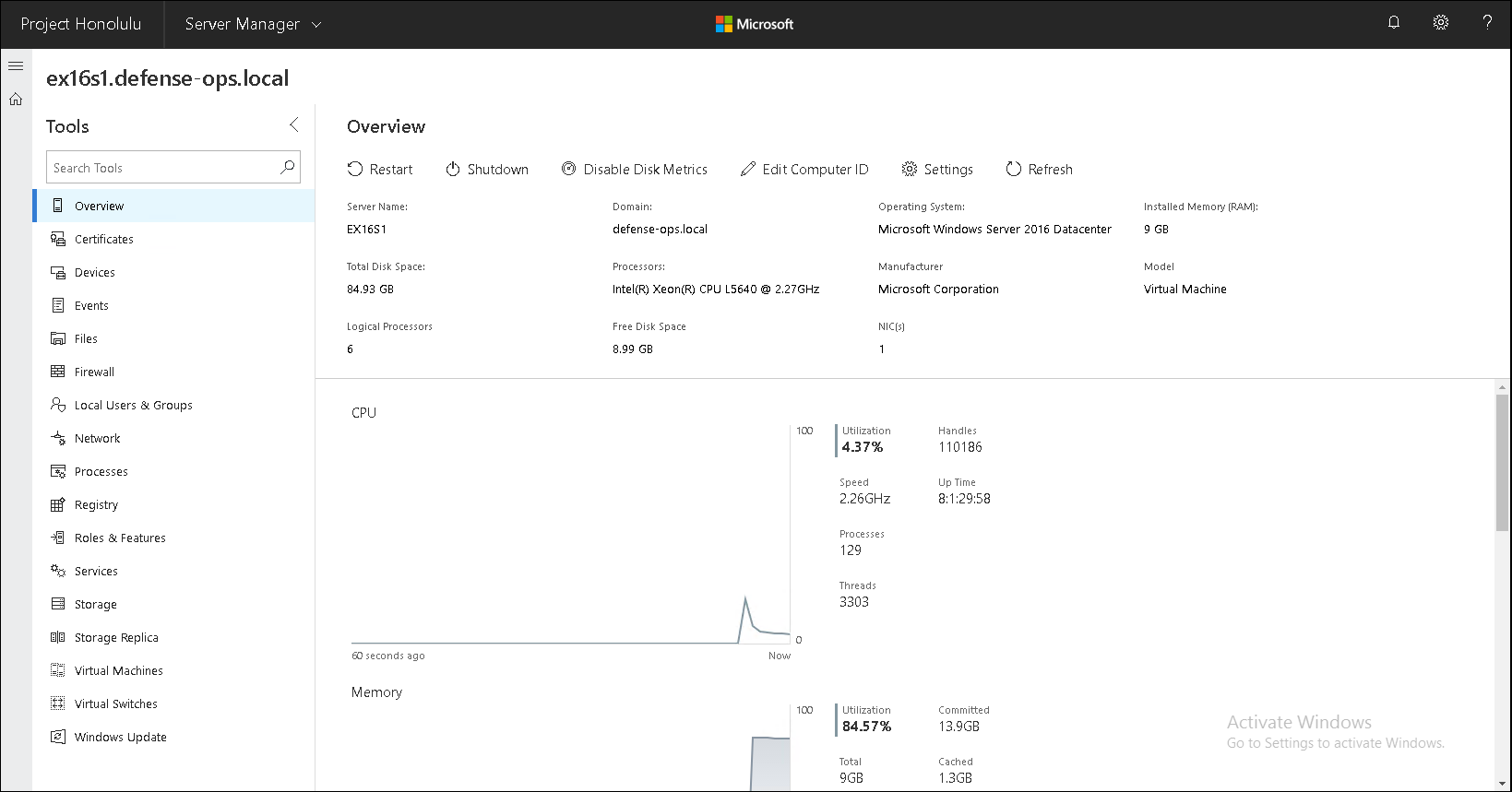

Pokud otevřete server, zobrazí se vám Overview daného serveru a vy uvidíte konfiguraci a můžete modifikovat jméno, členství v doméně, restartovat nebo vypnout server, případně můžete upravit i proměnné prostředí daného serveru nebo změnit nastavení pro Vzdálený přístup k serveru.

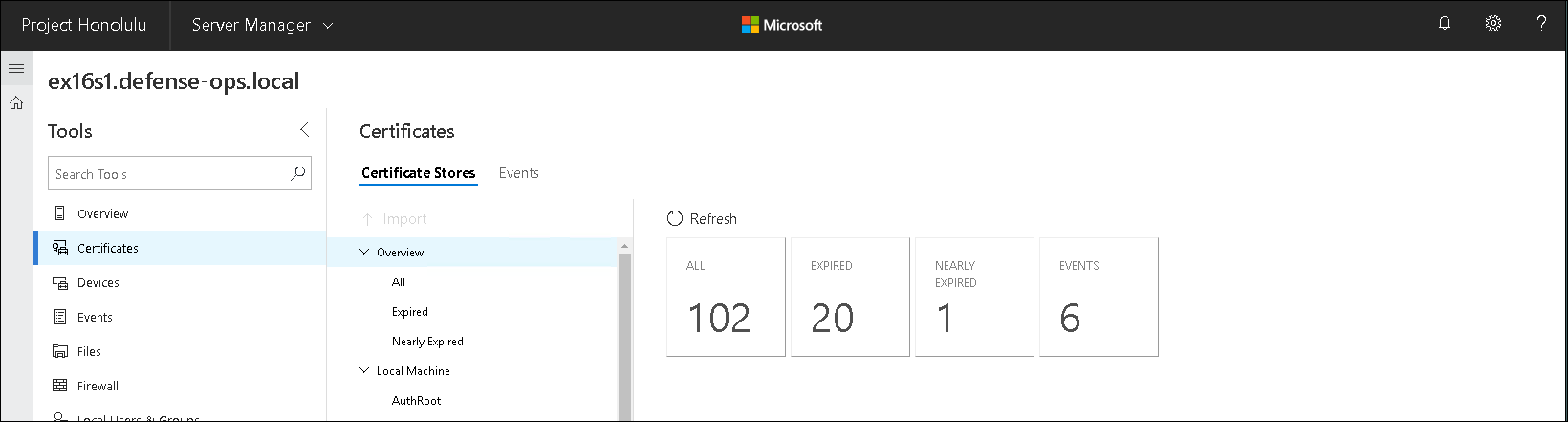

V další části se můžete podívat na aktuální certifikáty, zobrazit si certifikáty na několik kategorií a to Všechny, Exspirované a ty které brzy exspirují, případně můžete procházet jednotlivé kontejnery certifikátů pro Local Computer a Current User.

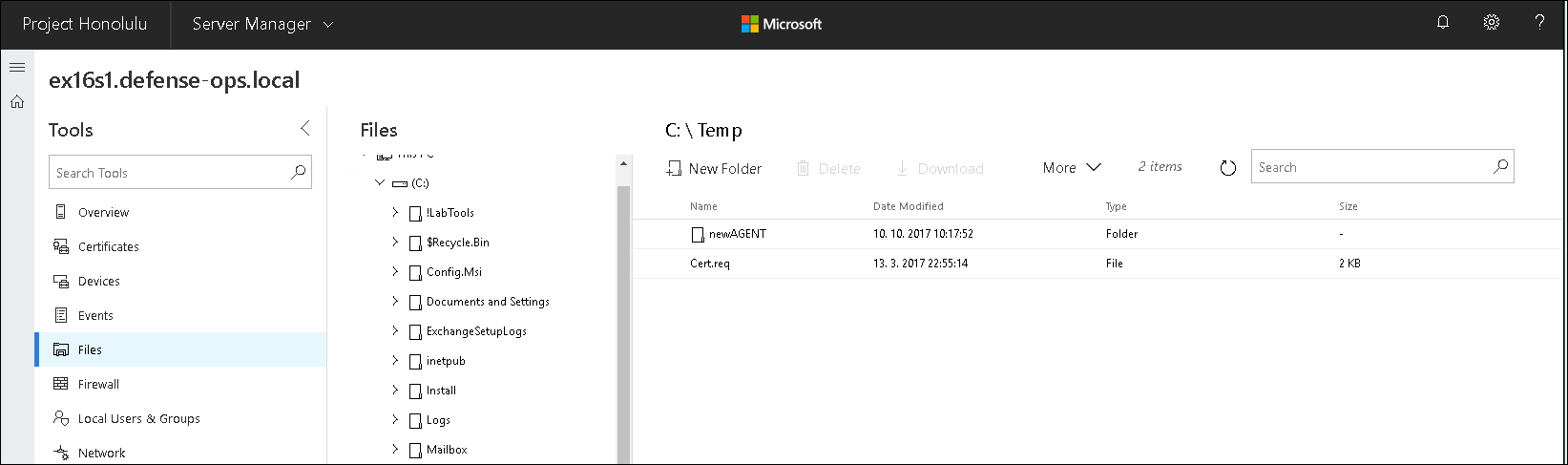

V rámci konzole můžete získat podobné informace, jako máte nyní v rámci MSINFO32 ve vašem operačním systému, event logy ze serveru nebo informace z Task Managera, ale co se mi opravdu líbí je to, že máte vzdáleně přístupný i Průzkumník souborů a můžete provádět základní operace na souborovém systému (třeba si stáhnout logy serveru a aplikací).

Dalším velkým přínosem, alespoň pro mne, je možnost kontroly nastavení na firewallu, kde vidíte Incoming a Outgoing rule, jejich stav a základní nastavení. Můžete se podívat na Lokální skupiny a uživatele a spravovat členství v těchto skupinách, případně vytvářet nové uživatele nebo jim resetovat hesla.

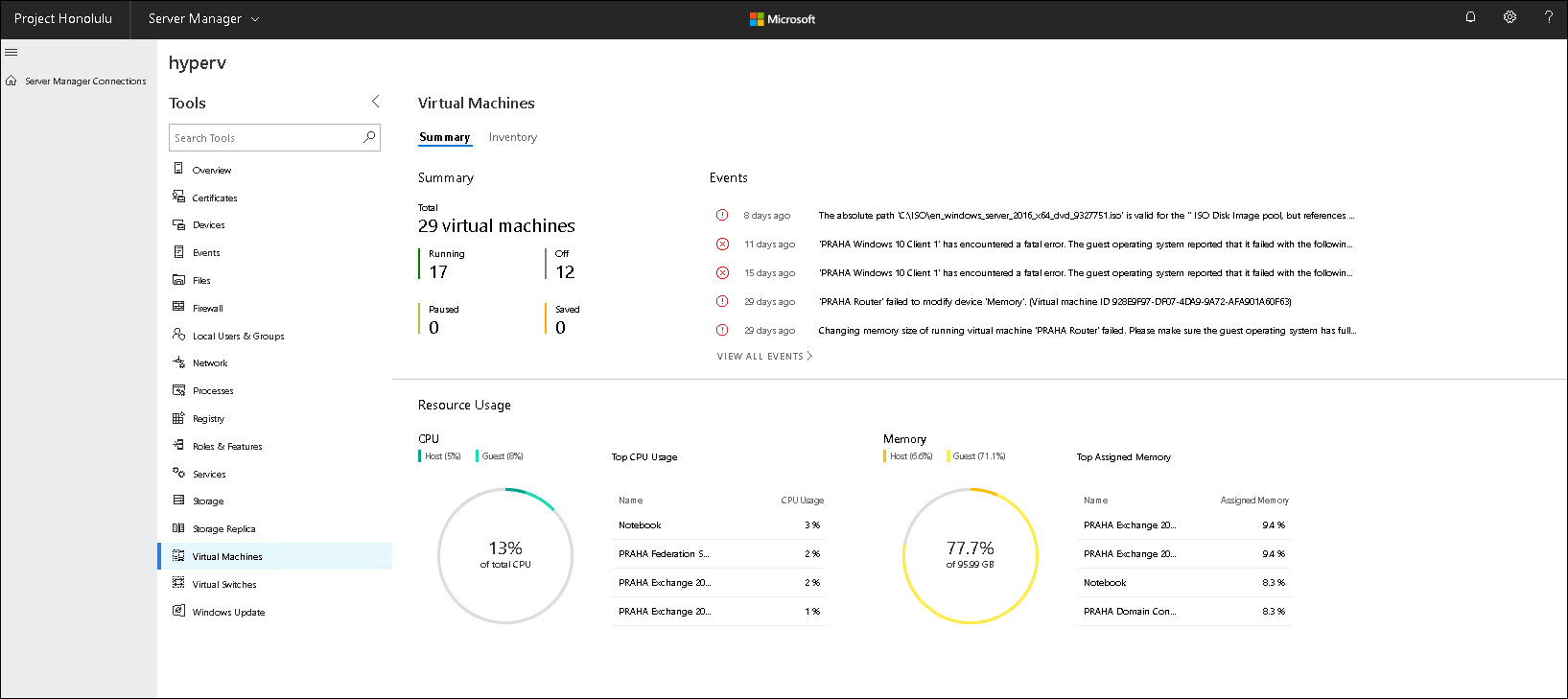

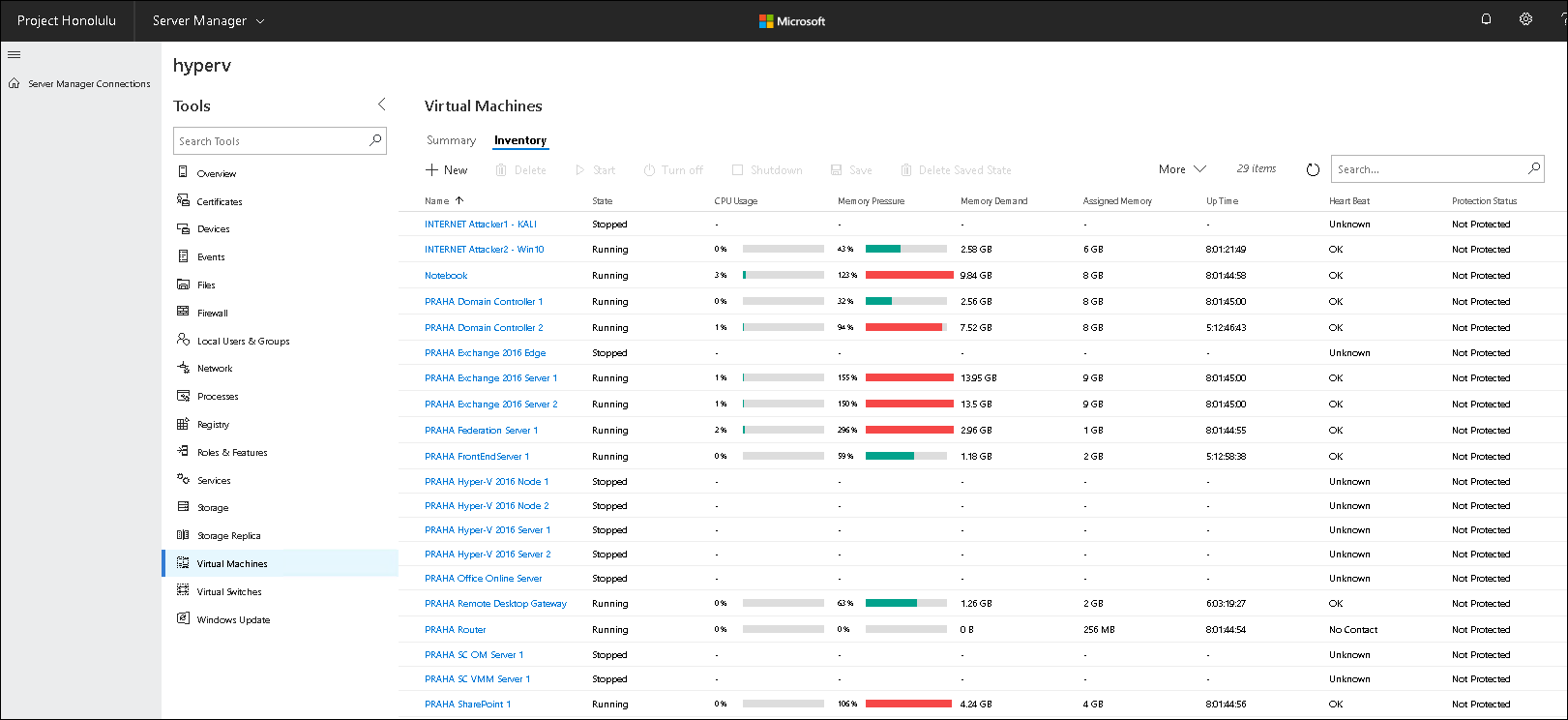

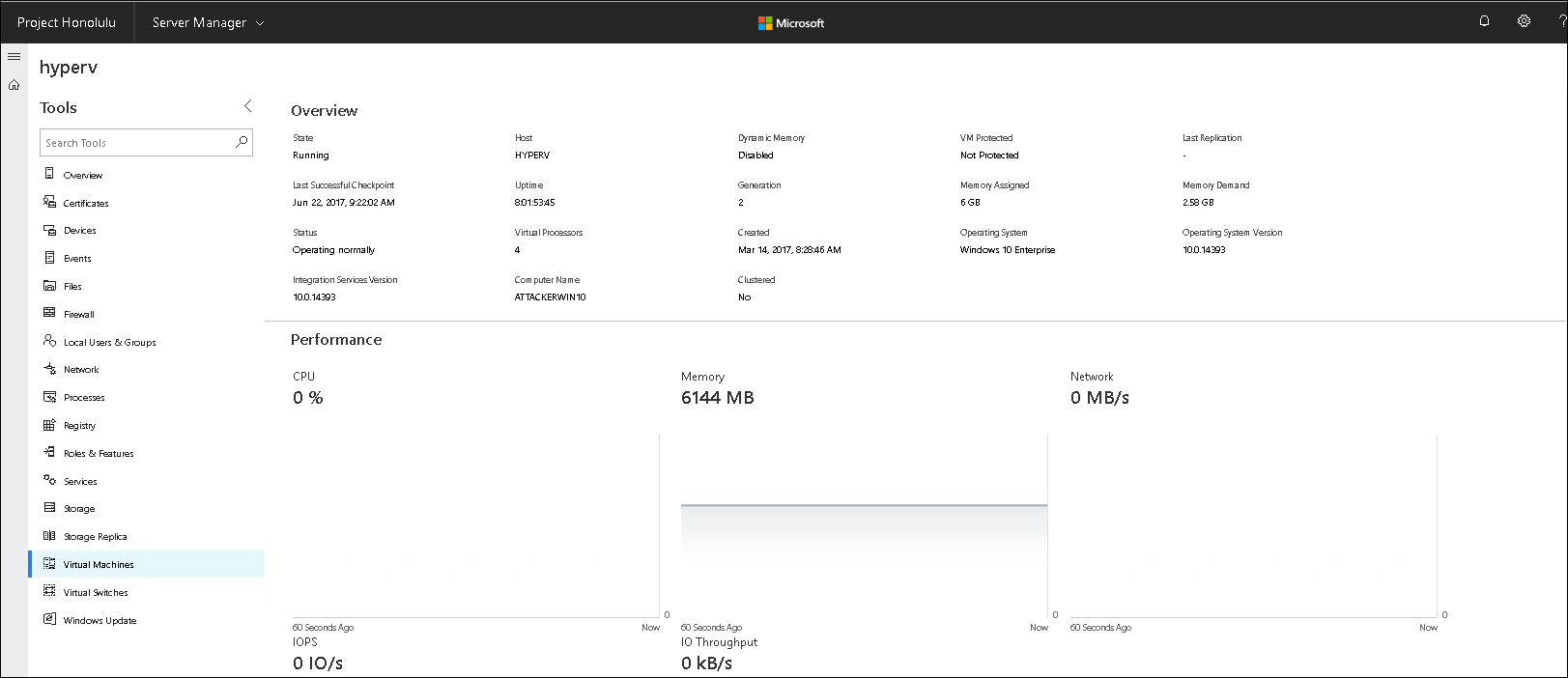

Co mne však dostalo na kolena je správa nad rolí Hyper-V serveru, kdy mohu vidět všechny servery v Hyper-V, virtuální switche. Pokud chcete měnit konfiguraci na jednotlivých VM’s, tak můžete upravit přímo z konzole třeba VM Protection nebo vytvořit Checkpoint. Super záležitostí je i možnost připojit se pomocí konzole do virtuálního serveru (toto však jen pomocí RDP a bez Admin Restricted Modu).

A to včetně přehledu nad jednotlivými virtuálními servery , přidělenými prostředky, jejich aktuální konzumace nebo také nad stavem ochrany daného virtuálního serveru.

Pokud přejdete do vlastního virtuálního serveru uvidíte něco podobného, co máte již nyní na úrovni prostředí Azure a sledujete zatížení daného zařízení v Performance Grafech, získáte opět přehled o konfiguraci a můžete spravovat Checkpointy daného serveru.

Závěrem

Nejen správa samotných virtuálních serverů je možná v rámci Project Honolulu, ale máte hlavně možnost přidat celé Clustery nebo Hyper konvergované clustery a spravovat a sledovat jejich chování. Dle mého vypadá tento projekt velmi zajímavě a pevně věřím, že správa pomocí tohoto řešení usnadní mnohým živost, pomůže větší bezpečnosti a sníží nutnost přistupování na servery pomocí RDP. Další, co je obrovským přínosem je jednotnost ve správě hybridních infrastruktur, kdy budeme moci z jediného místa a jedné konzole spravovat lokální prostředky, tak i zdroje v Azure, napojit Azure Stack a propojit daný systém třeba na dohledové centrum ATOM. Velkým pozitivem je fakt, že celá konzole bude integrovatelná do platformy Operations management Suite a do System Center produktů.

- Daniel Hejda (KPCS CZ)

![clip_image004[4] clip_image004[4]](https://msdntnarchive.blob.core.windows.net/media/2017/10/clip_image0044_thumb.jpg)

![clip_image006[4] clip_image006[4]](https://msdntnarchive.blob.core.windows.net/media/2017/10/clip_image0064_thumb.jpg)

![clip_image008[4] clip_image008[4]](https://msdntnarchive.blob.core.windows.net/media/2017/10/clip_image0084_thumb.jpg)