Note

Access to this page requires authorization. You can try signing in or changing directories.

Access to this page requires authorization. You can try changing directories.

こんにちは。CIE サポート村山です。

今回は Azure App Service の VNET 統合について、説明します。

特に下記資料の中で、あまり説明されていない部分を中心に行います。

アプリを Azure 仮想ネットワークに統合する

https://azure.microsoft.com/ja-jp/documentation/articles/web-sites-integrate-with-vnet/

Azure App Service を利用しているお客様から、「Web Apps から、社内のオンプレミスで稼働しているデータベースや、Azure の仮想ネットワーク上に配置した仮想マシンにアクセスさせたい」というご要望をよくお伺いします。

そのようなシナリオの場合に利用されるのが VNET 統合です。VNET 統合を利用することで、Web Apps から仮想ネットワークを経由して以下の環境にアクセスすることができます。

・仮想マシン

・オンプレミスのサーバーやネットワーク

VNET 統合を使用する場合、プライベートネットワーク経由でアクセスを行いますので、仮想ネットワーク上に配置された VM 上のアプリケーション用にパブリックエンドポイントを公開する必要はありません。

ただし、VNET 統合を利用する場合は、下記の点を注意してください。

・VNET 統合はStandard または Premium 価格プランでのみ利用可能です。

・動的ルーティング ゲートウェイによるポイント対サイト VPNを有効にする必要があります。

・作成する VNET と App Service Plan は同一サブスクリプション上で作成してください。

・VNET 統合される Web Apps は、その VNET に対して指定されている DNS を利用します。

・VNET で定義されているルーティングにもとづいて、その VNET にのみトラフィックをルーティングする。

下記では、Point to Site 接続を利用した、Azure Web Apps の VNET 統合と、オンプレミスのサーバーの設定手順をご説明します。

(1) Azure Web Apps 側の設定

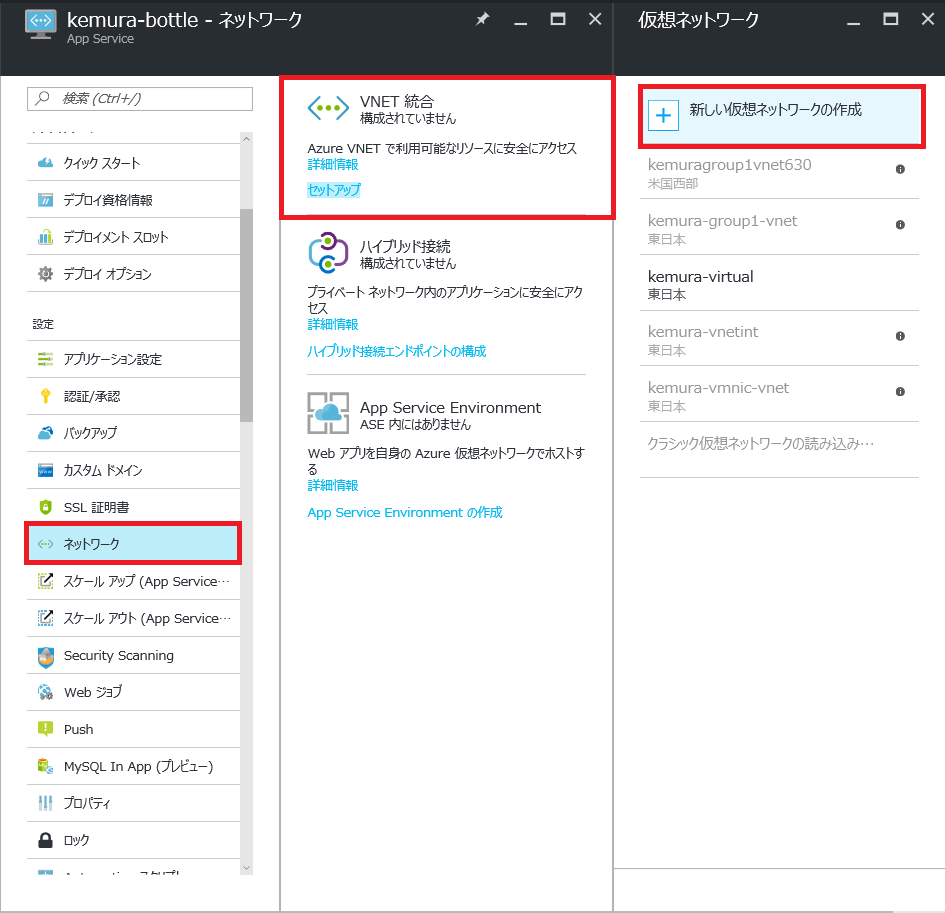

VNET 統合の設定をするには、まずWeb Apps の[設定]ページを開き、ネットワークを選択します。

今回は新規に VNET を作成しますので、[新しい仮想ネットワークの作成] を選択してください。

ここで、作成された仮想ネットワーク V2 VNETで、自動的にポイント対サイト VPN ゲートウェイを持ちます。

作成した仮想ネットワークは、自動的には設定されませんので、再びこのUI でVNET 統合したい仮想ネットワークを選択してください。

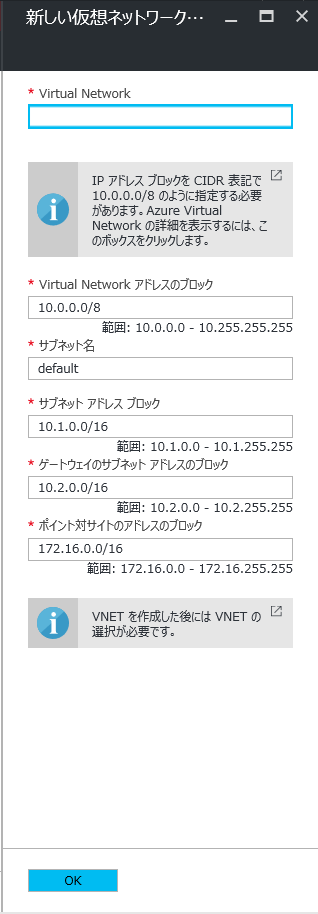

[新しい仮想ネットワーク] の作成をクリックして、要件に合わせて新規にネットワークを作成してください。

仮想ネットワークの作成はすぐに終わりますが、仮想ネットワークゲートウェイは作成に 30 分 ~ 1 時間かかります。

(2) 仮想ネットワークとオンプレミスの接続

仮想ネットワークとオンプレミスのネットワークを接続するには、下記の二つの設定を行います。

a. Azure の仮想ネットワークで使用する自己署名ルート証明書を作成します。

b. その証明書によって署名されたクライアント証明書を使用して VPN で仮想ネットワークに接続できるよう VPN クライアントのインストールと、クライアント証明書の作成をそれぞれ行います。

a. Azure の仮想ネットワークで使用する自己署名ルート証明書の作成

下記ドキュメントの手順に従い、自己署名ルート証明書、クライアント証明書を作成します。

ポイント対サイト構成の自己署名ルート証明書の操作

https://azure.microsoft.com/ja-jp/documentation/articles/vpn-gateway-certificates-point-to-site/

自己署名ルート証明書: makecert -sky exchange -r -n "CN=RootCertificateName" -pe -a sha1 -len 2048 -ss My "RootCertificateName.cer"

クライアント証明書: makecert.exe -n "CN=ClientCertificateName" -pe -sky exchange -m 96 -ss My -in "RootCertificateName" -is my -a sha1

作成した自己署名ルート証明書は証明書サービススナップインの [現在のユーザー] の個人ストアにインストールされますので、秘密鍵なしで Base64 でエクスポートします (cer ファイル)。

また、エクスポートした自己署名ルート証明書をオンプレミスのサーバーにインストールします。

クライアント証明書も [現在のユーザー] の個人ストアにインストールされますので、秘密鍵付きでエクスポートして (pfx ファイル)、オンプレミス サーバーにインポートします。

b. VPN クライアントのインストールと、クライアント証明書の作成

下記ドキュメントの「クライアントの構成」の手順に従い、Web API サーバー上に VPN クライアントのセットアップを行います。

VPN クライアントのインストールパッケージの URL は、以下の PowerShell コマンドレットの戻り値として得られます。

PS C:\> Get-AzureRmVpnClientPackage -ResourceGroupName "ResourceGroupName" -VirtualNetworkGatewayName "GatewayName" -ProcessorArchitecture Amd64

表示された URL の exe を オンプレミス サーバー上でダウンロードした後、実行していただくと VPN クライアントがインストールされます。

PowerShell を利用し、仮想ネットワークへのポイント対サイト接続を構成する

https://azure.microsoft.com/ja-jp/documentation/articles/vpn-gateway-howto-point-to-site-rm-ps/

先ほど作成した自己署名ルート証明書 (cer ファイル) をテキストエディタで開いて、内容を MyP2SCertPubKeyBase64_2 引数に設定していただき、PowerShell を用いて自己署名ルート証明書を Azure の仮想ネットワークにインストールしてください。

PS C:\> $P2SRootCertName2 = "ARMP2SRootCert2.cer"

PS C:\> $MyP2SCertPubKeyBase64_2 = "MIIDETCCAf2gAwIBAgIQ1…"

PS C:\> Add-AzureRmVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName2 -VirtualNetworkGatewayname "GatewayName" -ResourceGroupName "ResourceGroupName" -PublicCertData $MyP2SCertPubKeyBase64_2

先ほどインストールした VPN クライアントで仮想ネットワークに接続してください。この時、クライアント証明書は前の手順で作成した ”ClientCertificateName” を選択してください。

オンプレミス側で VPN 接続できているか確認するために、コマンドプロンプトで以下を実行してください。

ipconfig /all

コマンドの結果として以下のような接続があるかをご確認ください。

PPP adapter {仮想ネットワーク名}:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : 仮想ネットワーク名

Physical Address. . . . . . . . . :

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

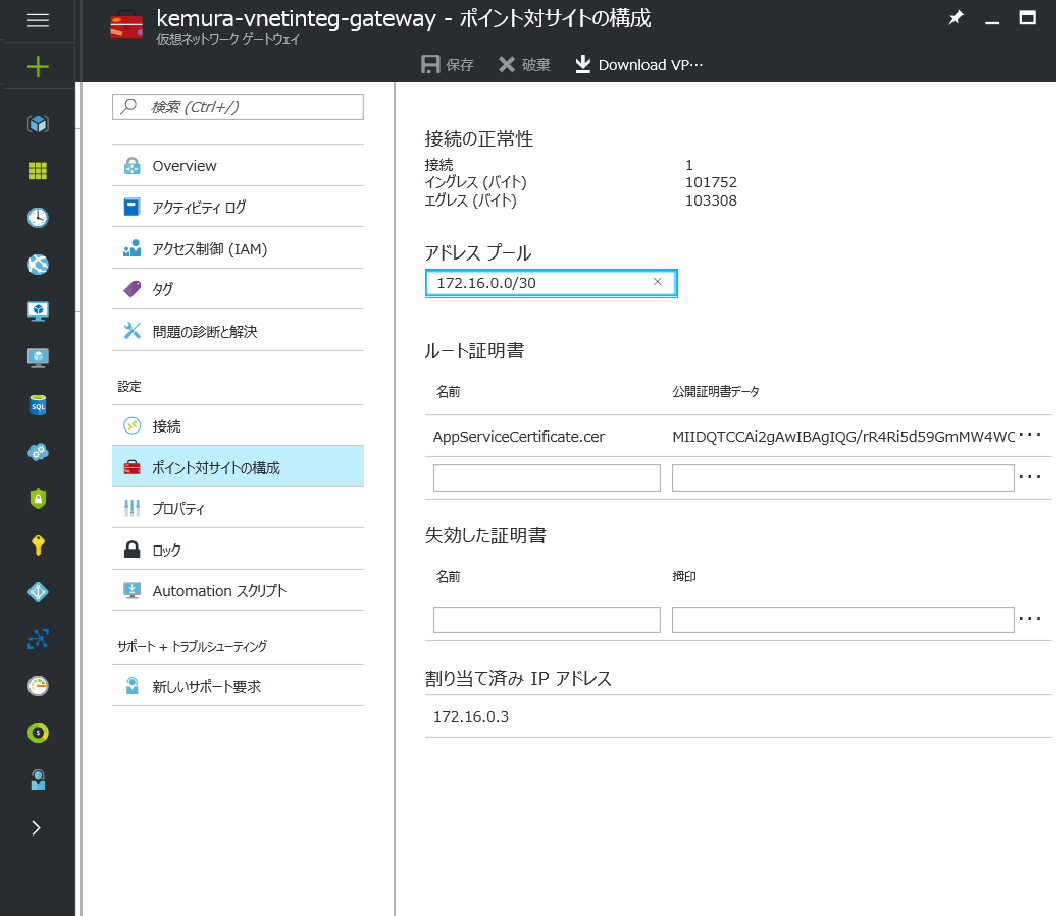

IPv4 Address. . . . . . . . . . . : 172.16.0.3(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.255

Default Gateway . . . . . . . . . :

NetBIOS over Tcpip. . . . . . . . : Enabled

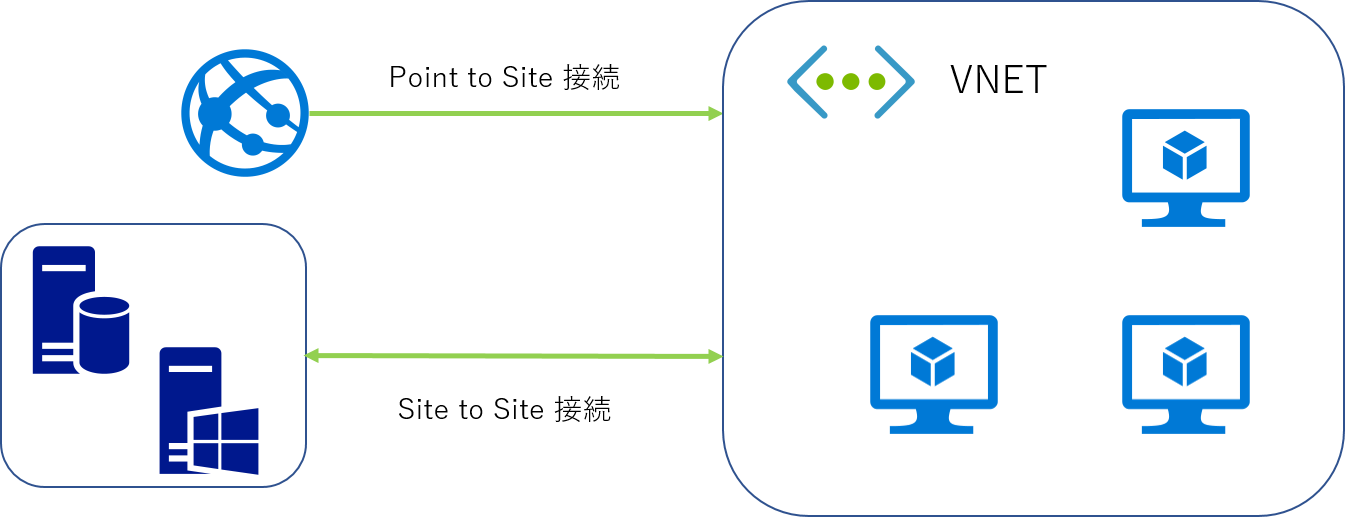

Web Apps から Point to Site 接続を通して、VNET上の仮想マシンに接続したり、Site to Site (or Point to Site ) 接続を利用して、オンプレミスのリソースにアクセスすることが可能です。

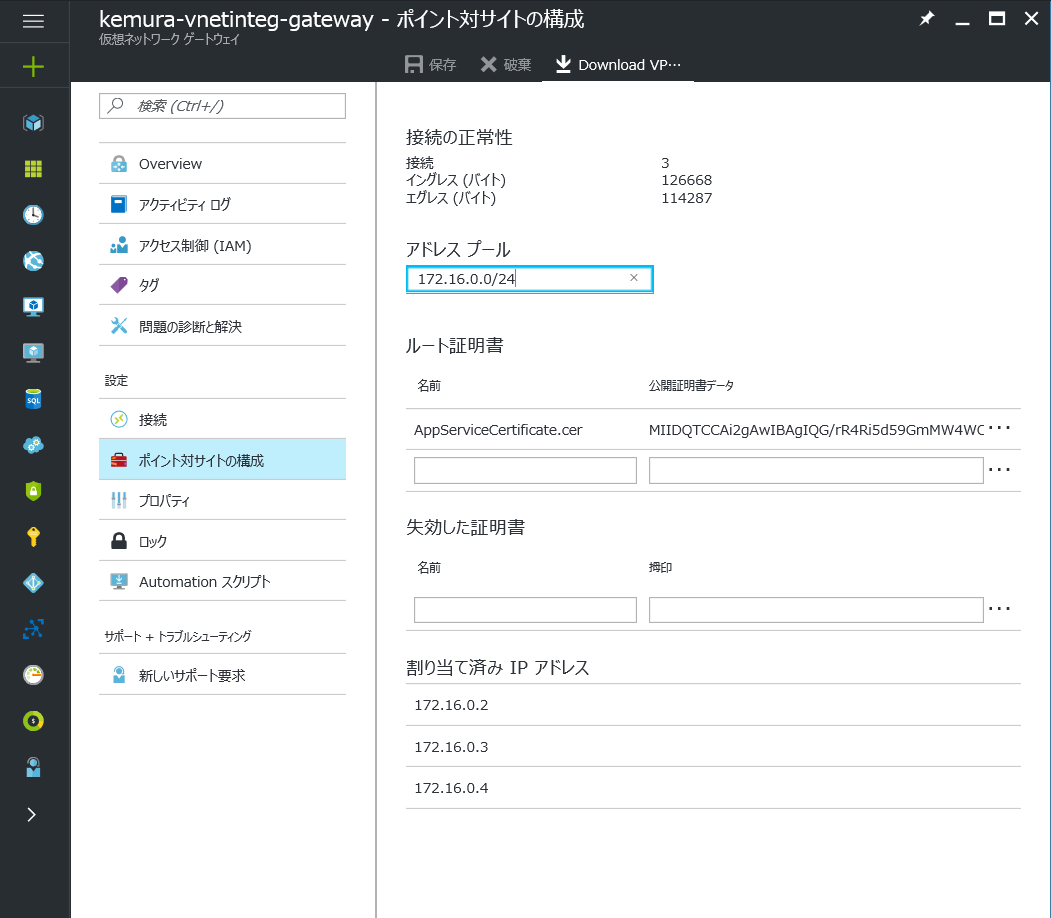

なお、VNET 統合をすると、仮想ネットワークゲートウェイの設定に、Web Apps の仮想ネットワーク内のプライベートアドレスが表示されます。

インスタンスが増えた場合は、各インスタンスにプライベートアドレスが割り振られますので、スケールアウトをご予定されている方はご注意ください。

澤田が以前の記事で書いていたように、Azure Web Apps はマルチテナント環境となりますが、このように VNET 統合を用いることで自社リソースにも VPN 経由で安全に通信することができます。

仮想ネットワークと、オンプレミスのネットワーク間をつなぐ、サイト間接続の場合も手順は下記内容に従って構成することで実現できます。

こちらは、また別の機会に具体的に説明しようと思います。

Azure Portal を使用してサイト間接続を持つ VNet を作成する - 6.ローカル ネットワーク ゲートウェイの作成 -

また、VPN Gateway 接続の VPN デバイスについては下記の資料がございますのでご参考ください。

サイト間 VPN Gateway 接続の VPN デバイスについて

https://azure.microsoft.com/ja-jp/documentation/articles/vpn-gateway-about-vpn-devices/

それでは、失礼します!

本情報の内容 (添付文書、リンク先などを含む) は、作成日時点でのものであり、予告なく変更される場合があります。