[EMS] 進化する 企業内 多要素認証基盤! Azure AD Premium 多要素認証(Multi-Factor Authentication /略語MFA)

みなさま、いつも Device & Mobility Team Blog をご覧いただきありがとうございます。戸嶋です。

本日は、Azure Active Directory Premium で利用できる多要素認証(MFA)についてご紹介します。

Office 365 をはじめとしたクラウドサービスを活用する上で、ユーザーIDが中央集約されることによるパスワードの管理は今まで以上に重要度を増しており、ユーザーIDが正しい使われ方をしていること、 正しく素早く本人確認を実施する必要 があります。システムのセキュリティレベルを向上しつつ、ユーザー・そして管理者の生産性を維持してきたいですよね。

多要素認証自体は最近のクラウドサービスでも馴染みあるものになっており、みなさまも日頃からプライベートでもご活用されていらっしゃると思います。ご存知の通り非常にわかりやすいしくみで、IDとパスワードによる第一段階目の認証に併せて、もう一段階認証を加えることにより、認証フェーズでのセキュリティを強化することができるのがメリットです。ユーザーが知っているもの(パスワードやひみつの質問)、ユーザーが所持しているもの(携帯電話などの身近に持っており複製できない信頼できる端末)、ユーザー自身(生体認証)を組み合わせて本人確認を行います。

ユーザーのパスワードを解除する技術は日に日に進化を続け巧妙さを増している昨今、実際に個人のMicrosoft アカウントやGoogle アカウント、Instagram のアカウントが、何者かにより不正アクセスの試行が為されていたことをメール通知で知り、急いでパスワードを変える、なんて経験をされた方も、少なくないのではないでしょうか。(…実際、わたしも最近そんなことがありました。アクセスされる前に気づくことができてよかったです。便利かつセキュアな世の中に感謝ですね。)

ユーザーIDがいつの間にか使いまわされる、大事なデータが漏えいしてしまう…。想像しただけでも非常に恐ろしい自体です。

そんな事態になる前に、定期的なパスワードの変更に加え、

認証フェーズでのセキュリティを強化していきましょう!

■ どのようなシステムでMicrosoft の多要素認証サービスを利用できるの?

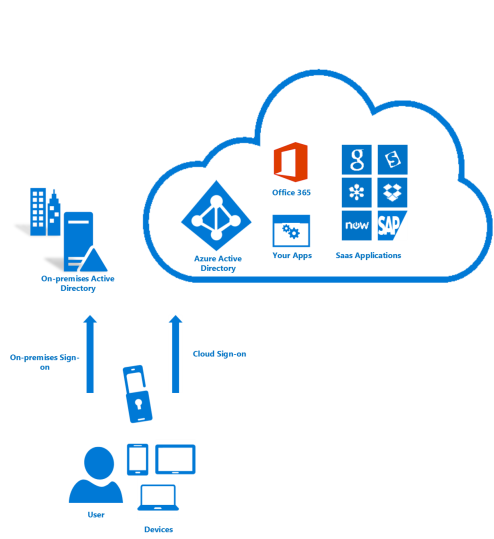

認証のシステムでいうと、大きく分けて オンプレミスのActive Directory と Azure Active Directory いずれでも多要素認証を利用できます。

上図、左側にかかれている、社内の IIS や RDS の認証で多要素認証を用いたい場合は、オンプレミスのMulti-Factor Authentication Server を構築していただきます。社内の Web サーバーをインターネットで利用できるようにする仕組み「Web Application Proxy」については過去の記事([EMS] 社内の Web サイトに社外からアクセスしたいなぁ・・・。それも簡単で安全に。)にも記載があります。

また、右側にかかれている、特にAzure の多要素認証(クラウドサービス)をご利用になられる場合は、対象のユーザーがAzure ADのユーザー(オンプレAD ユーザーがAzure AD Connect もしくはDirSync によりAzure AD に同期されているユーザーも可能)となります。Office 365 をはじめとした、さまざまなSaaSアプリケーションの認証に利用できます。

・詳細はこちらのガイドに記載されておりますのでご参照くださいませ。

<クラウドMFA>Azure Multi-Factor Authentication Server の概要

<クラウドMFA>デプロイメントガイド

https://azure.microsoft.com/ja-jp/documentation/articles/multi-factor-authentication/

<オンプレミスMFA>Azure Multi-Factor Authentication Server の概要

今回は特に、クラウドサービスのAzure MFA のご紹介をさせていただいております。

■ 認証方式の選択肢は?

Azure MFA の認証に利用できるツールの選択肢は、大きく分けて3つあります。

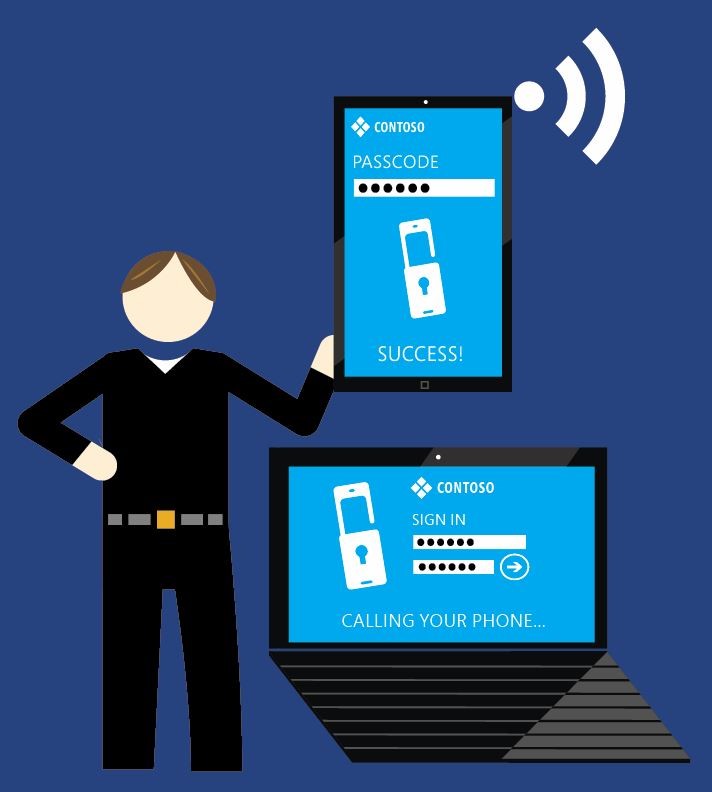

・ 音声通話 :ユーザーのスマートフォンが呼び出され、#を押してサインイン・本人確認を完了させます。また、ユーザーが決めた数字コードを入力することでサインインするように、より複雑化することも可能です。

・ テキストメッセージ :6桁のワンタイムパスコードを含むSMSメッセージが、ユーザーのスマートフォンに送信され、そのコードを入力することで認証を完了させます。

・ モバイルアプリ :Azure MFA ではAzure Authenticator アプリが各スマートフォンOS に用意されております。

詳細はこちらのURLが参考になります。

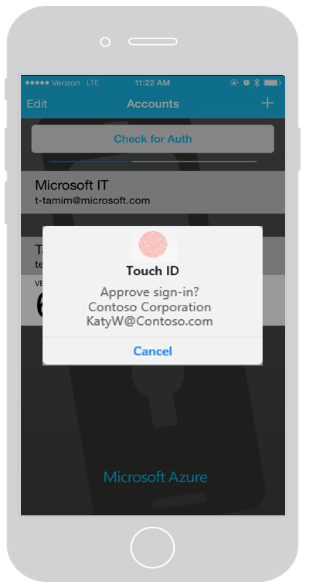

Azure Authenticator では、通知確認、検証コードの入力で認証を実施できるよう選択可能です。

また、iOS に関しては、Touch ID にも対応しておりますので、ユーザー様はスムーズに認証を行うことができます。

今後は、Touch ID に加え、様々な端末での認証に対応していくことができるよう鋭意開発中とのことです。

■ Office 365 多要素認証とAzure MFA (クラウドサービス/Azure AD Premium ライセンス)は何がちがうの?

Azure MFA では、Office 365 多要素認証のかゆいところに手が届く機能が追加されています!今回は大きく機能差のある4つのポイントをご紹介します。

(Office 365 をご利用中のみなさまはすでに多要素認証をご活用できる権利をお持ちですので、ぜひお試しください。一部のユーザーから、小規模展開・ご評価が可能です。)

・認証のバイパス

多要素認証はセキュリティを高める上では非常に重要な認証フェーズになりますが、アクセスしたい環境に対して毎回認証が行われてしまっては、ユーザーの生産性を落としかねません。そんな時に、バイパスの機能が利用して、管理者が決めたある一定の期間は、ユーザーの認証を1回だけに削減できます。バイパス有効期間は、MFAの管理コンソールのサービス設定から、1~60日の幅で指定ができます。

・信頼できるIP の設定

企業のローカルイントラネットや信頼できるIPをあらかじめ設定しておくことで、企業内のネットワークからサインインするユーザーの多要素認証をバイパスすることができる機能です。社内ネットワークに接続しているときの2段階目の認証を省くことができるので、ユーザーのわずらわしさを削減できます。Azure MFA では、バイパス適応のIP アドレスとして、50個のサブネットを登録することができます。

・カスタム音声メッセージ

Azure MFA (Azure AD Premium で利用できる機能)では、電話で多要素認証を実施する際に音声のカスタマイズを行うことができます。企業さま独自の音声メッセージを作成することで、社員のみなさまが親しみをもってご活用いただけるはずです。また、不正アクセスのアラート(後述)と組み合わせることで、認証段階のセキュリティレベルを向上する役割も担います。

・不正アクセスのアラート

多要素認証を有効化しているユーザーアカウントでは、万が一、他者がパスワードを見抜きアクセスを試みてきた場合に、不正アクセスのアラートを上げることが可能です。不正アクセスが通報されたときに、該当のユーザーIDをブロックすることができます。

■ Office 365 だけではなく、Google Apps やBox, Salesforce, SAP, Kinton, Workday …さまざまなSaaS アプリケーションの認証を強化! Microsoft の注目 DaaS, Azure Remote App にも対応!

Azure MFA を利用すると、Office 365 の世界から飛び出して各SaaS アプリケーションとの多要素認証を実現できます。

・Azure AD と連携登録しているSaaSアプリケーションへの条件付きアクセスの設定

機密情報を含む業務アプリケーションに多要素認証を付け加えることができます。また、アプリケーション単位で適応できます。

条件付きアクセスについては下記が参考になります。

・Azure ADと連携しているSaaS アプリケーションへの条件付きアクセスは、信頼済みIPアドレス(前述)と連携利用も可能です。

・Azure RemoteApp やRDS(リモートデスクトップサービス)でもMFA をご利用できます。

ドキュメントは下記をご覧ください。

Azure RemoteApp 編 「Azure RemoteApp よく寄せられる質問」

https://azure.microsoft.com/ja-jp/documentation/articles/remoteapp-faq/#-3

RDS 編 「RADIUS を使用したリモート デスクトップ ゲートウェイと Multi-Factor Authentication Server」

■ Azure AD Premium の機能「セルフサービスパスワードリセット」も、多要素認証で本人確認!

オンプレミスの Active Directory とAzure AD を連携利用されている企業様は、Azure AD Premium のセルフサービスパスワードリセットの機能を利用することで、社外ネットワークに居ながらも AD のパスワードをユーザー自身が書き換えることができます。その際の本人確認も、Azure MFA が連動しており、同じ電話番号・同じ手順で認証を行います。セルフサービスパスワードリセットの記事「[EMS] IT サポート部門の皆様へ。パスワードリセット作業からの解放」あわせてご覧ください。

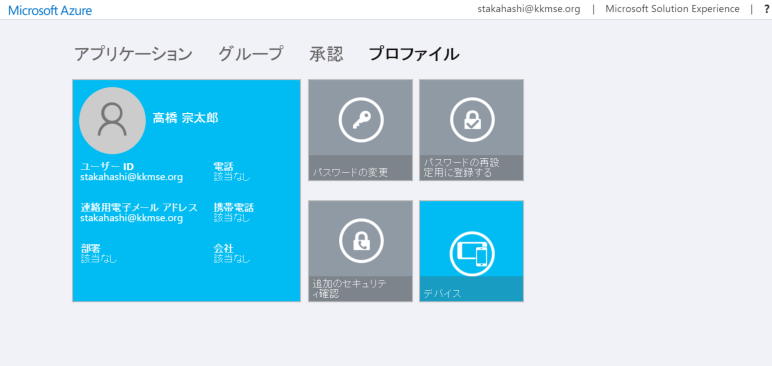

・・・余談ですが、Azure AD や Office 365 のユーザー様には 「アクセスパネル」 がご用意されています。

SaaS アプリケーションの SSO ができるユーザーページです。

実はここで、パスワードの変更や、 ユーザーが利用しているAzure AD Join デバイスのBitLocker キーID, 回復キーを確認もできます。 便利な機能です。

詳細は、アクセスパネルの概要をご参照ください。

■ まとめ

EMS のAzure AD Premium を利用すると、企業で活用できる高度な多要素認証を実現し、企業内のITシステムにおいて本人確認を実施してからサービスの利用を開始させるしくみを整えることができます。

多層的にIT環境の防御力を高めるソリューションとして、ぜひ、ご活用くださいませ!