Концепции безопасности Windows Azure: изоляция

В дополнение к проверке подлинности для доступа к данным раздельное хранение данных гарантирует надежную защиту. Windows Azure обеспечивает изоляцию на нескольких уровнях.

Изоляция гипервизора, корневой ОС и операционных систем виртуальных машин

Критическая граница — это изоляции корневой виртуальной машины от гостевых виртуальных машин и гостевых виртуальных машин друг от друга; она управляется гипервизором и корневой ОС. Совместное использование гипервизора и корневой ОС обеспечивает безопасность операционных систем на протяжении десятилетий. Функциональные возможности гипервизора Hyper-V, разработанного Microsoft, гарантируют надежную изоляцию гостевых виртуальных машин.

Изоляция виртуальных локальных сетей

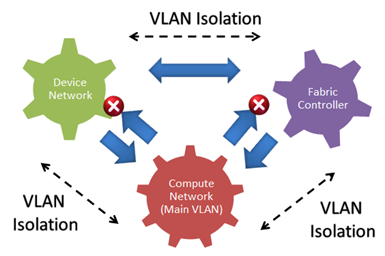

Виртуальные локальные сети (VLAN) используются для изоляции FC и других устройств. Связь между виртуальными локальными сетями невозможна без прохождения трафика через маршрутизатор. Маршрутизатор препятствует проникновению за пределы VLAN поддельного трафика, сгенерированного злоумышленником при взломе узла. Такой трафик может распространяться только в пределах VLAN, в которой находится взломанный узел. Маршрутизатор также предотвращает прослушивание злоумышленником трафика других VLAN.

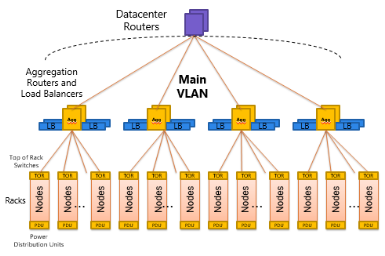

Каждый кластер содержит три VLAN:

- Основная VLAN связывает ненадежные узлы клиентов;

- VLAN Fabric Controller (FC) содержит доверенные FC’ы и вспомогательные системы;

- VLAN устройств содержит доверенную сеть и другие устройства инфраструктуры.

Виртуальная локальная сеть FC’а может подключаться к основной виртуальной локальной сети. При этом основная VLAN не может подключаться к VLAN FC’а. Подключения основной VLAN к VLAN устройств также блокируются. Даже если злоумышленник взломал узел с запущенным кодом клиента, он не сможет атаковать узлы виртуальных сетей FC’а и устройств.

Изоляция Fabric Controllers (FC)

Взаимодействие между FC и Fabric Agent (FA) является однонаправленным. FA структуры реализует защищенные с помощью SSL службы, предоставляющие лишь ответы на запросы FC. FA не может инициировать соединение с FC или другими привилегированными внутренними узлами. FC анализирует все ответы так, как будто они получены из ненадежных источников.

FC и устройства, не поддерживающие протокол SSL, находятся в разных виртуальных локальных сетях (VLAN). Это ограничивает риск использования интерфейсов проверки подлинности злоумышленниками при взломе узлов, на которых размещены виртуальные машины.

Фильтрация пакетов

Фильтрация сетевых пакетов средствами гипервизора и корневой ОС предотвращает генерацию ненадежными виртуальными машинами ложного трафика, перехват трафика, перенаправление трафика на защищенные элементы инфраструктуры, а также отправку и получение недопустимого широковещательного трафика.

Узлы хранения работают только с кодом и настройками, предоставленными Windows Azure. Управление доступом максимально ограничено и разрешено только доверенным клиентам, приложениям и администраторам.

Доступ клиента к виртуальным машинам ограничивается за счет фильтрации пакетов средствами подсистемы балансировки нагрузки и корневой операционной системы. Удаленная отладка, удаленные терминальные службы и удаленный доступ к общим файлам виртуальных машин по умолчанию запрещены. Корпорация Microsoft планирует разрешить клиентам использовать эти протоколы в будущем при установке параметров доступа в явном виде. Пользователи могут указать, принимаются ли запросы на подключение из сети Интернет и от экземпляров роли внутри приложения.

Запросы на соединение между экземплярами ролей разных приложений обрабатываются так же, как запросы на подключение из Интернета. Правила подключения являются кумулятивными: если экземпляры роли А и Б принадлежат разным приложениям, А может установить соединение с Б только в том случае, если А может устанавливать соединение через Интернет, а Б может принимать соединения из Интернета.

FC преобразует список ролей в список экземпляров роли, и далее — в список IP-адресов. Используя данный список, FA программирует фильтры пакетов, чтобы разрешить приложению устанавливать соединение с этими IP-адресами. Ролям разрешено инициировать подключение к адресам в Интернете. Это позволяет им подключаться к сети Интернет, отправлять трафик любой другой роли и быть доступными из Интернета через виртуальные IP-адреса.

PS. И немного подробнее о безопасности в моей презентации на slideshare Безопасность в Windows Azure.