"シームレス SSO" と "パススルー認証" の一般提供開始

こんにちは、コラボレーション担当の和田です。

以前のブログで、まだパブリック プレビューの段階ではありましたが、Azure AD Connect を使用した新しいシングル サインオンとユーザー認証、アクセス制御の方法をご紹介しました。

TITLE: Azure AD Connect のシングル サインオン & パススルー認証 (プレビュー) によるクラウド完結のユーザー認証インフラの実現

URL: https://blogs.technet.microsoft.com/office365-tech-japan/2017/03/08/aadconnect-sso-and-pass-through-authentication/

先月 US で開催された Microsoft Ignite 2017 で正式にアナウンスされ、Azure AD Connect のシームレス SSO 機能と、パススルー認証機能がようやく一般提供開始 (GA) されました。これにより、いよいよクラウド完結によるユーザー認証基盤の実現が進んでいきます。一般的に求められるであろうシングル サインオン要件とアクセス制御要件については、Azure AD Connect + EMS (Azure AD Premium, Intune) で実現できるようになりましたので、今後はこの構成に集約されていくと思います。シームレス SSO とパススルー認証は無償の機能ですので、別途 Azure AD の有償エディション ライセンスは必要ありません。

ここでは、現時点での制約事項と、複数用意されている Office 365 の ID 管理オプションの中から、どういったご要件の場合にどの構成を選択するのが良いのか、構成案を交えて解説したいと思います。

技術要件/現時点での制限事項

Azure AD Connect

- 10 月 27 日にリリースされたバージョン v1.1.649.0 、またはそれ以降の利用を推奨します

- 最新版は以下からダウンロードください

TITLE: Microsoft Azure Active Directory Connect

URL: https://www.microsoft.com/en-us/download/details.aspx?id=47594

シームレス SSO

- Office は 2013 以降の ADAL 対応が必須です

- Microsoft Edge、Firefox のプライベート ブラウズ モード、拡張保護モードがオンの Internet Explorer では動作がサポートされていません

- iOS および Android のモバイル ブラウザーでは動作しません (ユーザー名とパスワードの入力が必要です)

- 30 以上の AD フォレストを同期している場合は、Azure AD Connect ウィザード内では有効化することができませんので、手動による有効化が必要です

- Azure AD サービスの URL ( https://autologon.microsoftazuread-sso.com , https://aadg.windows.net.nsatc.net ) を "ローカル イントラネット" ゾーンではなく "信頼済みサイト" ゾーンに追加すると、ユーザーのサインインがブロックされます。必ず "ローカル イントラネット" ゾーンに追加してください

パススルー認証

- Office は 2013 以降の ADAL 対応が必須です

- Skype for Business クライアント アプリケーション (Skype for Business 2016 含む) のサインインはサポートされません。パススルー認証の追加オプションとして、パスワード ハッシュ同期も併せて有効化してください。こうすることでサポートされないシナリオのフォールバックとしてのみパスワード ハッシュを使用することができます。

TITLE: Azure Active Directory パススルー認証: 現在の制限事項

URL: /ja-jp/azure/active-directory/connect/active-directory-aadconnect-pass-through-authentication-current-limitations

Office 365 における ID 管理オプション

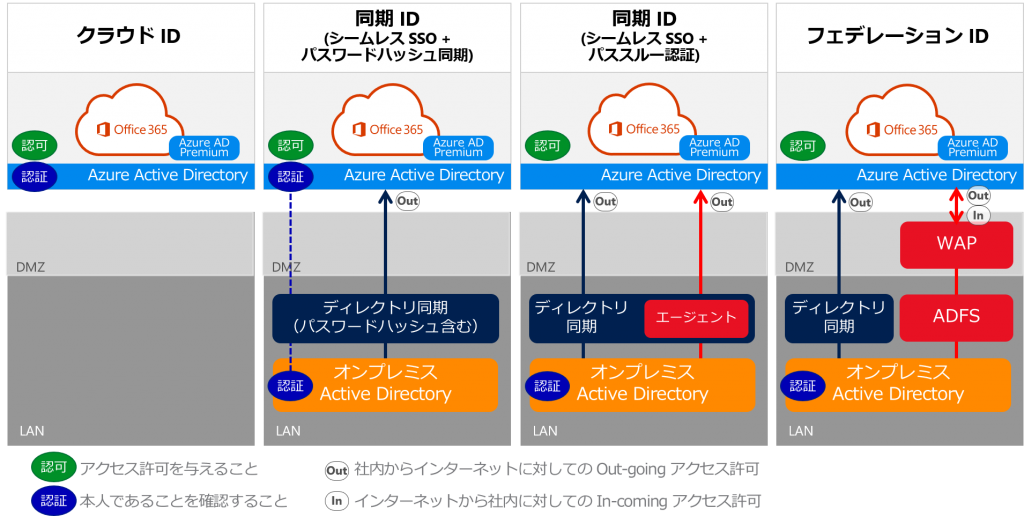

Azure AD でご用意している ID 管理オプションは、「クラウドID」、「同期ID」、「フェデレーションID」 の 3 つです。今までの同期 ID では、シングル サインオンができないこと、ディレクトリ同期のみではアクセス制御が行えないこと、ユーザー認証をオンプレミス内に閉じれないことなどが主な課題点でした。今回の Azure AD、及び Azure AD Connect のアップデートでそれらが解消され、一般的なご要件を満たしつつより柔軟で展開が容易な管理オプションが追加されたことになります。

新しい ID の管理と運用

ご要件に応じた適切な構成の選択

以下のようなアクセス要件については、AD FS を構築・運用せずに、クラウド完結で実現可能です。

Azure AD Connect と Azure AD Premium のみで対応できる主な要件

- シングル サインオンを行いたい

- IP アドレスによるアクセス制限を行いたい

- 認めたデバイスのみアクセスを許可したい

- ワークロードごとに制御を変えたい (メールは外部アクセス可能、それ以外は不可 など)

- ユーザー認証を強化するために、多要素認証を実装したい。但し、社内 IP からはバイパスしたい

以下のようなご要件の場合には AD FS によるフェデレーション ID 構成が必要になります。

ADFS が必須な主な要件

- Windows Hello for Business と連携したい

- Azure AD に対応していないオンプレミス アプリケーションをフェデレーションしたい

- SmartCard 認証のみに限定したい

- アプリケーション毎にサインイン ページをカスタマイズ (ブランディング) したい

代表的なアクセス制御要件への対処

以下のようなご要件がある場合、今までは AD FS やサードパーティーが必須と考えられていましたが、これからは Azure AD で対応が可能となります。

1. 会社支給の認められたデバイスからのみアクセスを許可したい

iOS や Android などのモバイル デバイスについては Intune のデバイス登録を使用することで簡単に制御できていました。問題は Windows PC でした。AD FS でクライアント証明書認証を行う手もあるのですが、アプリによっては対応していない場合も多かったです。一番スマートな方法は、Azure AD の条件付きアクセスで 「ドメイン参加済みであることが必要 (ハイブリッド Azure AD)」 ルールを使用して、オンプレミス AD ドメインに参加していることを条件にする方法ですが、Windows 10 以外の OS は AD FS 連携が必須でした。

シームレス SSO を使用すればこの制限事項を解消することができますので、AD FS なしで Azure AD Connect と Azure AD Premium でこの要件を実現することができます。

TITLE: ハイブリッド Azure Active Directory 参加済みデバイスの構成方法

URL: /ja-jp/azure/active-directory/device-management-hybrid-azuread-joined-devices-setup

Windows 10 以外の PC の場合は、ワークプレイス ジョイン クライアントの v2.1 以降をご利用ください。

TITLE: Microsoft Workplace Join for non-Windows 10 computers

URL: https://www.microsoft.com/en-us/download/details.aspx?id=53554

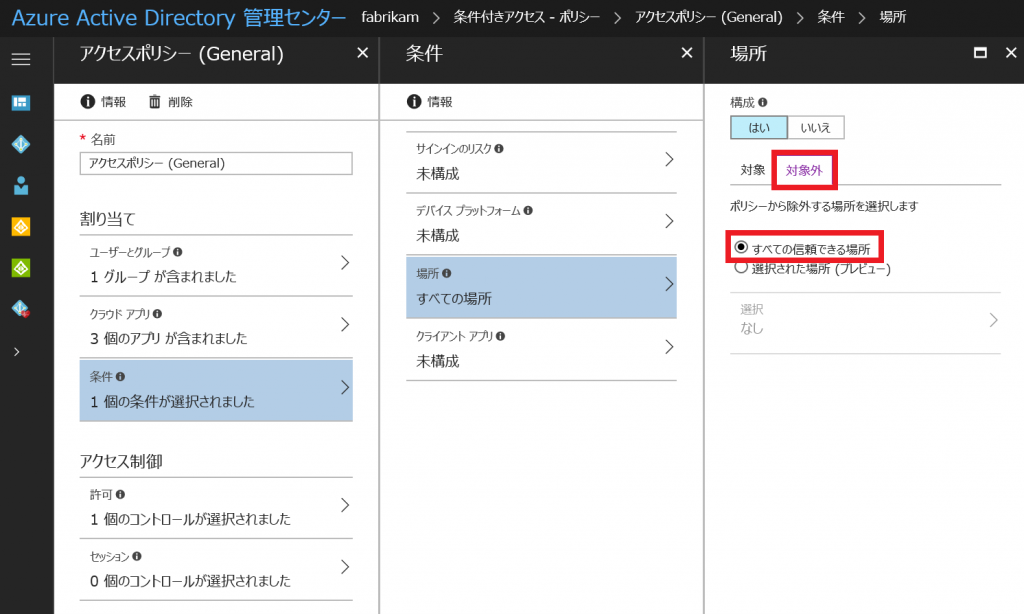

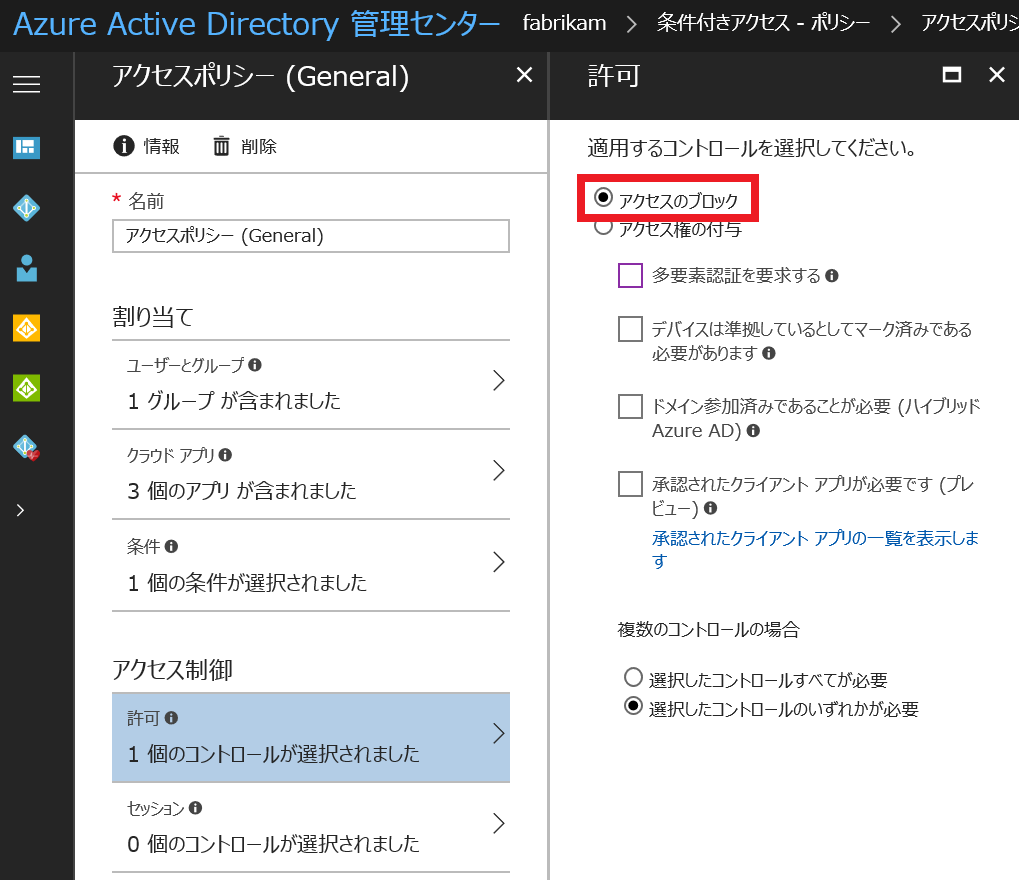

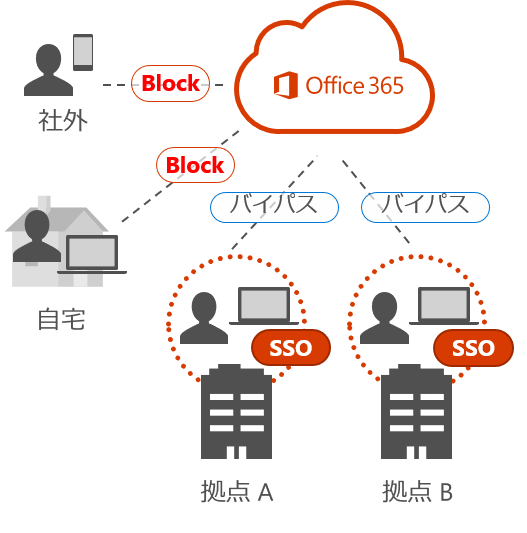

2. 会社や指定した拠点のネットワークからのみアクセスを許可したい

Azure AD Premium の条件付きアクセスの機能で、場所(IPアドレス)を指定して許可できますが、これは ADAL 認証が前提になっていますので、レガシー認証を使用するアプリは制御することが出来ません。従って、完全なブロックを行う場合は AD FS が必要でしたが、多要素認証 (Azure MFA) を併用することでレガシー認証をブロックすることができます。MFA はあくまでもレガシー認証をブロックするためだけに使用するので、社内ネットワークからアクセスする際には MFA をバイパス設定し、エンド ユーザーには意識させずにご利用可能です。

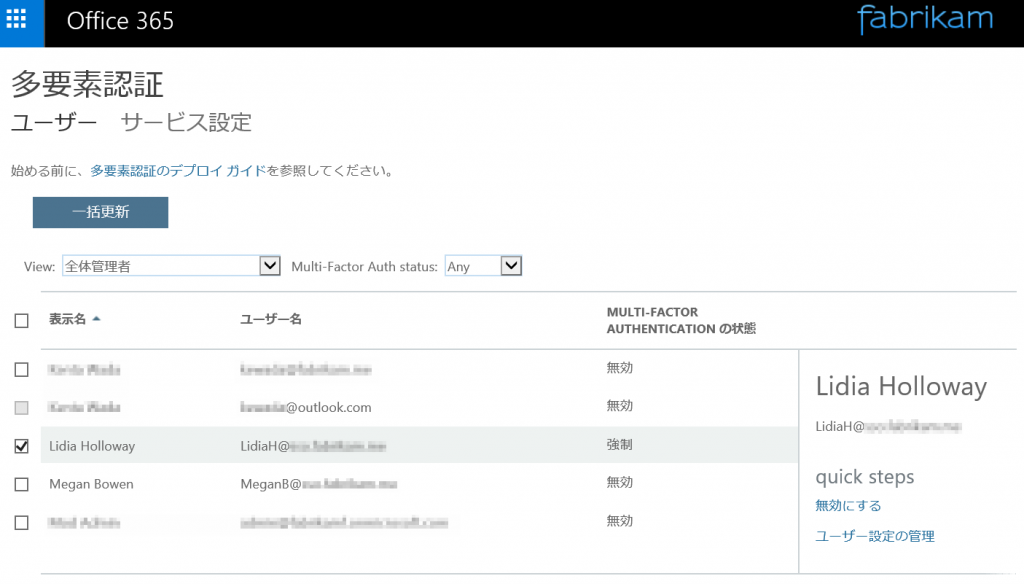

① Azure MFA をユーザー単位で適用します

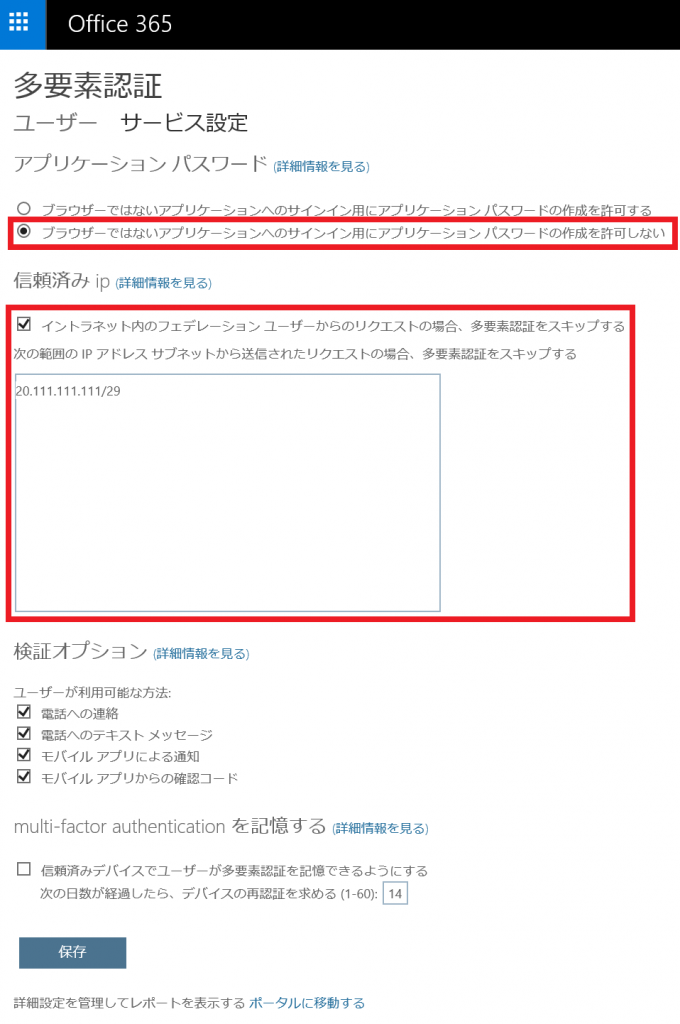

② アプリケーション パスワードの無効化と、信頼済み IP の設定を行います

③ 条件付きアクセス ポリシーでアクセス ブロックの対象から信頼済み IP を除外します

このように構成することで、懸念となっていた外部からのレガシー認証を完全にブロックし、社内からは MFA をバイパスし、シングル サインオンで利用する環境が実現されます。

初回アクセス時の電話番号の登録処理をエンド ユーザーに行わせたくない場合には、各ユーザーの mobilePhone 属性に、事前に管理者の方でバルク登録しておけばそのステップはスキップさせることができますので、エンド ユーザーに初回アクセス時にも余計な負荷をかけたくないといった展開も可能です。尚、今後は Azure AD でレガシー認証をブロックする機能が実装される予定ですので、その際は改めてアップデートさせて頂きます。

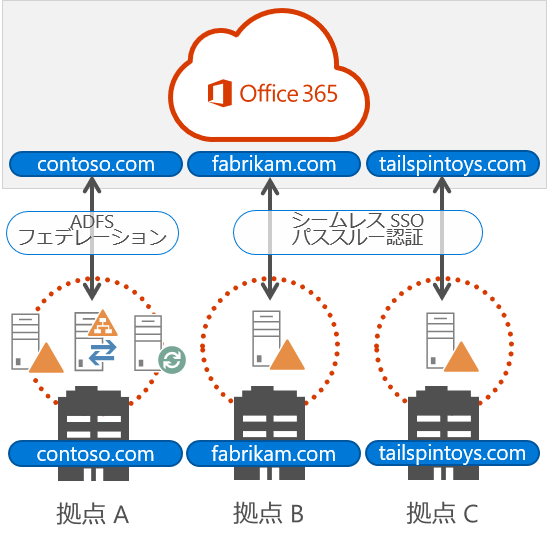

3. シングルテナントで AD FS と シームレス SSO + パススルー認証 を併用したい

規模の大きい本社組織は現在のまま AD FS フェデレーション ID を利用しつつ、ユーザー数の少ない拠点や、今後 M&A 等で統合する海外拠点等は、運用負荷を軽減するためにシームレス SSO を使用したい、と言ったように、同じテナント内で拠点によって ID 管理・認証方式を分けたい場合があると思います。Office 365 (Azure AD) では、ドメイン名毎に認証方式を構成できますので、もしも海外拠点は別のメール ドメイン (UPN) を使用している場合には、その拠点はシームレス SSO で簡易展開する、今後追加される組織はシームレス SSO とする、というような運用は可能です。