Apresentando o Advanced Threat Analytics V 1.7!

Pela Equipe do Microsoft Advanced Threat Analytics

Hoje temos o prazer de anunciar o lançamento público do ATA (Advanced Threat Analytics) v 1.7! Esse é um importante lançamento para o ATA, com vários recursos e melhorias empolgantes.

Em minha última postagem, em que anunciei o lançamento do ATA v 1.6, mencionei que o ATA está monitorando mais de cinco milhões de usuários e dez milhões de dispositivos. Apenas quatro meses após esse lançamento, hoje tenho orgulho de anunciar que o ATA está monitorando mais de dez milhões de usuários e 21 milhões de dispositivos!

É gratificante ver a adoção rápida e os comentários positivos que estamos recebendo de clientes e parceiros. Obrigado!

Detecções novas e atualizadas

Os invasores inovam, e nós também. Os ataques avançados e as ameaças internas estão em constante evolução. Como uma solução líder no mercado de UEBA (análise de comportamento do usuário e de entidades), continuamos a inovar ininterruptamente, para ajudar nossos clientes a identificar os invasores antes que eles causem danos.

O ATA se concentra na detecção e na investigação de TTP (táticas, técnicas e procedimentos) que são comumente usados por invasores em suas campanhas de ataque e em comportamentos anormais de entidades (usuários, dispositivos, recursos) que indicam ameaças internas. Além disso, em cada versão do ATA, continuamos aprimorando nosso mecanismo para melhorar a detecção de ataques conhecidos e desconhecidos e detectar novos ataques. Finalmente, também fazemos melhorias na infraestrutura e na experiência do usuário.

Aqui está uma lista de todas as grandes novidades, atualizações e melhorias da v 1.7:

Melhorias na análise de comportamento e detecção de ataques mal-intencionados

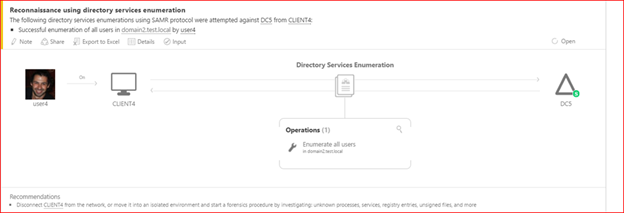

Detecção de reconhecimento usando enumeração de serviços de diretório

Como parte da fase de reconhecimento, os invasores coletam informações sobre as entidades na rede usando métodos diferentes. A enumeração de serviços de diretório usando o protocolo SAM-R habilita os invasores a obter a lista de usuários e grupos de um domínio e entender a interação entre as diferentes entidades.

Melhorias de detecção de Pass-the-hash

Para melhorar a detecção de pass-the-hash, adicionamos modelos de comportamento para os padrões de autenticação de entidades. Os modelos habilitam o ATA a correlacionar o comportamento da entidade com autenticações NTLM suspeitas e diferenciar os ataques pass-the-hash reais de comportamentos em cenários que são falsos positivos.

Melhorias de detecção de Pass-the-ticket

Para detectar com êxito ataques avançados e ataques pass-the-ticket em particular, a correlação entre um endereço IP e a conta do computador deve ser precisa. Isso é um desafio em ambientes em que os endereços IP mudam rapidamente por design (por exemplo, redes Wi-Fi e várias máquinas virtuais que compartilham o mesmo host). Para superar o desafio e melhorar a precisão da detecção de pass-the-ticket, o mecanismo de NNR (resolução de nome de rede) do ATA foi melhorado significativamente para reduzir os falsos positivos.

Melhorias na análise de comportamento

Como líder no mercado de UEBA, aprimoramos constantemente os algoritmos de comportamento anormal do ATA para detectar melhor os padrões de comportamento suspeito e as ameaças internas. Nesta versão, dados de autenticação NTLM foram adicionados como uma fonte de dados para as detecções de comportamento anormal, fornecendo aos algoritmos uma cobertura mais ampla do comportamento de entidades na rede.

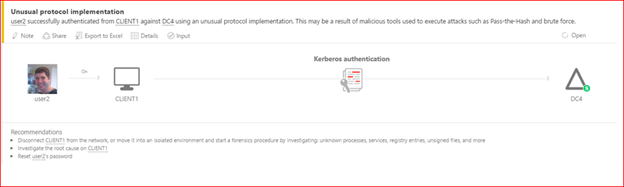

Melhorias na implementação de protocolos incomuns

Estamos sempre pesquisando novos ataques mal-intencionados no nível regional e global. Identificamos padrões de protocolo suspeitos adicionais que estão sendo usados em campanhas de ataque. Nesta versão, adicionamos detecções de implementação de protocolos incomuns no protocolo Kerberos, juntamente com anomalias adicionais no protocolo NTLM. Especificamente, essas novas anomalias para Kerberos são comumente usadas em ataques de over-pass-the-hash.

Infraestrutura

Controle de acesso baseado em função

Nas empresas, muitas partes interessadas estão incluídas no ciclo de vida de qualquer produto de segurança (por exemplo, Administrador de TI, Analista de SOC, CISO etc.), e cada parte interessada requer um conjunto diferente de permissões. Para resolver isso, o ATA está introduzindo o recurso de RBAC (controle de acesso baseado em função). O ATA V 1.7 inclui três funções: Administrador do ATA, Analista do ATA e Executivo do ATA.

Suporte central do Windows Server 2016 e do Windows Server

Ouvimos seu comentários! Agora você pode implantar Gateways Leves em Controladores de Domínio que executam o Server Core para Windows Server 2012 e o Server Core para Windows Server 2012 R2. Além disso, esta versão dá suporte ao Windows Server 2016, para os componentes Center e Gateway do ATA.

Experiência do usuário

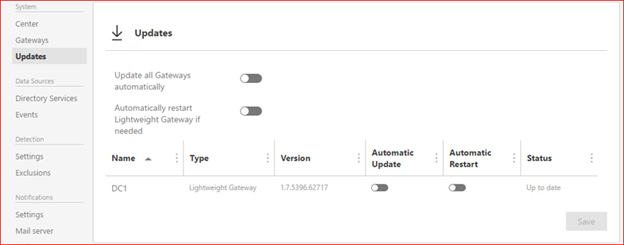

Uma ótima experiência do usuário é sempre uma prioridade para a equipe do ATA. Nesta versão, a experiência de configuração do ATA foi reformulada para fornecer uma melhor experiência do usuário e dar melhor suporte a ambientes com vários gateways. Esta versão também introduz a página de atualização de Gateway para oferecer gerenciamento melhor e mais simples das atualizações automáticas para os vários Gateways,.

Atualize hoje mesmo

Atualize para a v 1.7 hoje mesmo e tire proveito dos novos recursos, detecções e melhorias. Você pode usar o Microsoft Update para baixar automaticamente o ATA v 1.7 e atualizar facilmente o ATA Center. Após atualizar o ATA Center, você pode configurar as atualizações automáticas de todos os Gateways ATA em seu ambiente.

Sabemos como os ataques à segurança cibernética estão causando problemas. Como uma equipe, nosso objetivo é inovar e ajudá-lo a proteger sua organização contra esses ataques avançados.

Se você está interessado nas últimas atualizações ou melhorias, siga-me no Twitter: @IdanPlotnik. Todas nossas atualizações também serão publicadas no blog Enterprise Mobility + Security.

Idan Plotnik

Diretor de Análise de Ameaças Avançadas

Divisão de Nuvem e Segurança Empresarial da Microsoft