System Center Operations Manager 2007 – er den noe bedre?

System Center Operations Manager 2007 (OpsMgr2007) nærmer seg nå lansering og for de som ønsker det kan RC2 hentes ned fra https://connect.microsoft.com. RC2 kan også oppgraderes til RTM versjon så snart denne er tilgjengelig. For dere som allerede benytter Microsoft Operations Manager 2005 (MOM2005) er det ingen direkte oppgraderingsbane på grunn av en rekke arkitekturendringer i OpsMgr2007. Oppgradering skal skje som en side-ved-side installasjon. Eksisterende Management Packs for MOM2005 som mange av dere sikkert har lagt masse arbeid i kan oppgraderes til formatet til OpsMgr2007. Her følger det med verktøy som håndterer dette. OK, hva er så nytt:

Arkitektur

Selve infrastrukturen er på mange måter lik MOM2005 med server, agent og Management Packs. Agentteknologien har endret seg ved at denne er blitt mer robust, det er innført en Root Management Server (RMS) som er den første server du vil installere, det er innført Management Server (MS) som kan promoteres til RMS om sentral RMS går ned, det er innført Gateway Server (GTW) som sørger for å etablere sikker kommunikasjon til og fra agenter på servere/maskiner ikke registrert i et domene og som ikke kan benytte Kerberos, det er innført Audit Collection Services (ACS) som samler inn sikkerhetslogger fra servere i nær sann-tid, og det er innført sentral Agentless Exception Monitoring (AEM) som sørger for å rerute alle feilsituasjoner (frys, kræsj...) som oppstår på klienter til den sentrale driftsdatabasen. Et siste punkt; OpsMgr2007 har nå muligheten for å foreta SNMP overvåkning, noe som var fraværende i MOM2005. Figuren under viser de forskjellige komponentene i OpsMgr2007 med hvilke porter som er i bruk:

Sikkerhet

Jeg har allerede nevnt det, men ved innføringen av GTW kan dere nå ha agenter installert på servere eller klienter som ikke er registrert i domenet. For agenter i domenet benyttes Kerberos for autentisering og kryptering av kommunikasjon. Agenter utenfor domenet har tidligere medført at autentisering måtte skrus av, men med innføring av GTW sikres kommunikasjon til agenter utenfor domenet med bruk av sertifikater. Agenter innenfor domenet bruker fortsatt Kerberos.

Videre er det gjort mye med innstillingsmulighetene til OpsMgr2007. Nå kan sikkerhet ned til hvert objekt styres slik at brukere kan konfigureres til å få tilgang til kun den informasjon de skal ha. For eksempel: dere har to Exchange spesialister hvor den ene skal ha alle rettigheter til Exchange overvåkning, mens den andre skal ikke ha anledning til å utføre aksjoner som restart av tjenester, diagnostisering og lignende. Dette håndteres nå enkelt med bruk av standard rollebegreper i OpsMgr2007 sammen med scoping for styring av tilgang til de enkelte objekter.

En siste sak for denne gang: dere kan nå definere egne run-as kontoer der hvor dere ønsker å ha detaljert styring på hvilke kontoer som kan gjøre hva for eksempel i sammenheng med aksjoner som skal kjøres på en server.

Tjenesteovervåkning

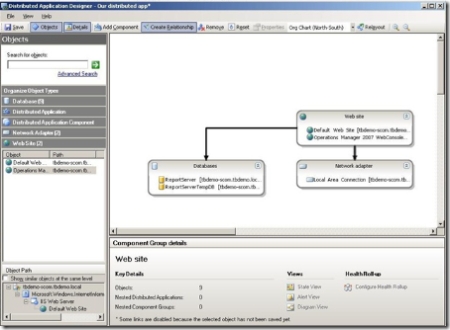

MOM2005 er svært god på overvåkning av blant annet AD, Exchange og SQL, men kan ikke overvåke en tjeneste som kanskje utgjøres av en database, en web server, en applikasjons pool, nettverkskort som må virke; altså sammenhengen. Dette er nå håndtert i OpsMgr2007 ved at du kan bygge opp tjenestebilder ved å bruke predefinerte maler eller starte fra bunnen av. Komplisert? Nei; det er en designer som virker helt på samme måte som Visio. Tegn en firkant, legg inn objekter (for eksempel databaser), lag en ny firkant som utgjør andre komponenter som skal overvåkes og så videre. Til slutt tegner du relasjoner mellom firkantene som beskriver hvilke komponenter som er avhengig av hvem. Bildet under viser selve designer verktøyet.

Resultatet av designet som er laget over ser dere i bildet under. Legg merke til at application pools er tatt med i overvåkningen selv om dette ikke ble eksiplisitt definert i designer verktøyet.

En egendefinert tjeneste kan også inngå som komponent i en annen tjeneste, og du kan sette hele tjenesten i Maintenance Mode ved kontrollerte nedetider.

Selvjusterende overvåkning

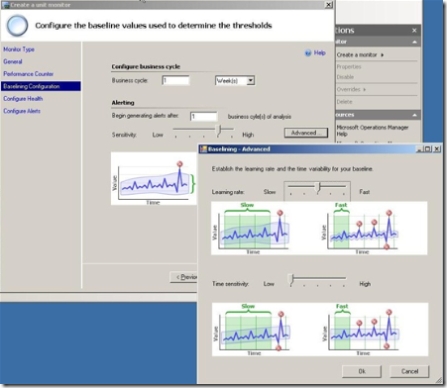

En ny funksjon er muligheten for selvjusterende overvåkning ved at monitorer (overvåkningsprobe) kan settes i en læremodus for å forstå hva som er normalmodus i stedet for å sette en bestemt grenseverdi. Normalmodus er ikke en grenseverdi, men et område som forandrer seg over tid. Et godt eksempel er AD hvor det er høy last om morgenen når alle logger seg på domenet, men som har lavere last ved lunsjtider og som den selvjusterende monitoren tar hensyn til. Dermed vil grenseverdi for alarmering være lavere ved lunsjtider enn om morgenen. Prinsippet er at du setter en monitor i læremodus på minimum en uke og hvor agressiv den skal være (toleranse).

Bildet over viser noen av konfigurasjonsvinduene for self tuning thresholds.

Mer kommer...