Introducción a la autenticación basada en certificados de Microsoft Entra ID con federación

La autenticación basada en certificados (CBA) con federación le permite autenticarse mediante Microsoft Entra ID con un certificado de cliente en un dispositivo Windows, Android o iOS al conectar su cuenta de Exchange Online a:

- Aplicaciones móviles de Office como Microsoft Outlook y Microsoft Word

- clientes de Exchange ActiveSync (EAS).

Al configurar esta función, no tendrá que escribir una combinación de nombre de usuario y contraseña en determinadas aplicaciones de correo electrónico y Microsoft Office de su dispositivo móvil.

Nota:

Como alternativa, las organizaciones pueden implementar CBA de Microsoft Entra sin necesidad de federación. Para obtener más información, consulte Introducción a la autenticación basada en certificados de Microsoft Entra con Microsoft Entra ID.

En este tema:

- Se indican los pasos para configurar y utilizar CBA para usuarios de los inquilinos de los planes de Office 365 Enterprise, Empresa, Educación y US Government.

- Se supone que ya tiene una infraestructura de clave pública (PKI) y AD FS configurados.

Requisitos

Para configurar CBA con federación, deben cumplirse las siguientes instrucciones:

- Solo se admite CBA con federación para entornos federados de aplicaciones del explorador, clientes nativos que usen autenticación moderna o bibliotecas MSAL. La excepción es Exchange Active Sync (EAS) para Exchange Online (EXO), que se puede usar tanto para cuentas federadas como para cuentas administradas. Para configurar CBA de Microsoft Entra sin necesidad de federación, consulte Configuración de la autenticación basada en certificados de Microsoft Entra.

- La entidad de certificación raíz y las intermedias deben configurarse en Microsoft Entra ID.

- Cada entidad de certificación debe tener una lista de revocación de certificados (CRL) a la que puede hacerse referencia a través de una dirección URL con conexión a Internet.

- Debe tener al menos una entidad de certificación configurada en Microsoft Entra ID. Puede encontrar pasos relacionados en la sección Configuración de las entidades de certificación.

- Si se trata de clientes de Exchange ActiveSync, en Exchange Online, el certificado de cliente debe tener la dirección de correo electrónico enrutable del usuario en el valor de Nombre de la entidad de seguridad o Nombre RFC822 del campo Nombre alternativo del titular. Microsoft Entra ID asigna el valor de RFC822 al atributo de dirección de Proxy del directorio.

- El dispositivo cliente debe tener acceso al menos a una entidad de certificación que emite los certificados de cliente.

- Se debe haber emitido al cliente un certificado de cliente para la autenticación de cliente.

Importante

El tamaño máximo de una lista de revocación de certificados que se puede descargar y almacenar en caché mediante Microsoft Entra ID es de 20 MB y el tiempo necesario de descarga no debe superar los 10 segundos. Si Microsoft Entra ID no puede descargar la lista de revocación de certificados, se producirá un error en las autenticaciones basadas en certificados que usen certificados emitidos por la entidad de certificación correspondiente. Los procedimientos recomendados para garantizar que los archivos de las listas de revocación de certificados cumplen las restricciones de tamaño son mantener la vigencia de los certificados dentro de los límites razonables y limpiar los certificados expirados.

Paso 1: Selección de la plataforma de dispositivos

Como primer paso, en la plataforma de dispositivos que le interesa, debe revisar lo siguiente:

- Compatibilidad con aplicaciones móviles de Office

- Requisitos de implementación específicos

Existe información relacionada para las siguientes plataformas de dispositivos:

Paso 2: Configuración de las entidades de certificación

Para configurar las entidades de certificación en Microsoft Entra ID, para cada entidad de certificación, cargue lo siguiente:

- La parte pública del certificado en formato .cer .

- Las direcciones URL con conexión a Internet en las que se encuentran las listas de revocación de certificados (CRL).

A continuación se presenta el esquema para una entidad de certificación:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Para la configuración, puede usar Microsoft Graph PowerShell:

Inicie Windows PowerShell con privilegios de administrador.

Instale Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

El primer paso de configuración consiste en establecer una conexión con el inquilino. En cuanto se establece la conexión con el inquilino, puede revisar, agregar, eliminar y modificar las entidades de certificación de confianza definidas en el directorio.

Conexión

Para establecer una conexión con el inquilino, use el cmdlet Connect-MgGraph:

Connect-MgGraph

Retrieve

Para recuperar las entidades de certificación de confianza definidas en el directorio, use el cmdlet Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Para agregar, modificar o quitar una CA, use el Centro de administración Microsoft Entra:

Inicie sesión en el centro de administración de Microsoft Entra como administrador global.

Vaya a Protección>Mostrar más>Security Center (o puntuación de seguridad de la identidad) >autoridades del certificado.

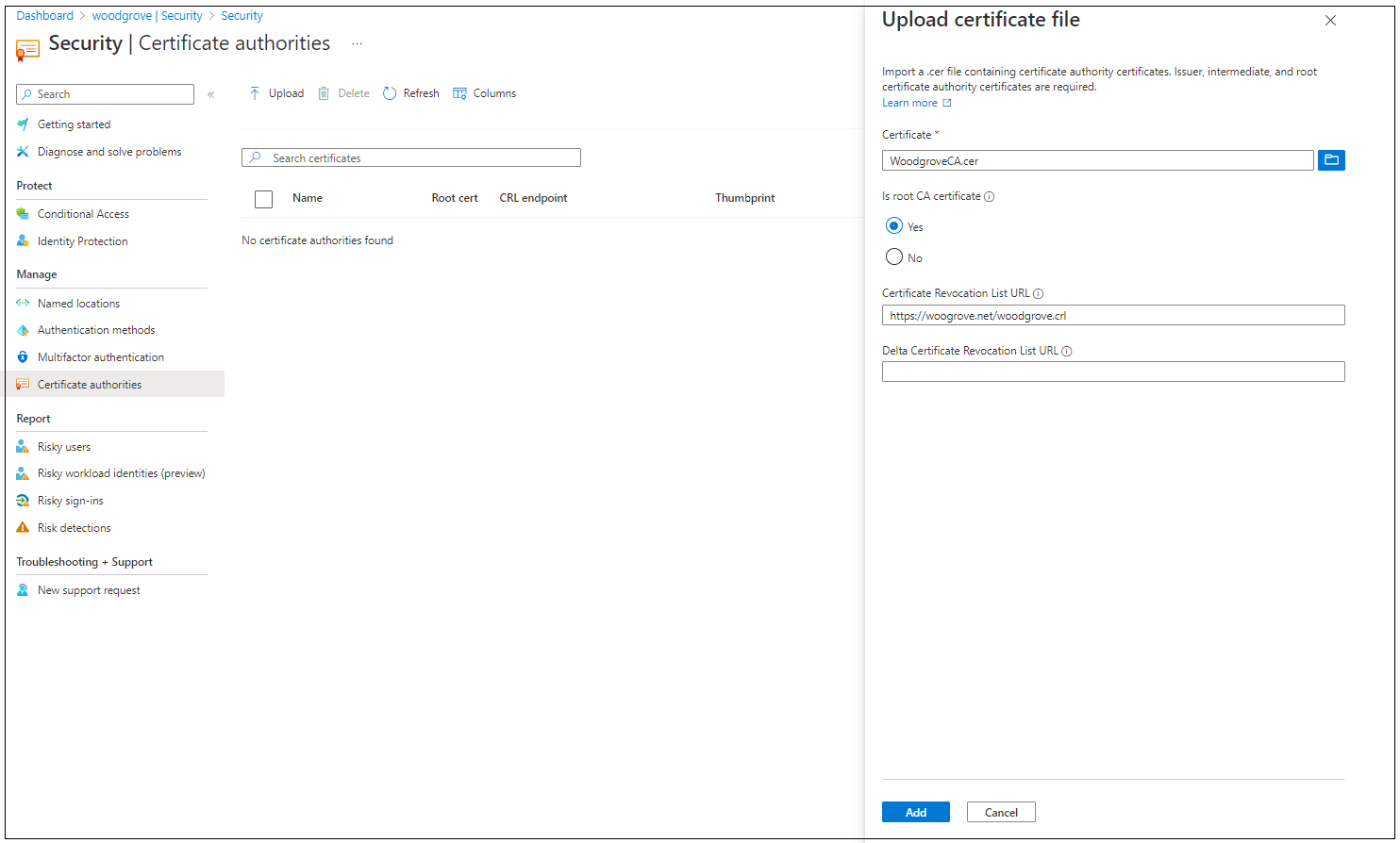

Para cargar una CA, seleccione Cargar:

Seleccione el archivo de CA.

Seleccione Sí si la entidad de certificación es un certificado raíz; de lo contrario, seleccione No.

Para dirección URL de lista de revocación de certificados, establezca la dirección URL accesible desde Internet para la CRL base de CA que contiene todos los certificados revocados. Si no se establece la dirección URL, no se producirá un error en la autenticación con certificados revocados.

Para dirección URL de lista de revocación de certificados Delta, establezca la dirección URL accesible desde Internet para la CRL que contiene todos los certificados revocados desde que se publicó la última CRL base.

Seleccione Agregar.

Para eliminar un certificado de una CA, seleccione el certificado y seleccione Eliminar.

Haga clic en Columnas para agregar o eliminar columnas.

Paso 3: Configuración de la revocación

Para revocar un certificado de cliente, Microsoft Entra ID recupera la lista de revocación de certificados (CRL) de las direcciones URL cargadas como parte de la información de la entidad de certificación y la almacena en caché. La última marca de tiempo de publicación (propiedadEffective Date ) de la CRL se utiliza para garantizar que esta es aún es válida. De forma periódica, se hace referencia a la CRL para revocar el acceso a los certificados que forman parte de la lista.

Si se requiere realizar una revocación más instantánea (por ejemplo, si un usuario pierde un dispositivo), se puede invalidar el token de autorización del usuario. Para ello, establezca el valor del campo StsRefreshTokenValidFrom de este usuario concreto mediante Windows PowerShell. Tiene que actualizar el campo StsRefreshTokenValidFrom para cada usuario cuyo acceso desee revocar.

Para asegurarse de que la revocación persiste, debe establecer la fecha de vigencia de la CRL en una fecha posterior al valor que establece StsRefreshTokenValidFrom y asegurarse de que el certificado en cuestión se encuentra en la CRL.

Nota:

Los módulos de PowerShell de Azure AD y MSOnline están en desuso a partir del 30 de marzo de 2024. Para obtener más información, lea la actualización de desuso. Desde esta fecha, el soporte de estos módulos se limita a la asistencia de migración al SDK de PowerShell de Microsoft Graph y a las correcciones de seguridad. Los módulos en desuso seguirán funcionando hasta el 30 de marzo de 2025.

Se recomienda migrar a PowerShell de Microsoft Graph para interactuar con Microsoft Entra ID (anteriormente Azure AD). Para preguntas comunes sobre la migración, consulte las Preguntas más frecuentes sobre migración. Nota: Las versiones 1.0.x de MSOnline podrían experimentar interrupciones después del 30 de junio de 2024.

En los siguientes pasos se describe el proceso de actualización e invalidación del token de autorización mediante el establecimiento del campo StsRefreshTokenValidFrom .

Conexión a PowerShell:

Connect-MgGraphRecupere el valor actual de StsRefreshTokensValidFrom de un usuario:

$user = Get-MsolUser -UserPrincipalName test@yourdomain.com` $user.StsRefreshTokensValidFromConfigure que el campo StsRefreshTokensValidFrom del usuario tenga el mismo valor que la marca de tiempo actual.

Set-MsolUser -UserPrincipalName test@yourdomain.com -StsRefreshTokensValidFrom ("03/05/2021")

La fecha establecida debe ser futura. De lo contrario, no se establece la propiedad StsRefreshTokensValidFrom . Si la fecha es futura, el valor de StsRefreshTokensValidFrom se establece en la hora actual (no la fecha que indica el comando Set-MsolUser).

Paso 4: Prueba de la configuración

Prueba del certificado

Como primera prueba de configuración, debe tratar de iniciar sesión en Outlook Web Access o SharePoint Online con el explorador del dispositivo.

Si el inicio de sesión se realiza correctamente, sabrá que:

- El certificado de usuario se ha aprovisionado en el dispositivo de prueba.

- AD FS está configurado correctamente.

Prueba de aplicaciones móviles de Office

- En el dispositivo de prueba, instale una aplicación móvil de Office (por ejemplo, OneDrive).

- Inicie la aplicación.

- Escriba su nombre de usuario y, luego, seleccione el certificado de usuario que quiera utilizar.

Debe haber iniciado sesión correctamente.

Prueba de aplicaciones cliente de Exchange ActiveSync

Para acceder a Exchange ActiveSync (EAS) mediante la autenticación basada en certificados, debe estar disponible en la aplicación un perfil de EAS que contenga el certificado de cliente.

El perfil de EAS debe contener la información siguiente:

El certificado de cliente que se usará para la autenticación

El punto de conexión de EAS (por ejemplo, outlook.office365.com)

Puede configurar un perfil de EAS y colocarlo en el dispositivo utilizando el servicio Administración de dispositivos móviles (MDM) como Microsoft Intune o agregando el certificado manualmente al perfil de EAS del dispositivo.

Prueba de aplicaciones cliente de EAS en Android

- Configure un perfil de EAS en la aplicación que cumpla los requisitos de la sección anterior.

- Abra la aplicación y verifique que el correo electrónico se esté sincronizando.

Pasos siguientes

Autenticación basada en certificados de Azure Active Directory en Android.

Autenticación basada en certificados de Azure Active Directory en iOS.