Ejecución de una campaña de registro para configurar Microsoft Authenticator

Puede sugerir a los usuarios que configuren Microsoft Authenticator durante el inicio de sesión. Los usuarios pasan por su inicio de sesión normal, realizan la autenticación multifactor como de costumbre y, a continuación, se les pide que configuren Microsoft Authenticator. Puede incluir o excluir usuarios o grupos para controlar a quién se sugiere que configure la aplicación. Esto permite que las campañas dirigidas trasladen los usuarios desde los métodos de autenticación menos seguros a Authenticator.

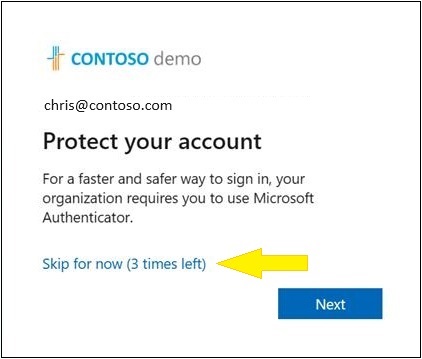

También puede definir cuántos días puede posponer un usuario o "snooze" el desplazamiento. Si un usuario pulsa en Saltar por ahora para posponer la configuración de la aplicación, se le vuelve a sugerir en el siguiente intento de MFA, después de que haya transcurrido el tiempo de la posposición. Puede decidir si el usuario puede posponer indefinidamente o hasta tres veces (después del cual se requiere el registro).

Nota:

A medida que los usuarios inician sesión como lo hacen normalmente, se aplican directivas de acceso condicional que rigen el registro de información de seguridad antes de que se pida al usuario que configure Authenticator. Por ejemplo, si una directiva de acceso condicional requiere actualizaciones de información de seguridad, estas solo se pueden realizar en una red interna; es decir, no se pedirá a los usuarios que configuren Authenticator a menos que estén en la red interna.

Requisitos previos

- La organización debe haber habilitado la autenticación multifactor de Microsoft Entra. Cada edición de Microsoft Entra ID incluye la autenticación multifactor de Microsoft Entra. No se necesita otra licencia adicional para una campaña de registro.

- Los usuarios aún no pueden haber configurado la aplicación Authenticator para las notificaciones push en su cuenta.

- Los administradores deben habilitar a los usuarios en la aplicación Authenticator mediante una de estas directivas:

- Directiva de registro de MFA: se deberá habilitar a los usuarios para la Notificación a través de aplicación móvil.

- Directiva de métodos de autenticación: los usuarios deberán estar habilitados para la aplicación Authenticator y el modo de autenticación establecido en Cualquiera o Inserción. Si la directiva se establece en Sin contraseña, el usuario no será apto para la sugerencia. Para obtener más información sobre cómo establecer el modo de autenticación, consulte Habilitación del inicio de sesión sin contraseña con Microsoft Authenticator.

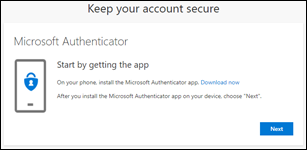

Experiencia del usuario

En primer lugar, debe autenticarse correctamente mediante la autenticación multifactor (MFA) de Microsoft Entra.

Si ha habilitado las notificaciones push de Authenticator y no lo tiene ya configurado, se le pedirá que configure Authenticator para mejorar la experiencia de inicio de sesión.

Nota:

Otras características de seguridad, como la clave de acceso sin contraseña, el autoservicio de restablecimiento de contraseña o los valores predeterminados de seguridad, también pueden solicitarle la configuración.

Pulse Siguiente y recorra la configuración de la aplicación Authenticator.

En primer lugar, descargue la aplicación.

Vea cómo se configura manualmente la aplicación Authenticator.

Escanee el código QR.

Verifique su identidad.

Apruebe la notificación de prueba en el dispositivo.

La aplicación Authenticator ahora está configurada correctamente.

Si no quiere instalar la aplicación Authenticator, puede pulsar Omitir por ahora para posponer el mensaje durante un máximo de 14 días, que un administrador puede establecer. Los usuarios con suscripciones gratuitas y de evaluación pueden posponer el aviso hasta tres veces.

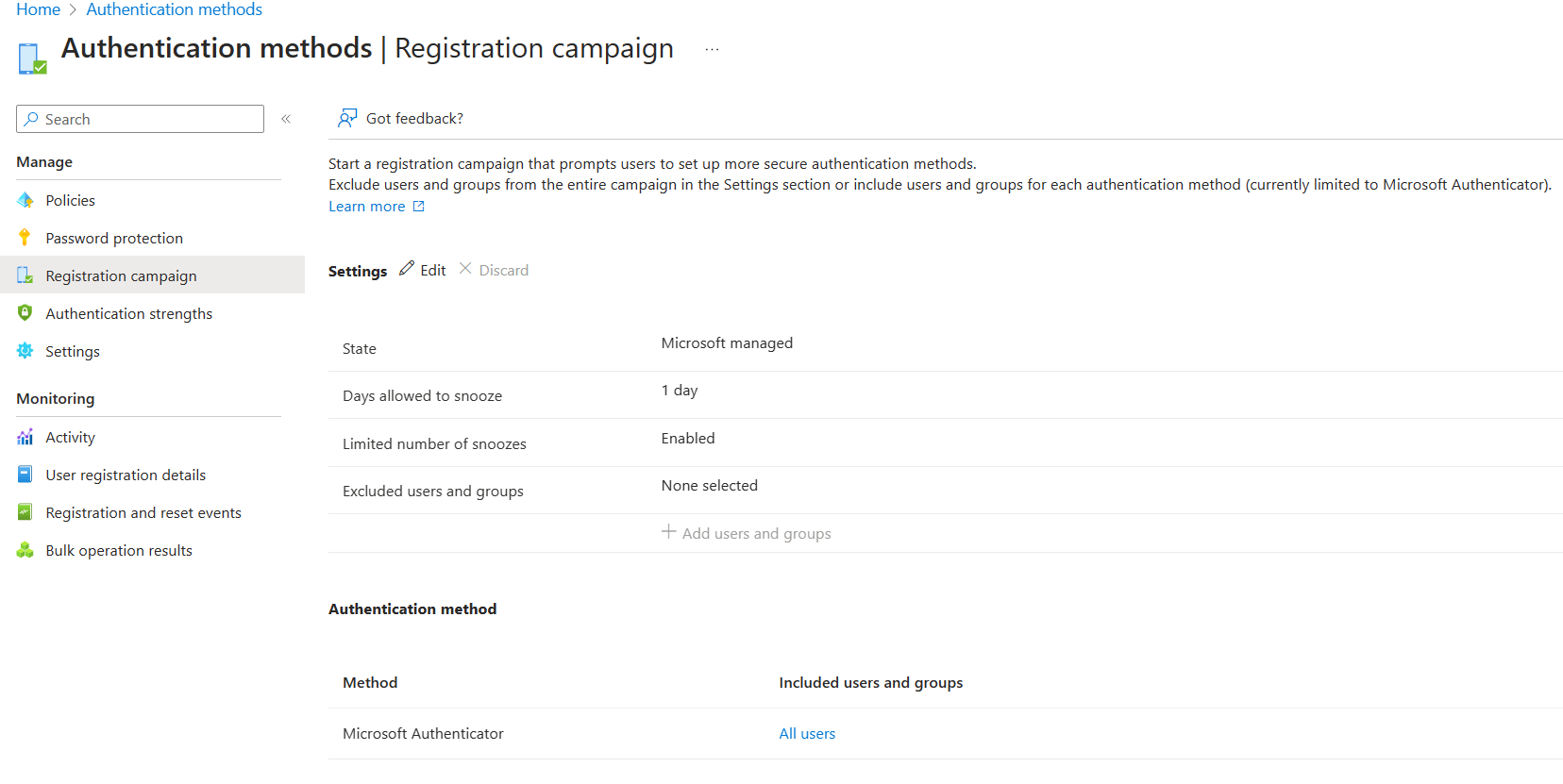

Habilitar la directiva de campaña de registro mediante el Centro de administración de Microsoft Entra

Para habilitar una campaña de registro en el Centro de administración de Microsoft Entra, siga estos pasos:

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

Vaya a Protección>Métodos de autenticación>Campaña de registro y haga clic en Editar.

Para Estado:

- Seleccione Habilitado para habilitar la campaña de registro para todos los usuarios.

- Seleccione Administrado por Microsoft para habilitar la campaña de registro solo para los usuarios de mensajes de voz o llamadas de voz. La configuración Administrado por Microsoft permite que Microsoft establezca el valor predeterminado. Para obtener más información, consulte Protección de métodos de autenticación en Microsoft Entra ID.

Si el estado de la campaña de registro está establecido en Habilitadoo administrado por Microsoft, puede configurar la experiencia para los usuarios finales mediante un número limitado de posposiciones:

- Si el número limitado de posposiciones es Habilitado, los usuarios pueden omitir el aviso de interrupción 3 veces, después de lo cual se les obliga a registrar Authenticator.

- Si el número limitado de posposiciones es Deshabilitado, los usuarios pueden posponer un número ilimitado de veces y evitar registrar Authenticator.

Días permitidos para posponer establece el período entre dos avisos de interrupción sucesivos. Por ejemplo, si se establece en 3 días, los usuarios que omiten el registro no se le pedirán de nuevo hasta después de 3 días.

Seleccione los usuarios o grupos que se excluirán de la campaña de registro y, a continuación, haga clic en Guardar.

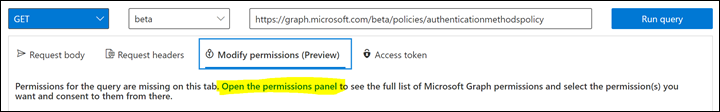

Habilitación de la directiva de campaña de registro mediante Graph Explorer

Además de usar el centro de administración de Microsoft Entra, también puede habilitar la directiva de campaña de registro mediante el Probador de Graph. Para habilitar la directiva de campaña de registro, debe usar la directiva de métodos de autenticación mediante Graph API. Los administradores globales y los administradores de directivas de autenticación pueden actualizar la directiva.

Para configurar la directiva mediante el Explorador de Graph:

Inicie sesión en el Explorador de Graph y asegúrese de que ha dado su consentimiento a los permisos Policy.Read.All y Policy.ReadWrite.AuthenticationMethod.

Abra el panel Permisos:

Recupere la directiva de métodos de autenticación:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyActualice la sección registrationEnforcement y authenticationMethodsRegistrationCampaign de la directiva para habilitar la sugerencia en un usuario o grupo.

Para actualizar la directiva, realice una revisión en la directiva de métodos de autenticación con solo la sección registrationEnforcement actualizada:

PATCH https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy

En la tabla siguiente se enumeran las propiedades authenticationMethodsRegistrationCampaign.

| Nombre | Valores posibles | Descripción |

|---|---|---|

| snoozeDurationInDays | Intervalo: 0 - 14 | Define el número de días antes de que el usuario vuelve a recibir un recordatorio. Si el valor es 0, se sugiere al usuario durante cada intento de MFA. Valor predeterminado: 1 día |

| enforceRegistrationAfterAllowedSnoozes | "true" "false" |

Determina si se requiere que un usuario realice la instalación después de posponer tres veces. Si es true, se requiere que el usuario se registre. Si es false, el usuario puede posponer indefinidamente. Valor predeterminado: true |

| state | "enabled" "disabled" "predeterminado" |

Permite habilitar o deshabilitar la característica. El valor predeterminado se usa cuando no se ha establecido explícitamente la configuración y usará el valor predeterminado de Microsoft Entra ID para esta configuración. El estado predeterminado está habilitado para los usuarios de llamadas de voz y mensajes de texto en todos los inquilinos. Cambie el estado a habilitado (para todos los usuarios) o deshabilitado según sea necesario. |

| excludeTargets | N/D | Permite excluir distintos usuarios y grupos que quiere omitir de la característica. Si un usuario está en un grupo excluido y un grupo incluido, el usuario se excluirá de la característica. |

| includeTargets | N/D | Permite incluir distintos usuarios y grupos a los que quiere que se dirija la característica. |

En la tabla siguiente se enumeran las propiedades includeTargets.

| Nombre | Valores posibles | Descripción |

|---|---|---|

| targetType | "user" "grupo" |

Tipo de entidad de destino. |

| ID | Un identificador GUID | El id. del usuario o grupo de destino. |

| targetedAuthenticationMethod | "microsoftAuthenticator" | Se solicita al usuario del método de autenticación que se registre. El único valor permitido es "microsoftAuthenticator". |

En la tabla siguiente se enumeran las propiedades excludeTargets.

| Nombre | Valores posibles | Descripción |

|---|---|---|

| targetType | "user" "grupo" |

Tipo de entidad de destino. |

| ID | Una cadena | El id. del usuario o grupo de destino. |

Ejemplos

Estos son algunos JSON de ejemplo que puede usar para empezar.

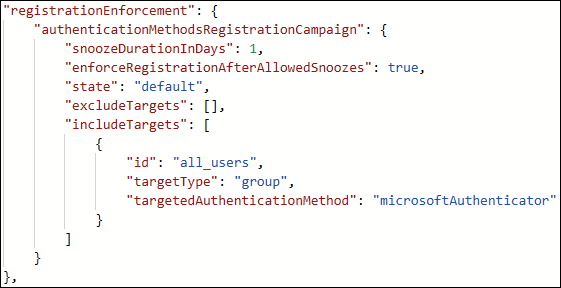

Incluir a todos los usuarios

Si desea incluir TODOS los usuarios en su inquilino, actualice el siguiente ejemplo JSON con los GUID relevantes de sus usuarios y grupos. A continuación, péguelo en el Explorador de Graph y ejecute

PATCHen el punto de conexión.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "all_users", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Incluir usuarios o grupos de usuarios específicos

Si desea incluir ciertos usuarios o grupos en su inquilino, actualice el siguiente ejemplo JSON con los GUID relevantes de sus usuarios y grupos. A continuación, pegue el JSON en el Explorador de Graph y ejecute

PATCHen el punto de conexión.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }Incluir y excluir usuarios o grupos específicos

Si desea incluir Y excluir ciertos usuarios o grupos en su inquilino, actualice el siguiente ejemplo JSON con los GUID relevantes de sus usuarios y grupos. A continuación, péguelo en el Explorador de Graph y ejecute

PATCHen el punto de conexión.{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user" } ], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }

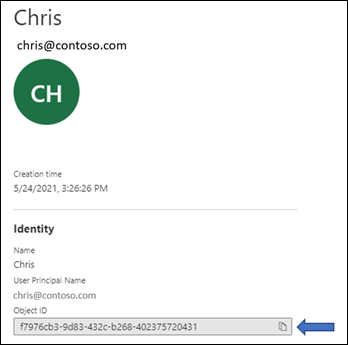

Identificación de los GUID de usuarios que se insertan en los JSON

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

En la hoja Administrar, pulse en Usuarios.

En la página Usuarios, identifique el usuario específico al que desea dirigirse.

Al pulsar en el usuario específico, verá su id. de objeto, que es el GUID del usuario.

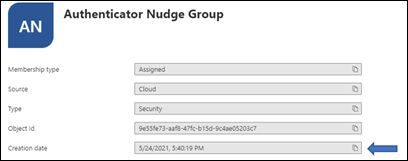

Identificación de los GUID de grupos que se insertan en los JSON

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

En la hoja Administrar, pulse en Grupos.

En la página Grupos, identifique el grupo específico al que quiere dirigirse.

Pulse en el grupo y obtenga el Id. de objeto.

Limitaciones

La sugerencia no aparecerá en los dispositivos móviles que ejecutan Android o iOS.

Preguntas más frecuentes

¿Está disponible la campaña de registro para el servidor MFA?

No, la campaña de registro solo está disponible para los usuarios que usan la autenticación multifactor de Microsoft Entra.

¿Se puede sugerir a los usuarios en una aplicación?

Sí, se admiten vistas insertadas del explorador en determinadas aplicaciones. No desplazamos a los usuarios en las experiencias listas para usar o en las vistas del explorador insertadas en la configuración de Windows.

¿Se pueden enviar avisos de actualización a los usuarios en un dispositivo móvil?

La campaña de registro no está disponible en dispositivos móviles.

¿Durante cuánto tiempo se ejecuta la campaña?

Puede habilitar la campaña durante el tiempo que quiera. Cuando quiera que la campaña se deje de ejecutar, use el centro de administración o las API para deshabilitar la campaña.

¿Puede tener cada grupo de usuarios una duración de posposición diferente?

No. La duración de la posposición del mensaje es una configuración para todo el inquilino y se aplica a todos los grupos del ámbito.

¿Se puede proteger a los usuarios para configurar el inicio de sesión por teléfono sin contraseña?

La característica pretende capacitar a los administradores para que los usuarios se configuren con MFA mediante la aplicación Authenticator y no el inicio de sesión por teléfono sin contraseña.

¿Verá la sugerencia un usuario que inicie sesión con una aplicación de autenticación de terceros?

Sí. Si un usuario está habilitado para la campaña de registro y no tiene Microsoft Authenticator configurado para las notificaciones push, se le pedirá que configure Authenticator.

¿Verá la sugerencia un usuario que tenga Authenticator configurado solo para códigos TOTP?

Sí. Si un usuario está habilitado para la campaña de registro y la aplicación Authenticator no está configurada para las notificaciones push, se le pedirá al usuario que la configure.

Si un usuario acaba de pasar por el registro de MFA, ¿se le sugiere en la misma sesión de inicio de sesión?

No. Para proporcionar una buena experiencia de usuario, no se sugerirá a los usuarios que configuren Authenticator en la misma sesión en la que registraron otros métodos de autenticación.

¿Puedo sugerir a mis usuarios que registren otro método de autenticación?

No. Por ahora, la característica pretende sugerir a los usuarios que configuren solo la aplicación Authenticator.

¿Hay alguna manera de ocultar la opción de posposición y forzar a mis usuarios a configurar la aplicación Authenticator?

Establezca el número limitado de posponer en Habilitado para que los usuarios puedan posponer la configuración de la aplicación hasta tres veces, después de lo cual se requiere la configuración.

¿Puedo hacer una sugerencia a mis usuarios si no uso la autenticación multifactor de Microsoft Entra?

No. La sugerencia solo funciona para los usuarios que están realizando la MFA mediante el servicio autenticación multifactor de Microsoft Entra.

¿Se sugerirá a los usuarios invitados o B2B de mi inquilino?

Sí. Si se encuentran en el ámbito para la sugerencia según la directiva.

¿Qué ocurre si el usuario cierra el explorador?

Es lo mismo que la posposición. Si se requiere configuración para un usuario después de haber pospuesto tres veces, se le solicitará al usuario la próxima vez que inicie sesión.

¿Por qué algunos usuarios no ven un aviso cuando hay una directiva de acceso condicional para el "Registro de la información de seguridad"?

No aparecerá ningún aviso si un usuario está en el ámbito de una directiva de acceso condicional que bloquea el acceso a la página Registro de la información de seguridad.

¿Ven los usuarios un aviso de actualización cuando se les presenta una pantalla de términos de uso durante el inicio de sesión?

No aparecerá ningún aviso si se presenta a un usuario la pantalla de términos de uso durante el inicio de sesión.

¿Ven los usuarios un aviso de actualización cuando los controles personalizados de acceso condicional se aplican al inicio de sesión?

No aparecerá ningún aviso si se redirige a un usuario durante el inicio de sesión debido a la configuración de controles personalizados con acceso condicional.

¿Hay planes para interrumpir SMS y Voz como métodos utilizables para MFA?

No, no hay planes de este tipo.

Pasos siguientes

Habilitación del inicio de sesión sin contraseña con Microsoft Authenticator