Administración de dispositivos obsoletos en Microsoft Entra ID

Lo ideal es que, para completar el ciclo de vida, se anule el registro de los dispositivos registrados cuando ya no se necesiten. En el entorno tiene algunos dispositivos obsoletos ya que se pierden, se roban o se rompen, y también debido a la reinstalación de los sistemas operativos. Como administrador de TI, es probable que desee un método para quitar los dispositivos obsoletos, de modo que pueda centrar sus recursos en la administración de los dispositivos que realmente requieren administración.

En este artículo, aprenderá a administrar eficazmente los dispositivos obsoletos en su entorno.

¿Qué es un dispositivo obsoleto?

Un dispositivo obsoleto es un dispositivo registrado con Microsoft Entra ID que no ha accedido a ninguna aplicación en la nube durante un período de tiempo específico. Los dispositivos obsoletos tienen un impacto en su capacidad para administrar y admitir dispositivos y usuarios en el inquilino porque:

- Los dispositivos duplicados pueden dificultar que el personal del departamento de soporte técnico pueda identificar qué dispositivo está activo actualmente.

- Un número elevado de dispositivos hace que se creen operaciones de escritura diferida de dispositivos innecesarias, lo que aumenta el tiempo de sincronización de Microsoft Entra Connect.

- Como norma recomendada general y para cumplir con los requisitos, es posible que desee tener una carpeta limpia de dispositivos.

Los dispositivos obsoletos en Microsoft Entra ID pueden interferir con las directivas generales del ciclo de vida de los dispositivos de la organización.

Detección de dispositivos obsoletos

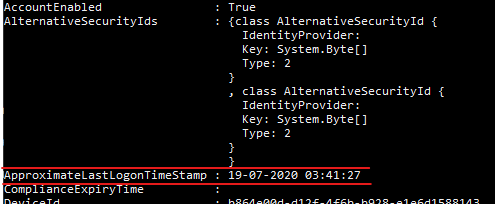

Dado que un dispositivo obsoleto se define como un dispositivo registrado que no se ha utilizado para acceder a ninguna aplicación de nube durante un período específico, la detección de dispositivos obsoletos requiere una propiedad relacionada con la marca de tiempo. En Microsoft Entra ID, esta propiedad se denomina ApproximateLastSignInDateTime o marca de tiempo de actividad. Si la diferencia entre ahora y el valor de la marca de tiempo de actividad supera el tiempo que ha definido para los dispositivos activos, se considera que un dispositivo está obsoleto. Esta marca de tiempo de actividad está ahora en versión preliminar pública.

¿Cómo es el valor de la marca de tiempo de actividad administrada?

La evaluación de la marca de tiempo de actividad se activa mediante un intento de autenticación de un dispositivo. Microsoft Entra ID evalúa la marca de tiempo de actividad cuando:

- Se ha desencadenado una directiva de acceso condicional que requiere dispositivos administrados o aplicaciones cliente aprobadas.

- Hay activos en la red dispositivos con Windows 10 o versiones posteriores que están unidos a Microsoft Entra o tienen una unión híbrida a Microsoft Entra.

- Los dispositivos administrados por Intune se han registrado en el servicio.

Si la diferencia entre el valor existente de la marca de tiempo de actividad y el valor actual es mayor de 14 días (con una variación de +/- 5 días), el valor existente se reemplaza por el nuevo.

¿Cómo se puede obtener la marca de tiempo de actividad?

Tiene dos opciones para recuperar el valor de la marca de tiempo de actividad:

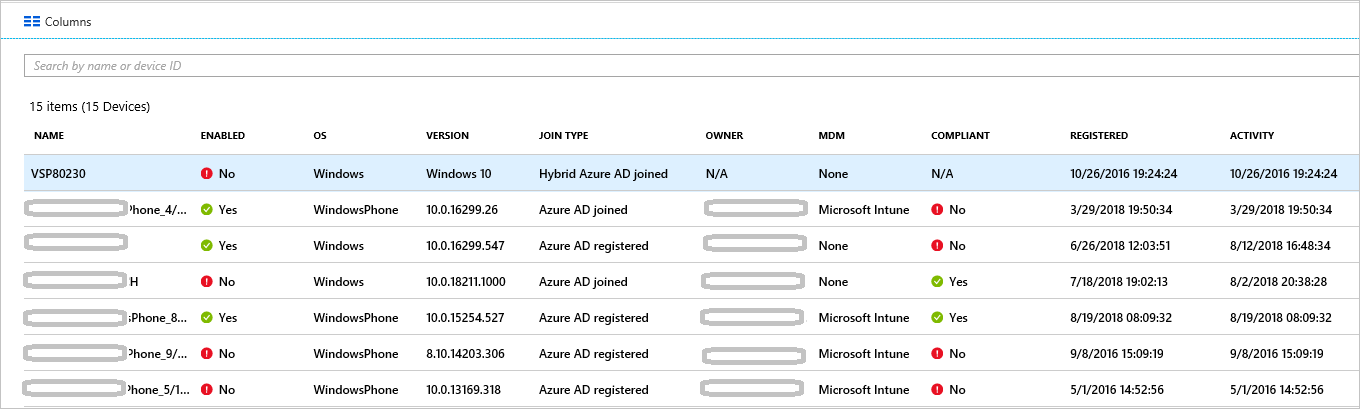

La columna Actividad en la página de todos los dispositivos.

El cmdlet Get-MgDevice.

Planeamiento de la limpieza de los dispositivos obsoletos

Para limpiar eficazmente los dispositivos obsoletos del entorno, debe definir una directiva relacionada. Esta directiva le ayuda a asegurarse de que captura todas las consideraciones relacionadas con los dispositivos obsoletos. En las siguientes secciones se incluyen ejemplos de consideraciones comunes de directivas.

Precaución

Si su organización usa el cifrado de unidad BitLocker, debe asegurarse de que se realiza una copia de seguridad de las claves de recuperación de BitLocker o de que ya no se necesitan antes de eliminar los dispositivos. Si no lo hace, es posible que se pierdan datos.

Si usa características como Autopilot o Impresión universal, esos dispositivos deben limpiarse en sus respectivos portales de administración.

Limpieza de cuenta

Para actualizar un dispositivo en Microsoft Entra ID, necesita una cuenta que tenga asignado uno de los siguientes roles:

En la directiva de limpieza, seleccione las cuentas que tengan los roles necesarios asignados.

Período de tiempo

Defina un período que sea el indicador de un dispositivo obsoleto. Cuando defina el período, tenga en cuenta la ventana para actualizar la marca de tiempo de actividad en su valor. Por ejemplo, no debe considerar una marca de tiempo que sea menor de 21 días (incluida la variación) como un indicador de un dispositivo obsoleto. Hay escenarios que pueden hacer que un dispositivo parezca obsoleto cuando no lo es. Por ejemplo, el propietario del dispositivo afectado puede estar de vacaciones o de baja por enfermedad que supere el periodo de tiempo para dispositivos obsoletos.

Deshabilitar dispositivos

No es aconsejable eliminar inmediatamente un dispositivo que parezca obsoleto porque no se puede deshacer una eliminación si hay falsos positivos. Como procedimiento recomendado, deshabilite un dispositivo durante un período de gracia antes de eliminarlo. En la directiva, defina un período para deshabilitar una directiva antes de eliminarla.

Dispositivos controlados por MDM

Si su dispositivo está bajo control de Intune o de cualquier otra solución de administración de dispositivos móviles (MDM), retire el dispositivo del sistema de administración antes de deshabilitarlo o eliminarlo. Para más información, vea el artículo Eliminación de dispositivos mediante el borrado, la retirada o la anulación manual de la inscripción del dispositivo.

Dispositivos administrados por el sistema

No elimine los dispositivos administrados por el sistema. Por lo general, se trata de dispositivos como Autopilot. Una vez eliminados, estos dispositivos no se pueden volver a aprovisionar.

Dispositivos híbridos unidos a Microsoft Entra

Los dispositivos con una unión híbrida a Microsoft Entra deben seguir las directivas de administración de dispositivos obsoletos del entorno local.

Para limpiar Microsoft Entra ID:

- Dispositivos con Windows 10 o versiones posteriores: deshabilite o elimine los dispositivos con Windows 10 o versiones posteriores en la instancia local de AD y deje que Microsoft Entra Connect sincronice el estado modificado de los dispositivos con Microsoft Entra ID.

- Windows 7/8: deshabilite o elimine primero los dispositivos Windows 7/8 en Azure AD en el entorno local. No puede usar Microsoft Entra Connect para deshabilitar o eliminar dispositivos con Windows 7/8 en Microsoft Entra ID. En su lugar, cuando realice el cambio en el entorno local, debe deshabilitarlos o eliminarlos en Microsoft Entra ID.

Nota:

- La eliminación de dispositivos en su Active Directory local o Microsoft Entra ID no elimina el registro en el cliente. Solo impedirá el acceso a recursos que utilicen el dispositivo como identidad (como el acceso condicional). Lea información adicional sobre cómo quitar el registro en el cliente.

- La eliminación de un dispositivo con Windows 10 o versiones posteriores solo en Microsoft Entra ID vuelve a sincronizar el dispositivo desde el entorno local con Microsoft Entra Connect, pero como un nuevo objeto con el estado "Pendiente". Se requiere un nuevo registro en el dispositivo.

- Al quitar el dispositivo del ámbito de sincronización para dispositivos con Windows 10 o versiones posteriores o con Windows Server 2016, se elimina el dispositivo en Microsoft Entra. Al volver a agregarlo al ámbito de sincronización, se colocará un nuevo objeto en el estado "Pendiente". Se requiere un nuevo registro del dispositivo.

- Si no usa Microsoft Entra Connect para sincronizar los dispositivos con Windows 10 o versiones posteriores (por ejemplo, usando SOLO AD FS para el registro), debe administrar el ciclo de vida de forma similar al de los dispositivos Windows 7 o Windows 8.

Dispositivos unidos a Microsoft Entra

Deshabilite o elimine los dispositivos unidos a Microsoft Entra en Microsoft Entra ID.

Nota:

- Al eliminar un dispositivo en Microsoft Entra, no se quita el registro en el cliente. Solo impedirá el acceso a los recursos que usan el dispositivo como una identidad (por ejemplo, el acceso condicional).

- Consulte más información sobre cómo separar dispositivos en Microsoft Entra ID.

Dispositivos registrados en Microsoft Entra

Deshabilite o elimine dispositivos registrados en Microsoft Entra en Microsoft Entra ID.

Nota:

- Al eliminar un dispositivo registrado en Microsoft Entra en Microsoft Entra ID, no se quita el registro en el cliente. Solo impedirá el acceso a los recursos que usan el dispositivo como una identidad (por ejemplo, el acceso condicional).

- Obtenga más información sobre cómo quitar un registro en el cliente

Limpiar dispositivos obsoletos

Aunque puede limpiar dispositivos obsoletos en el Centro de administración de Microsoft Entra, es más eficiente manejar este proceso usando un script PowerShell. Use el módulo de PowerShell V2 más reciente para usar el filtro de marca de tiempo y para filtrar los dispositivos administrados por el sistema, como Autopilot.

Una rutina típica consta de los pasos siguientes:

- Conexión a Microsoft Entra ID con el cmdlet Connect-MgGraph

- Obtención de la lista de dominios.

- Deshabilite el dispositivo mediante el cmdlet Update-MgDevice (se deshabilita con la opción -AccountEnabled).

- Espere el número de días que haya elegido del período de gracia antes de eliminar el dispositivo.

- Quite el dispositivo mediante el cmdlet Remove-MgDevice.

Obtención de la lista de dominios

Para obtener todos los dispositivos y almacenar los datos devueltos en un archivo CSV:

Get-MgDevice -All | select-object -Property AccountEnabled, DeviceId, OperatingSystem, OperatingSystemVersion, DisplayName, TrustType, ApproximateLastSignInDateTime | export-csv devicelist-summary.csv -NoTypeInformation

Si tiene un gran número de dispositivos en el directorio, utilice el filtro de marca de tiempo para reducir el número de dispositivos devueltos. Para obtener todos los dispositivos que no han iniciado sesión en 90 días y almacenar los datos devueltos en un archivo CSV:

$dt = (Get-Date).AddDays(-90)

Get-MgDevice -All | Where {$_.ApproximateLastSignInDateTime -le $dt} | select-object -Property AccountEnabled, DeviceId, OperatingSystem, OperatingSystemVersion, DisplayName, TrustType, ApproximateLastSignInDateTime | export-csv devicelist-olderthan-90days-summary.csv -NoTypeInformation

Establecimiento de los dispositivos como deshabilitados

Con los mismos comandos, podemos canalizar la salida al comando set para deshabilitar los dispositivos con una antigüedad determinada.

$dt = (Get-Date).AddDays(-90)

$params = @{

accountEnabled = $false

}

$Devices = Get-MgDevice -All | Where {$_.ApproximateLastSignInDateTime -le $dt}

foreach ($Device in $Devices) {

Update-MgDevice -DeviceId $Device.Id -BodyParameter $params

}

Eliminar dispositivos

Precaución

El cmdlet Remove-MgDevice no proporciona una advertencia. Al ejecutar este comando, se eliminarán los dispositivos sin preguntar. No hay ninguna manera de recuperar los dispositivos eliminados.

Antes de que los administradores eliminen los dispositivos, realice una copia de seguridad de las claves de recuperación de BitLocker que necesite en el futuro. No hay ninguna manera de recuperar las claves de recuperación de BitLocker después de eliminar el dispositivo asociado.

A partir del ejemplo de deshabilitación de dispositivos, buscaremos dispositivos deshabilitados, ahora inactivos durante 120 días, y canalizaremos la salida a Remove-MgDevice para eliminar esos dispositivos.

$dt = (Get-Date).AddDays(-120)

$Devices = Get-MgDevice -All | Where {($_.ApproximateLastSignInDateTime -le $dt) -and ($_.AccountEnabled -eq $false)}

foreach ($Device in $Devices) {

Remove-MgDevice -DeviceId $Device.Id

}

Qué debería saber

¿Por qué la marca de tiempo no se actualiza con más frecuencia?

La marca de tiempo se actualiza para admitir escenarios de ciclo de vida del dispositivo. Este atributo no es una auditoría. Use los registros de auditoría de inicio de sesión para actualizaciones más frecuentes en el dispositivo. Algunos dispositivos activos pueden tener una marca de tiempo en blanco.

¿Por qué debería preocuparme por mis claves de BitLocker?

Una vez configuradas, las claves de BitLocker para dispositivos con Windows 10 o versiones posteriores se almacenan en el objeto de dispositivo en Microsoft Entra ID. Si se elimina un dispositivo obsoleto, también se eliminan las claves de BitLocker almacenadas en el dispositivo. Confirme que su directiva de limpieza se alinea con el ciclo de vida real del dispositivo antes de eliminar un dispositivo obsoleto.

¿Por qué debería preocuparme por los dispositivos Windows AutoPilot?

Cuando se elimina un dispositivo en Microsoft Entra que estaba asociado a un objeto de Windows Autopilot, pueden darse los tres escenarios siguientes si ese dispositivo se va a volver a usar en el futuro:

- Con implementaciones de Windows Autopilot controladas por el usuario sin aprovisionamiento previo, se crea un nuevo dispositivo en Microsoft Entra, pero no se etiqueta con ZTDID.

- Con implementaciones de Windows Autopilot en modo de autoimplementación, se produce un error, porque no se encuentra un dispositivo de Microsoft Entra asociado. (Este error es un mecanismo de seguridad para asegurarse de que ningún dispositivo "impostor" intenta unirse a Microsoft Entra ID sin credenciales). El error indica un error de coincidencia de ZTDID.

- Con implementaciones de Windows Autopilot con aprovisionamiento previo, se produce un error porque no se encuentra un dispositivo en Microsoft Entra asociado. (En segundo plano, las implementaciones con aprovisionamiento previo usan el mismo proceso del modo de autoimplementación, por lo que aplican los mismos mecanismos de seguridad).

Use el Get-MgDeviceManagementWindowsAutopilotDeviceIdentity para enumerar los dispositivos de Windows Autopilot de su organización y compararlos con la lista de dispositivos que se van a limpiar.

¿Cómo puedo conocer todos los tipos de dispositivos unidos?

Para más información sobre los distintos tipos, consulte la introducción a la administración de dispositivos.

¿Qué ocurre cuando se deshabilita un dispositivo?

Se deniega cualquier autenticación donde se use un dispositivo para autenticarse en Microsoft Entra ID. Los ejemplos comunes son:

- Dispositivo con una unión híbrida a Microsoft Entra: los usuarios pueden usar el dispositivo para iniciar sesión en su dominio local. Sin embargo, no pueden acceder a los recursos de Microsoft Entra, como Microsoft 365.

- Dispositivo unido a Microsoft Entra: los usuarios no pueden usar el dispositivo para iniciar sesión.

- Dispositivos móviles: el usuario no puede acceder a recursos de Microsoft Entra, como Microsoft 365.

Contenido relacionado

Para saber más sobre los dispositivos gestionados con Intune, vea el artículo Eliminación de dispositivos mediante el borrado, la retirada o la anulación manual de la inscripción del dispositivo.

Para obtener una visión general de cómo administrar dispositivos, consulte Administración de identidades de dispositivos