Valores predeterminados de seguridad en Microsoft Entra ID

Los valores predeterminados de seguridad facilitan la protección de su organización frente a ataques relacionados con la identidad, como la difusión de contraseñas, la reproducción y la suplantación de identidad comunes en los entornos actuales.

Microsoft hace que estos valores predeterminados de seguridad configurados previamente estén disponibles para todos, porque sabemos que la administración de la seguridad puede ser difícil. En función de nuestros aprendizajes, más del 99,9 % de estos ataques comunes relacionados con la identidad se detienen mediante la autenticación multifactor y el bloqueo de la autenticación heredada. Nuestro objetivo es asegurar de que todas las organizaciones gocen de al menos un nivel básico de seguridad habilitado sin ningún costo adicional.

Estos controles básicos incluyen:

- Exigir que todos los usuarios se registren en la autenticación multifactor

- Exigir que los administradores realicen la autenticación multifactor

- Exigir que los usuarios realicen la autenticación multifactor cuando sea necesario

- Bloquear los protocolos de autenticación heredados

- Proteger las actividades con privilegios, como el acceso a Azure Portal

¿Para quiénes son?

- Organizaciones que quieren aumentar su posición de seguridad, pero no saben cómo ni dónde empezar.

- Organizaciones que usan el nivel gratuito de las licencias de Microsoft Entra ID.

¿Quién debe usar el acceso condicional?

- Si es una organización con licencias de Microsoft Entra ID P1 o P2, es probable que los valores predeterminados de seguridad tampoco le convengan.

- Sin embargo, si su organización tiene requisitos de seguridad complejos, debería tener en cuenta el acceso condicional.

Habilitación de los valores de seguridad predeterminados

Si el inquilino se creó el 22 de octubre de 2019, o después, puede que los valores predeterminados de seguridad ya estén habilitados en el inquilino. Para proteger a todos los usuarios, los valores predeterminados de seguridad se están implementando en todos los nuevos inquilinos en el momento de su creación.

Para ayudar a proteger las organizaciones, siempre estamos trabajando para mejorar la seguridad de los servicios de cuentas de Microsoft. Como parte de esta protección, se notifica periódicamente a los clientes sobre la habilitación automática de los valores predeterminados de seguridad si:

- No tiene ninguna directiva de acceso condicional

- No tienen licencias prémium.

- No usan activamente clientes de autenticación heredados.

Después de habilitar esta configuración, todos los usuarios de la organización deberán registrarse para la autenticación multifactor. Para evitar confusiones, consulte el correo electrónico que ha recibido, o bien, puede deshabilitar los valores predeterminados de seguridad después de habilitar la configuración.

Para configurar los valores predeterminados de seguridad en el directorio, debe tener asignado al menos el rol Administrador de seguridad. De manera predeterminada, a la primera cuenta de cualquier directorio se le asigna un rol con más privilegios, conocido como Administrador global.

Para habilitar los valores predeterminados de seguridad:

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de seguridad.

- Vaya aPropiedades>Información general>Propiedades.

- Seleccione Administrar valores predeterminados de seguridad.

- Establezca Valores predeterminados de seguridad en Habilitado.

- Seleccione Guardar.

Revocación de tokens activos

Como parte de la habilitación de los valores predeterminados de seguridad, los administradores deben revocar todos los tokens existentes para requerir que todos los usuarios se registren para la autenticación multifactor. Este evento de revocación obliga a los usuarios autenticados previamente a autenticarse y registrarse para la autenticación multifactor. Esta tarea se puede realizar mediante el cmdlet de PowerShell Revoke-AzureADUserAllRefreshToken.

Directivas de seguridad aplicadas

Exigir que todos los usuarios se registren para la autenticación multifactor de Microsoft Entra

Los usuarios tienen 14 días para registrarse mediante la aplicación Microsoft Authenticator o cualquier aplicación compatible con OATH TOTP. Una vez transcurridos los 14 días, el usuario no podrá iniciar sesión hasta que se complete el registro. El período de 14 días de un usuario comienza después del primer inicio de sesión interactivo correcto después de habilitar los valores de seguridad predeterminados.

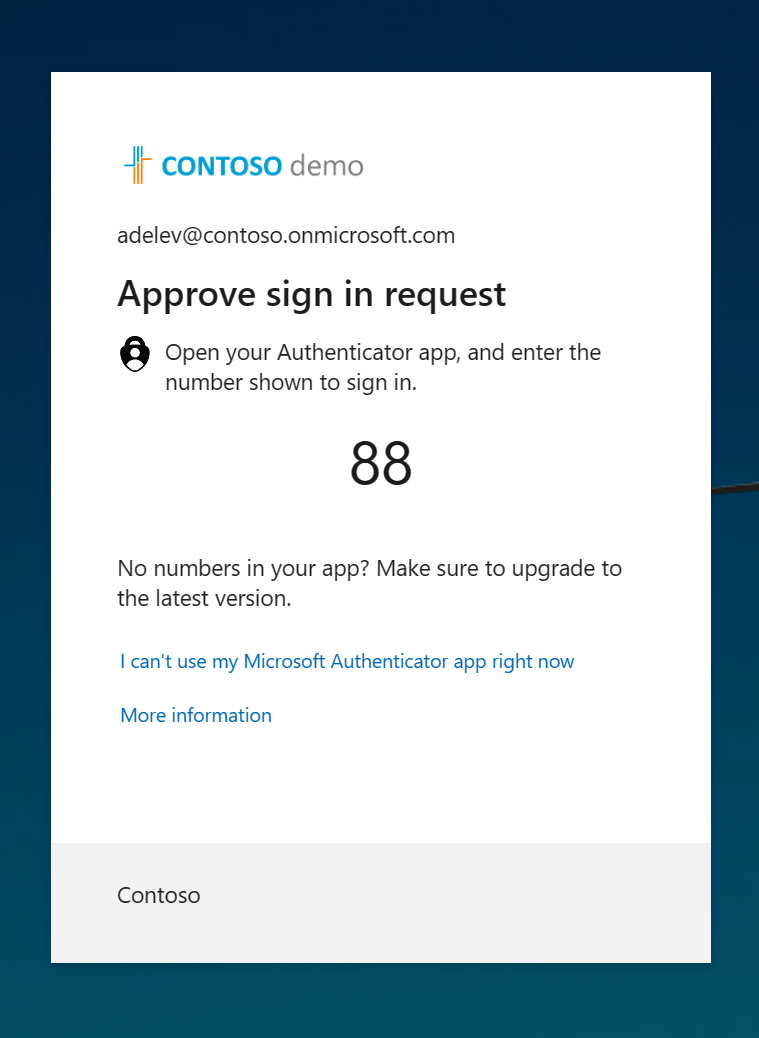

Cuando los usuarios inician sesión y se les pide que realicen la autenticación multifactor (MFA), ven una pantalla que les proporciona un número para escribir en la aplicación Microsoft Authenticator. Esta medida ayuda a evitar que los usuarios caigan en ataques de fatiga de MFA.

Exigir que los administradores realicen la autenticación multifactor

Los administradores tienen un mayor acceso a su entorno. Dadas las facultades de estas altamente privilegiadas cuentas, debe tratarlas con un cuidado especial. Un método común para mejorar la protección de las cuentas con privilegios es exigir una forma de verificación de la cuenta más estricta para iniciar sesión, como requerir la autenticación multifactor.

Sugerencia

Recomendaciones para los administradores:

- Asegúrate de que todos los administradores inician sesión después de habilitar los valores predeterminados de seguridad para que puedan registrarse para los métodos de autenticación.

- Ten cuentas separadas para la administración y las tareas de productividad estándar para reducir significativamente la cantidad de veces que se solicita MFA a tus administradores.

Una vez finalizado el registro, los roles de administrador siguientes deberán realizar una autenticación multifactor adicional cada vez que inicien sesión:

- Administrador global

- Administrador de aplicaciones

- Administrador de autenticación

- Administrador de facturación

- Administrador de aplicaciones en la nube

- Administrador de acceso condicional

- Administrador de Exchange

- Administrador del departamento de soporte técnico

- Administrador de contraseñas

- Administrador de autenticación con privilegios

- Administrador de roles con privilegios

- Administrador de seguridad

- Administrador de SharePoint

- Administrador de usuarios

- Administrador de directivas de autenticación

- Administrador de Identity Governance

Exigir que los usuarios realicen la autenticación multifactor cuando sea necesario

Se tiende a pensar que las cuentas de administrador son las únicas cuentas que necesitan capas adicionales de autenticación. Los administradores tienen un amplio acceso a información confidencial y pueden realizar cambios en la configuración de toda la suscripción. Sin embargo, los atacantes suelen dirigirse a los usuarios finales.

Una vez que estos atacantes obtienen acceso, pueden solicitar acceso a información privilegiada en nombre del titular de la cuenta original. Incluso pueden descargar todo el directorio para realizar un ataque de suplantación de identidad (phishing) en toda la organización.

Un método común para mejorar la protección de todos los usuarios es exigir a todos una forma más estricta de verificación de cuentas, como la autenticación multifactor. Cuando los usuarios finalicen el registro, se les solicitará otra autenticación siempre que sea necesario. Microsoft decide cuándo se solicita a un usuario que realice la autenticación multifactor en función de factores como la ubicación, el dispositivo, el rol y la tarea. Esta funcionalidad protege todas las aplicaciones registradas, incluidas las aplicaciones SaaS.

Nota:

En el caso de los usuarios de conexión directa B2B, deberá cumplirse cualquier requisito de autenticación multifactor de los valores predeterminados de seguridad que están habilitados en el inquilino de recursos, incluido el registro de autenticación multifactor por parte del usuario de conexión directa en su inquilino principal.

Bloquear los protocolos de autenticación heredados

Para brindar a los usuarios un acceso sencillo a las aplicaciones en la nube, se admite una variedad de protocolos de autenticación, incluida la autenticación heredada. La autenticación heredada es un término que hace referencia a una solicitud de autenticación realizada por:

- Clientes que no usan la autenticación moderna (por ejemplo, el cliente de Office 2010).

- Cualquier cliente que use protocolos de correo antiguos, como IMAP, SMTP o POP3.

Hoy en día, la mayoría de los intentos de inicio de sesión que ponen en peligro la seguridad proceden de la autenticación heredada. La autenticación heredada no admite la autenticación multifactor. Incluso si tiene una directiva de autenticación multifactor habilitada en el directorio, un atacante puede autenticarse mediante un protocolo antiguo y omitir la autenticación multifactor.

Después de habilitar los valores de seguridad predeterminados en el inquilino, se bloquearán todas las solicitudes de autenticación realizadas con un protocolo antiguo. Los valores predeterminados de seguridad bloquean la autenticación básica de Exchange Active Sync.

Advertencia

Antes de habilitar los valores predeterminados de seguridad, asegúrese de que los administradores no estén usando protocolos de autenticación antiguos. Para más información, consulte Cómo cambiar la autenticación heredada.

Proteger las actividades con privilegios, como el acceso a Azure Portal

Las organizaciones usan diversos servicios de Azure que se administran mediante la API de Azure Resource Manager, entre ellos:

- Azure Portal

- Centro de administración de Microsoft Entra

- Azure PowerShell

- Azure CLI

El uso de Azure Resource Manager para administrar los servicios es una acción con privilegios elevados. Azure Resource Manager puede modificar las configuraciones de todo el inquilino, como la configuración del servicio y la facturación de la suscripción. La autenticación de factor único es vulnerable a una variedad de ataques, como la suplantación de identidad (phishing) y la difusión de contraseñas.

Es importante comprobar la identidad de los usuarios que quieren acceder a Azure Resource Manager y actualizar las configuraciones. Para comprobar su identidad, solicite una autenticación adicional antes de permitir el acceso.

Después de habilitar los valores predeterminados de seguridad en el inquilino, cualquier usuario que acceda a los servicios siguientes deberá completar la autenticación multifactor:

- Azure portal

- Centro de administración de Microsoft Entra

- Azure PowerShell

- Azure CLI

Esta directiva se aplica a todos los usuarios que acceden a los servicios de Azure Resource Manager, independientemente de si son administradores o usuarios. Esta directiva se aplica a las API de Azure Resource Manager, como el acceso a la suscripción, las máquinas virtuales, las cuentas de almacenamiento, etc. Esta directiva no incluye Microsoft Entra ID ni Microsoft Graph.

Nota:

Los inquilinos de Exchange Online anteriores a 2017 tienen la autenticación moderna deshabilitada de forma predeterminada. Para evitar la posibilidad de que se produzca un bucle de inicio de sesión durante la autenticación a través de estos inquilinos, debe habilitar la autenticación moderna.

Nota:

La cuenta de sincronización de Microsoft Entra Connect se excluye de los valores predeterminados de seguridad y no se le solicitará que se registre ni que realice la autenticación multifactor. Las organizaciones no deben usar esta cuenta para otros fines.

Consideraciones de la implementación

Preparación de los usuarios

Es fundamental notificar a los usuarios los próximos cambios, los requisitos de registro y las acciones que deben realizar. Con el fin de preparar a los usuarios para la nueva experiencia y ayudar a garantizar un lanzamiento satisfactorio, ponemos a su disposición plantillas de comunicación y documentación para usuarios. Envíe a los usuarios a https://myprofile.microsoft.com para que se registren, para lo que deben seleccionar el vínculo Información de seguridad en esa página.

Métodos de autenticación

Los usuarios con los valores predeterminados de seguridad deben registrar y usar la autenticación multifactor mediante las Notificaciones de la aplicación Microsoft Authenticator. Los usuarios pueden utilizar códigos de verificación de la aplicación Microsoft Authenticator, pero solo pueden registrarse mediante la opción de notificación. Los usuarios también pueden usar cualquier aplicación de terceros mediante OATH TOTP para generar códigos.

Advertencia

No deshabilite los métodos de la organización si está usando Valores predeterminados de seguridad. La deshabilitación de los métodos puede dar lugar a su propia expulsión del inquilino. Deje todos los Métodos disponibles para los usuarios habilitados en el portal de configuración del servicio MFA.

Usuarios B2B

Los usuarios invitados B2B o los usuarios de conexión directa B2B que acceden al directorio se tratan igual que los usuarios de la organización.

Estado de MFA deshabilitado

Si su organización es un usuario anterior de autenticación multifactor basada en usuarios, no se alarme si no ve usuarios con el estado Habilitado o Aplicado en la página de estado de la autentificación multifactor. Deshabilitado es el estado adecuado para los usuarios que utilizan valores predeterminados de seguridad o la autenticación multifactor basada en el acceso condicional.

Deshabilitación de los valores predeterminados de seguridad

Las organizaciones que decidan implementar directivas de acceso condicional que reemplacen los valores predeterminados de seguridad deben deshabilitar estos últimos.

Para deshabilitar los valores predeterminados de seguridad en el directorio:

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de seguridad.

- Vaya aPropiedades>Información general>Propiedades.

- Seleccione Administrar valores predeterminados de seguridad.

- Establezca Valores predeterminados de seguridaden Deshabilitado (no recomendado).

- Seleccione Guardar.

Traslado de los valores de seguridad predeterminados a acceso condicional

Aunque los valores predeterminados de seguridad son una buena línea de base desde la que iniciar la posición de seguridad, no permiten la personalización que muchas organizaciones necesitan. Las directivas de acceso condicional proporcionan una amplia gama de personalizaciones que requieren organizaciones más complejas.

| Valores predeterminados de seguridad | Acceso condicional | |

|---|---|---|

| Licencias necesarias | Ninguno | Al menos Microsoft Entra ID P1. |

| Personalización | Ninguna personalización (activado o desactivado) | Totalmente personalizable |

| Habilitado por | Microsoft o administrador | Administrador |

| Complejidad | Fácil de usar | Totalmente personalizable en función de sus requisitos |

Pasos recomendados al pasar de valores predeterminados de seguridad

Las organizaciones que quieran probar las características del acceso condicional pueden registrarse para obtener una evaluación gratuita para comenzar.

Después de que los administradores deshabiliten los valores predeterminados de seguridad, las organizaciones deben habilitar inmediatamente las directivas de acceso condicional para proteger su organización. Estas directivas deben incluir al menos esas directivas en la categoría de bases seguras de plantillas de acceso condicional. Las organizaciones con licencias de Microsoft Entra ID P2 que incluyen Microsoft Entra ID Protection pueden expandirse en esta lista para incluir directivas basadas en riesgo de usuario e inicio de sesión para reforzar aún más su postura.

Se recomienda excluir al menos una cuenta de las directivas de acceso condicional Estas cuentas de acceso de emergencia o de emergencia excluidas ayudan a evitar el bloqueo de cuentas de todo el inquilino. En el improbable caso de que todos los administradores estén bloqueados fuera del inquilino, se puede usar la cuenta administrativa de acceso de emergencia se para iniciar sesión en el inquilino y realizar los pasos para recuperar el acceso. Para más información, consulte Administración de cuentas de acceso de emergencia.

Pasos siguientes

- Blog: Presentación de los valores predeterminados de seguridad

- Para más información sobre las licencias, consulte la página de precios de Microsoft Entra.