Administración de la autenticación mediante clave de acceso para una instancia de Azure App Configuration

Todas las solicitudes a un recurso de Azure App Configuration deben autenticarse. De forma predeterminada, las solicitudes se pueden autenticar con credenciales de Microsoft Entra o mediante una clave de acceso. De estos dos tipos de esquemas de autenticación, Microsoft Entra ID proporciona mayor seguridad y facilidad de uso a través de claves de acceso, y que Microsoft recomienda. Para requerir que los clientes usen Microsoft Entra ID para autenticar las solicitudes, puede deshabilitar el uso de claves de acceso para un recurso de Azure App Configuration. Si desea usar claves de acceso para autenticar la solicitud, se recomienda rotar las claves de acceso periódicamente para mejorar la seguridad. Consulte recomendaciones para proteger los secretos de aplicación para obtener más información.

Habilitación de la autenticación mediante claves de acceso

La clave de acceso está habilitada de forma predeterminada, puede usar claves de acceso en el código para autenticar las solicitudes.

Para permitir la autenticación de claves de acceso para un recurso de Azure App Configuration en Azure Portal, siga estos pasos:

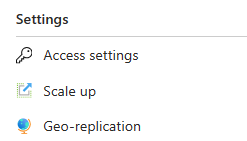

Vaya al recurso de Azure App Configuration en Azure Portal.

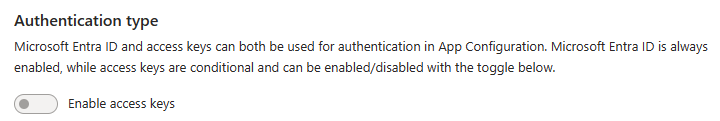

Busque la opción Configuración de acceso en Configuración.

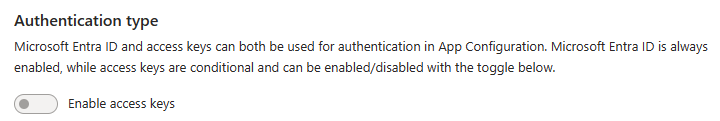

Establezca la opción Habilitar claves de acceso en Habilitado.

Comprobación de que la autenticación mediante clave de acceso está habilitada

Para comprobar si la autenticación de clave de acceso está habilitada, compruebe si puede obtener una lista de claves de acceso de solo lectura y escritura. Esta lista solo existirá si está habilitada la autenticación mediante clave de acceso.

A fin de comprobar si la autenticación mediante clave de acceso para un recurso de Azure App Configuration está habilitada en Azure Portal, siga estos pasos:

Vaya al recurso de Azure App Configuration en Azure Portal.

Busque la opción Configuración de acceso en Configuración.

Compruebe si se muestran claves de acceso y si está habilitado el estado de alternancia de Habilitar claves de acceso.

Deshabilitación de la autenticación mediante claves de acceso

Al deshabilitar la autenticación mediante clave de acceso, se eliminarán todas las claves de acceso. Si alguna aplicación en ejecución usa claves de acceso para la autenticación, comenzará a generar errores una vez que se deshabilite la autenticación mediante clave de acceso. Solo las solicitudes que se autentican mediante Microsoft Entra ID se realizarán correctamente. Para obtener más información sobre el uso de Microsoft Entra ID, consulte Autorización del acceso a Azure App Configuration mediante Microsoft Entra ID. Si se vuelve a habilitar la autenticación mediante clave de acceso, se generará un nuevo conjunto de claves de acceso y las aplicaciones que intenten usar las claves de acceso antiguas seguirán generando errores.

Advertencia

Si algún cliente está accediendo actualmente a datos en el recurso de Azure App Configuration mediante claves de acceso, Microsoft recomienda migrar esos clientes a Microsoft Entra ID antes de deshabilitar la autenticación mediante clave de acceso.

A fin de no permitir la autenticación mediante clave de acceso para un recurso de Azure App Configuration en Azure Portal, siga estos pasos:

Vaya al recurso de Azure App Configuration en Azure Portal.

Busque la opción Configuración de acceso en Configuración.

Establezca la opción Habilitar claves de acceso en Deshabilitado.

Comprobación de que la autenticación mediante clave de acceso está deshabilitada

Para comprobar que ya no se permite la autenticación mediante clave de acceso, se puede realizar una solicitud para enumerar las claves de acceso del recurso de Azure App Configuration. Si la autenticación mediante clave de acceso está deshabilitada, no habrá ninguna clave de acceso y la operación de enumeración devolverá una lista vacía.

A fin de comprobar que la autenticación mediante clave de acceso para un recurso de Azure App Configuration está deshabilitada en Azure Portal, siga estos pasos:

Vaya al recurso de Azure App Configuration en Azure Portal.

Busque la opción Configuración de acceso en Configuración.

Compruebe que no se muestran claves de acceso y que el estado de alternancia de Habilitar claves de acceso está desactivado.

Permisos para admitir o denegar la autenticación mediante clave de acceso

A fin de modificar el estado de la autenticación mediante clave de acceso para un recurso de Azure App Configuration, un usuario debe tener permisos para crear y administrar recursos de Azure App Configuration. Los roles de control de acceso basado en rol de Azure (Azure RBAC) que proporcionan estos permisos incluyen la acción Microsoft.AppConfiguration/configurationStores/write o Microsoft.AppConfiguration/configurationStores/*. Los roles integrados con esta acción incluyen:

- El rol Propietario de Azure Resource Manager

- El rol Colaborador de Azure Resource Manager

Estos roles no proporcionan acceso a los datos de un recurso de Azure App Configuration a través de Microsoft Entra ID. Sin embargo, incluyen el permiso de la acción Microsoft.AppConfiguration/configurationStores/listKeys/action, que concede acceso a las claves de acceso del recurso. Con este permiso, un usuario puede usar las claves de acceso para acceder a todos los datos del recurso.

Las asignaciones de roles deben tener como ámbito |el nivel del recurso de Azure App Configuration o uno superior para permitir que un usuario permita o deniegue la autenticación mediante clave de acceso para el recurso. Para obtener más información sobre el ámbito de los roles, vea Comprensión del ámbito para RBAC de Azure.

Tenga cuidado de restringir la asignación de estos roles solo a aquellos usuarios que requieran la capacidad de crear un recurso de Azure App Configuration o actualizar sus propiedades. Use el principio de privilegios mínimos para asegurarse de que los usuarios tienen los permisos mínimos que necesitan para realizar sus tareas. Para más información sobre la administración del acceso con RBAC de Azure, consulte Procedimientos recomendados para RBAC de Azure.

Nota

Los roles clásicos de administrador de suscripciones Administrador del servicio y Coadministrador equivalen al rol Propietario de Azure Resource Manager. El rol Propietario incluye todas las acciones, por lo que un usuario con uno de estos roles administrativos también puede crear y administrar recursos de Azure App Configuration. Para obtener más información, consulte Roles de Azure, roles de Microsoft Entra y roles de administrador de suscripción clásicos .

Nota:

Cuando la autenticación mediante clave de acceso está deshabilitada y el modo de autenticación de ARM del almacén de App Configuration es local, también se deshabilitará la capacidad de leer y escribir valores de clave en una plantilla de ARM. Esto se debe a que el acceso al recurso Microsoft.AppConfiguration/configurationStores/keyValues utilizado en las plantillas de ARM requiere autenticación mediante clave de acceso con el modo de autenticación de ARM local. Se recomienda usar el modo de autenticación transferida de ARM. Para obtener más información, consulte Introducción a la implementación.

Rotación de claves de acceso

Microsoft recomienda la rotación periódica de claves de acceso para mitigar el riesgo de vectores de ataque de secretos filtrados. Cada recurso de Azure App Configuration incluye dos claves de acceso de solo lectura y dos claves de acceso de lectura y escritura, designadas como claves principales y secundarias, para facilitar la rotación de secretos sin problemas. Esta configuración le permite alternar las claves de acceso en las aplicaciones sin provocar ningún tiempo de inactividad.

Puede rotar claves con el siguiente procedimiento:

Si usa ambas claves en producción, cambie el código para que solo esté en uso una clave de acceso. En este ejemplo, supongamos que decide seguir usando la clave principal del almacén. Solo debe tener una clave en el código, ya que al regenerar la clave secundaria, la versión anterior de esa clave dejará de funcionar inmediatamente, lo que provocará que los clientes que usan la clave anterior obtengan errores 401 de acceso denegado.

Una vez que la clave principal sea la única clave en uso, podrá regenerar la clave secundaria.

Vaya a la página del recurso en Azure Portal, abra el menú Configuración>Configuración de acceso y seleccione Regenerar en Clave secundaria.

A continuación, actualice el código para usar la clave secundaria recién generada. Es aconsejable revisar los registros de la aplicación para confirmar que todas las instancias de la aplicación han pasado de usar la clave principal a la clave secundaria antes de continuar con el paso siguiente.

Por último, puede invalidar las claves principales regenerándolas. La próxima vez, puede alternar las claves de acceso entre las claves secundarias y principales mediante el mismo proceso.