Azure Private Link para Azure SQL Managed Instance

Se aplica a:Azure SQL Managed Instance

En este artículo, se proporciona información general sobre el punto de conexión privado para Azure SQL Managed Instance, así como los pasos para configurarlo. Los puntos de conexión privados establecen una conectividad segura y aislada entre un servicio y varias redes virtuales sin exponer la totalidad de la infraestructura de red del servicio.

Información general

Private Link es una tecnología de Azure que permite que Azure SQL Managed Instance esté disponible la red virtual que prefiera. Un administrador de red puede establecer un punto de conexión privado a Azure SQL Managed Instance en su red virtual, mientras que el administrador de SQL decide si aceptar o rechazar el punto de conexión antes de que se active. Los puntos de conexión privados establecen una conectividad segura y aislada entre un servicio y varias redes virtuales sin exponer la totalidad de la infraestructura de red del servicio.

Diferencias entre los puntos de conexión privados y los puntos de conexión locales de red virtual

El punto de conexión local de red virtual predeterminado de red virtual implementado con cada Azure SQL Managed Instance se comporta como si un equipo que ejecutase el servicio estuviera conectado físicamente a la red virtual. Permite el control de tráfico casi completo mediante tablas de rutas, grupos de seguridad de red, resolución DNS, firewalls y mecanismos similares. También puedes usar este punto de conexión para implicar a la instancia en escenarios que requieran conectividad en puertos distintos de 1433, como grupos de conmutación por error, transacciones distribuidas y vínculo de Instancia administrada. Si bien el punto de conexión local de red virtual proporciona flexibilidad, también agrega complejidad cuando se configura para escenarios específicos, especialmente aquellos que implican varias redes virtuales o inquilinos.

Por el contrario, configurar un punto de conexión privado es como extender un cable de red físico desde un equipo que ejecuta Azure SQL Managed Instance a otra red virtual. Esta ruta de conectividad se establece virtualmente mediante la tecnología Azure Private Link. Solo permite conexiones en una dirección: desde el punto de conexión privado hasta Azure SQL Managed Instance; y solo lleva tráfico en el puerto 1433 (el puerto de tráfico TDS estándar). De este modo, Azure SQL Managed Instance quedará disponible para otra red virtual sin tener que configurar el emparejamiento de red ni activar el punto de conexión público de la instancia. Incluso si mueve la instancia a otra subred, los puntos de conexión privados establecidos seguirán apuntando a ella.

Para obtener una explicación más detallada de los diferentes tipos de puntos de conexión admitidos por Azure SQL Managed Instance, consulte Información general sobre la comunicación.

Cuándo usar los puntos de conexión privados

Los puntos de conexión privados a Azure SQL Managed Instance son más seguros que usar un punto de conexión local de red virtual o un punto de conexión público y simplifican la implementación de escenarios de conectividad importantes. Entre los escenarios se incluyen los siguientes:

- Aislamiento. Los puntos de conexión privados a Azure SQL Managed Instance se implementan en una red virtual con servidores de salto y una puerta de enlace de ExpressRoute, lo que proporciona seguridad y aislamiento entre los recursos locales y en la nube.

- Topología de red en estrella tipo hub-and-spoke. Los puntos de conexión privados de las redes virtuales de radio conducen el tráfico de clientes y aplicaciones SQL a instancias de Azure SQL Managed Instance en una red virtual de centro, lo que establece un aislamiento de red claro y separación de responsabilidad.

- Publicador-consumidor. El inquilino del publicador (por ejemplo, un ISV) administra varias instancias administradas de SQL en sus redes virtuales. El publicador crea puntos de conexión privados en las redes virtuales de otros inquilinos para que las instancias estén disponibles para sus consumidores.

- Integración de los servicios PaaS y SaaS de Azure. Algunos servicios PaaS y SaaS, como Azure Data Factory, pueden crear y administrar puntos de conexión privados para Azure SQL Managed Instance.

Entre las ventajas del uso de puntos de conexión privados a través de un punto de conexión local o público de red virtual se incluyen:

- Predictibilidad de direcciones IP: a un punto de conexión privado a Azure SQL Managed Instance se le asigna una dirección IP fija desde el intervalo de direcciones de su subred. Esta dirección IP permanece estática aunque cambien las direcciones IP de los puntos de conexión locales y públicos de red virtual.

- Acceso de red granular: un punto de conexión privado solo es visible dentro de su red virtual.

- Aislamiento de red robusto: en un escenario de emparejamiento, las redes virtuales emparejadas establecen conectividad bidireccional, mientras que los puntos de conexión privados son unidireccionales y no exponen recursos de red dentro de su red a Azure SQL Managed Instance.

- Evitar la superposición de direcciones: el emparejamiento de varias redes virtuales requiere una asignación cuidadosa del espacio IP y puede suponer un problema cuando los espacios de direcciones se superponen.

- Conservación del espacio de direcciones IP: un punto de conexión privado solo consume una dirección IP del espacio de direcciones de su subred.

Limitaciones

- Azure SQL Managed Instance requiere que el nombre de host de instancia exacto aparezca en la cadena de conexión enviada por el cliente SQL. No se admite el uso de la dirección IP del punto de conexión privado y se producirá un error. Para resolverlo, configure el servidor DNS u use una zona DNS privada como se describe en Configuración de la resolución de nombres de dominio para un punto de conexión privado.

- Todavía no se admite el registro automático de nombres DNS. En su lugar, siga los pasos que se describen en Configuración de la resolución de nombres de dominio para un punto de conexión privado.

- Los puntos de conexión privados para SQL Managed Instance solo se pueden usar para conectarse al puerto 1433, el puerto TDS estándar para el tráfico SQL. Los escenarios de conectividad más complejos que requieren comunicación en otros puertos se deben establecer a través del punto de conexión local de red virtual de la instancia.

- Los puntos de conexión privados a Azure SQL Managed Instance requieren una configuración especial para configurar la resolución DNS necesaria, tal como se describe en Configuración de la resolución de nombres de dominio para un punto de conexión privado.

- Los puntos de conexión privados siempre funcionan con el tipo de conexión de proxy.

Creación de un punto de conexión privado en una red virtual

Cree un punto de conexión privado mediante Azure Portal, Azure PowerShell o la CLI de Azure:

Después de crear un punto de conexión privado, es posible que también tenga que aprobar su creación dentro de la red virtual de destino; consulte Revisión y aprobación de una solicitud para crear un punto de conexión privado.

Para que el punto de conexión privado a SQL Managed Instance sea totalmente funcional, siga las instrucciones para configurar la resolución de nombres de dominio para el punto de conexión privado.

Creación de un punto de conexión privado en un servicio PaaS o SaaS

Algunos servicios PaaS y SaaS de Azure pueden usar puntos de conexión privados para acceder a los datos desde sus entornos. El procedimiento para configurar un punto de conexión privado en este tipo de servicio (a veces denominado "punto de conexión privado administrado" o "punto de conexión privado en una red virtual administrada") varía entre los distintos servicios. De todos modos, un administrador tiene que revisar y aprobar la solicitud en Azure SQL Managed Instance, tal como se describe en Revisión y aprobación de una solicitud para crear un punto de conexión privado.

Nota:

Azure SQL Managed Instance requiere que la cadena de conexión del cliente SQL tenga el nombre de la instancia como el primer segmento del nombre de dominio (por ejemplo, <instance-name>.<dns-zone>.database.windows.net). Los servicios PaaS y SaaS que intentan conectarse al punto de conexión privado de la instancia de Azure SQL Managed Instance a través de su dirección IP no podrán hacerlo.

Creación de un punto de conexión privado entre inquilinos

Los puntos de conexión privados a Azure SQL Managed Instance también se pueden crear en otros inquilinos de Azure. Para ello, el administrador de la red virtual en la que debe aparecer el punto de conexión privado debe obtener primero el id. de recurso completo de Azure SQL Managed Instance desde el que van a solicitar un punto de conexión privado. Con esta información, se puede crear un punto de conexión privado en Private Link Center. Como antes, el administrador de Azure SQL Managed Instance recibirá una solicitud que puede revisar y aprobar o rechazar, según Revisión y aprobación de una solicitud para crear un punto de conexión privado.

Revisión y aprobación de una solicitud para crear un punto de conexión privado

Una vez que se realiza una solicitud para crear un punto de conexión privado, el administrador de SQL puede administrar la conexión del punto de conexión privado a Azure SQL Managed Instance. El primer paso para administrar una conexión de punto de conexión privado nueva es revisar y aprobar el punto de conexión privado en cuestión. Este paso es automático si el usuario o el servicio que crea el punto de conexión privado tiene suficientes permisos de RBAC de Azure en el recurso Azure SQL Managed Instance. Si el usuario no tiene los permisos suficientes para hacerlo, la revisión y aprobación del punto de conexión privado se debe hacer de manera manual.

Siga estos pasos para aprobar un punto de conexión privado:

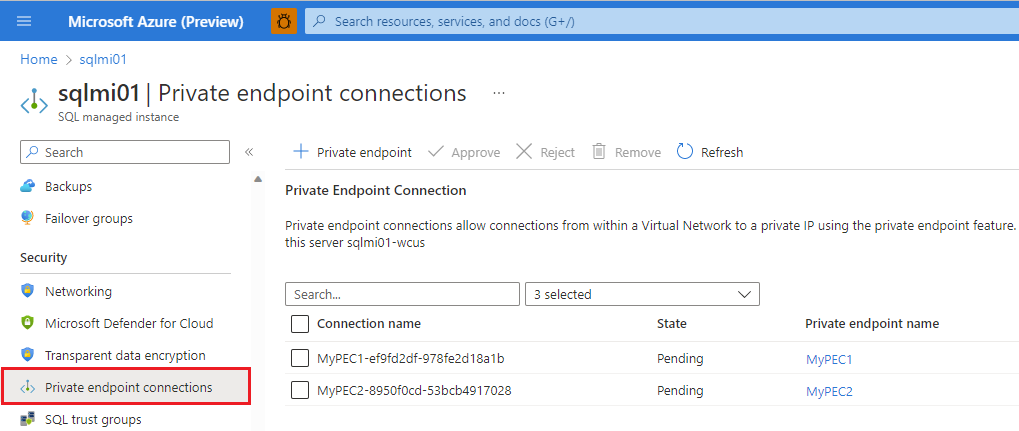

Vaya a Azure SQL Managed Instance en Azure Portal.

En Seguridad, elija Conexiones de punto de conexión privado.

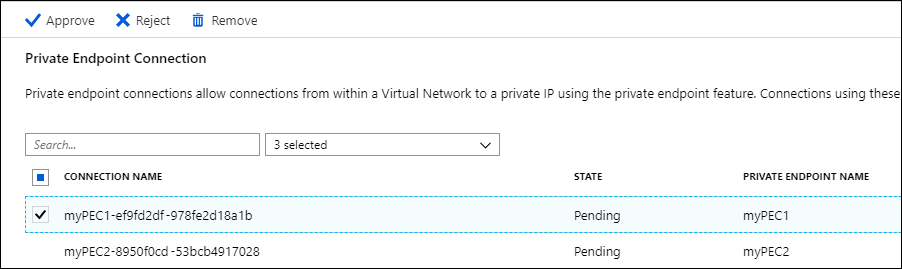

Revise las conexiones con el estado Pendiente y active la casilla para elegir aprobar o rechazar una o varias conexiones de punto de conexión privado.

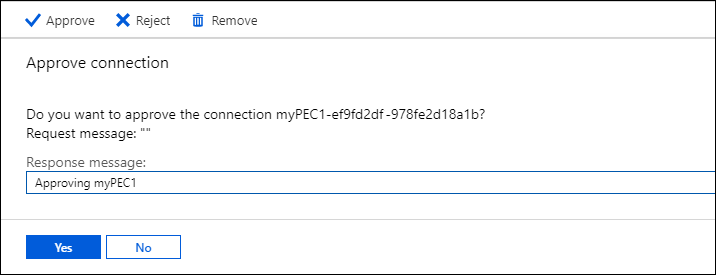

Elija Aprobar o Rechazar y, luego, seleccione Sí en el cuadro de diálogo para comprobar la acción.

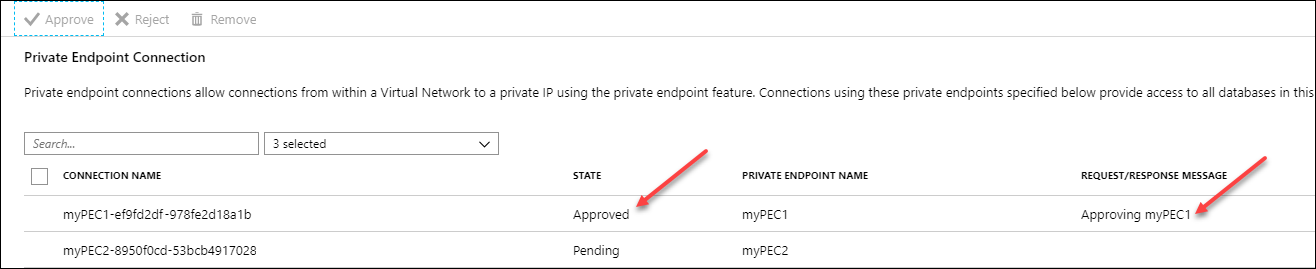

Después de aprobar o rechazar una conexión, en la lista Conexión de punto de conexión privado se refleja el estado de las conexiones actuales de punto de conexión privado, así como el mensaje Solicitud/respuesta.

Configuración de la resolución de nombres de dominio para un punto de conexión privado

Una vez creado un punto de conexión privado a Azure SQL Managed Instance, se deberá configurar la resolución de nombres de dominio; si no es así, se producirá un error en los intentos de inicio de sesión. El método siguiente funciona para redes virtuales que usan la resolución de Azure DNS. Si la red virtual está configurada para usar un servidor DNS personalizado, ajuste los pasos según corresponda.

Para configurar la resolución de nombres de dominio para un punto de conexión privado a una instancia cuyo nombre de dominio del punto de conexión privado local de red virtual es <instance-name>.<dns-zone>.database.windows.net, siga uno de los dos procedimientos que se indican a continuación en función de si la instancia está en la misma red virtual que su punto de conexión privado o en una distinta.

Importante

No modifique cómo el nombre de dominio del punto de conexión local de red virtual de la instancia de Azure SQL Managed Instance se resuelve dentro de su propia red virtual. Si lo hace, se interrumpirá la capacidad de la instancia de realizar operaciones de administración.

Siga estos pasos si el punto de conexión privado y la instancia de Azure SQL Managed Instance están en redes virtuales distintas.

Después de completar estos pasos, los clientes SQL que se conectan a <instance-name>.<dns-zone>.database.windows.net desde dentro de la red virtual del punto de conexión se enrutarán de manera transparente a través del punto de conexión privado.

Para obtener la dirección IP del punto de conexión privado, visite Private Link Center o realice los pasos siguientes:

Vaya a Azure SQL Managed Instance en Azure Portal.

En Seguridad, elija Conexiones de punto de conexión privado.

Ubique la conexión del punto de conexión privado en la tabla y elija el nombre de punto de conexión privado para la colección elegida.

En la página *Información general, seleccione la interfaz de red.

En la página Información general, consulte Conceptos básicos para identificar y copiar la dirección IP privada.

Cree una zona privada de Azure DNS denominada

privatelink.<dns-zone>.database.windows.net.Vincule la zona DNS privada a la red virtual de punto de conexión.

En la zona DNS, cree un nuevo conjunto de registros con los valores siguientes:

- Nombre:

<instance-name> - Tipo: A

- Dirección IP: indica la dirección IP del punto de conexión privado que se obtuvo en el paso 1.

- Nombre:

Pasos siguientes

- Obtenga información sobre la arquitectura de conectividad de Azure SQL Managed Instance.

- Lea más información sobre Azure Private Link y los puntos de conexión privados.

- Consulte la lista de servicios PaaS de Azure compatibles con Private Link en Disponibilidad de Azure Private Link.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de