Extracción de imágenes de un registro de contenedor a un clúster de AKS en un inquilino de Microsoft Entra diferente

En algunos casos, es posible que tenga el clúster de Azure AKS en un inquilino de Microsoft Entra y la instancia de Azure Container Registry en otro inquilino. En este artículo encontrará una guía por los pasos necesarios para habilitar la autenticación entre inquilinos mediante la credencial de la entidad de servicio de AKS para extraer del registro de contenedor.

Nota

No se puede adjuntar el Registro y autenticarse mediante una identidad administrada de AKS si el clúster y el registro de contenedor están en inquilinos diferentes.

Información general de escenario

Las suposiciones para este ejemplo son:

- El clúster de AKS está en el Inquilino A y la instancia de Azure Container Registry está en el Inquilino B.

- El clúster de AKS se configura con autenticación de entidad de servicio en el Inquilino A. Obtenga más información sobre cómo crear y usar una entidad de servicio para un clúster de AKS.

Necesita al menos el rol Colaborador en la suscripción del clúster de AKS, y el rol Propietario en la suscripción del registro de contenedor.

Seguirá los pasos a continuación:

- Cree una aplicación multiinquilino (entidad de servicio) en el Inquilino A.

- Aprovisione la aplicación en el Inquilino B.

- Configure la entidad de servicio para extraer del registro en el Inquilino B.

- Actualice el clúster de AKS en el Inquilino A para autenticarse con la nueva entidad de servicio.

Instrucciones paso a paso

Paso 1: Creación de una aplicación multiinquilino de Microsoft Entra

Inicie sesión en Azure Portal en el Inquilino A.

Busque y seleccione Microsoft Entra ID.

En Administrar, seleccione Registros de aplicaciones> + Nuevo registro.

En Tipos de cuenta compatibles, seleccione Cuentas en cualquier directorio organizativo.

En URI de redirección, escriba https://www.microsoft.com .

Seleccione Registrar.

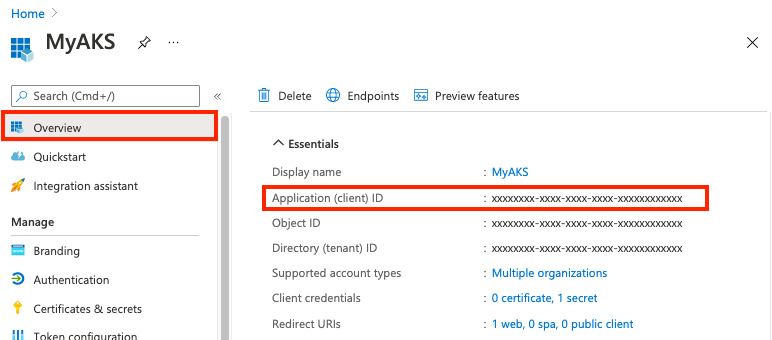

En la página Información general, tome nota del Id. de aplicación (cliente) . Se usará en los pasos 2 y 4.

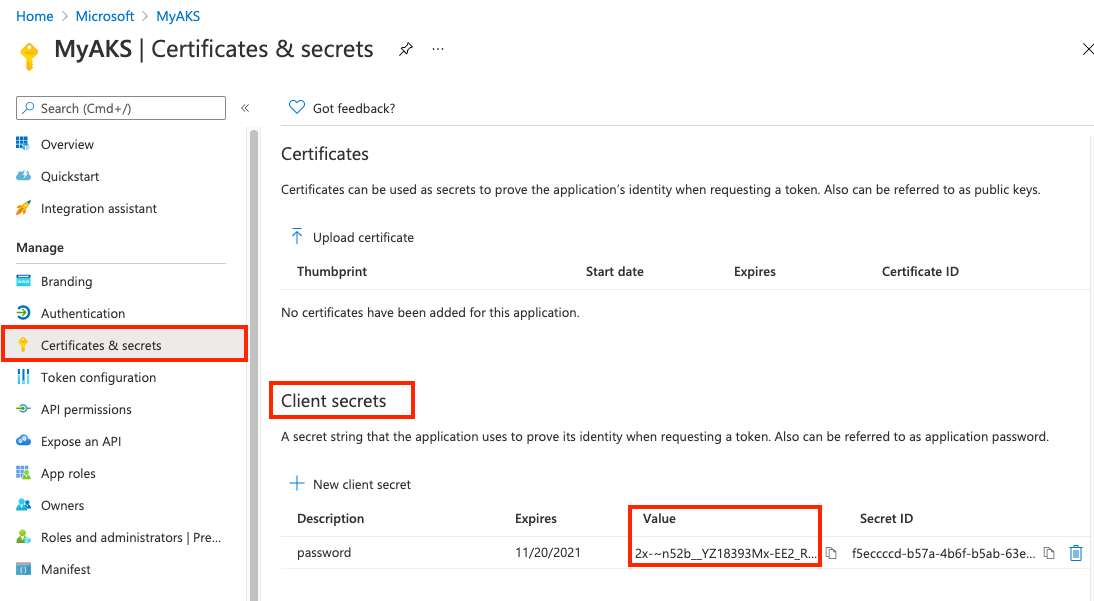

En Certificados y secretos, en Secretos de cliente, seleccione + Nuevo secreto de cliente.

Escriba una Descripción, como Contraseña, y seleccione Agregar.

En Secretos de cliente, tome nota del valor del secreto de cliente. Se usa para actualizar la entidad de servicio del clúster de AKS en el paso 4.

Paso 2: Aprovisionar la entidad de servicio en el inquilino de ACR

Abra el vínculo siguiente con una cuenta de administrador en el Inquilino B. Cuando se le indique, inserte el Id. del Inquilino B y el Id. de aplicación (Id. de cliente) de la aplicación multiinquilino.

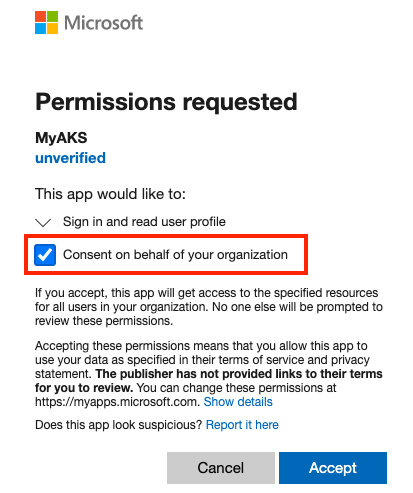

https://login.microsoftonline.com/<Tenant B ID>/oauth2/authorize?client_id=<Multitenant application ID>&response_type=code&redirect_uri=<redirect url>Seleccione Consentimiento en nombre de la organización y, luego, Aceptar.

Paso 3: Conceder permiso a la entidad de servicio para extraer del registro

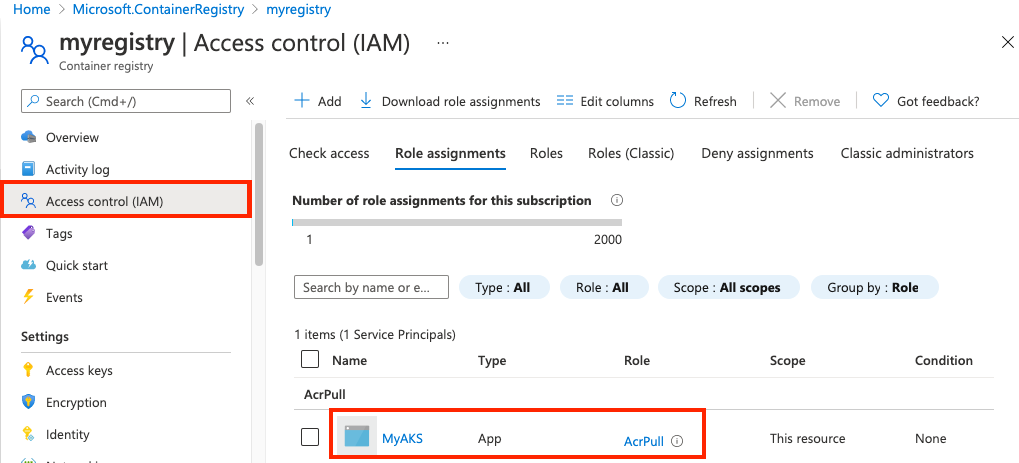

En el Inquilino B, asigne el rol AcrPull a la entidad de servicio, con ámbito en el registro de contenedor de destino. Puede usar Azure Portal u otras herramientas para asignar el rol. Para ver los pasos de ejemplo con la CLI de Azure, consulte Autenticación de Azure Container Registry con entidades de servicio.

Paso 4: Actualización de AKS con el secreto de aplicación de Microsoft Entra

Use el identificador de la aplicación multiinquilino (cliente) y el secreto de cliente recopilados en el paso 1 para actualizar la credencial de la entidad de servicio de AKS.

La actualización de la entidad de servicio puede tardar varios minutos.

Pasos siguientes

- Más información en Autenticación de Azure Container Registry con entidades de servicio

- Más información sobre los secretos de extracción de imágenes en la documentación de Kubernetes

- Más información sobre objetos de aplicación y de entidad de servicio de Microsoft Entra ID

- Obtenga más información sobre Escenarios de autenticación en Azure Container Registry desde un clúster de Kubernetes