Habilitación y administración de controles de aplicaciones adaptables

Los controles de aplicaciones adaptables de Microsoft Defender for Cloud proporcionan una solución automatizada inteligente y controlada por datos que mejora la seguridad mediante la definición de listas de permitidos de aplicaciones seguras conocidas para las máquinas. Con esta característica, las organizaciones pueden administrar colecciones de máquinas que ejecutan de forma rutinaria los mismos procesos. Con el aprendizaje automático, Microsoft Defender for Cloud puede analizar las aplicaciones que se ejecutan en las máquinas y crear una lista de software seguro conocido. Estas listas de permitidos se basan en las cargas de trabajo específicas de Azure. Puede personalizar aún más las recomendaciones mediante las instrucciones proporcionadas en esta página.

En un grupo de máquinas

Si Microsoft Defender for Cloud ha identificado grupos de máquinas en las suscripciones que ejecutan de forma coherente un conjunto similar de aplicaciones, se le pedirá la siguiente recomendación: Los controles de aplicación adaptables para definir aplicaciones seguras deben estar habilitados en las máquinas.

Seleccione la recomendación o abra la página de controles de aplicaciones adaptables para ver la lista de grupos de máquinas y aplicaciones seguras conocidas.

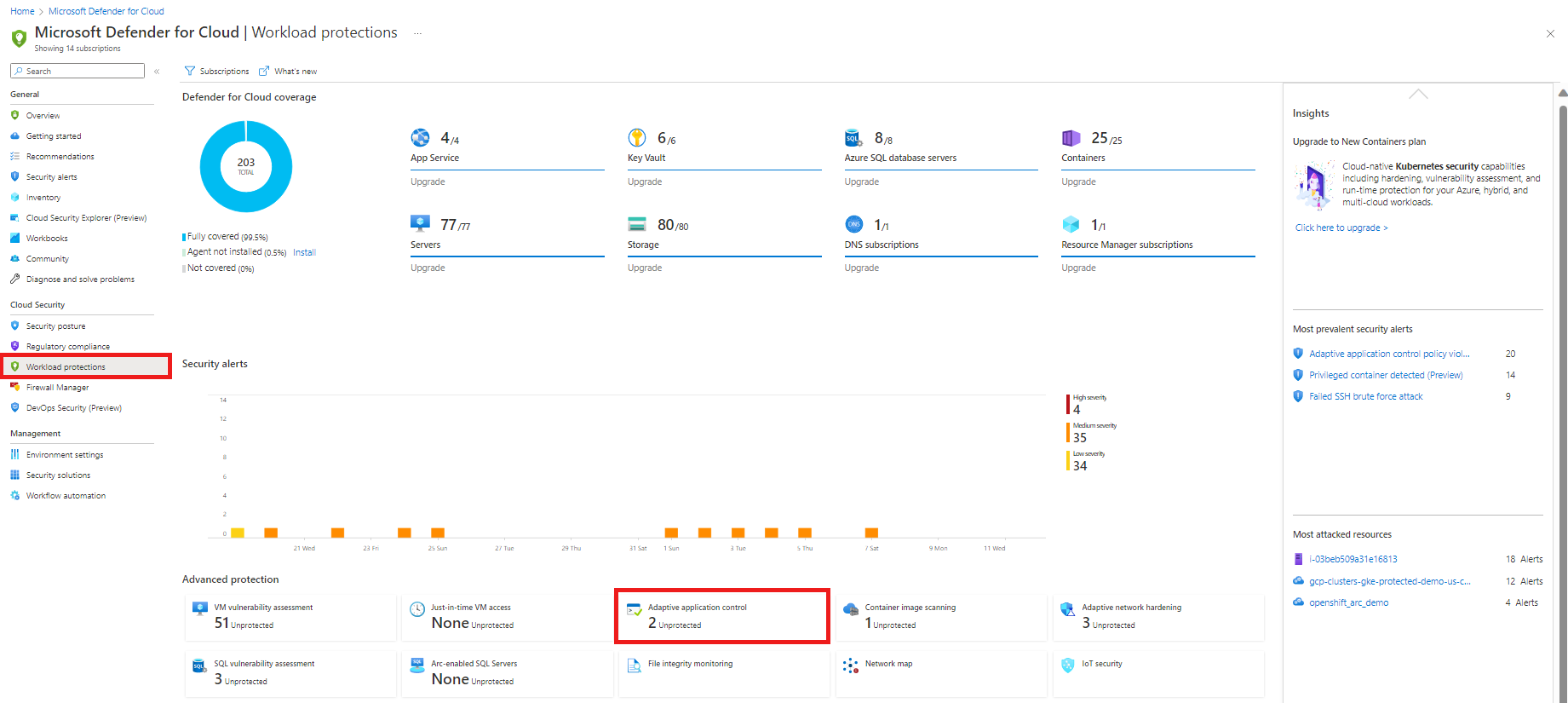

Abra el panel de protección de cargas de trabajo y, en el área de protección avanzada, seleccione Controles de aplicaciones adaptables.

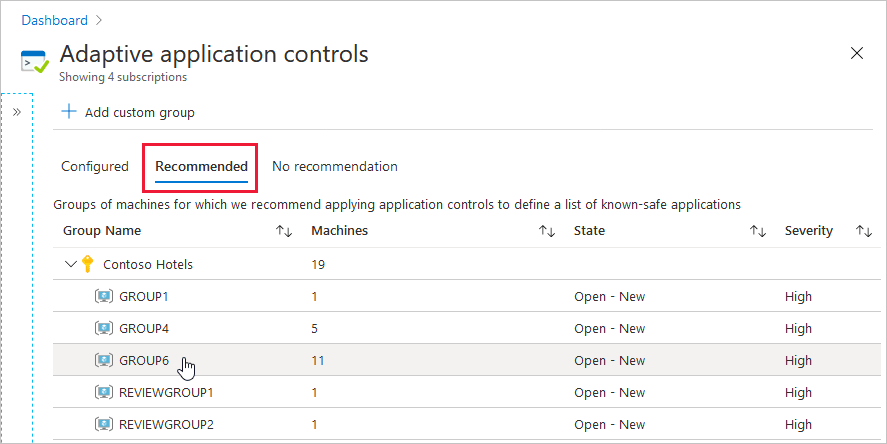

Se abre la página Controles de aplicaciones adaptables con las máquinas virtuales agrupadas en las siguientes pestañas:

Configuradas: grupos de máquinas que ya tienen una lista de aplicaciones permitidas. Para cada grupo, en la pestaña Configuradas se muestra:

- el número de máquinas en el grupo

- las alertas recientes

Recomendadas: grupos de máquinas que ejecutan de forma sistemática las mismas aplicaciones y no tienen configurada una lista de permitidos. Se recomienda habilitar los controles de aplicaciones adaptables para estos grupos.

Sugerencia

Si ve un nombre de grupo con el prefijo REVIEWGROUP, contiene máquinas con una lista de aplicaciones parcialmente coherente. Microsoft Defender for Cloud no encuentra un patrón, pero examinar revisar este grupo para ver si se pueden definir manualmente algunas reglas de controles de aplicaciones adaptables, como se describe en Edición de una regla de controles de aplicaciones adaptables de un grupo.

También puede mover máquinas de este grupo a otro, como se describe en Movimiento de una máquina virtual de un grupo a otro.

Ninguna recomendación: máquinas sin una lista de aplicaciones permitidas definida y que no admiten la característica. Es posible que su máquina virtual esté en esta pestaña por las siguientes razones:

- Falta un agente de Log Analytics

- El agente de Log Analytics no envía eventos

- Es una máquina Windows con una directiva de AppLocker ya existente habilitada por un GPO o una directiva de seguridad local.

- AppLocker no está disponible (instalaciones de Windows Server Core)

Sugerencia

Defender for Cloud necesita al menos dos semanas de datos para definir las recomendaciones únicas por grupo de máquinas. Las máquinas que se han creado recientemente, o que pertenecen a suscripciones que solo se protegieron recientemente con Microsoft Defender para servidores, aparecerán en la pestaña Ninguna recomendación.

Abra la pestaña Recomendadas. Aparecen los grupos de máquinas con listas de aplicaciones permitidas recomendadas.

Seleccione un grupo.

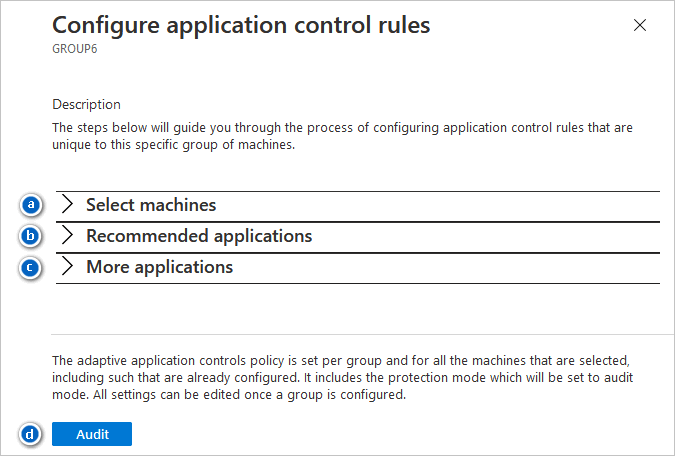

Para configurar la nueva regla, revise las distintas secciones de la página Configure application control rules (Configurar reglas de control de aplicaciones) y el contenido, que será único para este grupo de máquinas específico:

Seleccionar máquinas: de forma predeterminada, se seleccionan todas las máquinas del grupo identificado. Para excluir cualesquiera aplicaciones de esta regla, anule su selección.

Aplicaciones recomendadas: revise esta lista de aplicaciones que son comunes a las máquinas de este grupo y que se recomienda que tengan permiso para ejecutarse.

Más aplicaciones: revise esta lista de aplicaciones que se ven con menos frecuencia en las máquinas de este grupo o que tienen vulnerabilidades conocidas. Un icono de advertencia indica que un atacante podría usar una determinada aplicación para pasar por alto una lista de aplicaciones permitidas. Se recomienda que revise atentamente estas aplicaciones.

Sugerencia

Ambas listas de aplicaciones incluyen la opción de restringir una aplicación específica a determinados usuarios. Adopte el principio de privilegios mínimos siempre que sea posible.

Sus publicadores definen las aplicaciones. Si una aplicación no tiene información del editor (está sin firmar), se crea una regla de ruta de acceso para la ruta de acceso completa de la aplicación específica.

Para aplicar la regla, seleccione Auditar.

Edición de una regla de controles de aplicaciones adaptables de un grupo

Puede que decida editar la lista de permitidos de un grupo de máquinas debido a cambios conocidos en la organización.

Para editar las reglas de un grupo de máquinas:

Abra el panel de protección de cargas de trabajo y, en el área de protección avanzada, seleccione Controles de aplicaciones adaptables.

En la pestaña Configuradas, seleccione el grupo con la regla que quiere editar.

Revise las distintas secciones de la página Configurar reglas de control de aplicaciones, como se describe en En un grupo de máquinas.

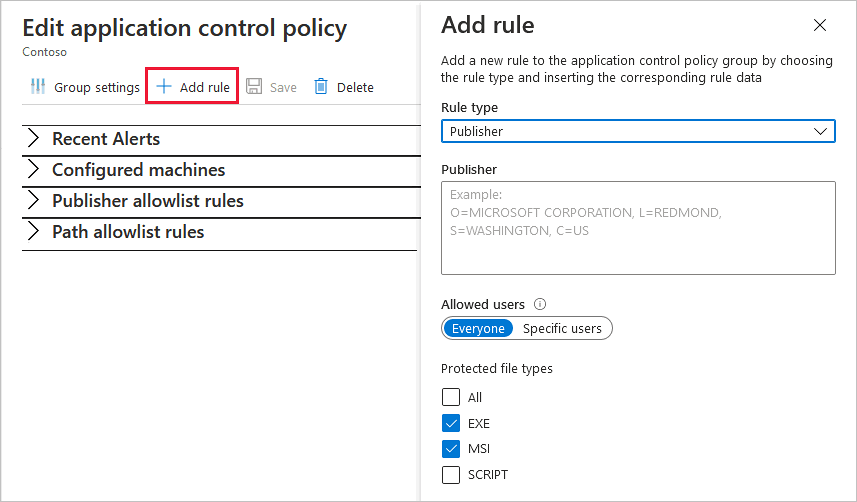

Opcionalmente, agregue una o varias reglas personalizadas:

- Seleccione Agregar regla.

Si va a definir una ruta de acceso segura conocida, cambie Tipo de regla a "Ruta de acceso" y escriba una ruta única. Puede incluir caracteres comodín en la ruta de acceso. En las pantallas siguientes se muestran algunos ejemplos de cómo usar caracteres comodín.

Sugerencia

Algunos escenarios en los que pueden resultar útiles los caracteres comodín en una ruta de acceso son:

- El uso de un carácter comodín al final de una ruta de acceso para permitir todos los ejecutables dentro de esta carpeta y sus subcarpetas.

- El uso de un carácter comodín en medio de una ruta de acceso para permitir un nombre conocido de ejecutable con un nombre de carpeta variable (por ejemplo, carpetas de usuario personales que contienen un archivo ejecutable conocido, nombres de carpeta generados automáticamente, etc.).

Defina los usuarios permitidos y los tipos de archivo protegidos.

Cuando haya terminado de definir la regla, seleccione Agregar.

Seleccione Guardar para aplicar los cambios.

Revisión y edición de la configuración de un grupo

Para ver los detalles y la configuración de su grupo, seleccione Configuración de grupo.

En este panel se muestra el nombre del grupo (que se puede modificar), el tipo de sistema operativo, la ubicación y otros detalles pertinentes.

Opcionalmente, puede modificar el nombre del grupo o los modos de protección de tipos de archivo.

Seleccione Aplicar y Guardar.

Respuesta a la recomendación "Allowlist rules in your adaptive application control policy should be updated" (Se deben actualizar las reglas de listas de permitidos de la directiva de control de aplicaciones adaptables)

Esta recomendación aparece cuando la funcionalidad de aprendizaje automático de Defender for Cloud identifica un comportamiento potencialmente legítimo que no se ha permitido anteriormente. La recomendación sugiere nuevas reglas para las definiciones existentes con el fin de reducir el número de alertas de falsos positivos.

Para corregir los problemas:

En la página de recomendaciones, seleccione la recomendación Allowlist rules in your adaptive application control policy should be updated (Se deben actualizar las reglas de listas de permitidos de la directiva de control de aplicaciones adaptables) para ver los grupos con un comportamiento potencialmente legítimo identificado recientemente.

Seleccione el grupo con la regla que quiere editar.

Revise las distintas secciones de la página Configurar reglas de control de aplicaciones, como se describe en En un grupo de máquinas.

Para aplicar los cambios, seleccione Auditar.

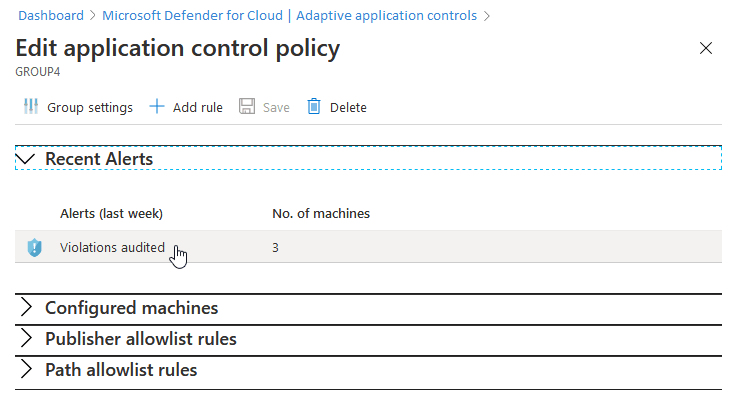

Auditoría de alertas e infracciones

Abra el panel de protección de cargas de trabajo y, en el área de protección avanzada, seleccione Controles de aplicaciones adaptables.

Para ver los grupos con máquinas que tienen alertas recientes, revise los grupos que aparecen en la pestaña Configurados.

Para investigar más, seleccione un grupo.

Para tener más detalles, junto con la lista de máquinas afectadas, seleccione una alerta.

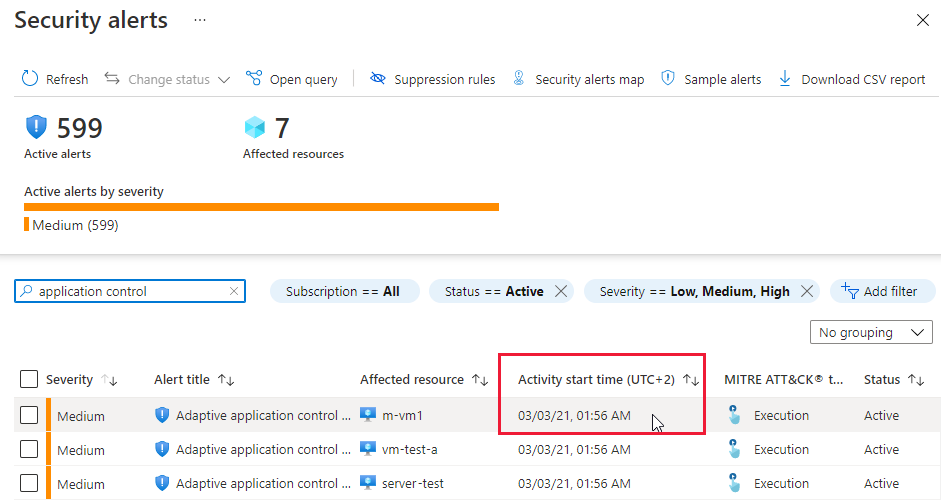

En la página de alertas de seguridad se muestran más detalles de las alertas y se proporciona un vínculo Realizar acción con recomendaciones sobre cómo mitigar la amenaza.

Nota:

Los controles de aplicaciones adaptables calculan los eventos una vez cada doce horas. La "hora de inicio de la actividad" que se muestra en la página de alertas de seguridad es la hora a la que los controles de aplicaciones adaptables crearon la alerta, no el tiempo que estuvo activo el proceso sospechoso.

Movimiento de una máquina virtual de un grupo a otro

Cuando se mueve una máquina de un grupo a otro, la directiva de control de aplicaciones que se le ha aplicado cambia a la configuración del grupo al que se ha movido. También se puede mover una máquina de un grupo configurado a uno no configurado, lo que quitará las reglas de control de aplicaciones que se aplicaron a la máquina.

Abra el panel de protección de cargas de trabajo y, en el área de protección avanzada, seleccione Controles de aplicaciones adaptables.

En la página Controles de aplicaciones adaptables, en la pestaña Configurados, seleccione el grupo que contiene la máquina que se va a mover.

Abra la lista de Máquinas configuradas.

Abra el menú de la máquina en los tres puntos que aparecen al final de la fila y seleccione Mover. Se abre el panel Move machine to a different group (Mover la máquina a un grupo diferente).

Seleccione el grupo de destino y elija Move machine (Mover máquina).

Para guardar los cambios, seleccione Guardar.

Administración de controles de aplicaciones a través de la API REST

Para administrar los controles de aplicaciones adaptables mediante programación, use nuestra API REST.

La documentación de API pertinente está disponible en la sección Controles de aplicación adaptables de la documentación de la API de Defender for Cloud.

Estas son algunas de las funciones disponibles en la API REST:

List recupera todas las recomendaciones de grupo y proporciona un archivo JSON con un objeto para cada grupo.

Get recupera el archivo JSON con los datos completos de la recomendación (es decir, la lista de máquinas, el editor, las reglas de ruta de acceso, etc.).

Put configura la regla (use el archivo JSON que recuperó con Get como cuerpo de esta solicitud).

Importante

La función Put espera menos parámetros de los que contiene el archivo JSON devuelto por el comando Get.

Antes de usar el archivo JSON en la solicitud Put, quite las siguientes propiedades: recommendationStatus, configurationStatus, issues, location y sourceSystem.

Contenido relacionado

En esta página, ha aprendido a usar los controles de aplicaciones adaptables de Microsoft Defender for Cloud para definir listas de aplicaciones permitidas que se ejecutan en máquinas de Azure y que no son de Azure. Para más información sobre algunas de las otras características de protección de la carga de trabajo en la nube, consulte: