¿Qué es Microsoft Defender for Cloud?

Microsoft Detectar for Cloud ayuda a evitar amenazas y a detectarlas y responder a ellas con más visibilidad y control sobre la seguridad de sus recursos. Proporciona administración de directivas y supervisión de la seguridad integrada en las suscripciones, ayuda a detectar las amenazas que podrían pasar desapercibidas y funciona con un amplio ecosistema de soluciones de seguridad.

Defender for Cloud usa componentes de supervisión para recopilar y almacenar datos. Para obtener información detallada, consulte Recopilación de datos en Microsoft Defender for Cloud.

¿Cómo obtener Microsoft Defender for Cloud?

Microsoft Defender for Cloud se habilita con la suscripción de Microsoft Azure y se accede a él desde el Azure Portal. Para acceder, inicie sesión en el portal, seleccione Examinar y desplácese a Defender for Cloud.

¿Hay una versión de prueba de Defender for Cloud?

Defender for Cloud es gratuito durante los primeros 30 días. Cualquier uso superior a 30 días se cobra automáticamente según el esquema de precios. Más información. Tenga en cuenta que el análisis de malware en Defender for Storage no está incluido de forma gratuita en los primeros 30 días de prueba y se cobrará desde el primer día.

¿Qué recursos de Azure supervisa Microsoft Defender for Cloud?

Microsoft Defender for Cloud supervisa los siguientes recursos de Azure:

- Máquinas virtuales (se incluyen Cloud Services)

- Virtual Machine Scale Sets

- Los muchos servicios de PaaS de Azure que se enumeran en la información general del producto

Defender for Cloud también protege los recursos locales y los recursos multinube, incluidos Amazon AWS y Google Cloud.

¿Cómo puedo ver el estado de seguridad actual de los recursos de Azure. multinube y locales?

La página de Información general De Defender for Cloud muestra la posición de seguridad general del entorno con la información desglosada por Computación, Redes, Almacenamiento y datos, y Aplicaciones. Cada tipo de recurso tiene un indicador que muestra las vulnerabilidades de seguridad identificadas. Al seleccionar cada icono, se muestra una lista de problemas de seguridad identificados por Defender for Cloud, junto con un inventario de los recursos de la suscripción.

¿Qué es una iniciativa de seguridad?

Una iniciativa de seguridad define el conjunto de controles (directivas) recomendados para los recursos de una suscripción específica. En Microsoft Defender for Cloud, debe asignar iniciativas para las suscripciones de Azure, las cuentas AWS y los proyectos GCP de acuerdo con los requisitos de seguridad de la compañía y el tipo de aplicaciones o la confidencialidad de los datos de cada suscripción.

Las directivas de seguridad habilitadas en Microsoft Defender for Cloud impulsan la supervisión y las recomendaciones de seguridad. Obtenga más información en ¿Qué son las directivas de seguridad, las iniciativas y las recomendaciones?

¿Quién puede modificar una directiva de seguridad?

Para modificar una directiva de seguridad, debe ser Administrador de seguridad o Propietario de esa suscripción.

Para obtener información sobre cómo configurar una directiva de seguridad, consulte Establecimiento de directivas de seguridad en Microsoft Defender for Cloud.

¿Qué es una recomendación de seguridad?

Microsoft Defender for Cloud analiza el estado de seguridad de los recursos de Azure, multinube y locales. Las recomendaciones se crean una vez que se identifican las posibles vulnerabilidades de seguridad. Las recomendaciones le guían en el proceso de configurar el control necesario. Algunos ejemplos son:

- Aprovisionamiento de antimalware para ayudar a identificar y eliminar software malintencionado.

- Grupos de seguridad de red y reglas para controlar el tráfico a las máquinas virtuales.

- Aprovisionamiento de un firewall de aplicaciones web para ayudar a defenderse contra ataques dirigidos a las aplicaciones web.

- Implementación de actualizaciones del sistema que faltan.

- Resolución de las configuraciones de sistema operativo que no coinciden con las líneas de base recomendadas

Aquí solo se muestran las recomendaciones habilitadas en las directivas de seguridad.

¿Qué desencadena una alerta de seguridad?

Microsoft Defender for Cloud recopila, analiza y combina automáticamente los datos de registro de los recursos de Azure, multinube y locales, la red y soluciones de asociados como firewalls y antimalware. Cuando se detecten amenazas, se creará una alerta de seguridad. Como ejemplos se incluye la detección de:

- Máquinas virtuales en peligro que se comunican con direcciones IP malintencionadas conocidas.

- Malware avanzado detectado mediante la generación de informes de errores de Windows.

- Ataques por fuerza bruta contra máquinas virtuales.

- Alertas de seguridad de soluciones de seguridad integradas de socio, como antimalware o Firewall de aplicaciones web.

¿Qué diferencia hay entre las amenazas detectadas y advertidas por el Centro de respuestas de seguridad de Microsoft y las comunicadas de Microsoft Defender for Cloud?

El Centro de respuestas de seguridad de Microsoft (MSRC) lleva a cabo una selecta supervisión de seguridad de la red e infraestructura de Azure y recibe información sobre amenazas y quejas sobre abusos de terceros. Cuando MSRC se da cuenta de que un usuario ilegítimo o no autorizado ha accedido a los datos del cliente o de que el uso de Azure por parte del cliente no cumple las condiciones de uso aceptable, un administrador de incidentes de seguridad se lo notifica al cliente. La notificación suele consistir en el envío de un correo electrónico a los contactos de seguridad especificados en Microsoft Defender for Cloud o al propietario de la suscripción de Azure en caso de no especificarse un contacto de seguridad.

Defender for Cloud es un servicio de Azure que supervisa continuamente el entorno de Azure, multinube y local del cliente, y aplica análisis para detectar de forma automática una amplia variedad de actividades potencialmente malintencionadas. Estas detecciones aparecen como alertas de seguridad en el panel de protección de la carga de trabajo.

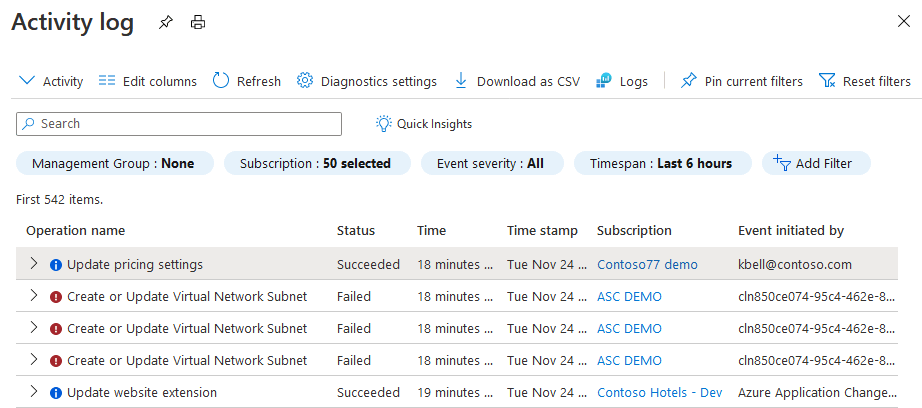

¿Cómo puedo realizar un seguimiento de quién en mi organización habilitó un plan de Microsoft Defender en Defender for Cloud?

Las suscripciones de Azure pueden tener varios administradores con permisos para cambiar la configuración de precios. Para averiguar qué usuario realizó un cambio, use el registro de actividad de Azure.

Si la información del usuario no aparece en la columna Evento iniciado por, explore el JSON del evento para ver los detalles pertinentes.

![]()

¿Qué ocurre cuando una recomendación está en varias iniciativas de directivas?

A veces, se muestra una recomendación de seguridad en más de una iniciativa de directiva. Si tiene varias instancias de la misma recomendación asignadas a la misma suscripción y crea una exención para la recomendación, afecta a todas las iniciativas para las que tenga permiso de edición.

Si intenta crear una exención para esta recomendación, verá uno de los dos mensajes siguientes:

Si tiene los permisos necesarios para editar ambas iniciativas, verá el siguiente mensaje:

Esta recomendación se incluye en varias iniciativas de directiva: [nombres de iniciativas separados por coma]. Se crearán exenciones en todas ellas.

Si no tiene permisos suficientes en ambas iniciativas, verá este mensaje en su lugar:

Tiene permisos limitados para aplicar la exención en todas las iniciativas de directiva. Las exenciones se crearán solo en las iniciativas con permisos suficientes.

¿Hay recomendaciones que no admitan la exención?

Estas recomendaciones disponibles con carácter general no admiten la exención:

- Todos los tipos de protección contra amenazas avanzada deben habilitarse en la configuración de la seguridad avanzada de datos de las instancias administradas de SQL.

- Todos los tipos de Advanced Threat Protection deben habilitarse en la configuración de Advanced Data Security del servidor SQL Server.

- Debe aplicar los límites de CPU y memoria de los contenedores.

- Las imágenes de contenedor solo deben implementarse desde registros de confianza

- Debe evitar los contenedores con elevación de privilegios.

- Deben evitarse los contenedores que comparten espacios de nombres de host confidenciales.

- Los contenedores solo deben escuchar en los puertos permitidos.

- La directiva del filtro de IP predeterminada debe ser Denegar.

- Los problemas de configuración de EDR deben resolverse en las máquinas virtuales

- La solución EDR debe instalarse en Virtual Machines

- La supervisión de la integridad de los archivos debe estar habilitada en las máquinas

- El sistema de archivos raíz inmutable (de solo lectura) debe aplicarse para los contenedores.

- Dispositivos IoT: puertos abiertos en el dispositivo.

- Dispositivos IoT: se encontró una directiva de firewall permisiva en una de las cadenas.

- Dispositivos IoT: se encontró una regla de firewall permisiva en la cadena de entrada.

- Dispositivos IoT: se encontró una regla de firewall permisiva en la cadena de salida.

- Intervalo IP amplio de la regla del filtro de IP.

- Deben aplicarse funcionalidades de Linux con privilegios mínimos para los contenedores

- La opción de reemplazar o deshabilitar el perfil de AppArmor de los contenedores debe estar restringida.

- Deben evitarse los contenedores con privilegios.

- Debe evitar la ejecución de contenedores como usuario raíz.

- Los servicios solo deben escuchar en los puertos permitidos.

- Los servidores SQL deben tener un administrador de Microsoft Entra aprovisionado

- El uso de puertos y redes de hosts debe estar restringido.

- El uso de montajes de volúmenes HostPath de pod debe restringirse a una lista conocida, con el fin de restringir el acceso a los nodos de los contenedores en peligro

Ya usamos la directiva de acceso condicional (CA) para aplicar MFA. ¿Por qué todavía se obtienen las recomendaciones de Defender for Cloud?

Para investigar por qué se siguen generando recomendaciones, compruebe las siguientes opciones de configuración en la directiva de acceso condicional de MFA:

- Ha incluido las cuentas en la sección Usuarios de la directiva de acceso condicional de MFA (o uno de los grupos en la sección Grupos)

- El id. de la aplicación de administración de Azure (797f4846-ba00-4fd7-ba43-dac1f8f63013) o todas las aplicaciones se incluyen en la sección Aplicaciones de la directiva de CA de MFA.

- El id. de la aplicación de administración de Azure no se ha excluido de la sección Aplicaciones de la directiva de CA de MFA.

- La condición OR se usa solo con MFA o la condición AND se usa con MFA

- Actualmente no se admite una directiva de acceso condicional que aplica MFA a través de puntos fuertes de autenticación en nuestra evaluación.

Usamos una herramienta de MFA de terceros para aplicar MFA. ¿Por qué todavía se obtienen las recomendaciones de Defender for Cloud?

Las recomendaciones de MFA de Defender for Cloud no admiten herramientas de MFA de terceros (por ejemplo, DUO).

Si las recomendaciones son irrelevantes para su organización, considere la posibilidad de marcarlas como "mitigadas", como se describe en Exención de recursos y recomendaciones de la puntuación de seguridad. También puede deshabilitar una recomendación.

¿Por qué Defender for Cloud muestra las cuentas de usuario sin permisos en la suscripción como "que requieren MFA"?

Las recomendaciones de MFA de Defender for Cloud hacen referencia a los roles RBAC de Azure y al rol de administradores de suscripciones clásicas de Azure. Compruebe que ninguna de las cuentas tenga dichos roles.

Aplicamos MFA con PIM. ¿Por qué las cuentas de PIM se muestran como no conformes?

Las recomendaciones de MFA de Defender for Cloud actualmente no admiten cuentas de PIM. Puede agregar estas cuentas a una directiva de CA en la sección de usuarios o grupos.

¿Puedo excluir o descartar algunas de las cuentas?

La capacidad de excluir algunas cuentas que no usan MFA está disponible en las recomendaciones nuevas de la versión preliminar:

- Deben estar habilitadas para MFA las cuentas con permisos de propietario de los recursos de Azure.

- Deben estar habilitadas para MFA las cuentas con permisos de escritura de los recursos de Azure.

- Deben estar habilitadas para MFA las cuentas con permisos de lectura de los recursos de Azure.

Para excluir cuentas, siga estos pasos:

- Seleccione una recomendación de MFA asociada a una cuenta incorrecta.

- En la pestaña Cuentas, seleccione una cuenta que quiera excluir.

- Seleccione el botón de tres puntos y, después, Exempt account (Cuenta exenta).

- Seleccione un ámbito y un motivo para la exención.

Si quiere ver qué cuentas están exentas, vaya a Exempted accounts (Cuentas exentas) para cada recomendación.

Sugerencia

Al excluir una cuenta, no se mostrará como en estado incorrecto y tampoco hará que una suscripción aparezca en estado incorrecto.

¿Existen limitaciones para las protecciones de identidad y acceso de Defender for Cloud?

Existen limitaciones para las protecciones de identidad y acceso de Defender for Cloud:

- Las recomendaciones de identidad no están disponibles para las suscripciones con más de 6000 cuentas. En estos casos, estos tipos de suscripciones se muestran en la pestaña No aplicable.

- Las recomendaciones de identidad no están disponibles para los agentes de administración del asociado del Proveedor de soluciones en la nube (CSP).

- Las recomendaciones de identidad no identifican las cuentas que se administran con un sistema de Privileged Identity Management (PIM). Si usa una herramienta PIM, podría observar resultados inexactos en el control Manage access and permissions (Administrar el acceso y los permisos).

- Las recomendaciones de identidad no admiten directivas de acceso condicional de Microsoft Entra con roles de directorio incluidos, en lugar de usuarios y grupos.

¿Qué sistemas operativos son compatibles con las instancias de EC2?

Para obtener una lista de las AMI con el agente de SSM preinstalado, vea esta página en la documentación de AWS.

Para otros sistemas operativos, el agente de SSM debe instalarse manualmente con las instrucciones siguientes:

En el caso del plan CSPM, ¿qué permisos de IAM se necesitan para detectar recursos de AWS?

Se necesitan los siguientes permisos de IAM para detectar recursos de AWS:

| DataCollector | Permisos de AWS |

|---|---|

| API Gateway | apigateway:GET |

| Auto Scaling de aplicaciones | application-autoscaling:Describe* |

| Ajuste de escala automático | autoscaling-plans:Describe* autoscaling:Describe* |

| Administrador de certificados | acm-pca:Describe* acm-pca:List* acm:Describe* acm:List* |

| CloudFormation | cloudformation:Describe* cloudformation:List* |

| CloudFront | cloudfront:DescribeFunction cloudfront:GetDistribution cloudfront:GetDistributionConfig cloudfront:List* |

| CloudTrail | cloudtrail:Describe* cloudtrail:GetEventSelectors cloudtrail:List* cloudtrail:LookupEvents |

| CloudWatch | cloudwatch:Describe* cloudwatch:List* |

| CloudWatch Logs | logs:DescribeLogGroups logs:DescribeMetricFilters |

| CodeBuild | codebuild:DescribeCodeCoverages codebuild:DescribeTestCases codebuild:List* |

| Servicio Config | config:Describe* config:List* |

| DMS: Database Migration Service | dms:Describe* dms:List* |

| DAX | dax:Describe* |

| DynamoDB | dynamodb:Describe* dynamodb:List* |

| Ec2 | ec2:Describe* ec2:GetEbsEncryptionByDefault |

| ECR | ecr:Describe* ecr:List* |

| ECS | ecs:Describe* ecs:List* |

| EFS | elasticfilesystem:Describe* |

| EKS | eks:Describe* eks:List* |

| Elastic Beanstalk | elasticbeanstalk:Describe* elasticbeanstalk:List* |

| ELB: Equilibrio de carga elástico (v1/2) | elasticloadbalancing:Describe* |

| Búsqueda elástica | es:Describe* es:List* |

| EMR: reducción del mapa elástico | elasticmapreduce:Describe* elasticmapreduce:GetBlockPublicAccessConfiguration elasticmapreduce:List* elasticmapreduce:View* |

| GuardDuty | guardduty:DescribeOrganizationConfiguration guardduty:DescribePublishingDestination guardduty:List* |

| IAM | iam:Generate* iam:Get* iam:List* iam:Simulate* |

| KMS | kms:Describe* kms:List* |

| Lambda | lambda:GetPolicy lambda:List* |

| Firewall de red | network-firewall:DescribeFirewall network-firewall:DescribeFirewallPolicy network-firewall:DescribeLoggingConfiguration network-firewall:DescribeResourcePolicy network-firewall:DescribeRuleGroup network-firewall:DescribeRuleGroupMetadata network-firewall:ListFirewallPolicies network-firewall:ListFirewalls network-firewall:ListRuleGroups network-firewall:ListTagsForResource |

| RDS | rds:Describe* rds:List* |

| RedShift | redshift:Describe* |

| S3 y S3Control | s3:DescribeJob s3:GetEncryptionConfiguration s3:GetBucketPublicAccessBlock s3:GetBucketTagging s3:GetBucketLogging s3:GetBucketAcl s3:GetBucketLocation s3:GetBucketPolicy s3:GetReplicationConfiguration s3:GetAccountPublicAccessBlock s3:GetObjectAcl s3:GetObjectTagging s3:List* |

| SageMaker | sagemaker:Describe* sagemaker:GetSearchSuggestions sagemaker:List* sagemaker:Search |

| Secret Manager | secretsmanager:Describe* secretsmanager:List* |

| Servicio de notificación simple (SNS) | sns:Check* sns:List* |

| SSM | ssm:Describe* ssm:List* |

| SQS | sqs:List* sqs:Receive* |

| STS | sts:GetCallerIdentity |

| WAF | waf-regional:Get* waf-regional:List* waf:List* wafv2:CheckCapacity wafv2:Describe* wafv2:List* |

¿Hay una API para conectar mis recursos de GCP a Defender for Cloud?

Sí. Para crear, editar o eliminar conectores de nube de Defender for Cloud con una API REST, consulte los detalles de la API de conectores.

¿Qué regiones de GCP son compatibles con Defender for Cloud?

Defender for Cloud admite y examina todas las regiones disponibles en la nube pública de GCP.

¿La automatización de flujos de trabajo es compatible con los escenarios de continuidad empresarial o recuperación ante desastres (BCDR)?

Al preparar el entorno para escenarios de BCDR, en los que el recurso de destino está experimentando una interrupción u otro desastre, la organización tiene la responsabilidad de evitar la pérdida de datos mediante la preparación de copias de seguridad de acuerdo con las instrucciones de Azure Event Hubs, el área de trabajo de Log Analytics y Logic Apps.

Para cada automatización activa, se recomienda crear una automatización idéntica (deshabilitada) y almacenarla en una ubicación diferente. Cuando se produce una interrupción, puede habilitar estas automatización de copias de seguridad y mantener las operaciones normales.

Obtenga más información sobre continuidad empresarial y recuperación ante desastres para Azure Logic Apps.

¿Cuáles son los costos de la exportación de datos?

La habilitación de una exportación continua no tiene costo alguno. Sin embargo, la ingesta y retención de datos del área de trabajo de Log Analytics, pueden tener costo, en función de la configuración.

Muchas alertas solo se proporcionan cuando ha habilitado los planes de Defender para los recursos. Un buen método para obtener una vista previa de las alertas que obtiene en los datos exportados consiste en ver las que se muestran en las páginas de Defender for Cloud en Azure Portal.

Obtenga más información sobre los precios del área de trabajo de Log Analytics.

Obtenga más información sobre los precios de Azure Event Hubs.

Para obtener información general sobre los precios de Defender for Cloud, consulte la página de precios.

¿La exportación continua incluye datos sobre el estado actual de todos los recursos?

No. La exportación continua se creó para la transmisión de eventos:

- Las alertas recibidas antes de habilitar la exportación no se exportan.

- Se envían recomendaciones cuando cambia el estado de cumplimiento de un recurso. Por ejemplo, cuando un recurso pasa de un estado correcto a otro incorrecto. Por lo tanto, como sucede con las alertas, no se exportarán las recomendaciones para los recursos que no hayan cambiado de estado desde que se habilitó la exportación.

- La puntuación de seguridad por control de seguridad o suscripción se envía cuando cambia la puntuación de un control de seguridad en 0,01 o más.

- El estado de cumplimiento normativo se envía cuando cambia el estado del cumplimiento del recurso.

¿Por qué se envían recomendaciones en distintos intervalos?

Las distintas recomendaciones tienen diferentes intervalos de evaluación del cumplimiento, que pueden ir desde cada pocos minutos hasta cada pocos días. Por lo tanto, la cantidad de tiempo que tardan las recomendaciones en aparecer en las exportaciones varía.

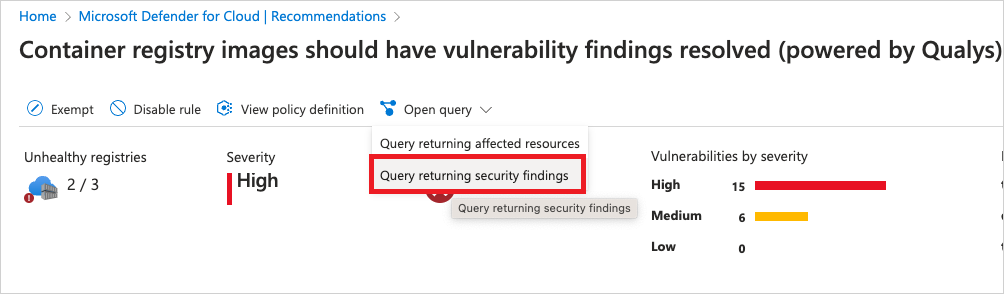

¿Cómo puedo obtener una consulta de ejemplo para una recomendación?

Para obtener una consulta de ejemplo de una recomendación, abra la recomendación en Defender for Cloud, seleccione Abrir consulta y, después, seleccione Consulta que devuelve resultados de seguridad.

¿La exportación continua es compatible con los escenarios de continuidad del negocio o recuperación ante desastres (BCDR)?

La exportación continua puede resultar útil en la preparación para escenarios de BCDR en los que el recurso de destino está experimentando una interrupción u otro desastre. Sin embargo, es responsabilidad de la organización evitar la pérdida de datos estableciendo copias de seguridad según las directrices de Azure Event Hubs, el área de trabajo de Log Analytics y Logic App.

Obtenga más información en Recuperación ante desastres geográfica de Azure Event Hubs.

¿Puedo actualizar varios planes mediante programación en una sola suscripción de forma simultánea?

No se recomienda actualizar mediante programación varios planes en una sola suscripción de forma simultánea (a través de la API REST, plantillas de ARM, scripts, etc.). Al usar la API Microsoft.Security/pricings o cualquier otra solución mediante programación, debe insertar un retraso de 10 a 15 segundos entre cada solicitud.