Importante

La solución de evaluación de vulnerabilidades de Defender para servidores con tecnología de Qualys se encuentra en una ruta de retirada que se completará el 1 de mayo de 2024. Si actualmente usa la evaluación de vulnerabilidades integrada con tecnología de Qualys, debe planear la transición al análisis de vulnerabilidades de Administración de vulnerabilidades de Microsoft Defender mediante los pasos de esta página.

Para obtener más información sobre nuestra decisión de unificar nuestra oferta de evaluación de vulnerabilidades con la Administración de vulnerabilidades de Microsoft Defender, consulte esta entrada de blog.

Consulte las preguntas comunes sobre la transición a administración de vulnerabilidades de Microsoft Defender.

Los clientes que quieran seguir usando Qualys, pueden hacerlo con el método traiga su propia licencia (BYOL).

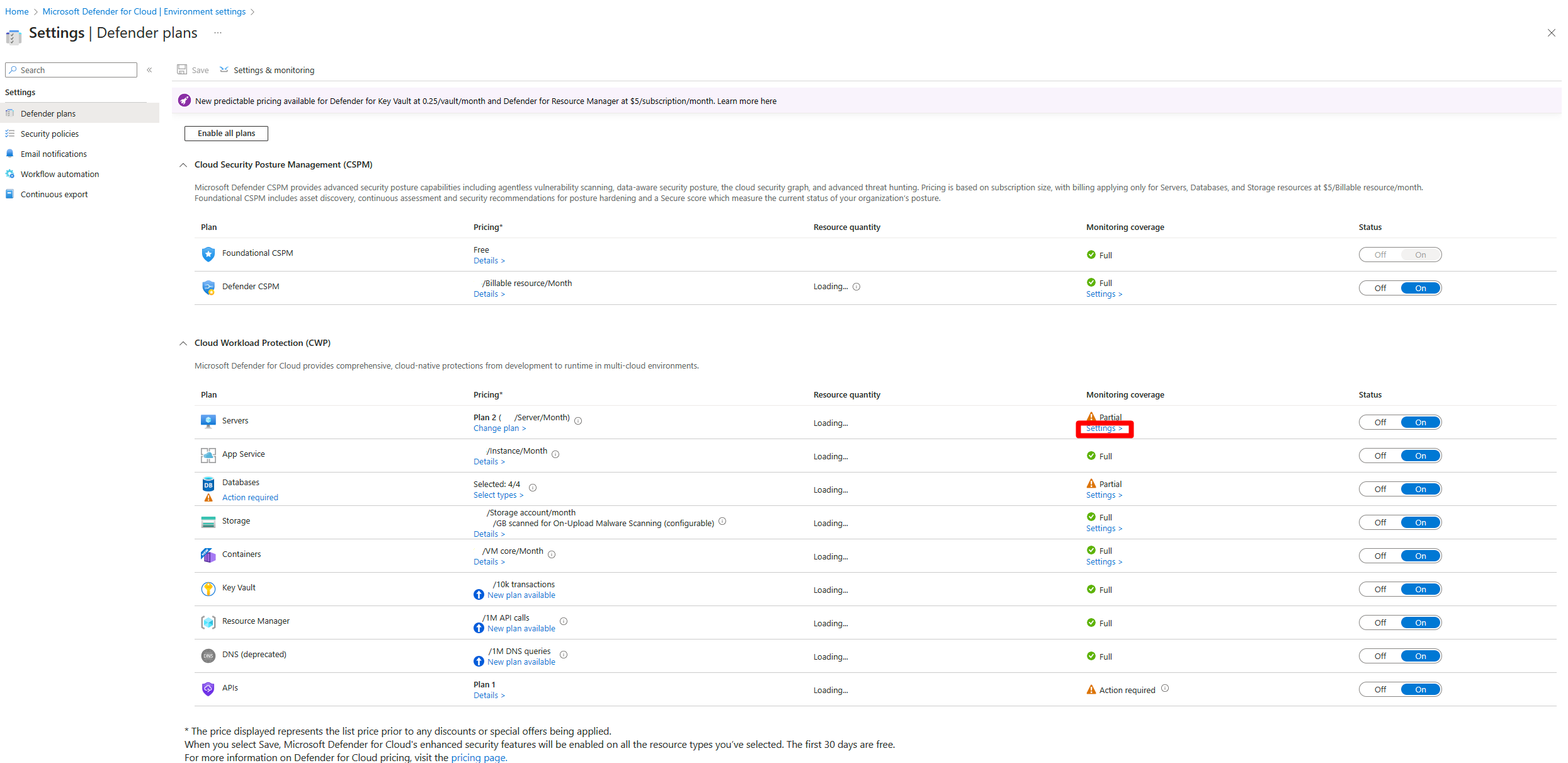

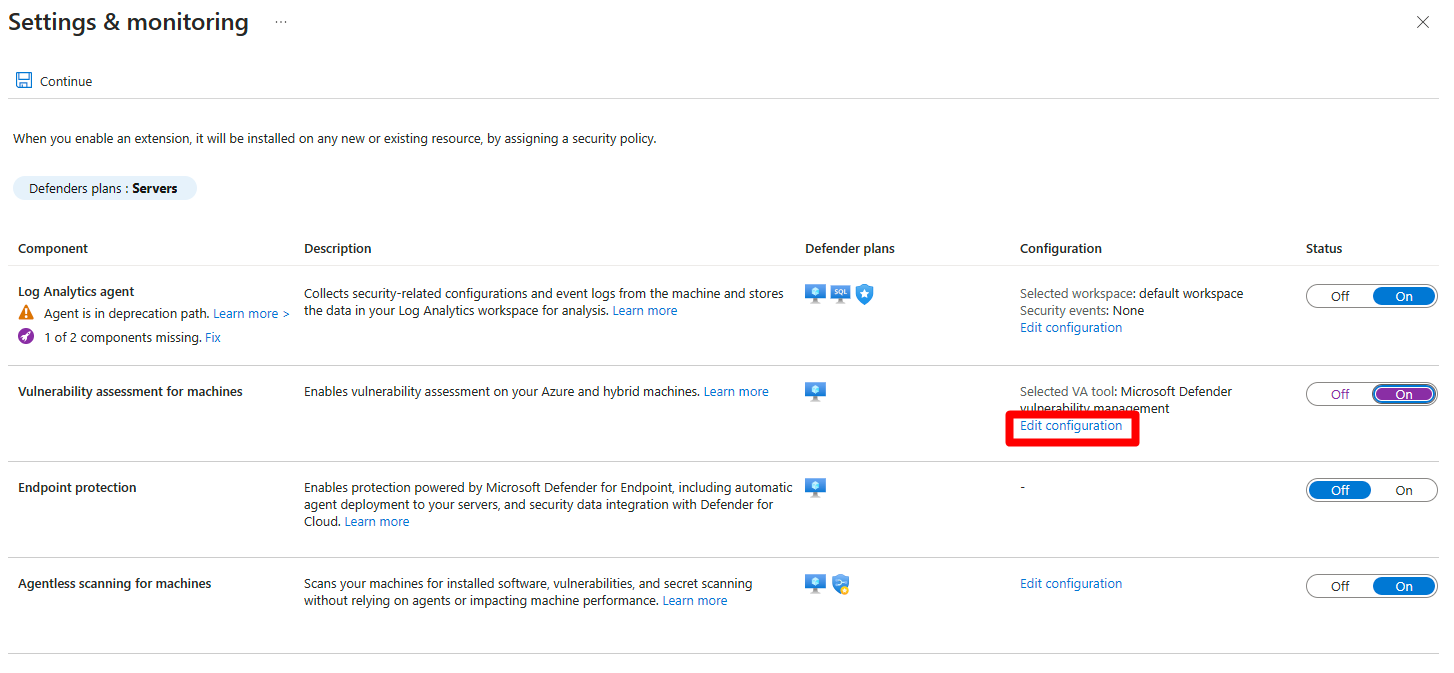

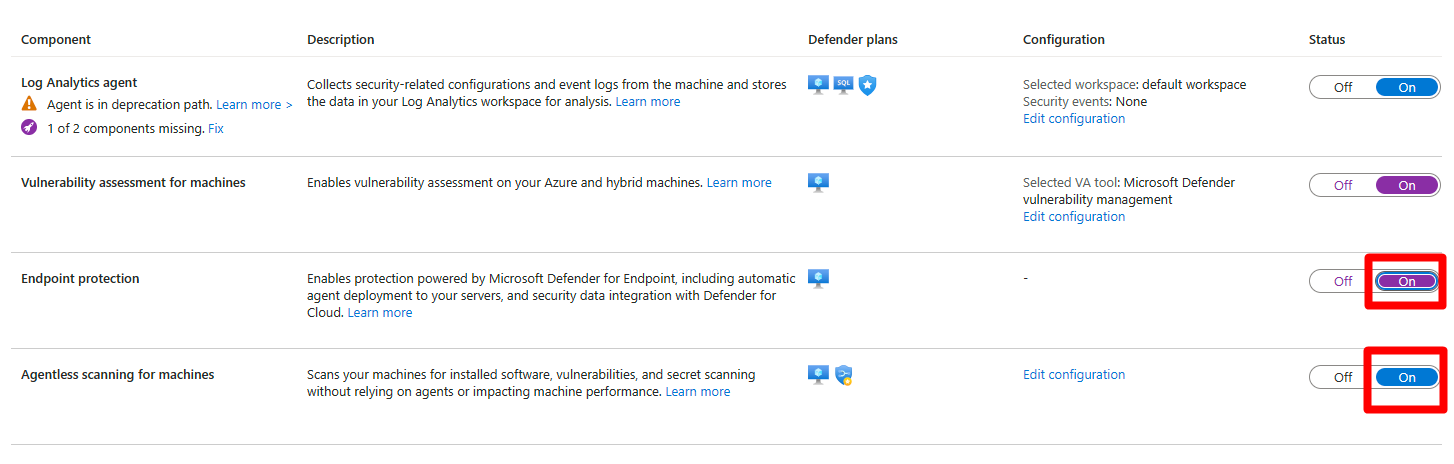

Con el plan de Defender para servidores en Microsoft Defender for Cloud, puede examinar los recursos de proceso para detectar vulnerabilidades. Si actualmente usa una solución de evaluación de vulnerabilidades distinta de la solución de evaluación de vulnerabilidades de Administración de vulnerabilidades de Microsoft Defender, en este artículo se proporcionan instrucciones sobre la transición a la solución integrada de Administración de vulnerabilidades de Defender.

Para realizar la transición a la solución integrada de Administración de vulnerabilidades de Defender, puede usar Azure Portal, usar una definición de Azure Policy (para máquinas virtuales de Azure) o usar API de REST.