Conecte a Microsoft Defender for Cloud sus máquinas que no son de Azure con Microsoft Defender para un punto de conexión

Defender for Cloud le permite incorporar directamente los servidores que no son de Azure mediante la implementación del agente de Defender para punto de conexión. Esto proporciona protección para los recursos en la nube y no en la nube en una única oferta unificada.

Nota

Para conectar las máquinas que no son de Azure mediante Azure Arc, consulte Conexión de máquinas que no son de Azure a Microsoft Defender for Cloud con Azure Arc.

Esta configuración de nivel de inquilino permite incorporar automáticamente y de forma nativa cualquier servidor que no sea de Azure que ejecute Defender para punto de conexión a Defender for Cloud, sin implementaciones de agentes adicionales. Esta ruta de incorporación es ideal para los clientes con patrimonio de servidores híbridos y mixtos que desean consolidar la protección del servidor en Defender para servidores.

Disponibilidad

| Aspecto | Detalles |

|---|---|

| Estado de la versión | Disponibilidad general |

| Sistemas operativos admitidos | Todos los sistemas operativos de servidoresWindows y Linux compatibles con Defender para punto de conexión |

| Roles y permisos necesarios | Para administrar esta configuración, necesita el propietario de la suscripción (en la suscripción elegida) y el administrador global de Microsoft Entra o el administrador de seguridad de Microsoft Entra |

| Entornos | Servidores locales Máquinas virtuales multinube: compatibilidad limitada (consulte la sección de limitaciones) |

| Planes admitidos | Defender para servidores P1 Defender para servidores P2 - funciones limitadas (consulte la sección de limitaciones) |

Funcionamiento

La incorporación directa es una integración perfecta entre Defender para punto de conexión y Defender for Cloud que no requiere una implementación de software adicional en los servidores. Una vez se habilita, también muestra los dispositivos de servidor que no son de Azure incorporados a Defender para punto de conexión en Defender for Cloud, en una suscripción de Azure designada que configure (además de su representación regular en el portal de Microsoft 365 Defender). La suscripción de Azure se usa para licencias, facturación, alertas e información de seguridad, pero no proporciona funcionalidades de administración del servidor, como Azure Policy, extensiones o configuración de invitado. Para habilitar las funcionalidades de administración del servidor, consulte la implementación de Azure Arc.

Habilitar la incorporación directa

Habilitar la incorporación directa es una configuración opcional a nivel de inquilino. Afecta a los servidores existentes y nuevos incorporados a Defender para punto de conexión en el mismo inquilino de Microsoft Entra. Poco después de habilitar esta configuración, los dispositivos de servidor se mostrarán en la suscripción designada. Las alertas, el inventario de software y los datos de vulnerabilidades se integran con Defender for Cloud, de forma similar a cómo funciona con las máquinas virtuales de Azure.

Antes de empezar:

- Asegúrese de que tiene los permisos necesarios

- Si tiene una licencia de Microsoft Defender para punto de conexión para servidores en el inquilino, asegúrese de indicarla en Defender for Cloud

- Revise la sección de limitaciones

Habilitar el portal de Defender for Cloud

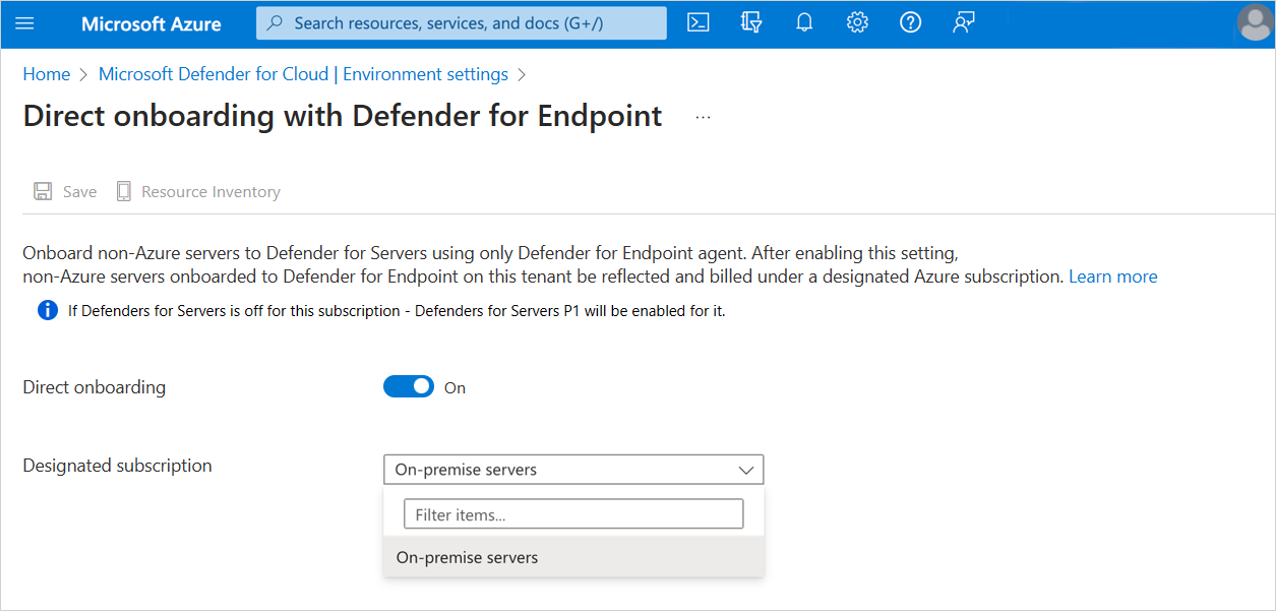

- Vaya a Defender for Cloud>Configuración del entorno>Incorporación directa.

- Cambie el botón de alternancia Incorporación directa a Activado.

- Seleccione la suscripción que desea usar para los servidores incorporados directamente con Defender para punto de conexión.

- Seleccione Guardar.

Ahora ha habilitado correctamente la incorporación directa en el inquilino. Después de habilitarlo por primera vez, puede tardar hasta 24 horas en ver los servidores que no son de Azure en la suscripción designada.

Implementar Defender para punto de conexión en los servidores

La implementación del agente de Defender para punto de conexión en los servidores locales de Windows y Linux es la misma tanto si usa la incorporación directa como si no. Consulte la guía de incorporación de Defender para punto de conexión para obtener más instrucciones.

Limitaciones actuales

Compatibilidad con el plan: la incorporación directa proporciona acceso a todas las características del plan 1 de Defender para servidores. Sin embargo, algunas características del plan 2 siguen necesitando la implementación del agente de Azure Monitor, que solo está disponible con Azure Arc en máquinas que no son de Azure. Si habilita el plan 2 en la suscripción designada, las máquinas incorporadas directamente con Defender para punto de conexión tienen acceso a todas las características del plan 1 de Defender para servidores y a las características del complemento de administración de vulnerabilidades de Defender incluidas en el plan 2.

Compatibilidad con varias nubes: puede incorporar directamente máquinas virtuales en AWS y GCP mediante el agente de Defender para punto de conexión. Sin embargo, si tiene previsto conectar simultáneamente la cuenta de AWS o GCP a Defender para servidores mediante conectores de varias nubes, actualmente se sigue recomendando implementar Azure Arc.

Compatibilidad limitada con la incorporación simultánea: para los servidores incorporados simultáneamente mediante varios métodos (por ejemplo, incorporación directa combinada con incorporación basada en áreas de trabajo de Log Analytics), Defender for Cloud hace todo lo posible para correlacionarlos en una sola representación de dispositivo. Sin embargo, los dispositivos que usan versiones anteriores de Defender para punto de conexión podrían tener ciertas limitaciones. En algunos casos, esto podría dar lugar a sobrecargas. Por lo general, se recomienda usar la versión más reciente del agente. En concreto, para esta limitación, asegúrese de que las versiones del agente de Defender para punto de conexión cumplen o superan estas versiones mínimas:

Sistema operativo Versión mínima del agente Windows 2019 10.8555 Windows 2012 R2, 2016 (agente moderno y unificado) 10.8560 Linux 30.101.23052.009

Pasos siguientes

En esta página se ha mostrado cómo agregar las máquinas que no son de Azure a Microsoft Defender for Cloud. Para supervisar su estado, utilice las herramientas de inventario, como se explica en la siguiente página: