Habilitación de la evaluación de vulnerabilidades en las bases de datos de Azure SQL

En este artículo, aprenderá a habilitar la evaluación de vulnerabilidades para detectar y corregir las vulnerabilidades de la base de datos. Se recomienda habilitar la evaluación de vulnerabilidades mediante la configuración rápida para que no dependa de una cuenta de almacenamiento. También puede habilitar la evaluación de vulnerabilidades mediante la configuración clásica.

Al habilitar el plan de Defender para Azure SQL en Defender for Cloud, Defender for Cloud habilita automáticamente la Protección contra amenazas avanzada y la evaluación de vulnerabilidades con la configuración rápida para todas las bases de datos de Azure SQL de la suscripción seleccionada.

- Si tiene bases de datos de Azure SQL con la evaluación de vulnerabilidades deshabilitada, puede habilitarla en la configuración rápida o clásica.

- Si tiene bases de datos de Azure SQL con la evaluación de vulnerabilidades habilitada en la configuración clásica, puede habilitar la configuración rápida para que las evaluaciones no requieran una cuenta de almacenamiento.

Requisitos previos

- Asegúrese de que Microsoft Defender para Azure SQL esté habilitado para poder ejecutar exámenes en las bases de datos de Azure SQL.

- Asegúrese de leer y comprender las diferencias entre la configuración rápida y clásica.

Habilitación de la valoración de vulnerabilidades

Al habilitar el plan de Defender para Azure SQL en Defender for Cloud, Defender for Cloud habilita automáticamente la Protección contra amenazas avanzada y la evaluación de vulnerabilidades con la configuración rápida para todas las bases de datos de Azure SQL de la suscripción seleccionada.

Puede habilitar la valoración de vulnerabilidades de dos maneras:

Configuración rápida

Para habilitar la evaluación de vulnerabilidades sin una cuenta de almacenamiento, use la configuración rápida:

Inicie sesión en Azure Portal.

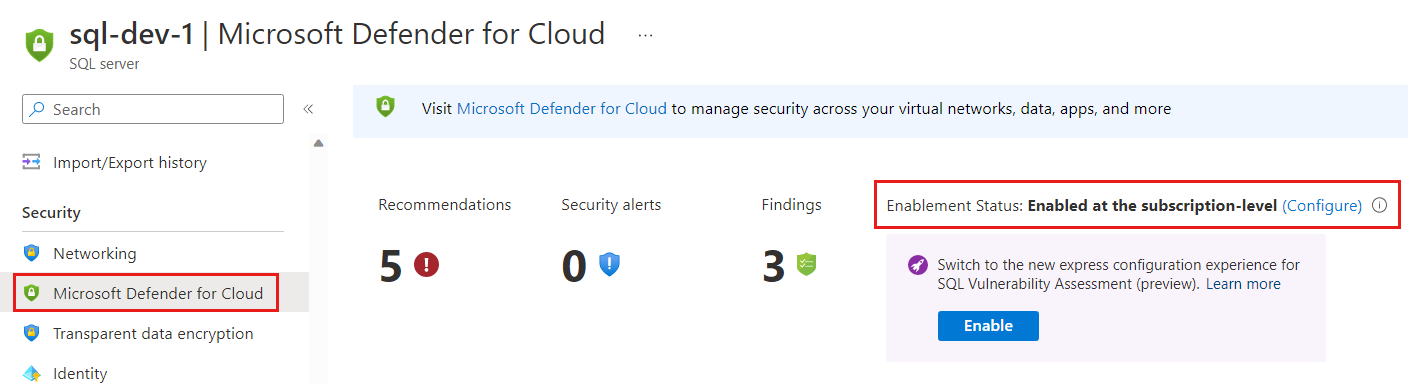

Abra el recurso específico Azure SQL Database.

En el encabezado Seguridad, seleccione Defender for Cloud.

Habilite la configuración rápida de la evaluación de vulnerabilidades:

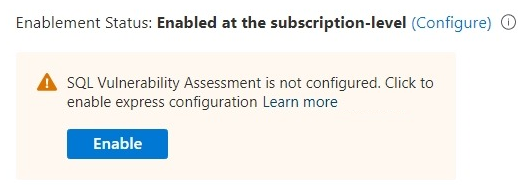

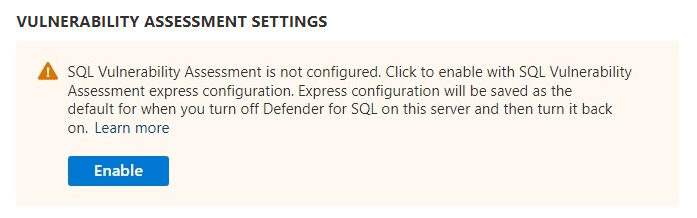

Si la evaluación de vulnerabilidades no está configurada, seleccione Habilitar en el aviso que le pide que habilite la configuración rápida de evaluación de vulnerabilidades y confirme el cambio.

También puede seleccionar Configurar y, después, seleccionar Habilitar en la configuración de Microsoft Defender para SQL:

Seleccione Habilitar para usar la configuración rápida de evaluación de vulnerabilidades.

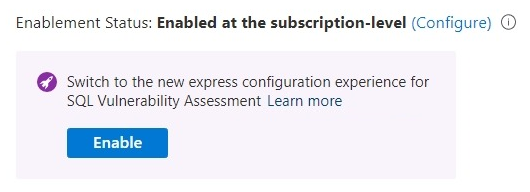

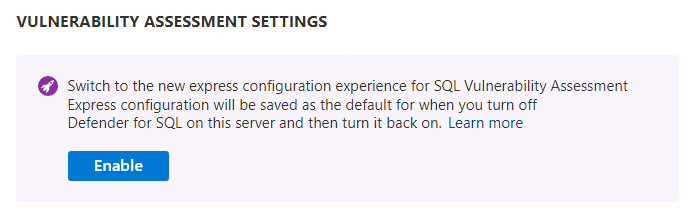

Si la evaluación de vulnerabilidades ya está configurada, seleccione Habilitar en el aviso que le pide que cambie a la configuración rápida y confirme el cambio.

Importante

No se migran las líneas de base ni el historial de exámenes.

También puede seleccionar Configurar y, después, seleccionar Habilitar en la configuración de Microsoft Defender para SQL:

Ahora puede ir a la recomendación Las bases de datos SQL deben tener resueltos los resultados de vulnerabilidades para ver las vulnerabilidades encontradas en las bases de datos. También puede ejecutar exámenes de evaluación de vulnerabilidades a petición para ver los resultados actuales.

Nota:

A cada base de datos se le asigna aleatoriamente una hora de examen en un día establecido de la semana.

Habilitación de la evaluación rápida de vulnerabilidades a gran escala

Si tiene recursos de SQL que no tienen habilitada la evaluación de vulnerabilidades ni la Protección contra amenazas avanzada, puede usar las API de evaluación de vulnerabilidades de SQL para habilitar la evaluación de vulnerabilidades de SQL con la configuración rápida a gran escala.

Configuración clásica

Para habilitar la evaluación de vulnerabilidades con una cuenta de almacenamiento, use la configuración clásica:

En Azure Portal, abra el recurso específico de Azure SQL Database, SQL Managed Instance o Azure Synapse.

En el encabezado Seguridad, seleccione Defender for Cloud.

Seleccione Configurar en el vínculo para abrir el panel de configuración de Microsoft Defender para SQL para todo el servidor o la instancia administrada.

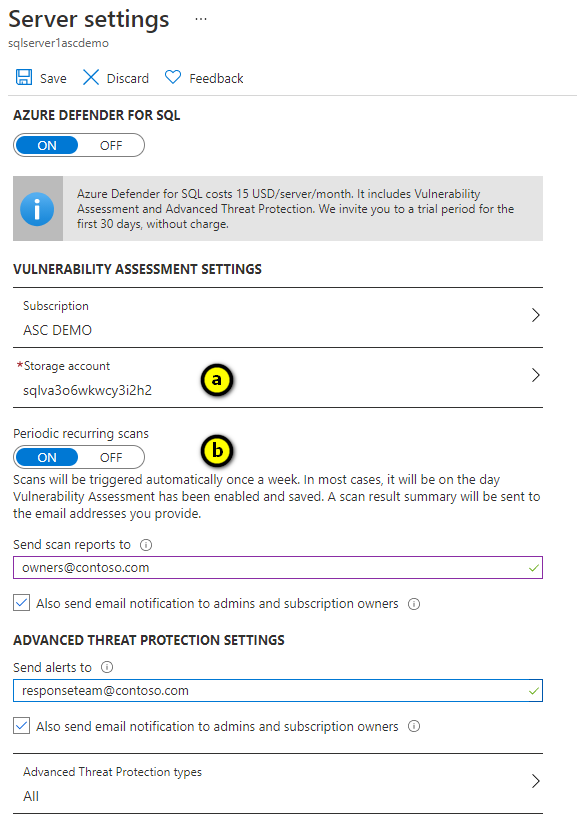

En la página Configuración del servidor, establezca la configuración de Microsoft Defender para SQL:

Configure una cuenta de almacenamiento en la que se almacenarán los resultados del examen de todas las bases de datos del servidor o instancia administrada. Para más información sobre las cuentas de almacenamiento, vea Acerca de las cuentas de almacenamiento de Azure.

Para configurar las evaluaciones de vulnerabilidades para que ejecuten exámenes semanales de forma automática para detectar configuraciones de seguridad incorrectas, establezca Exámenes periódicos en Activado. Los resultados se envían a las direcciones de correo electrónico que especifica en Enviar informes de examen a. También puede enviar por correo electrónico una notificación a los administradores y a los propietarios de la suscripción habilitando Enviar también por correo electrónico una notificación a los administradores y a los propietarios de la suscripción.

Nota:

A cada base de datos se le asigna aleatoriamente una hora de examen en un día establecido de la semana. Las notificaciones por correo electrónico se programan aleatoriamente por servidor en un día establecido de la semana. El informe de notificación por correo electrónico incluye datos de todos los exámenes de base de datos periódicos que se ejecutaron durante la semana anterior (los exámenes a petición no se incluyen).

Contenido relacionado

Más información sobre: