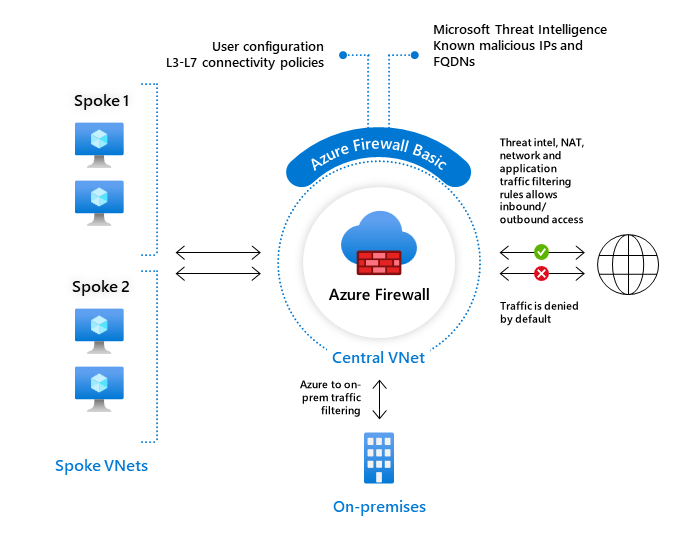

Características de Azure Firewall Básico

Azure Firewall Básico es un servicio de seguridad de red administrado y basado en la nube que protege los recursos de red virtual de Azure.

Azure Firewall Básico incluye las siguientes características:

- Alta disponibilidad integrada

- Zonas de disponibilidad

- Reglas de filtrado de FQDN de aplicación

- Reglas de filtrado de tráfico de red

- Etiquetas FQDN

- Etiquetas de servicio

- Inteligencia sobre amenazas en modo de alerta

- Compatibilidad con SNAT saliente

- Compatibilidad con DNAT entrante

- Varias direcciones IP públicas

- Registro de Azure Monitor

- Certificaciones

Para comparar las características Azure Firewall de todas las SKU de firewall, consulte Elección de la SKU de Azure Firewall adecuada para satisfacer sus necesidades.

Alta disponibilidad integrada

Gracias a la alta disponibilidad integrada, no se necesita ningún equilibrador de carga adicional y no es necesario configurar nada.

Zonas de disponibilidad

Azure Firewall se puede configurar durante la implementación para abarcar varias zonas de disponibilidad y aumentar la disponibilidad. También puedes asociar Azure Firewall a una zona específica por razones de proximidad. Para obtener más información sobre la disponibilidad, consulta el Acuerdo de Nivel de Servicio (SLA) de Azure Firewall.

No hay ningún costo adicional por un firewall implementado en más de una zona de disponibilidad. Sin embargo, hay costos adicionales para las transferencias de datos entrantes y salientes asociadas con Availability Zones. Para más información, consulte Detalles de precios de ancho de banda.

Availability Zones de Azure Firewall está disponible en las regiones que lo admiten. Para más información, consulta Regiones que admiten Availability Zones en Azure.

Reglas de filtrado de FQDN de aplicación

Puede limitar el tráfico HTTP/S o el tráfico de Azure SQL saliente a una lista especificada de nombres de dominio completos (FQDN) que incluye caracteres comodín. Esta característica no requiere terminación de TLS.

En el vídeo siguiente se muestra cómo crear una regla de aplicación:

Reglas de filtrado de tráfico de red

Puede crear reglas de filtrado de red para permitir o denegar por dirección IP de origen y destino, puerto y protocolo. Azure Firewall tiene estado completo, de modo que puede distinguir los paquetes legítimos de diferentes tipos de conexiones. Las reglas se aplican y se registran en varias suscripciones y redes virtuales.

Azure Firewall admite el filtrado con estado de los protocolos de red de nivel 3 y nivel 4. Los protocolos IP de nivel 3 se pueden filtrar seleccionando Cualquier protocolo en la regla de red y seleccionando el comodín * del puerto.

Etiquetas FQDN

Con las etiquetas FQDN, puede permitir fácilmente que el tráfico de red conocido del servicio de Azure atraviese el firewall. Por ejemplo, supongamos que quiere permitir el tráfico de red de Windows Update a través del firewall. Puede crear una regla de aplicación e incluir la etiqueta de Windows Update. Ahora, el tráfico de red de Windows Update puede fluir a través del firewall.

Etiquetas de servicio

Una etiqueta de servicio representa un grupo de prefijos de direcciones IP que ayudan a reducir la complejidad de la creación de reglas de seguridad. No puede crear su propia etiqueta de servicio ni especificar qué direcciones IP se incluyen dentro de una etiqueta. Microsoft administra los prefijos de direcciones que incluye la etiqueta de servicio y actualiza automáticamente esta a medida que las direcciones cambian.

Información sobre amenazas

El filtrado basado en inteligencia de amenazas se puede habilitar para que el firewall alerte el tráfico desde/hacia direcciones IP y dominios maliciosos conocidos. La direcciones IP y los dominios proceden de la fuente Inteligencia sobre amenazas de Microsoft.

Compatibilidad con SNAT saliente

Todas las direcciones IP de tráfico de red virtual salientes se convierten a direcciones IP públicas de Azure Firewall (traducción de direcciones de red de origen). Puede identificar y permitir el tráfico que se origina en la red virtual y se dirige a los destinos de Internet remotos. Azure Firewall no aplica SNAT cuando la dirección IP de destino es un intervalo de direcciones IP privadas por IANA RFC 1918.

Si su organización usa un intervalo de direcciones IP públicas para las redes privadas, Azure Firewall aplicará SNAT al tráfico para una de las direcciones IP privadas de firewall en AzureFirewallSubnet. Puede configurar Azure Firewall de modo que no aplique SNAT al intervalo de direcciones IP públicas. Para más información, consulte Aplicación de SNAT por parte de Azure Firewall a intervalos de direcciones IP privadas.

Puede supervisar el uso de los puertos SNAT en las métricas de Azure Firewall. Obtenga más información y vea nuestra recomendación sobre el uso de puertos SNAT en nuestra documentación sobre los registros y las métricas de firewall.

Para obtener más información sobre los comportamientos de NAT de Azure Firewall, consulte Comportamientos de NAT de Azure Firewall.

Compatibilidad con DNAT entrante

El tráfico entrante de Internet a la dirección IP pública de firewall se traduce (traducción de direcciones de red de destino) y se filtra para las direcciones IP privadas en las redes virtuales.

Varias direcciones IP públicas

Puedes asociar varias direcciones IP públicas al firewall.

Esto admite los siguientes escenarios:

- DNAT: puede traducir varias instancias de puerto estándar para los servidores back-end. Por ejemplo, si tiene dos direcciones IP públicas, puede traducir el puerto TCP 3389 (RDP) para ambas direcciones IP.

- SNAT: hay más puertos disponibles para las conexiones SNAT salientes, lo que reduce la posibilidad de que se agoten los puertos SNAT. En este momento, Azure Firewall selecciona aleatoriamente la dirección IP pública de origen que se usará para una conexión. Si dispone de algún filtro de nivel inferior de la red, deberá permitir todas las direcciones IP públicas asociadas con el firewall. Considere la posibilidad de usar un prefijo de dirección IP pública para simplificar esta configuración.

Registro de Azure Monitor

Todos los eventos se integran en Azure Monitor, lo que permite archivar registros en una cuenta de almacenamiento, transmitir eventos al centro de eventos o enviarlos a los registros de Azure Monitor. Para obtener ejemplos de registro de Azure Monitor, consulte Registros de Azure Monitor para Azure Firewall.

Para más información, consulte el Tutorial: Supervisión de métricas y registros de Azure Firewall.

El libro de Azure Firewall proporciona un lienzo flexible para el análisis de datos de Azure Firewall. Puede utilizarlo para crear informes visuales completos en Azure Portal. Para más información, consulte Supervisión de registros mediante el libro de Azure Firewall.

Certificaciones

Azure Firewall es compatible con la industria de tarjetas de pago (PCI), los controles de organización de servicio (SOC) y la Organización internacional de normalización (ISO). Para más información, consulte Certificaciones de cumplimiento de Azure Firewall.