Private Link para Azure Database for MySQL: servidor flexible

SE APLICA A: Azure Database for MySQL: Servidor flexible

Azure Database for MySQL: Servidor flexible

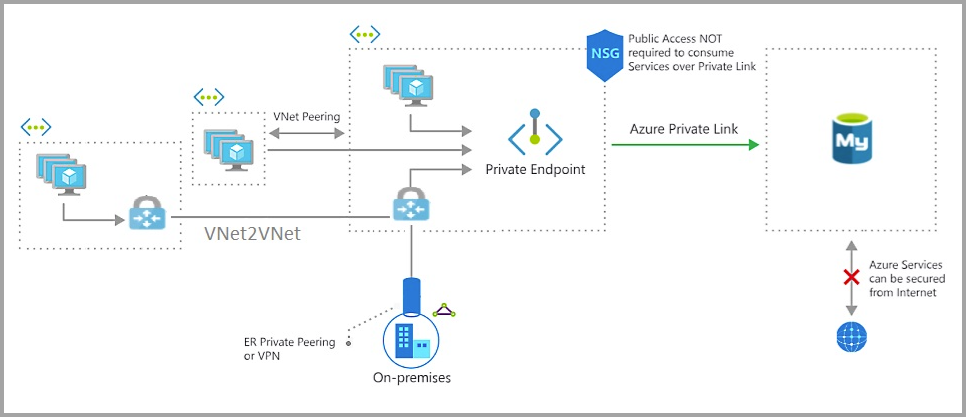

Private Link permite conectarse a varios servicios PaaS, como el servidor flexible Azure Database for MySQL, en Azure a través de un punto de conexión privado. En esencia, Azure Private Link incorpora los servicios de Azure dentro de su red virtual privada (VNet). Con la dirección IP privada, el servidor flexible de MySQL es accesible igual que cualquier otro recurso dentro de la red virtual.

Un punto de conexión privado es una dirección IP privada dentro de una red virtual y una subred específicas.

Nota:

- La habilitación de Private Link es exclusivamente posible para las instancias de servidor flexible de Azure Database for MySQL que se crean con acceso público. Información sobre cómo habilitar el punto de conexión privado con Azure Portal o la CLI de Azure.

Ventajas de Private Link para el servidor flexible de MySQL

Estas son algunas ventajas para usar la característica de vínculo privado de red con el servidor flexible de Azure Database for MySQL.

Prevención de filtración de datos

La filtración de datos en el servidor flexible Azure Database for MySQL es cuando un usuario autorizado, como un administrador de bases de datos, puede extraer datos de un sistema y moverlos a otra ubicación o sistema fuera de la organización. Por ejemplo, el usuario mueve los datos a una cuenta de almacenamiento propiedad de un tercero.

Con Private Link, ahora puede configurar controles de acceso a la red como grupos de seguridad de red a fin de restringir el acceso al punto de conexión privado. Al asignar recursos de Azure PaaS individuales a puntos de conexión privados específicos, el acceso se limita únicamente al recurso PaaS designado. Esto restringe de forma efectiva el acceso de un usuario malintencionado a cualquier otro recurso fuera de su ámbito autorizado.

Conectividad local a través del emparejamiento privado

Cuando se conecta al punto de conexión público desde máquinas locales, debe agregarse su dirección IP al firewall basado en IP mediante una regla de firewall a nivel de servidor. Aunque este modelo permite el acceso a equipos individuales para las cargas de trabajo de desarrollo o de prueba, es difícil de administrar en los entornos de producción.

Con Private Link, puede habilitar el acceso entre locales al punto de conexión privado mediante ExpressRoute, el emparejamiento privado o el túnel de VPN. A continuación, pueden deshabilitar todo el acceso a través de un punto de conexión público y no usar el firewall basado en IP.

Nota:

En algunos casos, la instancia de servidor flexible de Azure Database for MySQL y la subred de red virtual se encuentran en distintas suscripciones. En estos casos debe garantizar las siguientes configuraciones:

- Asegúrese de que ambas suscripciones tengan el proveedor de recursos Microsoft.DBforMySQL/flexibleServers registrado. Para más información, consulte resource-manager-registration.

Casos de uso de Private Link para el servidor flexible de Azure Database for MySQL

Los clientes se pueden conectar al punto de conexión privado desde la misma red virtual, desde una red virtual emparejada de la misma región o a través de una conexión entre redes virtuales de distintas regiones. Además, los clientes pueden conectarse de forma local mediante ExpressRoute, emparejamiento privado o tunelización de VPN. A continuación, puede ver un diagrama simplificado que muestra los casos de uso habituales.

Conexión desde una máquina virtual de Azure en una red virtual (VNet) emparejada

Configure el Emparejamiento de VNET para establecer la conectividad con Azure Database for MySQL desde una máquina virtual de Azure en una red virtual emparejada.

Conexión desde una máquina virtual de Azure en un entorno de red virtual a red virtual

Configure Conexión de puerta de enlace VPN de VNet a VNet para establecer la conectividad con una instancia de servidor flexible de Azure Database for MySQL desde una máquina virtual de Azure en una región o suscripción diferente.

Conexión desde un entorno local a través de VPN

Para establecer la conectividad desde un entorno local a la instancia de servidor flexible de Azure Database for MySQL, elija e implemente una de las opciones:

Combinación de Private Link con las reglas de firewall

La combinación de Private Link con reglas de firewall puede dar lugar a varios escenarios y resultados:

La instancia de servidor flexible de Azure Database for MySQL no es accesible sin reglas de firewall ni un punto de conexión privado. El servidor deja de estar accesible si se eliminan o rechazan todos los puntos de conexión privados aprobados y no se configura ningún acceso público.

Los puntos de conexión privados son los únicos medios para acceder a la instancia de servidor flexible de Azure Database for MySQL cuando no se permite el tráfico público.

Las distintas formas de tráfico entrante se autorizan en función de las reglas de firewall adecuadas cuando el acceso público está habilitado con puntos de conexión privados.

Denegación del acceso público

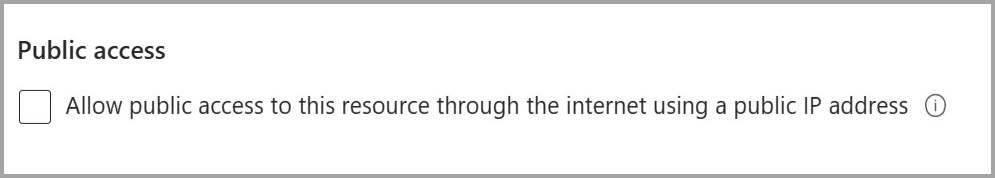

Puede deshabilitar el acceso público en la instancia de servidor flexible de Azure Database for MySQL si prefiere confiar únicamente en puntos de conexión privados para el acceso.

Los clientes pueden conectarse al servidor en función de la configuración del firewall cuando esta opción está habilitada. Si esta configuración está deshabilitada, solo se permiten las conexiones a través de puntos de conexión privados y los usuarios no pueden modificar las reglas de firewall.

Nota:

Esta configuración no afecta a las configuraciones SSL y TLS de la instancia de servidor flexible de Azure Database for MySQL.

Para aprender a establecer laDenegar de acceso a la red pública para la instancia de servidor flexible de Azure Database for MySQL desde Azure Portal, consulte Denegar acceso a la red pública mediante Azure Portal.

Limitación

Cuando un usuario intenta eliminar la instancia de servidor flexible de Azure Database for MySQL y el punto de conexión privado simultáneamente, puede producirse un error de servidor interno. Para evitar esta incidencia, se recomienda eliminar primero los puntos de conexión privados y, después, continuar con la eliminación de la instancia de servidor flexible de Azure Database for MySQL después de una breve pausa.

Pasos siguientes

Para más información sobre las características de seguridad del servidor flexible de Azure Database for MySQL, consulte los artículos siguientes:

Para configurar un firewall para el servidor flexible de Azure Database for MySQL, consulte Soporte de firewall

Para obtener información general sobre la conectividad del servidor flexible de Azure Database for MySQL, consulte Arquitectura de conectividad de Azure Database for MySQL