Tutorial: investigación y detección de amenazas para dispositivos IoT

La integración de Microsoft Defender para IoT con Microsoft Sentinel permite que los equipos SOC detecten las amenazas contra la seguridad y respondan a ellas de una forma eficaz y eficiente en toda la red. Mejore las funcionalidades de seguridad con la solución Microsoft Defender para IoT, un conjunto de contenido agrupado configurado específicamente para los datos de Defender para IoT, que incluye reglas de análisis, libros y cuadernos de estrategias.

En este tutorial ha:

- Instale la solución Microsoft Defender para IoT en el área de trabajo de Microsoft Sentinel

- Obtenga más información sobre cómo investigar las alertas Defender para IoT en los incidentes de Microsoft Sentinel

- Obtenga más información sobre las reglas de análisis, los libros y los cuadernos de estrategias implementados en el área de trabajo de Microsoft Sentinel con la solución Microsoft Defender para IoT

Importante

La experiencia del centro de contenido de Microsoft Sentinel se encuentra en este momento en VERSIÓN PRELIMINAR, dado que es una solución de Microsoft Defender para IoT. Consulte Términos de uso complementarios para las Versiones preliminares de Microsoft Azure para conocer los términos legales adicionales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Requisitos previos

Antes de empezar, asegúrese de que dispone de lo siguiente:

Permisos de lectura y escritura en el área de trabajo de Microsoft Sentinel. Para más información, consulte Permisos de Microsoft Sentinel.

Tutorial: Conexión de Microsoft Defender para IoT con Microsoft Sentinel completado.

Instalación de la solución Defender para IoT

Las soluciones de Microsoft Sentinel pueden ayudarle a incorporar contenido de seguridad de Microsoft Sentinel para un conector de datos específico mediante un único proceso.

La solución Microsoft Defender para IoT integra los datos de Defender para IoT con las funcionalidades de orquestación de seguridad, automatización y respuesta (SOAR) de Microsoft Sentinel al proporcionar cuadernos de estrategias integrados y optimizados para obtener capacidades automatizadas de respuesta y prevención.

Para instalar la solución:

En Microsoft Sentinel, en Administración de contenido, seleccione Centro de contenido y, a continuación, busque la solución Microsoft Defender para IoT.

En la parte inferior derecha, seleccione Ver detalles y, luego, Crear. Seleccione la suscripción, el grupo de recursos y el área de trabajo donde quiere instalar la solución y, después, revise el contenido de seguridad relacionado que se implementará.

Cuando haya terminado, seleccione Revisar y crear para instalar la solución.

Para obtener más información, consulte Acerca del contenido y las soluciones de Microsoft Sentinel y Detección e implementación centralizadas de soluciones y contenido de serie.

Detección de amenazas integrada con datos de Defender para IoT

El conector de datos Microsoft Defender para IoT incluye una regla predeterminada de Microsoft Security con el nombre Crear incidentes en función de las alertas de Azure Defender para IoT, que crea automáticamente nuevos incidentes para todas las nuevas alertas de Defender para IoT detectadas.

La solución Microsoft Defender para IoT incluye un conjunto más detallado de reglas de análisis integradas, que están hechas específicamente para los datos de Defender para IoT y ajustar los incidentes creados en Microsoft Sentinel para alertas pertinentes.

Para usar alertas de Defender para IoT integradas:

En la página Análisis de Microsoft Sentinel, busque y deshabilite la regla Crear incidentes en función de las alertas de Azure Defender para IoT. Con este paso se evita que se creen incidentes duplicados en Microsoft Sentinel para las mismas alertas.

Busque y habilite cualquiera de las siguientes reglas de análisis integradas, instaladas con la solución Microsoft Defender para IoT:

Nombre de la regla Descripción Códigos de función no válidos para el tráfico ICS/SCADA Los códigos de función ilegales en el control de supervisión y el equipo de adquisición de datos (SCADA) pueden indicar uno de los siguientes:

- Configuración incorrecta de la aplicación, por ejemplo, debido a una actualización o reinstalación del firmware.

- Actividad malintencionada, por ejemplo, una ciberamenaza que intenta usar valores no válidos dentro de un protocolo para aprovechar una vulnerabilidad en el controlador lógico programable (PLC), como un desbordamiento del búfer.Actualización de firmware Las actualizaciones de firmware no autorizadas pueden indicar actividad malintencionada en la red, como una ciberamenaza que intenta manipular el firmware del PLC para poner en peligro el funcionamiento del PLC. Cambios de PLC no autorizados Los cambios no autorizados en el código lógico de escalera plc pueden ser uno de los siguientes:

- Una indicación de una nueva funcionalidad del PLC.

- Una configuración incorrecta de la aplicación, por ejemplo, debido a una actualización o reinstalación del firmware.

- Una actividad malintencionada en la red, como una ciberamenaza que intenta manipular la programación del PLC para poner en peligro el funcionamiento del PLC.Estado de clave no seguro del PLC El nuevo modo podría indicar que el PLC no es seguro. Si se deja el PLC en un modo operativo no seguro, los adversarios podrían realicen actividades malintencionadas en él, como descargar un programa.

Si el PLC está en peligro, los dispositivos y los procesos que interactúan con él podrían verse afectados, lo que puede afectar a la seguridad general del sistema.Detención del PLC El comando de detención del PLC puede indicar una configuración incorrecta de una aplicación que ha provocado que el PLC deje de funcionar o actividad malintencionada en la red. Por ejemplo, una ciberamenaza que intenta manipular la programación del PLC para afectar al funcionamiento de la red. Malware sospechoso encontrado en la red La detección de malware sospechoso en la red indica que este está intentando poner en peligro la producción. Varios exámenes en la red Varios exámenes en la red pueden ser una indicación de uno de los siguientes:

- Un nuevo dispositivo en la red

- Nueva funcionalidad de un dispositivo existente

- Configuración incorrecta de una aplicación, como debido a una actualización de firmware o reinstalación

- Una actividad malintencionada en la red para el reconocimiento.Conectividad de Internet Si un dispositivo OT se comunica con direcciones de Internet, esto puede indicar una configuración incorrecta de la aplicación, como un software antivirus que intenta descargar actualizaciones de un servidor externo, o bien una actividad malintencionada en la red. Dispositivo no autorizado en la red SCADA Un dispositivo no autorizado en la red podría ser un dispositivo nuevo legítimo instalado recientemente en la red, o bien indicar una actividad no autorizada o incluso malintencionada en la red, como una ciberamenaza que intenta manipular la red SCADA. Configuración de DHCP no autorizada en la red SCADA Una configuración de DHCP no autorizada en la red podría indicar que hay un dispositivo nuevo no autorizado funcionando en la red.

Puede tratarse de un dispositivo nuevo legítimo implementado recientemente en la red, o bien indicar una actividad no autorizada o incluso malintencionada en la red, como una ciberamenaza que intenta manipular la red SCADA.Intentos de inicio de sesión excesivos Los intentos de inicio de sesión excesivos pueden indicar una configuración incorrecta del servicio, un error humano o una actividad malintencionada en la red, como una ciberamenaza que intenta manipular la red SCADA. Ancho de banda alto en la red Un ancho de banda inusualmente alto puede indicar un servicio o un proceso nuevos en la red, como una copia de seguridad, o bien indicar una actividad malintencionada en la red, como una ciberamenaza que intenta manipular la red SCADA. Denegación de servicio Esta alerta detecta ataques que impedirían el uso o el funcionamiento correcto del sistema DCS. Acceso remoto no autorizado a la red El acceso remoto no autorizado a la red puede poner en peligro el dispositivo de destino.

Esto significa que si otro dispositivo de la red está en peligro, se puede acceder a los dispositivos de destino de forma remota, lo que aumenta la superficie de ataque.No se detectó tráfico en el sensor Un sensor que ya no detecta el tráfico de red indica que el sistema puede no estar seguro.

Investigación de incidentes de Defender para IoT

Una vez que configure los datos de Defender para IoT para desencadenar nuevos incidentes en Microsoft Sentinel, inicie la investigación de esos incidentes en Microsoft Sentinel de la misma forma que haría con otros.

Para investigar incidentes de Microsoft Defender para IoT:

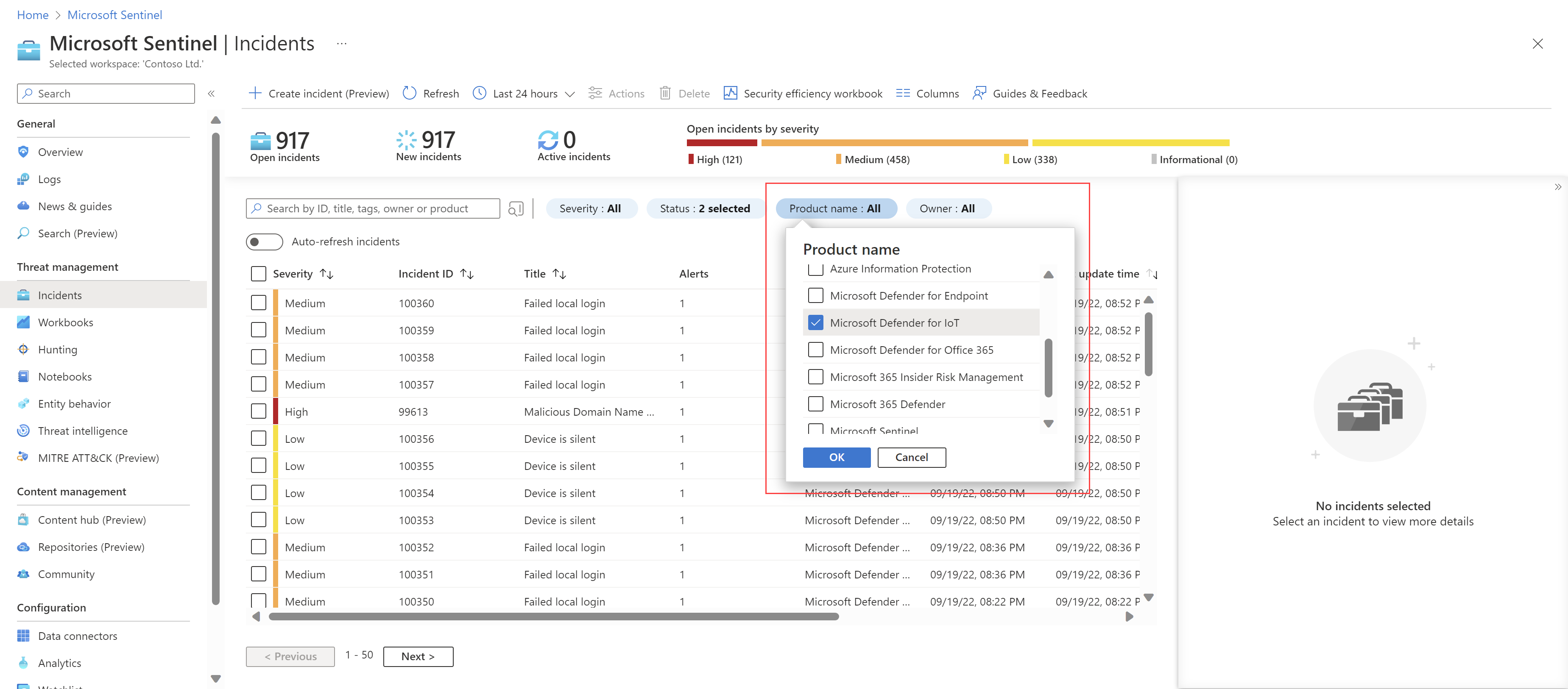

En Microsoft Sentinel, vaya a la página Incidentes.

En la parte superior de la cuadrícula de incidentes, seleccione el filtro Nombre del producto y desactive la opción Seleccionar todo. A continuación, seleccione Microsoft Defender para IoT para ver únicamente incidentes desencadenados por las alertas de Defender para IoT. Por ejemplo:

Seleccione un incidente específico, para iniciar una investigación.

En el panel de detalles del incidente de la derecha, vea detalles como la gravedad del incidente, un resumen de las entidades implicadas, las tácticas o técnicas de MITRE ATT&CK asignadas, etc. Por ejemplo:

Seleccione Ver detalles completos para abrir la página de detalles del incidente, para seguir explorando en profundidad. Por ejemplo:

Comprenda el impacto empresarial del incidente y la ubicación física mediante detalles como el sitio de un dispositivo IoT, la zona, el nombre del sensor y la importancia del dispositivo.

Conozca los pasos de corrección recomendados; para ello, seleccione una alerta en la escala de tiempo del incidente y consulte el área Pasos para la corrección.

Seleccione una entidad de dispositivo IoT de la lista Entidades para abrir su pagina de la entidad del dispositivo. Para más información, consulte Investigación más detallada con entidades de dispositivo IoT.

Para más información, consulte el documento Investigación de incidentes con Microsoft Sentinel.

Sugerencia

Para investigar un incidente en Defender para IoT, seleccione el vínculo Investigar en Microsoft Defender para IoT en la parte superior del panel de detalles del incidente de la página Incidentes.

Investigación más detallada con entidades de dispositivo IoT

Cuando investigue un incidente en Microsoft Sentinel y abra el panel de detalles del incidente a la derecha, seleccione una entidad de dispositivo IoT de la lista Entidades para ver más detalles sobre la entidad seleccionada. Un dispositivo IoT se identifica por el icono del dispositivo IoT: ![]()

Si no ve la entidad del dispositivo IoT inmediatamente, seleccione Ver detalles completos para abrir la página de incidentes completa y marque la pestaña Entidades. Seleccione una entidad de dispositivo IoT para ver más datos de ella, como los detalles básicos del dispositivo, la información de contacto del propietario y una escala de tiempo de los eventos que se produjeron en el dispositivo.

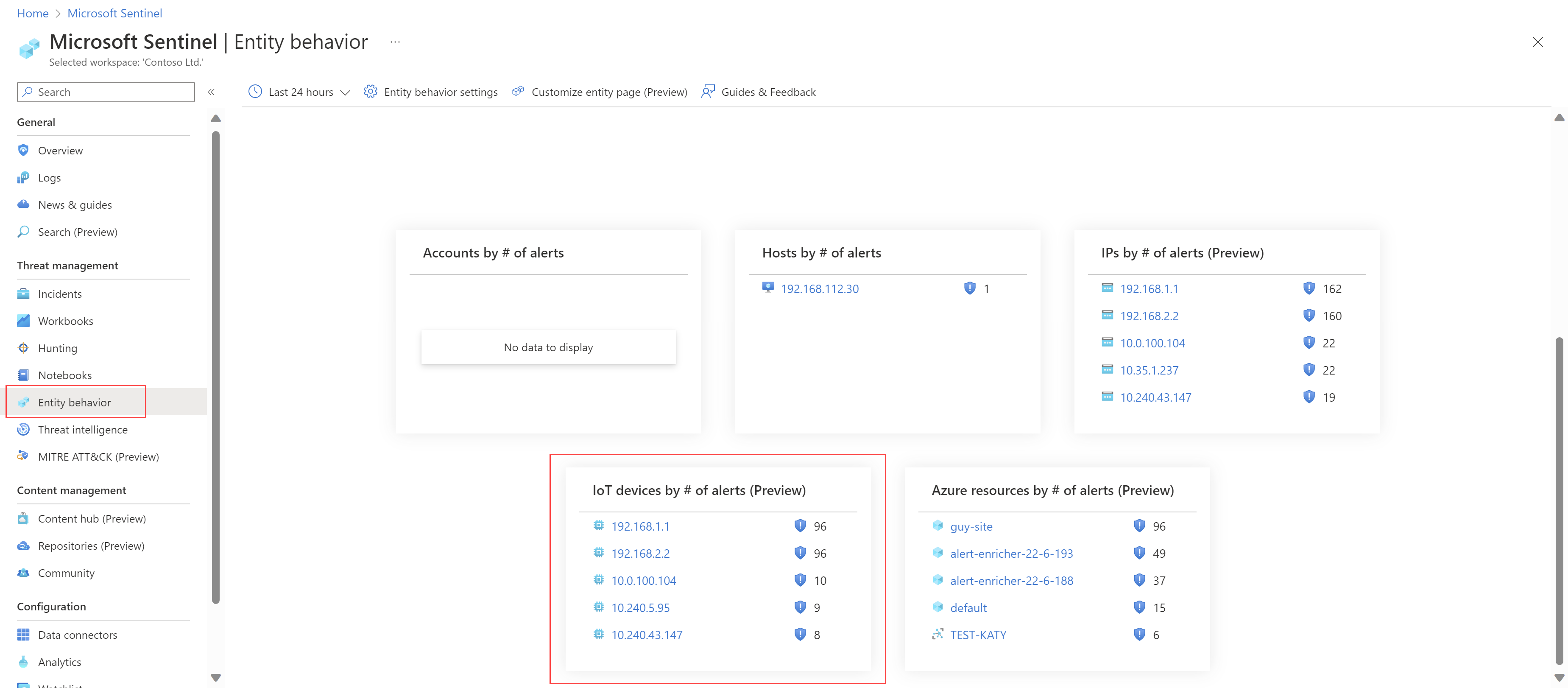

Para seguir explorando en profundidad, seleccione el vínculo de la entidad del dispositivo IoT y abra la página de detalles de esta o busque dispositivos vulnerables en la página Comportamiento de la entidad de Microsoft Sentinel. Por ejemplo, vea los cinco dispositivos IoT con el mayor número de alertas o busque un dispositivo por dirección IP o nombre de dispositivo:

Para más información, consulte Investigación de entidades con páginas de entidad en Microsoft Sentinel e Investigación de incidentes con Microsoft Sentinel.

Investigación de la alerta en Defender para IoT

A fin de abrir una alerta en Defender para IoT para una investigación más detallada, que incluya la capacidad de acceder a los datos PCAP de alerta, vaya a la página de detalles del incidente y seleccione Investigar en Microsoft Defender para IoT. Por ejemplo:

Se abre la página de detalles de la alerta de Defender para IoT de la alerta relacionada. Para más información, vea Investigación y respuesta a una alerta de red de OT.

Visualización y supervisión de los datos de Defender para IoT

Para visualizar y supervisar los datos de Defender para IoT, use los libros implementados en el área de trabajo de Microsoft Sentinel como parte de la solución de Microsoft Defender para IoT.

Los libros de Defender para IoT proporcionan investigaciones guiadas para entidades de OT basadas en incidentes abiertos, notificaciones de alertas y actividades para recursos de OT. También proporcionan una experiencia de búsqueda en el marco MITRE ATT&CK® para ICS, y están diseñados para permitir a los analistas, ingenieros de seguridad y MSSP obtener conocimiento de la situación de la posición de seguridad de OT.

Vea los libros de Microsoft Sentinel en la pestaña Administración de amenazas > Libros > Mis libros. Para obtener más información, vea Visualización de los datos recopilados.

En la tabla siguiente se describen los libros incluidos en la solución Microsoft Defender para IoT:

| Libro | Descripción | Registros |

|---|---|---|

| Información general | Panel en el que se muestra un resume de las métricas clave para el inventario de dispositivos, detección de amenazas y vulnerabilidades. | Usa datos de Azure Resource Graph (ARG) |

| Inventario de dispositivos | Muestra datos como nombre, tipo, dirección IP, dirección Mac, modelo, sistema operativo, número de serie, proveedor, protocolos, alertas abiertas y CVE del dispositivo OT y recomendaciones por dispositivo. Se pueden filtrar por sitio, zona y sensor. | Usa datos de Azure Resource Graph (ARG) |

| Incidentes | Muestra datos como: - Métricas de incidentes, incidente superior, incidente a lo largo del tiempo, incidente por protocolo, incidente por tipo de dispositivo, incidente por proveedor e incidente por dirección IP. - Incidente por gravedad, tiempo medio de respuesta del incidente, tiempo medio de resolución del incidente y motivos de cierre del incidente. |

Usa datos del registro siguiente: SecurityAlert |

| Alertas | Muestra datos como los siguientes: métricas de alerta, alertas principales, alerta a lo largo del tiempo, alerta por gravedad, alerta por motor, alerta por tipo de dispositivo, alerta por proveedor y alerta por dirección IP. | Usa datos de Azure Resource Graph (ARG) |

| MITRE ATT&CK® para ICS | Muestra datos como los siguientes: recuento de tácticas, detalles de la táctica, táctica a lo largo del tiempo y recuento de técnicas. | Usa datos del registro siguiente: SecurityAlert |

| Vulnerabilidades | Muestra vulnerabilidades y CVE de dispositivos vulnerables. Se puede filtrar por sitio del dispositivo y gravedad CVE. | Usa datos de Azure Resource Graph (ARG) |

Automatización de la respuesta a las alertas de Defender para IoT

Los cuadernos de estrategias son colecciones de acciones correctivas que se pueden ejecutar desde Microsoft Sentinel de forma rutinaria. Un cuaderno de estrategias puede ayudarle a automatizar y organizar la respuesta a las amenazas; se puede ejecutar manualmente o establecer para que se ejecute automáticamente en respuesta a alertas o incidentes específicos, cuando se desencadena mediante una regla de análisis o una regla de automatización, respectivamente.

La solución Microsoft Defender para IoT incluye cuadernos de estrategias integrados que proporcionan las siguientes funcionalidades:

- Cierre automático de incidentes

- Envío de notificaciones por correo electrónico por línea de producción

- Creación de un vale de ServiceNow

- Actualización de los estados de alerta de Defender para IoT

- Automatización de flujos de trabajo para incidentes con CVE activas

- Envío de correos electrónicos al propietario del dispositivo IoT/OT

- Evaluación de incidentes que implican dispositivos muy importantes

Antes de usar los cuadernos de estrategias integrados, asegúrese de completar los pasos de requisitos previos como se indica a continuación.

Para más información, consulte:

- Tutorial: Uso de cuadernos de estrategias con reglas de automatización en Microsoft Sentinel

- Automatización de la respuesta a amenazas con cuadernos de estrategias en Microsoft Sentinel

Requisitos previos del cuaderno de estrategias

Antes de usar los cuadernos de estrategias integrados, asegúrese de cumplir los siguientes requisitos previos, tal como se necesita en cada cuaderno de estrategias:

- Asegúrese de tener conexiones válidas del cuaderno de estrategias

- Agregue un rol necesario a la suscripción

- Conecte los incidentes, las reglas de análisis relevantes y el cuaderno de estrategias

Asegúrese de tener conexiones válidas del cuaderno de estrategias

Con este procedimiento se garantiza que cada paso de conexión del cuaderno de estrategias tenga conexiones válidas y sea necesario para todos los cuadernos de estrategias de soluciones.

Para garantizar las conexiones válidas:

En Microsoft Sentinel, abra el cuaderno de estrategias en Automatización>Cuadernos de estrategias activos.

Seleccione un cuaderno de estrategias para abrirlo como una aplicación lógica.

Con el cuaderno de estrategias abierto como una aplicación lógica, seleccione Diseñador de aplicaciones lógicas. Expanda cada paso de la aplicación lógica para comprobar si hay conexiones no válidas, que indica un triángulo de advertencia naranja. Por ejemplo:

Importante

Asegúrese de expandir todos los pasos de la aplicación lógica. Las conexiones no válidas pueden estar ocultas dentro de otros pasos.

Seleccione Guardar.

Agregue un rol necesario a la suscripción

Este procedimiento explica cómo agregar un rol necesario a la suscripción de Azure donde el cuaderno de estrategias está instalado y solo se requiere para los cuadernos de estrategias siguientes:

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendEmailtoIoTOwner

- AD4IoT-AutoTriageIncident

Los roles necesarios varían según el cuaderno de estrategias, pero los cambios siguen siendo los mismos.

Para agregar un rol necesario a la suscripción:

En Microsoft Sentinel, abra el cuaderno de estrategias en Automatización>Cuadernos de estrategias activos.

Seleccione un cuaderno de estrategias para abrirlo como una aplicación lógica.

Con el cuaderno de estrategias abierto como una aplicación lógica, seleccione Identidad > Sistema asignado y, luego, en el área Permisos, seleccione el botón Asignaciones de roles de Azure.

En la página Asignaciones de roles de Azure, seleccione + Agregar asignación de roles.

En el panel Agregar asignación de roles:

Defina el Ámbito como Suscripción.

En la lista desplegable seleccione Suscripción, donde está instalado el cuaderno de estrategias.

En la lista desplegable Rol, seleccione uno de los siguientes roles, en función del cuaderno de estrategias con el que trabaje:

Nombre del cuaderno de estrategias Role AD4IoT-AutoAlertStatusSync Administrador de seguridad AD4IoT-CVEAutoWorkflow Lector AD4IoT-SendEmailtoIoTOwner Lector AD4IoT-AutoTriageIncident Lector

Cuando finalice, seleccione Guardar.

Conecte los incidentes, las reglas de análisis pertinentes y el cuaderno de estrategias

En este procedimiento se explica cómo configurar una regla de análisis de Microsoft Sentinel para que ejecute automáticamente los cuadernos de estrategias en función de un desencadenador de incidentes y se necesita en todos los cuadernos de estrategias de soluciones.

Para agregar la regla de análisis:

En Microsoft Sentinel, vaya a Automatización>Reglas de automatización.

Si desea crear una nueva regla de automatización, seleccione Crear>Regla de automatización.

En el campo Desencadenador, seleccione uno de los siguientes desencadenadores, en función del cuaderno de estrategias con el que esté trabajando:

- El cuaderno de estrategias AD4IoT-AutoAlertStatusSync: seleccione el desencadenador Cuando se actualiza un incidente

- En todos los demás cuadernos de estrategias de soluciones: seleccione el desencadenador Cuando se crea un incidente

En el área Condiciones, seleccione Si > el nombre > de la regla analítica contiene y, después, las reglas de análisis específicas pertinentes para Defender para IoT en la organización.

Por ejemplo:

Es posible que use reglas de análisis predefinidas, o que haya modificado el contenido predefinido o haya creado el suyo. Para más información, consulte Detección de amenazas integrada con datos de Defender para IoT.

En el área Acciones, seleccione Ejecutar cuaderno de estrategias>nombre del cuaderno de estrategias.

Seleccione Run (Ejecutar).

Sugerencia

También puede ejecutar un cuaderno de estrategias manualmente. Esta opción puede ser útil en situaciones en las que desea más control sobre los procesos de orquestación y respuesta. Para obtener más información, consulte Ejecución de un cuaderno de estrategias a petición.

Cierre automático de incidentes

Nombre del cuaderno de estrategias: AD4IoT-AutoCloseIncidents

En algunos casos, las actividades de mantenimiento generan alertas en Microsoft Sentinel que pueden distraer a un equipo de SOC de controlar los problemas reales. Este cuaderno de estrategias cierra automáticamente los incidentes creados a partir de estas alertas durante un período de mantenimiento especificado y analiza explícitamente los campos de entidad del dispositivo IoT.

Para usar este cuaderno de estrategias:

- Escriba el período de tiempo pertinente en el que se espera que se produzca el mantenimiento y las direcciones IP de los recursos pertinentes, como se muestran en un archivo de Excel.

- Cree una lista de control que incluya todas las direcciones IP del recurso en las que las alertas se deben controlar automáticamente.

Envío de notificaciones por correo electrónico por línea de producción

Nombre del cuaderno de estrategias: AD4IoT-MailByProductionLine

Este cuaderno de estrategias envía un correo electrónico para notificar a partes interesadas específicas las alertas y los eventos que se producen en el entorno.

Por ejemplo, cuando tenga equipos de seguridad específicos asignados a líneas de productos o ubicaciones geográficas específicas, le interesará que a ese equipo se le notifiquen las alertas que son relevantes para sus responsabilidades.

Para usar este cuaderno de estrategias, cree una lista de control que asigne los nombres de los sensores a las direcciones de correo electrónico de cada una de las partes interesadas a las que quiere alertar.

Creación de un vale de ServiceNow

Nombre del cuaderno de estrategias: AD4IoT-NewAssetServiceNowTicket

Normalmente, la entidad autorizada para programar un PLC es la estación de trabajo de ingeniería. Por lo tanto, los atacantes podrían crear estaciones de trabajo de ingeniería con el fin de crear una programación malintencionada para el PLC.

Este cuaderno de estrategias abre un vale en ServiceNow cada vez que se detecta una nueva estación de trabajo de ingeniería, y analiza explícitamente los campos de entidad del dispositivo IoT.

Actualización de los estados de alerta de Defender para IoT

Nombre del cuaderno de estrategias: AD4IoT-AutoAlertStatusSync

Este cuaderno de estrategias actualiza los estados de alerta de Defender para IoT cada vez que una alerta relacionada de Microsoft Sentinel tiene una actualización de estado.

Esta sincronización invalida cualquier estado definido en Defender para IoT, en Azure Portal o la consola del sensor, de modo que los estados de alerta coincidan con el del incidente relacionado.

Automatización de flujos de trabajo para incidentes con CVE activas

Nombre del cuaderno de estrategias: AD4IoT-CVEAutoWorkflow

Este cuaderno de estrategias agrega CVE activas a los comentarios de incidentes de los dispositivos afectados. Si la CVE es crítica se realiza una evaluación de prioridades automatizada y se envía una notificación de correo electrónico al propietario del dispositivo, como se define en el nivel de sitio en Defender para IoT.

Para agregar un propietario de dispositivo, edite el propietario del sitio en la página Sitios y sensores de Defender para IoT. Para más información, consulte Opciones de administración de sensores de Azure Portal.

Envío de correos electrónicos al propietario del dispositivo IoT/OT

Nombre del cuaderno de estrategias: AD4IoT-SendEmailtoIoTOwner

Este cuaderno de estrategias envía un correo electrónico con los detalles de incidentes al propietario del dispositivo como se define en el nivel del sitio de Defender para IoT, para que puedan iniciar una investigación, incluso respondiendo directamente desde el correo electrónico automatizado. Entre las opciones de respuesta se incluyen:

Sí se espera que esto sea así. Seleccione esta opción para cerrar el incidente.

No se espera que esto sea así. Seleccione esta opción para mantener el incidente activo, aumentar la gravedad y agregar una etiqueta de confirmación al incidente.

El incidente se actualiza automáticamente en función de la respuesta seleccionada por el propietario del dispositivo.

Para agregar un propietario de dispositivo, edite el propietario del sitio en la página Sitios y sensores de Defender para IoT. Para más información, consulte Opciones de administración de sensores de Azure Portal.

Evaluación de incidentes que implican dispositivos muy importantes

Nombre del cuaderno de estrategias: AD4IoT-AutoTriageIncident

Este cuaderno de estrategias actualiza la gravedad del incidente en función del nivel de importancia de los dispositivos implicados.

Pasos siguientes

Para obtener más información, consulte el blog: Defensa de la infraestructura crítica con Microsoft Sentinel: solución de supervisión de amenazas de TI/OT