Replicación de máquinas con puntos de conexión privados

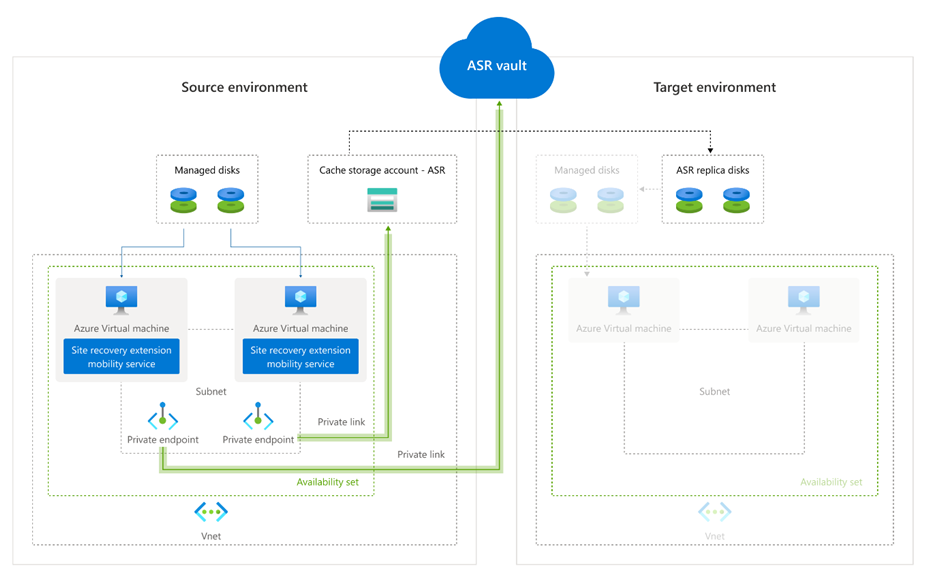

Azure Site Recovery permite usar puntos de conexión privados de Azure Private Link para replicar las máquinas desde una red virtual aislada. El acceso de puntos de conexión privados a un almacén de recuperación se admite en todas las regiones comerciales y de administración pública de Azure.

En este artículo se proporcionan instrucciones para seguir los pasos a continuación:

- Crear un almacén de Recovery Services de Azure Backup para proteger sus máquinas.

- Habilitar una identidad administrada para el almacén y conceder los permisos necesarios para tener acceso a las cuentas de almacenamiento de los clientes con el fin de replicar el tráfico desde las ubicaciones de origen a las de destino. El acceso a la identidad administrada para el almacenamiento es necesario cuando se configura el acceso de Private Link al almacén.

- Realizar cambios de DNS necesarios en puntos de conexión privados.

- Crear y aprobar puntos de conexión privados para un almacén dentro de una red virtual.

- Crear puntos de conexión privados para las cuentas de almacenamiento. Puede seguir permitiendo el acceso público o con firewall para el almacenamiento según sea necesario. La creación de un punto de conexión privado para el acceso al almacenamiento no es obligatoria en Azure Site Recovery.

A continuación se muestra una arquitectura de referencia sobre cómo el flujo de trabajo de replicación cambia con los puntos de conexión privados.

Requisitos previos y advertencias

- Los puntos de conexión privados se pueden crear solo para almacenes de Recovery Services nuevos que no tienen elementos registrados. Por lo tanto, los puntos de conexión privados deben crearse antes de agregar ningún elemento al almacén. Revise la estructura de precios para los puntos de conexión privados.

- Cuando se crea un punto de conexión privado para un almacén, el almacén se bloquea y no es posible acceder desde redes que no sean las redes que tienen puntos de conexión privados.

- Actualmente, Microsoft Entra ID no admite puntos de conexión privados. Por lo tanto, las direcciones IP y los nombres de dominio completos necesarios para que Microsoft Entra ID funcione en una región deben tener permiso de acceso de salida desde la red protegida. También puede usar la etiqueta de grupo de seguridad de red "Azure Active Directory" y etiquetas de Azure Firewall para permitir el acceso a Microsoft Entra ID, según corresponda.

- Se necesitan al menos siete direcciones IP en las subredes tanto de las máquinas de origen como de las máquinas de recuperación. Cuando se crea un punto de conexión privado para el almacén, Site Recovery crea cinco vínculos privados para el acceso a sus microservicios. Además, al habilitar la replicación, se agregan dos vínculos privados adicionales para el emparejamiento de la región de origen y de destino.

- Se requiere una dirección IP adicional en las subredes de origen y de recuperación. Esta dirección IP solo es necesaria cuando necesita usar puntos de conexión privados que se conectan a cuentas de almacenamiento en caché. Los puntos de conexión privados para el almacenamiento solo se pueden crear en un tipo De uso general v2. Revise la estructura de precios para la transferencia de datos De uso general v2.

Creación y uso de puntos de conexión privados para Site Recovery

En esta sección se tratan los pasos necesarios para crear y usar puntos de conexión privados para Azure Site Recovery dentro de las redes virtuales.

Nota:

Se recomienda encarecidamente seguir estos pasos en la misma secuencia que se mencionan. Si no lo hace, puede que el almacén sea incapaz de usar puntos de conexión privados y que usted tenga que reiniciar el proceso con un nuevo almacén.

Creación de un almacén de Recovery Services

Un almacén de Recovery Services es una entidad que contiene la información de replicación de las máquinas y se usa para desencadenar operaciones de Site Recovery. Para obtener más información, consulte Creación de un almacén de Recovery Services.

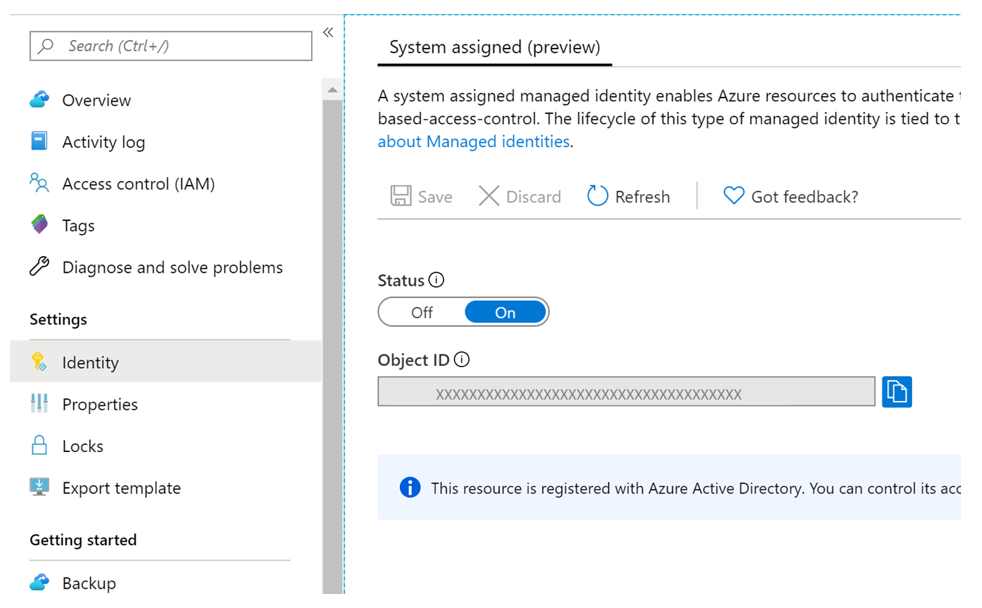

Habilite la identidad administrada del almacén.

Una identidad administrada permite que el almacén obtenga acceso a las cuentas de almacenamiento del cliente. Site Recovery necesita acceder a las cuentas de almacenamiento de origen, almacenamiento de destino y almacenamiento en caché/registro según el requisito del escenario. El acceso con la identidad administrada es esencial cuando se usa el servicio de vínculos privados para el almacén.

Vaya al almacén de Recovery Services. Seleccione Identidad en Configuración.

Cambie el Estado a Activado y seleccione Guardar.

Se genera un Id. de objeto que indica que el almacén se ha registrado en Azure Active Directory.

Creación de puntos de conexión privados para el almacén de Recovery Services

Para habilitar la conmutación por error y la conmutación por recuperación en máquinas virtuales de Azure, necesitará dos puntos de conexión privados para el almacén. Un punto de conexión privado para la protección de máquinas en la red de origen y otro para la reprotección de las máquinas con conmutación por error en la red de recuperación.

Asegúrese de crear también una red virtual de recuperación en la región de destino durante este proceso de instalación.

Cree el primer punto de conexión privado para el almacén dentro de la red virtual de origen mediante Private Link Center en el portal o a través de Azure PowerShell. Cree el segundo punto de conexión privado para el almacén dentro de la red de recuperación. A continuación se indican los pasos para crear el punto de conexión privado en la red de origen. Repita la misma guía para crear el segundo punto de conexión privado.

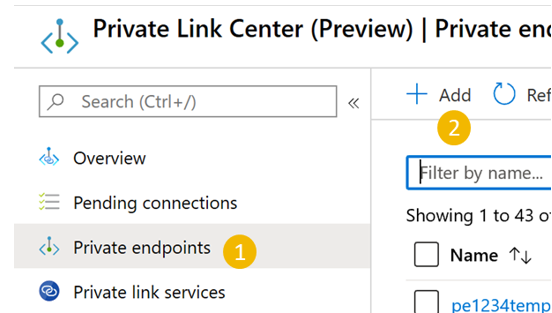

En la barra de búsqueda de Azure Portal, busque y seleccione "Private Link". Esta acción le llevará a Private Link Center.

En la barra de navegación de la izquierda, seleccione Puntos de conexión privados. Una vez que esté en el panel Puntos de conexión privados, seleccione +Agregar para empezar a crear un punto de conexión privado para el almacén.

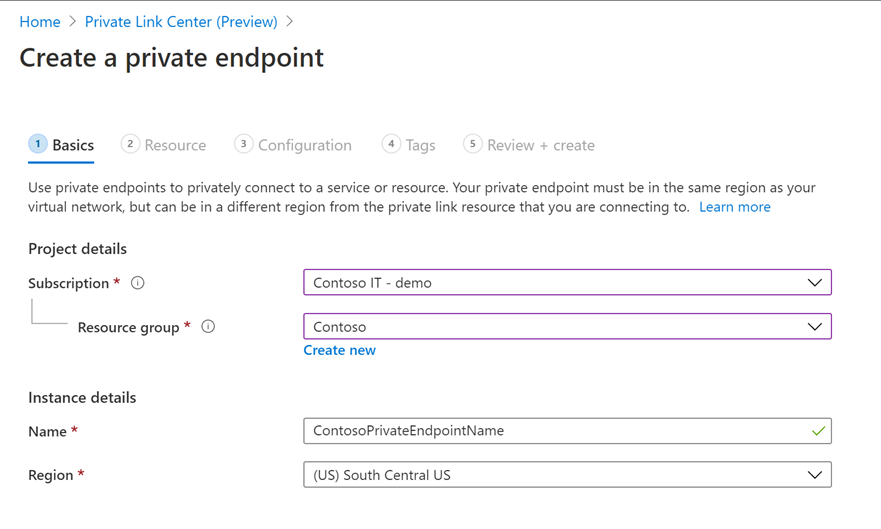

Una vez que esté en la experiencia de "creación de un punto de conexión privado", se le pedirá que especifique los detalles para crear la conexión del punto de conexión privado.

Aspectos básicos: Rellene los detalles básicos de los puntos de conexión privados. La región debe ser la misma que la de las máquinas de origen.

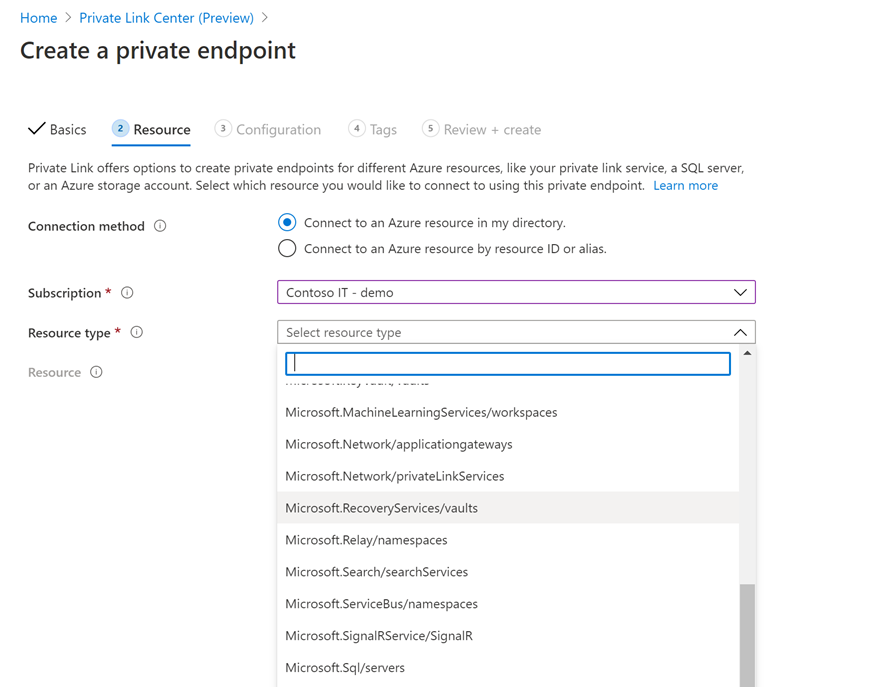

Recursos: Esta pestaña requiere que mencione el recurso de plataforma como servicio para el que desea crear la conexión. Seleccione Microsoft.RecoveryServices/vaults de Tipo de recurso para la suscripción seleccionada. Luego, elija el nombre del almacén de Recovery Services para Recurso y establezca Azure Site Recovery como Subrecurso de destino.

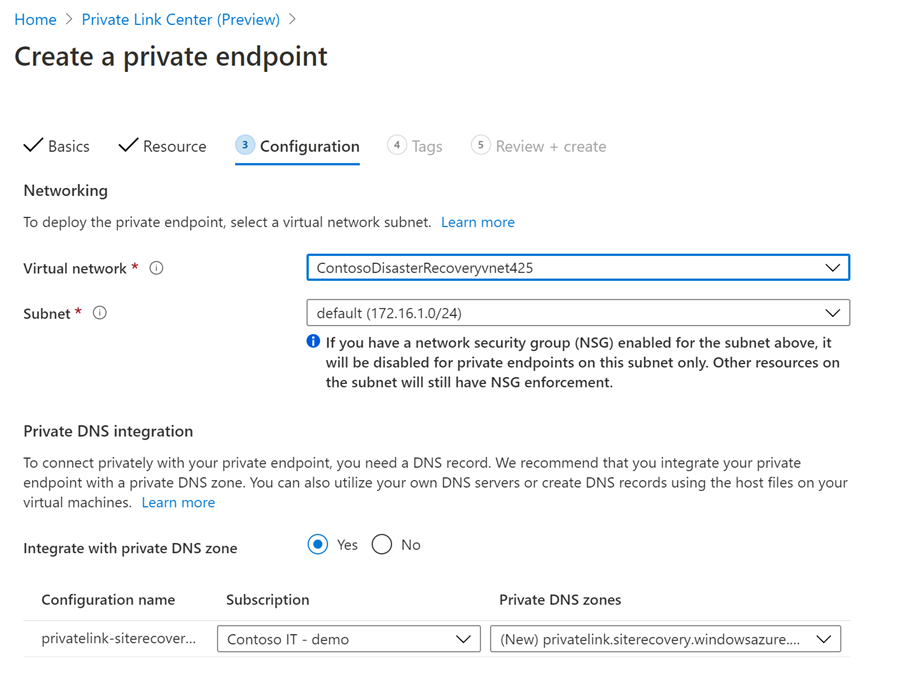

Configuración: En Configuración, especifique la red virtual y la subred en la que desea que se cree el punto de conexión privado. Esta red virtual es la red en la que se encuentra la máquina virtual. Para habilitar la integración en la zona DNS privada, seleccione Sí. Elija una zona DNS ya creada o cree una nueva. Al seleccionar Sí, se vincula automáticamente la zona a la red virtual de origen y se agregan los registros DNS necesarios para la resolución DNS de nuevas direcciones IP y nombres de dominio completos creados para el punto de conexión privado.

Asegúrese de elegir crear una nueva zona DNS para cada nuevo punto de conexión privado que se conecta al mismo almacén. Si elige una zona DNS privada existente, se sobrescriben los registros CNAME anteriores. Consulte la guía de puntos de conexión privados antes de continuar.

Si su entorno tiene un modelo de tipo hub-and-spoke, solo necesita un punto de conexión privado y solo una zona DNS privada para toda la instalación, ya que todas las redes virtuales ya tienen habilitado el emparejamiento entre ellas. Para obtener más información, consulte Integración de DNS de punto de conexión privado.

Para crear manualmente la zona DNS privada, siga los pasos descritos en Creación de una zona DNS privada y adición de registros DNS manualmente.

Etiquetas: Opcionalmente, puede agregar etiquetas para el punto de conexión privado.

Revisar y crear: una vez finalizada la validación, seleccione Crear para crear el punto de conexión privado.

Una vez creado el punto de conexión privado, se agregan cinco nombres de dominio completos al punto de conexión privado. Estos vínculos permiten a las máquinas de la red virtual acceder a todos los microservicios de Site Recovery necesarios en el contexto del almacén. Más adelante, cuando se habilita la replicación, se agregan dos nombres de dominio completos adicionales al mismo punto de conexión privado.

Los cinco nombres de dominio reciben el formato con el siguiente patrón:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

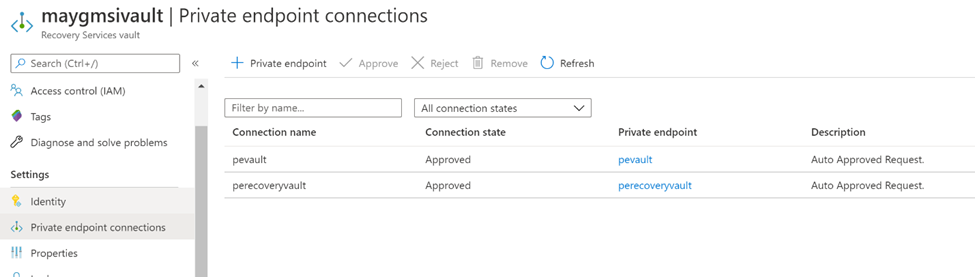

Aprobación de puntos de conexión privados para Site Recovery

Si el usuario que crea el punto de conexión privado también es el propietario del almacén de Recovery Services, el punto de conexión privado creado anteriormente se aprueba automáticamente a los pocos minutos. De lo contrario, el propietario del almacén debe aprobar el punto de conexión privado antes de que lo use. Para aprobar o rechazar una conexión de punto de conexión privado solicitada, vaya a Conexiones de punto de conexión privado en "Configuración" en la página del almacén de recuperación.

Puede ir al recurso de punto de conexión privado para revisar el estado de la conexión antes de continuar.

(Opcional) Creación de puntos de conexión privados para la cuenta de almacenamiento de caché

Se puede usar un punto de conexión privado para Azure Storage. La creación de puntos de conexión privados para el acceso al almacenamiento es opcional para la replicación de Azure Site Recovery. Al crear un punto de conexión privado para el almacenamiento, se aplican los siguientes requisitos:

- Necesita un punto de conexión privado para la cuenta de almacenamiento de caché o de registro en la red virtual de origen.

- Necesita un segundo punto de conexión privado en el momento de la reprotección de las máquinas con conmutación por error en la red de recuperación. Este punto de conexión privado es para la nueva cuenta de almacenamiento creada en la región de destino.

Nota:

Aunque no haya puntos de conexión privados habilitados en la cuenta de almacenamiento, la protección seguirá siendo correcta. Sin embargo, el tráfico de replicación pasaría hacia los puntos de conexión públicos de Azure Site Recovery. Para asegurarse de que el tráfico de replicación fluye a través de vínculos privados, la cuenta de almacenamiento debe estar habilitada con puntos de conexión privados.

Nota:

Los puntos de conexión privados para el almacenamiento solo se pueden crear en cuentas de almacenamiento de tipo De uso general v2. Para obtener información sobre los precios, consulte Precios de blobs en páginas estándar.

Siga la guía para la creación de almacenamiento privado para crear una cuenta de almacenamiento con un punto de conexión privado. Asegúrese de seleccionar Sí para la integración en una zona DNS privada. Seleccione una zona DNS ya creada o cree una nueva.

Concesión de los permisos necesarios para el almacén

Si las máquinas virtuales usan discos administrados, debe conceder los permisos de identidad administrada solo a las cuentas de almacenamiento en caché. En caso de que las máquinas virtuales usen discos no administrados, debe conceder los permisos de identidad administrada para las cuentas almacenamiento de origen, en caché y de destino. En este caso, debe crear de antemano la cuenta de almacenamiento de destino.

Antes de habilitar la replicación de máquinas virtuales, la identidad administrada del almacén debe tener los siguientes permisos de rol en función del tipo de cuenta de almacenamiento:

- Cuentas de almacenamiento basadas en Resource Manager (tipo Estándar):

- Cuentas de almacenamiento basadas en Resource Manager (tipo Premium):

- Cuentas de almacenamiento clásicas:

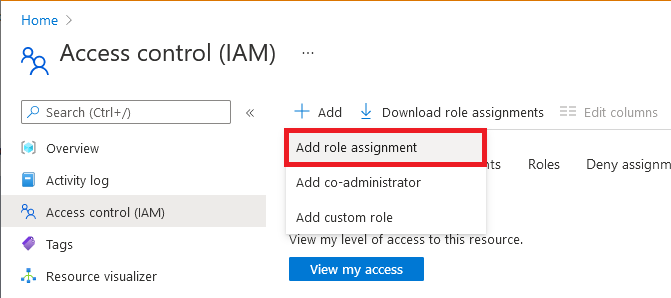

En los pasos siguientes se describe cómo agregar una asignación de roles a las cuentas de almacenamiento, de una en una. Para asignar roles, consulte Asignación de roles de Azure mediante Azure Portal.

En Azure Portal, navegue hasta la cuenta de almacenamiento en caché que ha creado.

Seleccione Access Control (IAM) .

Seleccione Agregar > Agregar asignación de roles.

En la pestaña Rol, seleccione uno de los roles enumerados al principio de esta sección.

En la pestaña Miembros, seleccione Identidad administrada y, a continuación, seleccione Seleccionar miembros.

Seleccione su suscripción a Azure.

Seleccione Identidad administrada asignada por el sistema, busque un almacén y selecciónelo.

En la pestaña Revisión y asignación, seleccione Revisión y asignación para asignar el rol.

Además de estos permisos, debe permitir el acceso a los servicios de confianza de Microsoft. Para hacerlo, siga estos pasos:

Vaya a Firewalls y redes virtuales.

En Excepciones, seleccione Permitir que los servicios Microsoft de confianza accedan a esta cuenta de almacenamiento.

Protección de las máquinas virtuales

Una vez que se completen todas las configuraciones anteriores, continúe con la habilitación de la replicación de las máquinas virtuales. Todas las operaciones de Site Recovery funcionan sin pasos adicionales si se usó la integración de DNS al crear puntos de conexión privados en el almacén. Sin embargo, si las zonas DNS se crean y configuran manualmente, se necesitan pasos adicionales para agregar registros DNS específicos en las zonas DNS de origen y destino después de habilitar la replicación. Para obtener más información y conocer los pasos, consulte Creación de una zona DNS privada y adición de registros DNS manualmente.

Creación de una zona DNS privada y adición de registros DNS manualmente

Si no seleccionó la opción de integración en la zona DNS privada en el momento de crear un punto de conexión privado para el almacén, siga los pasos de esta sección.

Cree una zona DNS privada para permitir que el agente de movilidad resuelva los nombres de dominio completos de los vínculos privados en direcciones IP privadas.

Crear una zona DNS privada

Busque "Zona DNS privada" en la barra de búsqueda Todos los servicios y seleccione "Zona DNS privada" en la lista desplegable.

Una vez que se encuentre en la página "Zona DNS privada", haga clic en el botón +Agregar para empezar a crear una nueva zona.

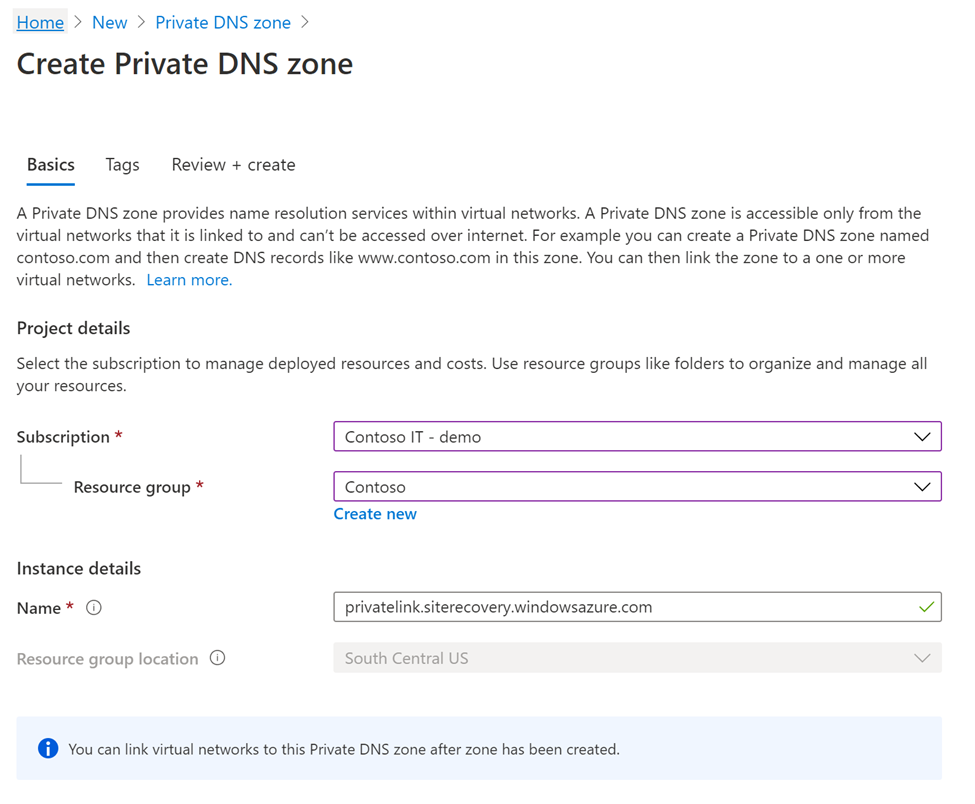

En la página "Crear zona DNS privada", rellene los detalles necesarios. Escriba el nombre de la zona DNS privada como

privatelink.siterecovery.windowsazure.com. Puede elegir cualquier grupo de recursos y cualquier suscripción para crearla.

Vaya a la pestaña Revisar y crear para revisar y crear la zona DNS.

Vincular la zona DNS privada a la red virtual

Ahora, las zonas DNS privadas creadas anteriormente deben vincularse a la red virtual en la que se encuentran los servidores actualmente. También debe vincular de antemano la zona DNS privada a la red virtual de destino.

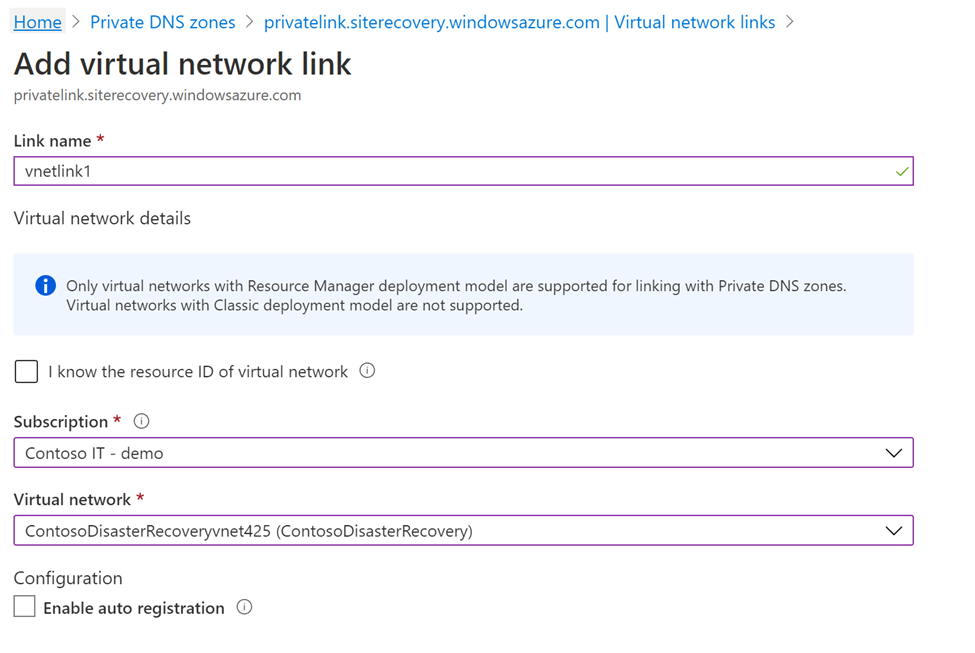

Vaya a la zona DNS privada que creó en el paso anterior y diríjase a Vínculos de red virtual en la barra de la izquierda de la página. Una vez allí, seleccione el botón +Agregar.

Ingrese todos los detalles obligatorios. Los campos Suscripción y Red virtual deben rellenarse con los detalles correspondientes de la red virtual en la que se encuentran los servidores. Los demás campos deben dejarse tal cual.

Agregar registros DNS

Una vez que haya creado las zonas DNS privadas necesarias y los puntos de conexión privados, deberá agregar los registros DNS a las zonas DNS.

Nota:

En caso de que use una zona DNS privada personalizada, asegúrese de que se realicen entradas similares, tal como se describe a continuación.

Este paso requiere que se creen entradas para cada nombre de dominio completo del punto de conexión privado en la zona DNS privada.

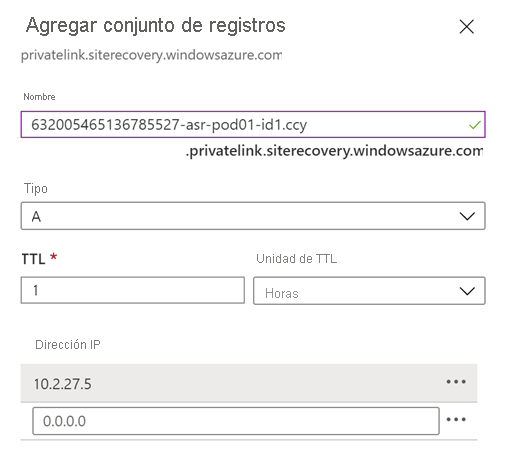

Vaya a la zona DNS privada y navegue hasta la sección Información general a la izquierda de la página. Una vez allí, seleccione +Conjunto de registros para empezar a agregar registros.

En el panel "Agregar conjunto de registros" que se abre, agregue una entrada para cada nombre de dominio completo y dirección IP privada como un registro de tipo A. La lista de nombres de dominio completos y direcciones IP puede obtenerse de la página "Punto de conexión privado" en Información general. Como se muestra en el ejemplo siguiente, el primer nombre de dominio completo del punto de conexión privado se agrega al conjunto de registros de la zona DNS privada.

Estos nombres de dominio completos coinciden con el patrón:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

Nota:

Después de habilitar la replicación, se crean dos nombres de dominio completos adicionales en los puntos de conexión privados en ambas regiones. Asegúrese de agregar también los registros DNS para los nombres de dominio completos recién creados.

Pasos siguientes

Ahora que ha habilitado los puntos de conexión privados para la replicación de máquinas virtuales, consulte estas otras páginas para obtener información adicional y relacionada: