Configuración de RDP Shortpath para Azure Virtual Desktop

Importante

El uso de RDP Shortpath para redes públicas con TURN para Azure Virtual Desktop se encuentra actualmente en versión preliminar. Consulte Términos de uso complementarios para las versiones preliminares de Microsoft Azure para conocer los términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

RDP Shortpath es una característica de Azure Virtual Desktop que establece un transporte basado en UDP directo entre un cliente de Escritorio remoto de Windows admitido y el host de sesión. En este artículo se muestra cómo configurar RDP Shortpath para redes administradas y públicas. Para obtener más información, consulte RDP Shortpath.

Importante

RDP Shortpath solo está disponible en la nube pública de Azure.

Requisitos previos

Para poder habilitar RDP Shortpath, deberá cumplir los requisitos previos. Seleccione una pestaña para su escenario.

Un dispositivo cliente que ejecuta el cliente de Escritorio remoto para Windows, versión 1.2.3488 o posterior. Actualmente, no se admiten clientes que no sean Windows.

Conectividad directa de línea de visión entre el cliente y el host de sesión. Tener conectividad directa de línea de visión significa que el cliente puede conectarse directamente al host de sesión en el puerto 3390 (valor predeterminado) sin que los bloqueen los firewalls (incluido el Firewall de Windows) o el grupo de seguridad de red, además de usar una red administrada como:

VPN de sitio a sitio o de punto a sitio (IPsec), como Azure VPN Gateway.

Habilitación de RDP Shortpath

Los pasos para habilitar RDP Shortpath difieren para los hosts de sesión dependiendo de si desea habilitarlo en redes administradas o redes públicas, pero son los mismos para los clientes. Seleccione una pestaña para su escenario.

Hosts de sesión

Si quiere habilitar RDP Shortpath para redes administradas, debe habilitar el agente de escucha de RDP Shortpath en el host de sesión. Puede hacerlo con una directiva de grupo, ya sea de manera centralizada desde su dominio o localmente. La primera opción es para los hosts de sesión que están unidos a un dominio de Active Directory (AD) y la segunda para los que están unidos a Microsoft Entra ID.

Descargue el plantilla administrativa de Azure Virtual Desktop y extraiga el contenido de los archivos .cab y .zip.

En función de si desea configurar una directiva de grupo de forma centralizada desde el dominio de AD o localmente para cada host de sesión:

Dominio de AD: copie y pegue el archivo terminalserver-avd.admx en el almacén central del dominio, por ejemplo

\\contoso.com\SYSVOL\contoso.com\policies\PolicyDefinitions, en el que contoso.com es el nombre de dominio. A continuación, copie el archivo en-us\terminalserver-avd.adml en la subcarpetaen-us.Abra la consola de administración de la directiva de grupo (GPMC) y cree o edite una directiva destinada a los hosts de sesión.

Localmente: copie y pegue el archivo terminalserver-avd.admx en

%windir%\PolicyDefinitions. A continuación, copie el archivo en-us\terminalserver-avd.adml en la subcarpetaen-us.Abra el Editor de la directiva de grupo local en el host de sesión.

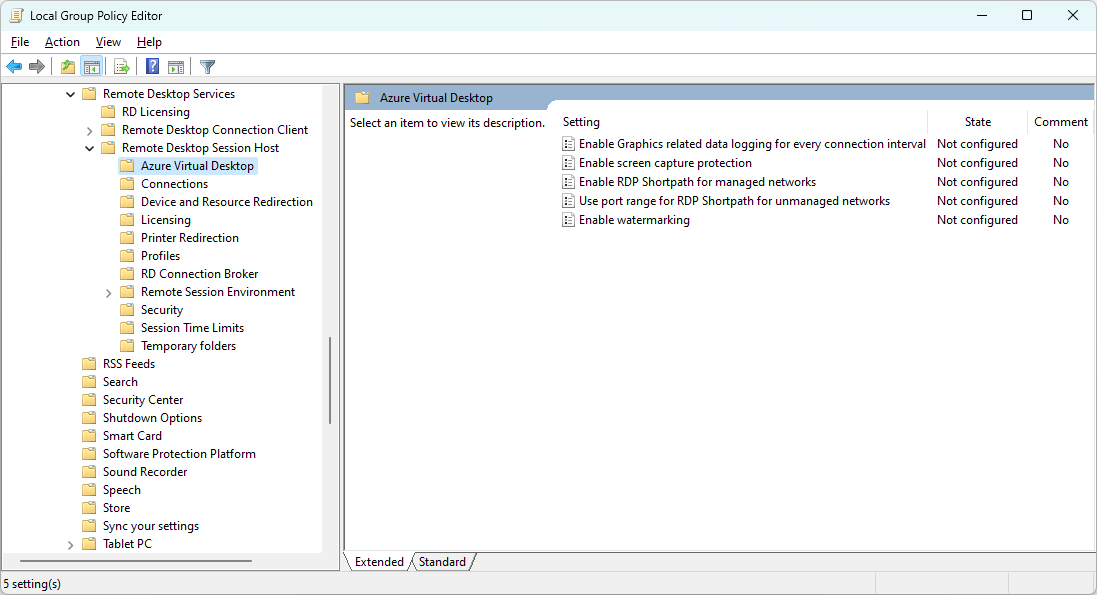

Vaya a Configuración del equipo>Plantillas administrativas>Componentes de Windows>Servicios de escritorio remoto>Host de sesión de Escritorio remoto>Azure Virtual Desktop. Debería ver la configuración de directiva de Azure Virtual Desktop, como se muestra en la captura de pantalla siguiente:

Abra la configuración de directiva Habilitar RDP Shortpath para redes administradas y establézcala en Habilitada. Si habilita esta configuración de directiva, también puede configurar el número de puerto que el host de sesión de Azure Virtual Desktop usará para escuchar las conexiones entrantes. El puerto predeterminado es 3390.

Si debe configurar el Firewall de Windows para permitir el puerto 3390, ejecute uno de los siguientes comandos, en función de si desea configurar el Firewall de Windows mediante la directiva de grupo centralmente desde el dominio de AD o localmente para cada host de sesión:

Dominio de AD: abra un símbolo del sistema de PowerShell con privilegios elevados y ejecute el siguiente comando, reemplazando el valor de

$domainNamepor su propio nombre de dominio, el valor de$writableDCpor el nombre de host de un controlador de dominio en el que se pueda escribir y el valor de$policyNamepor el nombre de un objeto de directiva de grupo existente:$domainName = "contoso.com" $writableDC = "dc01" $policyName = "RDP Shortpath Policy" $gpoSession = Open-NetGPO -PolicyStore "$domainName\$policyName" -DomainController $writableDC New-NetFirewallRule -DisplayName 'Remote Desktop - RDP Shortpath (UDP-In)' -Action Allow -Description 'Inbound rule for the Remote Desktop service to allow RDP Shortpath traffic. [UDP 3390]' -Group '@FirewallAPI.dll,-28752' -Name 'RemoteDesktop-UserMode-In-RDPShortpath-UDP' -Profile Domain, Private -Service TermService -Protocol UDP -LocalPort 3390 -Program '%SystemRoot%\system32\svchost.exe' -Enabled:True -GPOSession $gpoSession Save-NetGPO -GPOSession $gpoSessionLocalmente: abra un símbolo del sistema de PowerShell con privilegios elevados y ejecute el siguiente comando:

New-NetFirewallRule -DisplayName 'Remote Desktop - RDP Shortpath (UDP-In)' -Action Allow -Description 'Inbound rule for the Remote Desktop service to allow RDP Shortpath traffic. [UDP 3390]' -Group '@FirewallAPI.dll,-28752' -Name 'RemoteDesktop-UserMode-In-RDPShortpath-UDP' -PolicyStore PersistentStore -Profile Domain, Private -Service TermService -Protocol UDP -LocalPort 3390 -Program '%SystemRoot%\system32\svchost.exe' -Enabled:True

Seleccione Aceptar y reinicie los hosts de sesión para aplicar la configuración de directiva.

Clientes Windows

Los pasos para asegurarse de que los clientes están configurados correctamente son los mismos, independientemente de si desea usar RDP Shortpath para redes administradas o públicas. Puede hacerlo mediante la directiva de grupo para clientes administrados unidos a un dominio de Active Directory, Intune para clientes administrados unidos a Microsoft Entra ID e inscritos en Intune o la directiva de grupo local para los clientes que no estén administrados.

Nota:

De manera predeterminada en Windows, el tráfico RDP intentará usar protocolos TCP y UDP. Solo tendrá que seguir estos pasos si el cliente se ha configurado previamente para usar solo TCP.

Habilitación de RDP Shortpath en clientes Windows administrados y no administrados mediante una directiva de grupo

Para configurar clientes Windows administrados y no administrados mediante una directiva de grupo:

En función de si desea configurar clientes administrados o no administrados:

Para los clientes administrados, abra la consola de administración de la directiva de grupo (GPMC) y cree o edite una directiva destinada a los clientes.

En el caso de los clientes no administrados, abra Editor de directivas de grupo local en el cliente.

Vaya a Configuración del equipo>Plantillas administrativas>Componentes de Windows>Servicios de Escritorio remoto>Cliente de conexión a Escritorio remoto.

Abra la configuración de directiva Desactivar UDP en el cliente y establézcala en Deshabilitado.

Seleccione Aceptar y reinicie los clientes para aplicar la configuración de directiva.

Habilitación de RDP Shortpath en clientes Windows mediante Intune

Para configurar clientes Windows administrados mediante Intune:

Inicie sesión en el Centro de administración de Microsoft Intune.

Cree o edite un perfil de configuración para Windows 10 o versiones posteriores mediante plantillas administrativas.

Vaya a Configuración del equipo>Componentes de Windows>Servicios de Escritorio remoto>Cliente de conexión al Escritorio remoto.

Seleccione la opción Desactivar UDP en el cliente y establézcalo en Deshabilitado.

Seleccione Aceptar y, a continuación, Siguiente.

Aplique el perfil de configuración y reinicie los clientes.

Compatibilidad con Teredo

Aunque no es necesario para RDP Shortpath, Teredo agrega candidatos de recorrido NAT adicionales y aumenta la posibilidad de que la conexión RDP Shortpath sea correcta en redes de solo IPv4. Puede habilitar Teredo en los hosts de sesión y los clientes si ejecuta el siguiente comando desde un símbolo del sistema de PowerShell con privilegios elevados:

Set-NetTeredoConfiguration -Type Enterpriseclient

Comprobación de que RDP Shortpath funciona

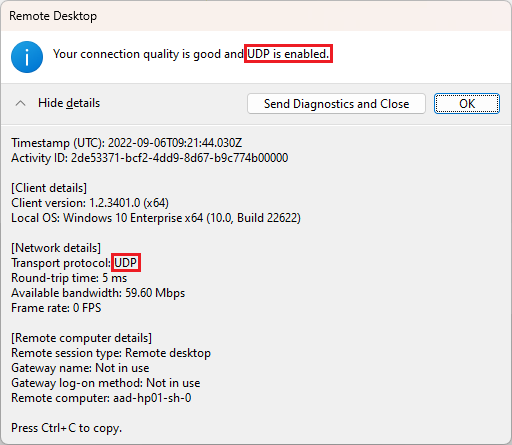

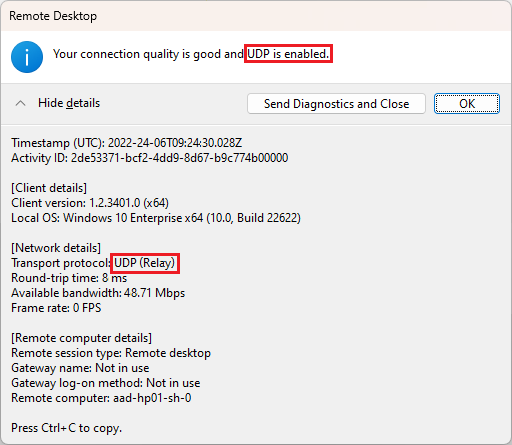

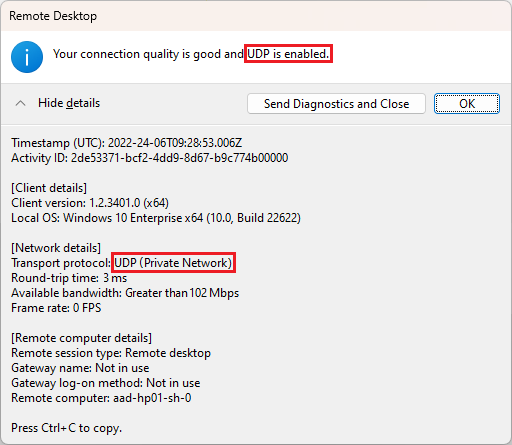

A continuación, deberá asegurarse de que los clientes se conectan mediante RDP Shortpath. Puede comprobar el transporte con el cuadro de diálogo Información de conexión desde el cliente de Escritorio remoto o mediante Log Analytics.

Cuadro de diálogo Información de conexión

Para asegurarse de que las conexiones usan RDP Shortpath, puede comprobar la información de conexión en el cliente. Seleccione una pestaña para su escenario.

Conexión a Azure Virtual Desktop.

Abra el cuadro de diálogo Información de conexión. Para ello, vaya a la barra de herramientas Conexión de la parte superior de la pantalla y seleccione el icono de intensidad de la señal, como se muestra en la captura de pantalla siguiente:

Puede comprobar en la salida que el protocolo de transporte sea UDP (red privada), como se muestra en la captura de pantalla siguiente:

Visor de eventos

Para asegurarse de que las conexiones usan RDP Shortpath, puede comprobar los registros de eventos en el host de sesión:

Conexión a Azure Virtual Desktop.

En el host de sesión, abra Visor de eventos.

Vaya a Registros de aplicaciones y servicios>Microsoft>Windows>RemoteDesktopServices-RdpCoreCDV>Operativo.

Filtrado por el id. evento 135. Las conexiones que usan RDP Shortpath indicarán que el tipo de transporte usa UDP con el mensaje La conexión multitransporte finalizada para el túnel: 1, su tipo de transporte establecido en UDP.

Log Analytics

Si usa Azure Log Analytics, puede supervisar las conexiones al consultar la tabla WVDConnections. Una columna denominada UdpUse indica si la pila de RDP de Azure Virtual Desktop usa el protocolo UDP en la conexión de usuario actual. Los valores posibles son:

1: la conexión de usuario usa RDP Shortpath para redes administradas.

2: La conexión de usuario usa RDP Shortpath para redes administradas usando STUN directamente.

4: La conexión de usuario usa RDP Shortpath para redes administradas usando TURN indirectamente.

Para cualquier otro valor, la conexión de usuario no usa RDP Shortpath y está conectada mediante TCP.

La siguiente consulta le permite examinar la información de conexión. Puede ejecutar esta consulta en el editor de consultas de Log Analytics. En todas las consultas, reemplace user@contoso.com por el UPN del usuario que desee buscar.

let Events = WVDConnections | where UserName == "user@contoso.com" ;

Events

| where State == "Connected"

| project CorrelationId, UserName, ResourceAlias, StartTime=TimeGenerated, UdpUse, SessionHostName, SessionHostSxSStackVersion

| join (Events

| where State == "Completed"

| project EndTime=TimeGenerated, CorrelationId, UdpUse)

on CorrelationId

| project StartTime, Duration = EndTime - StartTime, ResourceAlias, UdpUse, SessionHostName, SessionHostSxSStackVersion

| sort by StartTime asc

Puede comprobar si RDP Shortpath está habilitado para una sesión de usuario específica mediante la ejecución de la siguiente consulta de Log Analytics:

WVDCheckpoints

| where Name contains "Shortpath"

Para saber más sobre la información de error que puede ver en Log Analytics,

Deshabilitación de RDP Shortpath

Los pasos para deshabilitar RDP Shortpath difieren para los hosts de sesión dependiendo de si desea deshabilitarlo solo en redes administradas, solo en redes públicas o ambas. Seleccione una pestaña para su escenario.

Hosts de sesión

Si quiere deshabilitar RDP Shortpath para redes administradas, en el host de sesión, debe deshabilitar el agente de escucha de RDP Shortpath. Puede hacerlo con una directiva de grupo, ya sea de manera centralizada desde el dominio o localmente. La primera opción es para los hosts de sesión que están unidos a un dominio de AD y la segunda para los que están unidos a Microsoft Entra ID.

Como alternativa, puede bloquear el puerto 3390 (valor predeterminado) en los hosts de sesión de un firewall o grupo de seguridad de red.

En función de si desea configurar una directiva de grupo de forma centralizada desde el dominio o localmente para cada host de sesión:

Dominio de AD: abra la consola de administración de la directiva de grupo (GPMC) y edite la directiva existente destinada a los hosts de sesión.

Localmente: abra el editor de la directiva de grupo local en el host de sesión.

Vaya a Configuración del equipo>Plantillas administrativas>Componentes de Windows>Servicios de escritorio remoto>Host de sesión de Escritorio remoto>Azure Virtual Desktop. Debería ver la configuración de directiva de Azure Virtual Desktop, siempre que tenga la plantilla administrativa desde la que habilitó RDP Shortpath para redes administradas.

Abra la configuración de directiva Habilitar RDP Shortpath para redes administradas y establézcala en No configurada.

Seleccione Aceptar y reinicie los hosts de sesión para aplicar la configuración de directiva.

Clientes Windows

En los dispositivos cliente, puede deshabilitar RDP Shortpath para las redes administradas y públicas si configura el tráfico RDP para que solo use TCP. Puede hacerlo mediante la directiva de grupo para clientes administrados unidos a un dominio de Active Directory, Intune para clientes administrados unidos a Microsoft Entra ID e inscritos en Intune o la directiva de grupo local para los clientes que no estén administrados.

Importante

Si ha establecido previamente el tráfico RDP para intentar usar protocolos TCP y UDP mediante la directiva de grupo o Intune, asegúrese de que la configuración no entre en conflicto.

Deshabilitación de RDP Shortpath en clientes Windows administrados y no administrados mediante una directiva de grupo

Para configurar clientes Windows administrados y no administrados mediante una directiva de grupo:

En función de si desea configurar clientes administrados o no administrados:

Para los clientes administrados, abra la consola de administración de la directiva de grupo (GPMC) y cree o edite una directiva destinada a los clientes.

En el caso de los clientes no administrados, abra Editor de directivas de grupo local en el cliente.

Vaya a Configuración del equipo>Plantillas administrativas>Componentes de Windows>Servicios de Escritorio remoto>Cliente de conexión a Escritorio remoto.

Abra la configuración de directiva Desactivar UDP en el cliente y establézcala en Habilitado.

Seleccione Aceptar y reinicie los clientes para aplicar la configuración de directiva.

Deshabilitación de RDP Shortpath en clientes Windows mediante Intune

Para configurar clientes Windows administrados mediante Intune:

Inicie sesión en el Centro de administración de Microsoft Intune.

Cree o edite un perfil de configuración para Windows 10 o versiones posteriores mediante plantillas administrativas.

Vaya a Componentes de Windows>Servicios de Escritorio remoto >Cliente de conexión a Escritorio remoto.

Seleccione la opción Desactivar UDP en el cliente y establézcalo en Habilitado. Seleccione Aceptar y, a continuación, Siguiente.

Aplique el perfil de configuración y reinicie los clientes.

Pasos siguientes

- Obtenga información sobre cómo limitar el intervalo de puertos que usan los clientes mediante RDP Shortpath para redes públicas.

- Si tiene problemas para establecer una conexión mediante el transporte de RDP Shortpath para redes públicas, consulte Solución de problemas de RDP Shortpath.