Azure Disk Encryption para máquinas virtuales Windows

Se aplica a: ✔️ máquinas virtuales Windows ✔️ conjuntos de escalado flexibles

Azure Disk Encryption ayuda a custodiar y proteger sus datos con el fin de satisfacer los compromisos de cumplimiento y seguridad de su organización. Usa la característica BitLocker de Windows para proporcionar cifrado de volumen al SO y los discos de datos de las máquinas virtuales (VM) de Azure y se integra con Azure Key Vault para ayudar a controlar y administrar las claves de cifrado de disco y los secretos.

Azure Disk Encryption es resistente a zona, de la misma manera que Virtual Machines. Para obtener detalles, vea Servicios de Azure compatibles con Availability Zones.

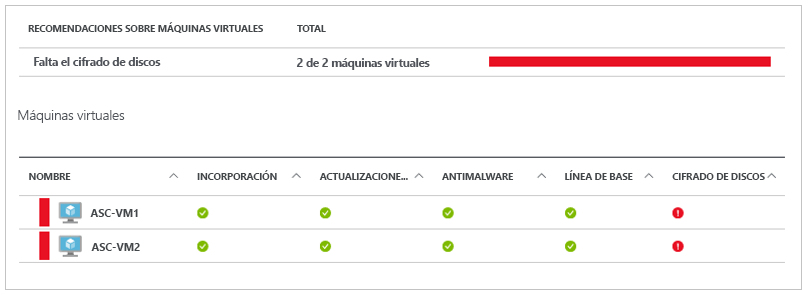

Si usa Microsoft Defender para la nube, se le avisará si tiene VM que no estén cifradas. Estas alertas se muestran con gravedad alta y se recomienda cifrar estas máquinas virtuales.

Advertencia

- Si ya ha usado Azure Disk Encryption con Microsoft Entra ID para cifrar una máquina virtual, debe seguir usando esta opción para cifrarla. Consulte Azure Disk Encryption con Microsoft Entra ID (versión anterior) para obtener más información.

- Algunas de las recomendaciones pueden provocar un aumento del uso de datos, de la red o de recursos de proceso, lo que incrementará los costes de las licencias o suscripciones. Para crear recursos en Azure en las regiones admitidas, debe tener una suscripción válida de Azure activa.

- No use BitLocker para descifrar manualmente una máquina virtual o un disco cifrado mediante Azure Disk Encryption.

Para obtener información sobre los aspectos básicos de Azure Disk Encryption para Windows en unos minutos, vea Inicio rápido: Creación y cifrado de una máquina virtual Windows con la CLI de Azure o Inicio rápido: Creación y cifrado de una máquina virtual Windows en Azure con PowerShell.

VM y sistemas operativos compatibles

Máquinas virtuales admitidas

Las máquinas virtuales Windows están disponibles en una variedad de tamaños. Azure Disk Encryption es compatible con las máquinas virtuales de Gen1 y Gen2. Azure Disk Encryption también está disponible para las VM con almacenamiento Premium.

Azure Disk Encryption no está disponible en VM básicas o de serie A ni en las máquinas virtuales que tengan menos de 2 GB de memoria. Para ver más excepciones, consulte Azure Disk Encryption: Restricciones.

Sistemas operativos admitidos

- Cliente Windows: Windows 8 y versiones posteriores.

- Windows Server: Windows Server 2008 R2 y versiones posteriores.

- Windows 10 Enterprise de sesión múltiple y versiones posteriores.

Nota

Windows Server 2022 y Windows 11 no admiten una clave RSA de 2048 bits. Para más información, consulte Preguntas frecuentes: ¿Qué tamaño debo usar para mi clave de cifrado de claves?

Windows Server 2008 R2 requiere la instalación de .NET Framework 4.5 para el cifrado; instálelo desde Windows Update con la actualización opcional Microsoft .NET Framework 4.5.2 para sistemas basados en Windows Server 2008 R2 x64 (KB2901983).

Windows Server 2012 R2 Core y Windows Server 2016 Core requieren la instalación del componente bdehdcfg en la máquina virtual para el cifrado.

Requisitos de red

Para habilitar Azure Disk Encryption, las máquinas virtuales deben cumplir los siguientes requisitos de configuración de los puntos de conexión de red:

- Para que un token se conecte a su almacén de claves, la máquina virtual Windows debe poder conectarse a un punto de conexión de Microsoft Entra, [login.microsoftonline.com].

- Para escribir las claves de cifrado en el almacén de claves, la máquina virtual Windows debe poder conectarse al punto de conexión del almacén de claves.

- La máquina virtual Windows debe poder conectarse al punto de conexión de Azure Storage que hospeda el repositorio de extensiones de Azure y la cuenta de Azure Storage que hospeda los archivos del VHD.

- Si su directiva de seguridad limita el acceso desde máquinas virtuales de Azure a Internet, puede resolver el URI anterior y configurar una regla concreta para permitir la conectividad de salida para las direcciones IP. Para más información, consulte Azure Key Vault detrás de un firewall.

Requisitos de la directiva de grupo

Azure Disk Encryption usa el protector de claves externas de BitLocker para las máquinas virtuales Windows. Para las máquinas virtuales unidas en un dominio, no cree ninguna directiva de grupo que exija protectores de TPM. Para obtener información acerca de la directiva de grupo para "Permitir BitLocker sin un TPM compatible", consulte la Referencia de la directiva de grupo de BitLocker.

La directiva de BitLocker en las máquinas virtuales unidas a un dominio con una directiva de grupo personalizada debe incluir la siguiente configuración: Configure user storage of bitlocker recovery information -> Allow 256-bit recovery key. (Configurar el almacenamiento de usuario de la información de recuperación de BitLocker -> Permitir clave de recuperación de 256 bits). Azure Disk Encryption presentará un error cuando la configuración de la directiva de grupo personalizada para BitLocker sea incompatible. En máquinas que no tengan la configuración de directiva correcta, aplique la nueva directiva y fuerce la nueva directiva a actualizarse (gpupdate.exe /force). Puede que sea necesario reiniciar.

Las características de directiva de grupo de administración y supervisión de Microsoft Bitlocker (MBAM) no son compatibles con Azure Disk Encryption.

Advertencia

Azure Disk Encryption no almacena las claves de recuperación. Si la opción de seguridad Inicio de sesión interactivo: umbral de bloqueo de cuenta del equipo está habilitada, las máquinas solo se pueden recuperar si se proporciona una clave de recuperación a través de la consola serie. Puede encontrar instrucciones para asegurarse de que las directivas de recuperación adecuadas están habilitadas en el plan de la guía de recuperación de BitLocker.

Azure Disk Encryption producirá un error si la directiva de grupo de nivel de dominio bloquea el algoritmo AES-CBC, que BitLocker usa.

Requisitos de almacenamiento de la clave de cifrado

Azure Disk Encryption requiere Azure Key Vault para controlar y administrar las claves y los secretos de cifrado de discos. El almacén de claves y las máquinas virtuales deben residir en la misma región y suscripción de Azure.

Para obtener más información, consulte Creación y configuración de un almacén de claves para Azure Disk Encryption.

Terminología

En la siguiente tabla se definen algunos de los términos comunes que se usan en la documentación de cifrado de disco de Azure:

| Terminología | Definición |

|---|---|

| Azure Key Vault | Key Vault es un servicio de administración de claves criptográficas basado en módulos de seguridad de hardware validados por el Estándar federal de procesamiento de información (FIPS). Estos estándares ayudan a proteger las claves criptográficas y los secretos confidenciales. Para obtener más información, consulte la documentación de Azure Key Vault y Creación y configuración de un almacén de claves para Azure Disk Encryption. |

| Azure CLI | La CLI de Azure está optimizada para administrar recursos de Azure desde la línea de comandos. |

| BitLocker | BitLocker es una tecnología de cifrado de volúmenes de Windows reconocida por el sector que se usa para habilitar el cifrado de disco en VM Windows. |

| Clave de cifrado de claves (KEK) | La clave asimétrica (RSA 2048) que puede usar para proteger o encapsular el secreto. Puede proporcionar una clave protegida mediante módulos de seguridad de hardware (HSM) o una clave protegida mediante software. Para obtener más información, consulte la documentación de Azure Key Vault y Creación y configuración de un almacén de claves para Azure Disk Encryption. |

| Cmdlets de PowerShell | Para más información, consulte Cmdlets de Azure PowerShell. |

Pasos siguientes

- Inicio rápido: Creación y cifrado de una máquina virtual Windows con la CLI de Azure

- Inicio rápido: Creación y cifrado de una máquina virtual Windows en Azure con PowerShell

- Escenarios de Azure Disk Encryption en máquinas virtuales Windows

- Script de la CLI de requisitos previos de Azure Disk Encryption

- Script de PowerShell de requisitos previos de Azure Disk Encryption

- Creación y configuración de un almacén de claves para Azure Disk Encryption