¿Cuál es la limitación de velocidad para Azure Front Door?

La limitación de velocidad le permite detectar y bloquear niveles anormalmente altos de tráfico desde cualquier dirección IP del socket. Con Azure Web Application Firewall en Azure Front Door, puede mitigar algunos tipos de ataques por denegación de servicio. El límite de frecuencia también le protege contra los clientes que se han configurado accidentalmente para enviar grandes volúmenes de solicitudes en un breve período de tiempo.

La dirección IP del socket es la dirección del cliente que inició la conexión TCP a Azure Front Door. Normalmente, la dirección IP del socket es la dirección IP del usuario, pero también puede ser la dirección IP de un servidor proxy u otro dispositivo que se encuentra entre el usuario y Azure Front Door.

Puede definir los límites de velocidad en el nivel de dirección IP del socket o en el nivel de dirección remota. Si tiene varios clientes que acceden a su instancia de Azure Front Door desde distintas direcciones IP del socket, tienen cada uno sus propios límites de frecuencia aplicados. La dirección IP del socket es la dirección IP de origen que ve el firewall de aplicaciones web (WAF). Si el usuario está detrás de un proxy, la dirección IP del socket suele ser la dirección del servidor proxy. La dirección remota es la dirección IP del cliente original que se envía normalmente mediante el encabezado de solicitud X-Forwarded-For.

Configuración de una directiva de límite de velocidad

La limitación de velocidad se configura mediante reglas de WAF personalizadas.

Al configurar una regla de límite de frecuencia, se especifica el umbral. El umbral es el número de solicitudes web permitidas desde cada dirección IP del socket en un período de tiempo de un minuto o cinco minutos.

También debe especificar al menos una condición de coincidencia, que indica a Azure Front Door cuándo activar el límite de velocidad. Puede configurar varios límites de velocidad que se aplican a diferentes rutas de acceso dentro de la aplicación.

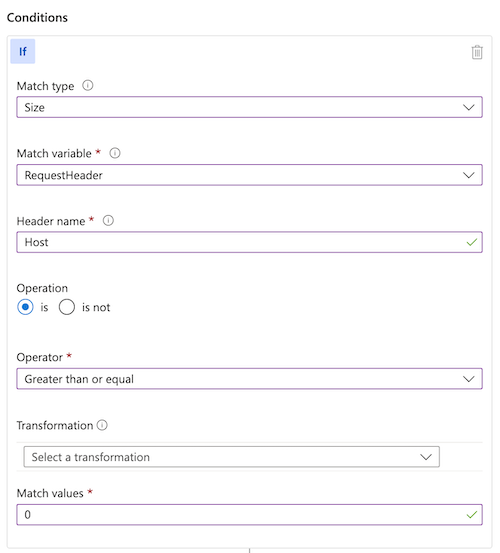

Si necesita aplicar una regla de límite de frecuencia a todas las solicitudes, considere la posibilidad de usar una condición de coincidencia como en el ejemplo siguiente:

La condición de coincidencia anterior identifica todas las solicitudes con un encabezado Host de una longitud mayor que 0. Dado que todas las solicitudes HTTP válidas para Azure Front Door contienen un encabezado Host, esta condición de coincidencia tiene el efecto de hacer coincidir todas las solicitudes HTTP.

Límites de velocidad y servidores de Azure Front Doorr

Las solicitudes del mismo cliente a menudo llegan al mismo servidor Azure Front Door. En ese caso, verá que las solicitudes se bloquean en cuanto se alcanza el límite de velocidad para cada una de las direcciones IP del cliente.

Es posible que las solicitudes del mismo cliente lleguen a un servidor Azure Front Door diferente que aún no ha actualizado los contadores de límite de velocidad. Por ejemplo, el cliente podría abrir una nueva conexión TCP para cada solicitud y cada conexión TCP se podría enrutar a un servidor de Azure Front Door diferente.

Si el umbral es lo suficientemente bajo, la primera solicitud al nuevo servidor de Azure Front Door pasaría la verificación del límite de velocidad. Por lo tanto, para un umbral bajo (por ejemplo, menos de 200 solicitudes por minuto), es posible que vea pasar algunas solicitudes por encima del umbral.

Algunas consideraciones que hay que tener en cuenta al determinar los valores de umbral y las ventanas de tiempo para limitar la velocidad:

- Un ventana de tiempo mayor con el umbral de recuento de solicitudes más pequeño aceptable es la configuración más eficaz para evitar ataques DDoS. Esta configuración es más eficaz porque cuando un atacante alcanza el umbral, se lo bloquea por el tiempo restante de la ventana del límite de frecuencia. Por lo tanto, si se bloquea un atacante durante los primeros 30 segundos de una ventana de un minuto, solo se limita la frecuencia durante los 30 segundos restantes. Si se bloquea un atacante durante el primer minuto de una ventana de cinco minutos, se limita la frecuencia durante los cuatro minutos restantes.

- Establecer tamaños de ventana de tiempo mayores (por ejemplo, cinco minutos en vez de un minuto) y valores de umbral más grandes (por ejemplo, 200 en vez de 100) tiende a ser más preciso para aplicar umbrales de límites de frecuencia que el uso de ventanas de tiempo más cortas y valores de umbral menores.

- El límite de frecuencia de WAF de Azure Front Door funciona durante un período de tiempo fijo. Una vez que se supera un umbral de límite de frecuencia, todo el tráfico que coincida con esa regla de límite de frecuencia se bloquea durante el tiempo restante de la ventana fija.

Pasos siguientes

- Configuración de la limitación de velocidad en el WAF de Azure Front Door.

- Revisión de procedimientos recomendados de limitación de velocidad.