Configuración del acceso de administrador

Microsoft Defender for Cloud Apps es compatible con el control de acceso basado en roles. Este artículo proporciona instrucciones para configurar el acceso a Defender for Cloud Apps para sus administradores. Para obtener más información sobre cómo asignar roles de administrador, consulte los artículos de Microsoft Entra ID y Microsoft 365.

Roles de Microsoft 365 y Microsoft Entra con acceso a Defender for Cloud Apps

Nota:

- Los roles de Microsoft 365 y Microsoft Entra no aparecen en la página Administrar el acceso de administrador de Defender for Cloud Apps. Para asignar roles en Microsoft 365 o microsoft Entra ID, vaya a la configuración de RBAC correspondiente para ese servicio.

- Defender for Cloud Apps utiliza microsoft Entra ID para determinar la configuración de tiempo de expiración de inactividad en el nivel de directorio del usuario. Si un usuario está configurado en Microsoft Entra ID para no cerrar sesión nunca cuando esté inactivo, también se aplicará la misma configuración en Defender for Cloud Apps.

De manera predeterminada, los siguientes roles de administrador de Microsoft 365 y Microsoft Entra ID tienen acceso a Defender for Cloud Apps:

| Nombre de rol | Descripción |

|---|---|

| Administrador global y Administrador de seguridad | Los administradores con acceso completo tienen permisos completos en Defender for Cloud Apps. Pueden agregar administradores, incorporar directivas y configuración, cargar registros, realizar acciones de gobernanza y administrar y acceder a agentes SIEM. |

| Administrador de seguridad de aplicaciones en la nube | Permite acceso y permisos completos en Defender for Cloud Apps. Este rol concede permisos completos para Defender for Cloud Apps, como el rol de administrador global de Microsoft Entra ID. Sin embargo, este rol tiene como ámbito Defender for Cloud Apps y no concederá permisos completos para otros productos de seguridad de Microsoft. |

| Administrador de cumplimiento | tiene permisos de solo lectura y puede administrar alertas. No se puede acceder a las recomendaciones de seguridad para plataformas en la nube. Puede crear y modificar directivas de archivo, permitir acciones de control de archivos y ver todos los informes integrados en Administración de datos. |

| Administrador de datos de cumplimiento | Tiene permisos de solo lectura, puede crear y modificar directivas de archivo, permitir acciones de gobernanza de archivos y ver todos los informes de detección. No se puede acceder a las recomendaciones de seguridad para plataformas en la nube. |

| Operador de seguridad | tiene permisos de solo lectura y puede administrar alertas. Estos administradores tienen restringidas las siguientes acciones:

|

| Lector de seguridad | Tiene permisos de solo lectura y puede crear tokens de acceso de API. Estos administradores tienen restringidas las siguientes acciones:

|

| Lector global | Tiene acceso de solo lectura completo a todos los aspectos de Defender for Cloud Apps. No puede cambiar ninguna configuración ni realizar ninguna acción. |

Importante

Microsoft recomienda usar roles con el menor número de permisos. Esto ayuda a mejorar la seguridad de su organización. El administrador global es un rol con privilegios elevados que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Nota:

Las características de gobernanza de aplicaciones solo se controlan mediante roles de Microsoft Entra ID. Para obtener más información, consulta Roles de gobernanza de aplicaciones.

Roles y permisos

| Permisos | Administrador global | Administrador de seguridad | Administrador de cumplimiento | Administrador de datos de cumplimiento | Operador de seguridad | Lector de seguridad | Lector global | Administrador de PBI | Administrador de Cloud App Security |

|---|---|---|---|---|---|---|---|---|---|

| Leer alertas | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Administrar alertas | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| Leer aplicaciones de OAuth | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Realizar acciones de aplicaciones de OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Acceder a las aplicaciones detectadas, al catálogo de aplicaciones en la nube y otros datos de cloud discovery | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Configurar conectores de API | ✔ | ✔ | ✔ | ✔ | |||||

| Realizar acciones de Cloud Discovery | ✔ | ✔ | ✔ | ||||||

| Acceder a datos de archivos y directivas de archivos | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Realizar acciones en archivos. | ✔ | ✔ | ✔ | ✔ | |||||

| Acceder al registro de gobernanza | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Realizar acciones de registro de gobernanza | ✔ | ✔ | ✔ | ✔ | |||||

| Acceder al registro de gobernanza en el ámbito de detección | ✔ | ✔ | ✔ | ||||||

| Leer directivas | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Realizar cualquier acción de directivas | ✔ | ✔ | ✔ | ✔ | |||||

| Realizar acciones de directivas de archivos | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| Realizar acciones de directivas de OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Ver y administrar el acceso de administrador | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Administrar la privacidad de actividades y administradores | ✔ | ✔ | ✔ |

Roles de administrador integrados en Defender for Cloud Apps

Los siguientes roles de administrador específicos se pueden configurar en el portal de Microsoft Defender, en el área Permisos > Cloud Apps > Roles:

| Nombre de rol | Descripción |

|---|---|

| Administrador global | Tiene acceso total, del mismo modo que el rol de administrador global de Microsoft Entra, pero solo en Defender for Cloud Apps. |

| Administrador de cumplimiento | Concede los mismos permisos que el rol de administrador de cumplimiento de Microsoft Entra, pero solo en Defender for Cloud Apps. |

| Lector de seguridad | Concede los mismos permisos que el rol de lector de seguridad de Microsoft Entra, pero solo en Defender for Cloud Apps. |

| Operador de seguridad | Concede los mismos permisos que el rol de operador de seguridad de Microsoft Entra, pero solo en Defender for Cloud Apps. |

| Administración de aplicaciones e instancias | Tiene permisos completos o de solo lectura para todos los datos de Defender for Cloud Apps que se refieren exclusivamente a la aplicación o instancia específica de una aplicación seleccionada. Por ejemplo, da a un usuario permiso de administrador para la instancia europea de Box. El administrador verá solo los datos que se relacionan con la instancia europea de Box, ya sean archivos, actividades, directivas o alertas:

|

| Administrador de grupos de usuarios | Tiene permisos completos o de solo lectura para todos los datos de Defender for Cloud Apps relacionados exclusivamente con los grupos específicos que se le han asignado. Por ejemplo, si asigna a un usuario permisos de administrador en el grupo "Alemania: todos los usuarios", el administrador podrá ver y editar información en Defender for Cloud Apps solo para ese grupo de usuarios. El administrador de grupos de usuarios tiene el siguiente acceso:

Notas:

|

| Administrador global de Cloud Discovery | Tiene permiso para ver y editar todos los datos y la configuración de Cloud Discovery. El administrador global de Discovery tiene el siguiente acceso:

|

| Administrador de informes de Cloud Discovery |

|

Importante

Microsoft recomienda usar roles con el menor número de permisos. Esto ayuda a mejorar la seguridad de su organización. El administrador global es un rol con privilegios elevados que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Los roles de administrador integrados de Defender for Cloud Apps solo proporcionan permisos de acceso a Defender for Cloud Apps.

Invalidación de los permisos de administrador

Si quiere invalidar un permiso de administrador de Microsoft Entra ID o Microsoft 365, puede hacerlo añadiendo manualmente el usuario a Defender for Cloud Apps y asignándole los permisos de usuario. Por ejemplo, si quiere que Claudia, una usuaria que tiene el rol de Lector de seguridad en Microsoft Entra ID, tenga acceso total en Microsoft Entra ID, puede agregarla manualmente a Defender for Cloud Apps y asignarle Acceso total a fin de invalidar su rol y concederle los permisos necesarios en Defender for Cloud Apps. Tenga en cuenta que no es posible invalidar los roles de Microsoft Entra que conceden acceso total (administrador global, administrador de seguridad y administrador de Cloud App Security).

Importante

Microsoft recomienda usar roles con el menor número de permisos. Esto ayuda a mejorar la seguridad de su organización. El administrador global es un rol con privilegios elevados que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Agregar administradores adicionales

Puede agregar administradores adicionales a Defender for Cloud Apps sin agregar usuarios a los roles administrativos de Microsoft Entra. Para hacerlo, realice estos pasos:

Importante

- El acceso a la página Administrar acceso de administrador está disponible para los miembros de los grupos Administradores globales, Administradores de seguridad, Administradores de cumplimiento, Administradores de datos de cumplimiento, Operadores de seguridad, Lectores de seguridad y Lectores globales.

- Para editar la página Administrar acceso de administrador y conceder a otros usuarios acceso a Defender for Cloud Apps, debe tener al menos un rol administrador de seguridad.

Microsoft recomienda usar roles con el menor número de permisos. Esto ayuda a mejorar la seguridad de su organización. El administrador global es un rol con privilegios elevados que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

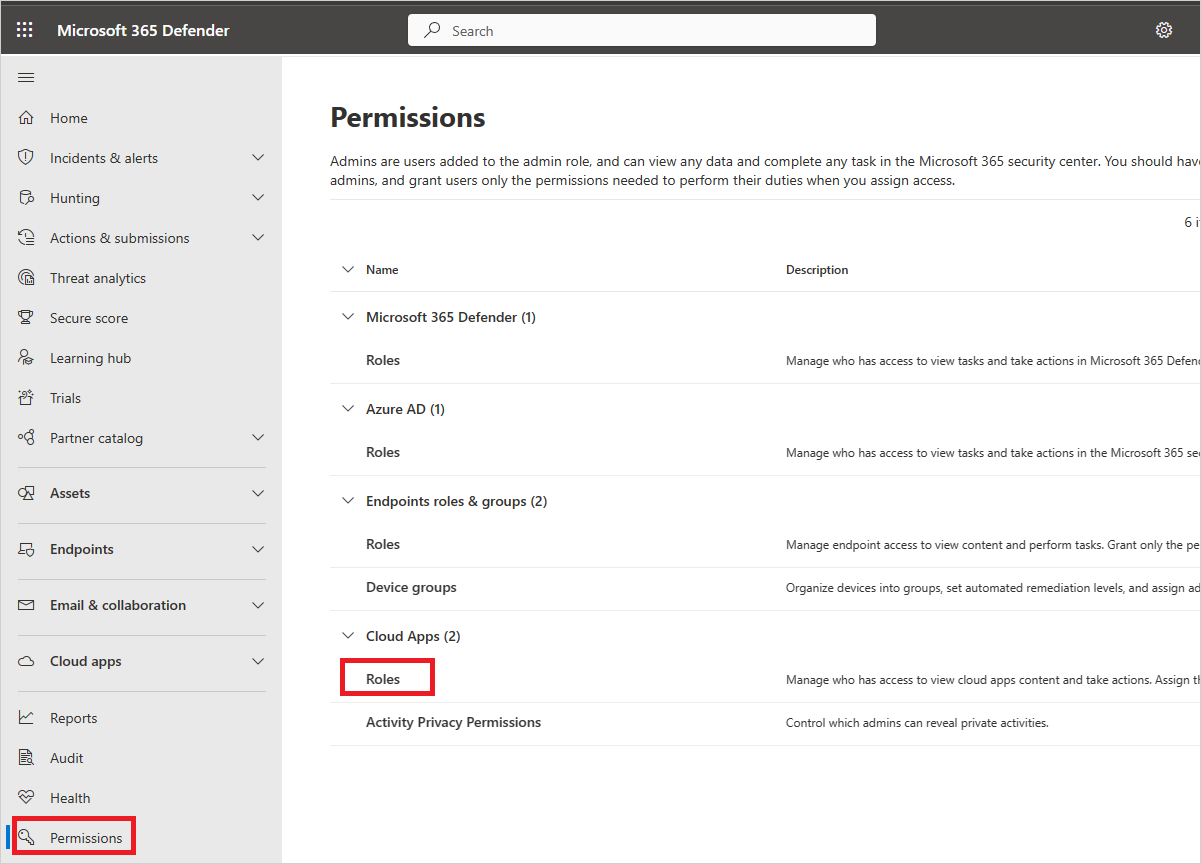

En el Portal de Microsoft Defender, en el menú izquierdo, seleccione Permisos.

En Aplicaciones en la nube, elija Roles.

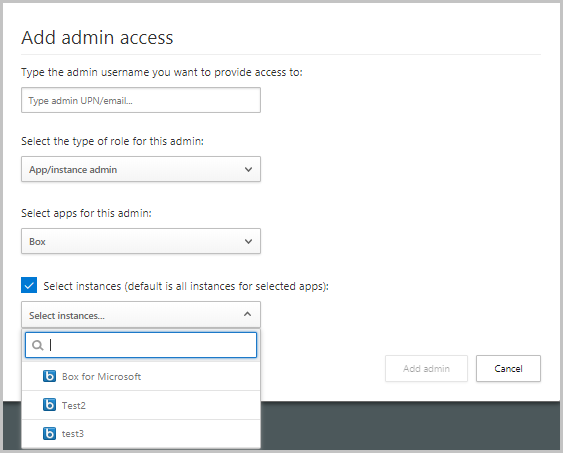

Seleccione +Agregar usuario para agregar los administradores que deben tener acceso a Defender for Cloud Apps. Proporcione la dirección de correo electrónico de un usuario dentro de la organización.

Nota:

Si desea agregar proveedores de servicios de seguridad administrada (MSSP) externos como administradores de Defender for Cloud Apps, asegúrese de invitarles primero como invitados a su organización.

A continuación, seleccione la lista desplegable para establecer qué tipo de rol tiene el administrador. Si selecciona Administrador de aplicación/instancia, seleccione la aplicación y la instancia en las que el administrador va a tener permisos.

Nota:

Si un administrador cuyo acceso está limitado intenta acceder a una página restringida o realizar una acción restringida, recibirá un error por el que se notifica que no tiene permiso para acceder a la página o realizar la acción.

Seleccione Agregar administrador.

Invitar a administradores externos

Defender for Cloud Apps permite invitar a administradores externos (MSSP) como administradores del servicio de Defender for Cloud Apps de su organización (cliente de MSSP). Para agregar un MSSP, asegúrese de que Defender for Cloud Apps está habilitado en el inquilino de MSSP y, a continuación, agréguelo como un usuario de colaboración B2B de Microsoft Entra en el Azure Portal para clientes MSSP. Una vez agregado, se puede configurar al MSSP como administrador y asignarle cualquiera de los roles disponibles en Defender for Cloud Apps.

Para agregar MSSP al servicio de Defender for Cloud Apps del cliente de MSSP

- Agregue el MSSP como invitado en el directorio del cliente de MSSP mediante los pasos descritos en Adición de usuarios invitados al directorio.

- Agregue el MSSP y asígnele un rol de administrador en el portal de Defender for Cloud Apps del cliente de MSSP mediante los pasos descritos en Adición de administradores adicionales. Proporcione la misma dirección de correo electrónico externa que usó para agregarlo como invitado en el directorio del cliente de MSSP.

Acceso de los MSSP al servicio de Defender for Cloud Apps del cliente de MSSP

De manera predeterminada, los MSSP acceden al inquilino de Defender for Cloud Apps a través de la siguiente dirección URL: https://security.microsoft.com.

Sin embargo, los MSSP tendrán que acceder al portal de Microsoft Defender del cliente de MSSP mediante una dirección URL específica del inquilino en el formato siguiente: https://security.microsoft.com/?tid=<tenant_id>.

Los MSSP pueden usar los pasos siguientes para obtener el identificador de inquilino del portal del cliente de MSSP y, a continuación, usarlo para acceder a la dirección URL específica del inquilino:

Como MSSP, inicie sesión en Microsoft Entra ID con sus credenciales.

Cambie el directorio al inquilino del cliente de MSSP.

Seleccione Microsoft Entra ID>Propiedades. Encontrará el identificador de inquilino del cliente de MSSP en el campo Id. de inquilino.

Acceda al portal del cliente de MSSP reemplazando el valor

customer_tenant_iden la siguiente dirección URL:https://security.microsoft.com/?tid=<tenant_id>.

Auditoría de actividades de administrador

Defender for Cloud Apps le permite exportar un registro de las actividades de inicio de sesión de administrador y una auditoría de las vistas de un usuario específico o las alertas realizadas como parte de una investigación.

Para exportar un registro, realice los siguientes pasos:

En el Portal de Microsoft Defender, en el menú izquierdo, seleccione Permisos.

En Aplicaciones en la nube, elija Roles.

En la página Roles de administrador, en la esquina superior derecha, seleccione Exportar actividades de administrador.

Especifique el intervalo de tiempo requerido.

Seleccione Exportar.