Implementar Microsoft Defender para punto de conexión en Android con Microsoft Intune

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Obtenga información sobre cómo implementar Defender para punto de conexión en Android en Microsoft Intune Portal de empresa dispositivos inscritos. Para obtener más información sobre Microsoft Intune inscripción de dispositivos, consulte Inscripción del dispositivo.

Nota:

Defender para punto de conexión en Android ya está disponible en Google Play

Puede conectarse a Google Play desde Microsoft Intune para implementar la aplicación Defender para punto de conexión en los modos de inscripción Administrador de dispositivos y Android Enterprise. Novedades a la aplicación son automáticas a través de Google Play.

Implementación en dispositivos inscritos por el administrador de dispositivos

Obtenga información sobre cómo implementar Defender para punto de conexión en Android con Microsoft Intune Portal de empresa: dispositivos inscritos por el administrador de dispositivos.

Agregar como aplicación de la Tienda Android

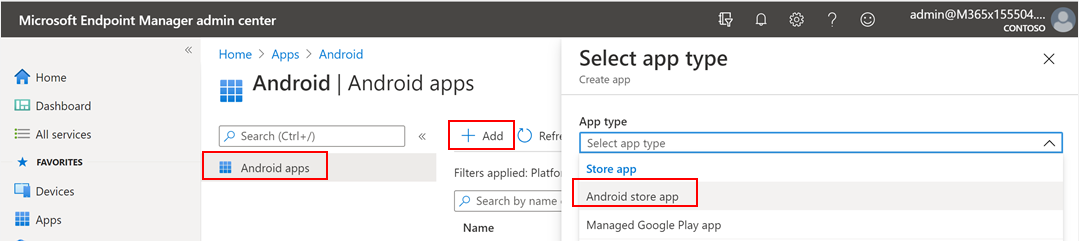

En Microsoft Intune centro de administración, vaya a Aplicaciones>Android Apps>Agregar>aplicación de la tienda Android y elija Seleccionar.

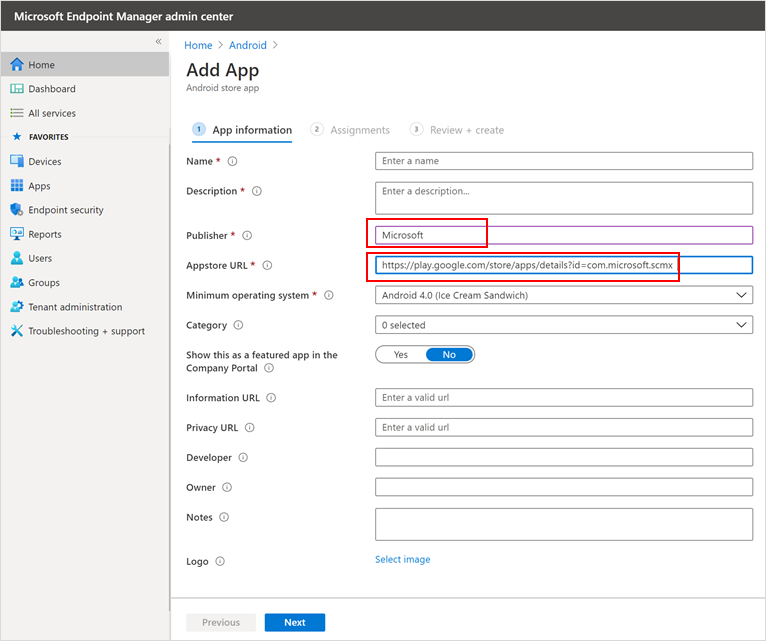

En la página Agregar aplicación y en la sección Información de la aplicación , escriba:

- Nombre

- Descripción

- Publicador como Microsoft.

- Dirección URL de la tienda de aplicaciones como https://play.google.com/store/apps/details?id=com.microsoft.scmx (dirección URL de Google Play Store de la aplicación Defender para punto de conexión)

Otros campos son opcionales. Seleccione Siguiente.

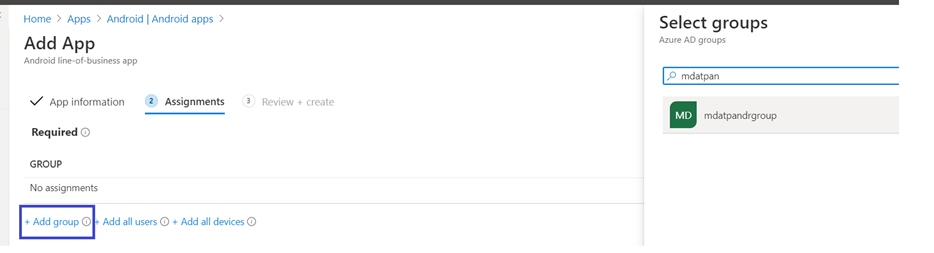

En la sección Asignaciones , vaya a la sección Requerido y seleccione Agregar grupo. Después, puede elegir el grupo de usuarios (o grupos) para recibir la aplicación Defender para punto de conexión en Android. Elija Seleccionar y, a continuación, Siguiente.

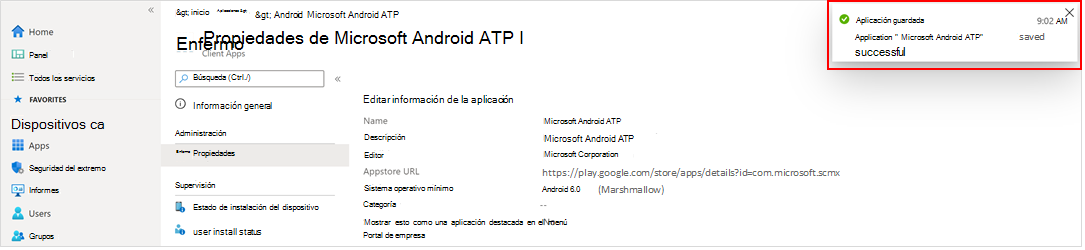

En la sección Revisar y Create, compruebe que toda la información especificada es correcta y, a continuación, seleccione Create.

En unos instantes, la aplicación Defender para punto de conexión debe crearse correctamente y debe aparecer una notificación en la esquina superior derecha de la pantalla.

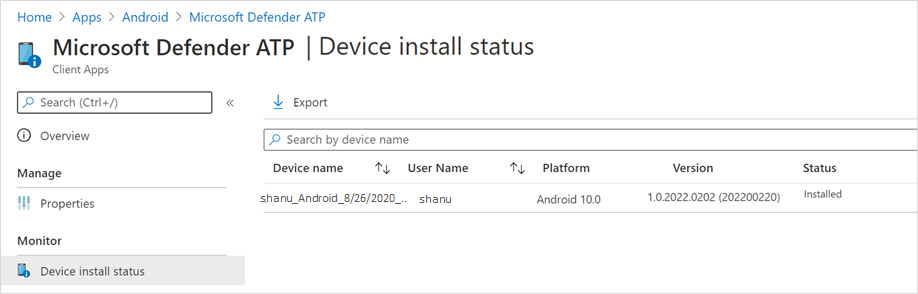

En la página de información de la aplicación que se muestra, en la sección Monitor , seleccione Estado de instalación del dispositivo para comprobar que la instalación del dispositivo se completó correctamente.

Incorporación completa y comprobación del estado

Una vez instalado Defender para punto de conexión en Android en el dispositivo, debería ver el icono de la aplicación.

Pulse el icono Microsoft Defender para punto de conexión aplicación y siga las instrucciones en pantalla para completar la incorporación de la aplicación. Los detalles incluyen la aceptación por parte del usuario final de los permisos de Android requeridos por Defender para punto de conexión en Android.

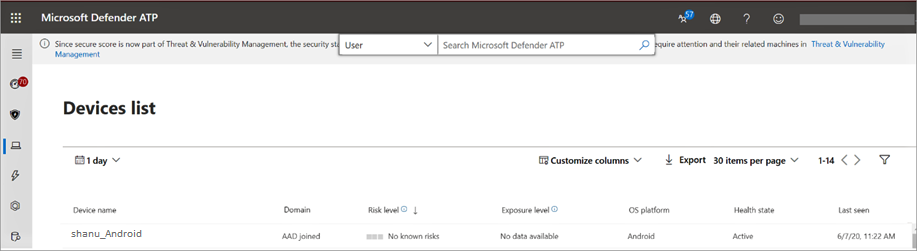

Tras la incorporación correcta, el dispositivo aparece en la lista de dispositivos del portal de Microsoft Defender.

Implementación en dispositivos inscritos en Android Enterprise

Defender para punto de conexión en Android admite dispositivos inscritos en Android Enterprise.

Para obtener más información sobre las opciones de inscripción admitidas por Microsoft Intune, consulte Opciones de inscripción.

Actualmente, los dispositivos de propiedad personal que usan un perfil de trabajo y las inscripciones de dispositivos de usuario totalmente administradas y de propiedad corporativa son compatibles con la implementación.

Adición de Microsoft Defender para punto de conexión en Android como una aplicación de Google Play administrada

Siga los pasos siguientes para agregar Microsoft Defender para punto de conexión aplicación a Google Play administrado.

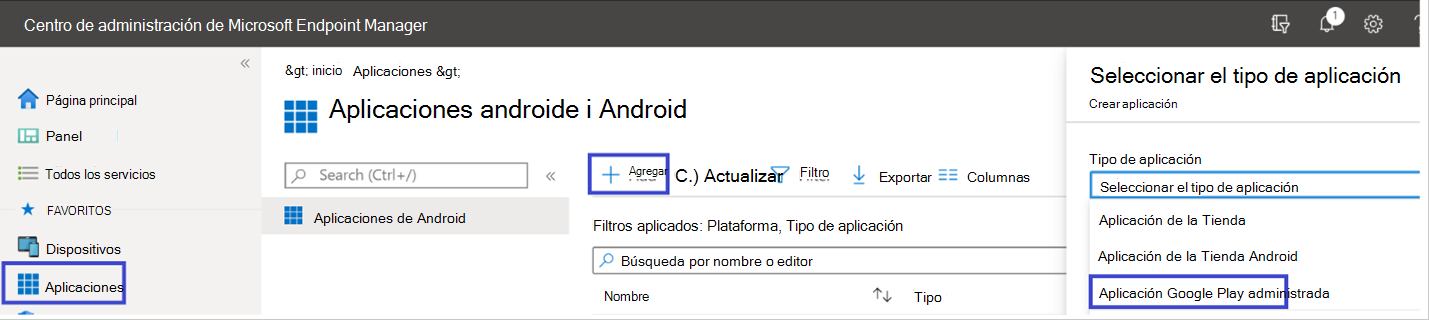

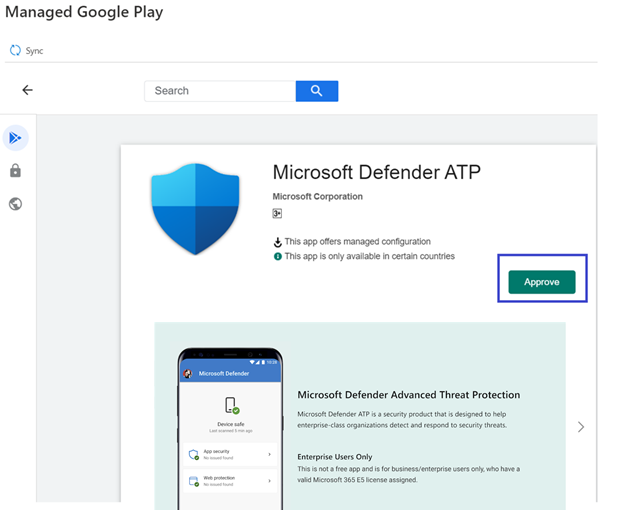

En Microsoft Intune centro de administración, vaya a Aplicaciones>Android Apps>Agregar y seleccione Aplicación administrada de Google Play.

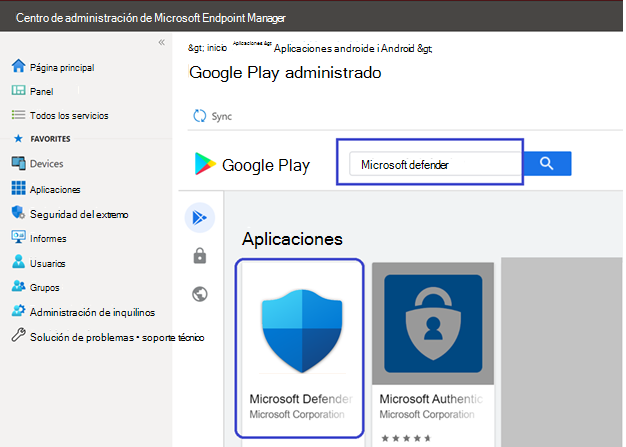

En la página de Google Play administrada que se carga, vaya al cuadro de búsqueda y escriba

Microsoft Defender. La búsqueda debe mostrar la aplicación Microsoft Defender para punto de conexión en Google Play administrado. Seleccione la aplicación Microsoft Defender para punto de conexión en los resultados de búsqueda de aplicaciones.En la página Descripción de la aplicación , debería poder ver los detalles de la aplicación sobre la aplicación Defender para punto de conexión. Revise la información de la página y, a continuación, seleccione Aprobar.

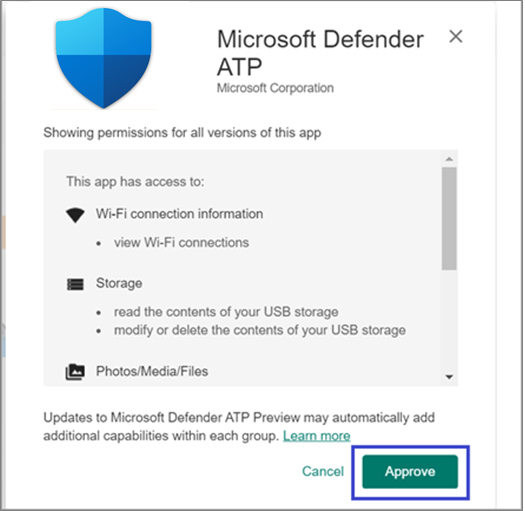

Cuando se le pida que apruebe los permisos para que Defender para punto de conexión obtenga, revise su información y, a continuación, seleccione Aprobar.

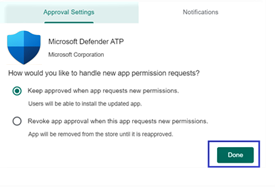

En la página Configuración de aprobación , revise sus preferencias para controlar los nuevos permisos de aplicación que Defender para punto de conexión en Android podría solicitar. Revise las opciones y seleccione la opción que prefiera. Seleccione Listo.

De forma predeterminada, Google Play administrado selecciona Mantener aprobado cuando la aplicación solicita nuevos permisos.

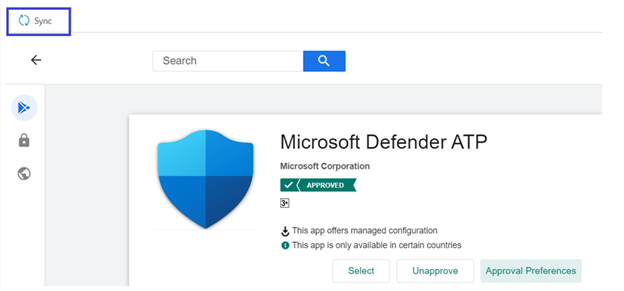

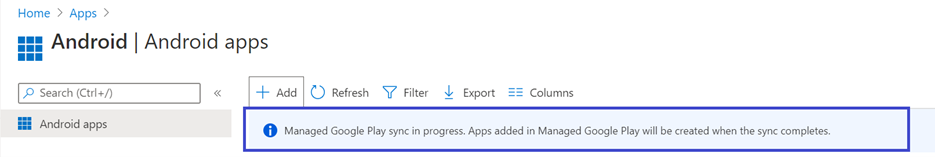

Una vez realizada la selección de control de permisos, seleccione Sincronizar para sincronizar Microsoft Defender para punto de conexión con la lista de aplicaciones.

La sincronización se completa en unos minutos.

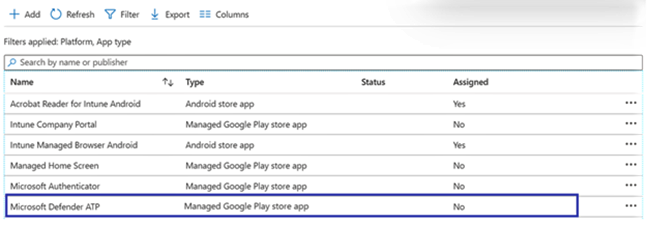

Seleccione el botón Actualizar en la pantalla Aplicaciones de Android y Microsoft Defender para punto de conexión debe estar visible en la lista de aplicaciones.

Defender for Endpoint admite directivas de configuración de aplicaciones para dispositivos administrados mediante Microsoft Intune. Esta funcionalidad se puede usar para seleccionar diferentes configuraciones para Defender para punto de conexión.

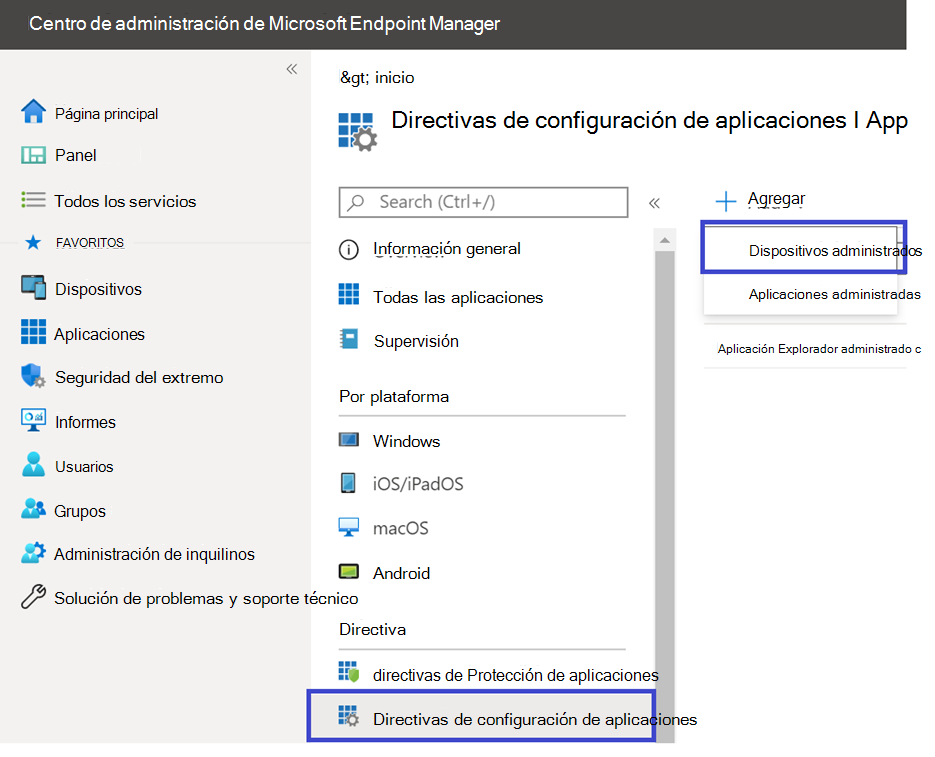

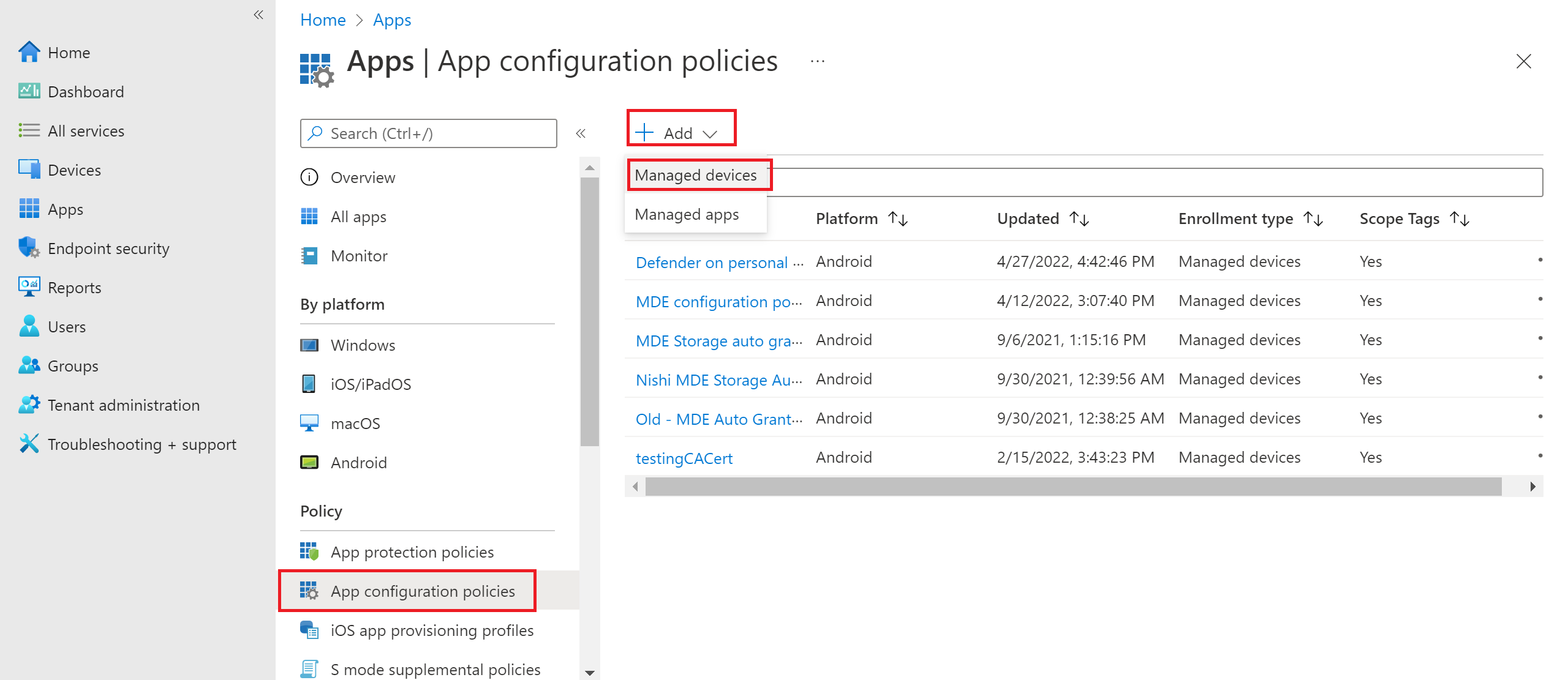

En la página Aplicaciones , vaya a Directivas>de configuración de aplicaciones>Agregar>dispositivos administrados.

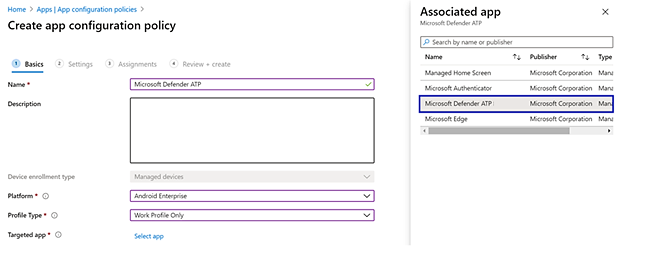

En la página Create directiva de configuración de aplicaciones, escriba los detalles siguientes:

- Nombre: Microsoft Defender para punto de conexión.

- Elija Android Enterprise como plataforma.

- Elija Solo perfil de trabajo de propiedad personal o perfil de trabajo totalmente administrado, dedicado y corporativo solo como tipo de perfil.

- Seleccione Seleccionar aplicación, elija Microsoft Defender, aceptar y, a continuación, siguiente.

Seleccione Permisos>Agregar. En la lista, seleccione los permisos > de aplicación disponibles Aceptar.

Seleccione una opción para cada permiso que se conceda con esta directiva:

- Preguntar : solicita al usuario que acepte o deniegue.

- Concesión automática : se aprueba automáticamente sin notificar al usuario.

- Denegación automática : deniega automáticamente sin notificar al usuario.

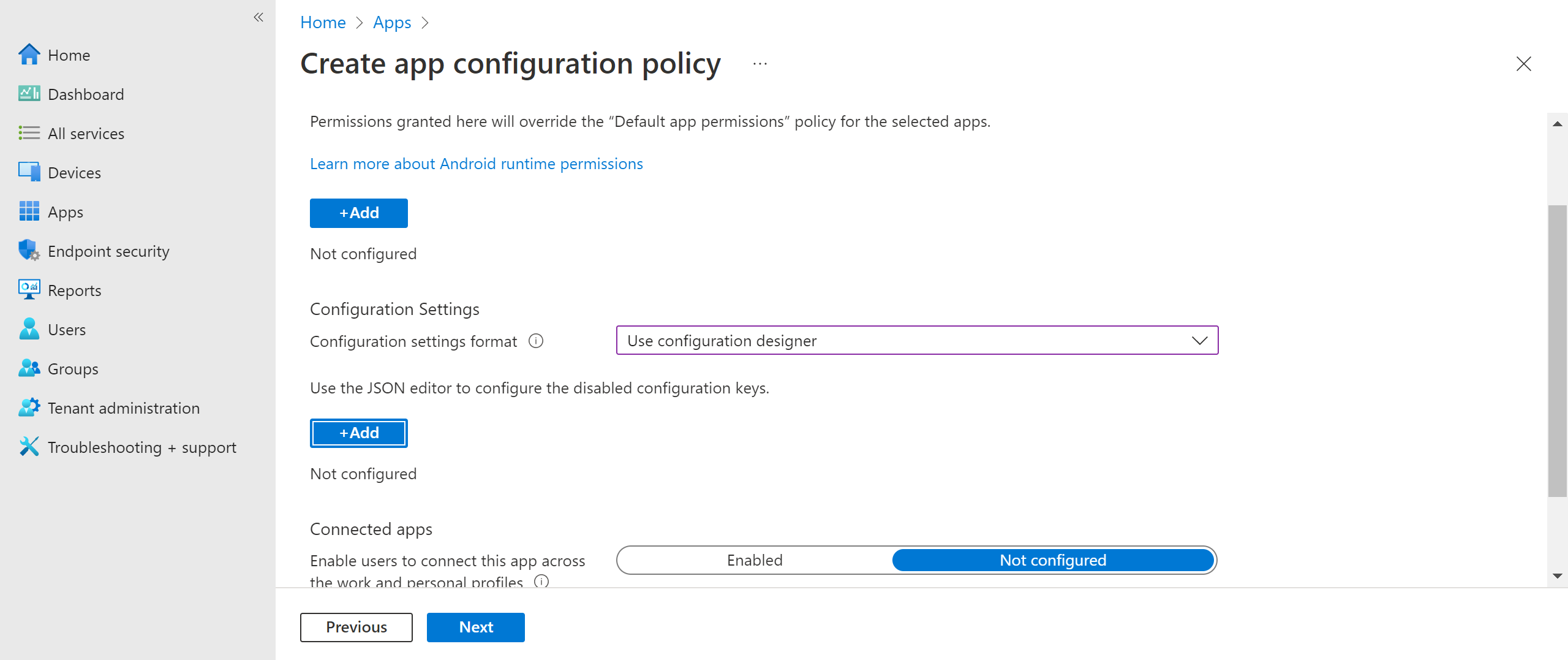

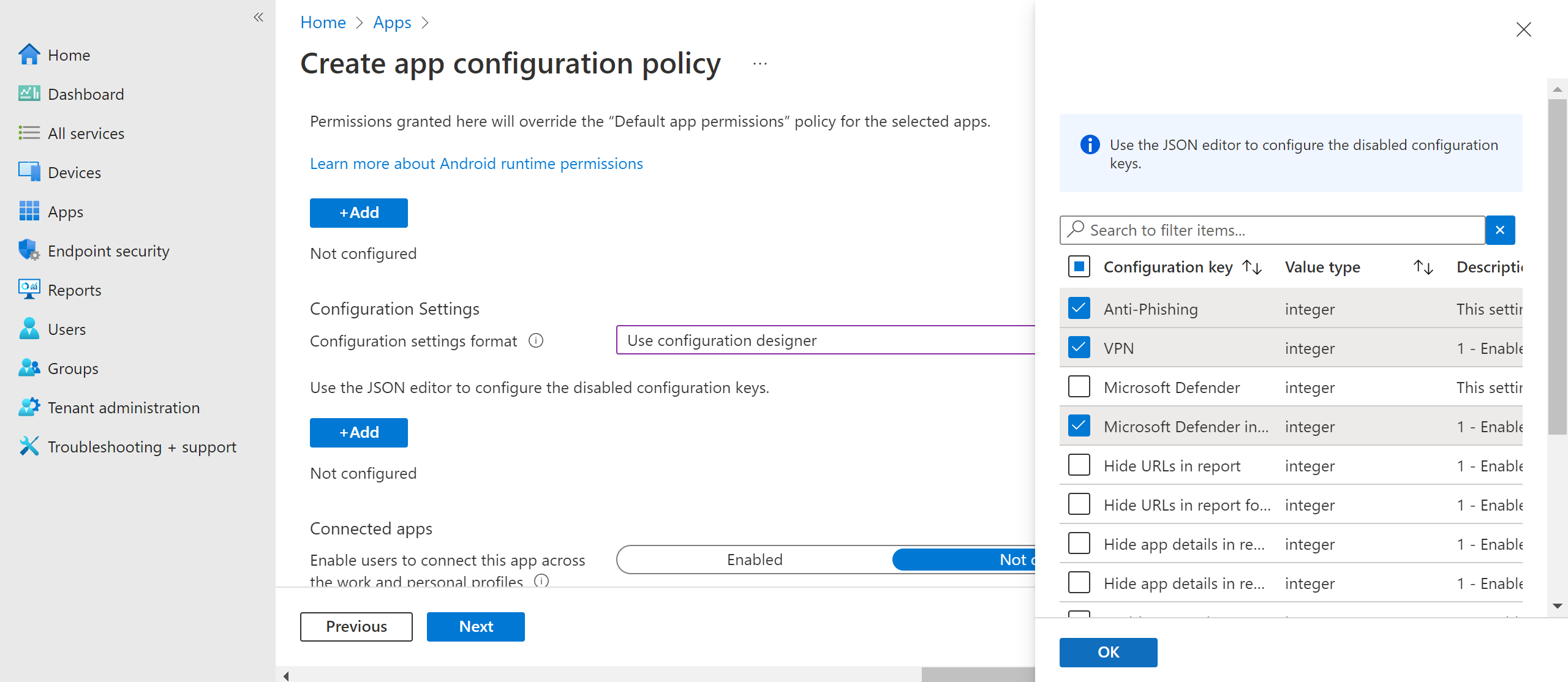

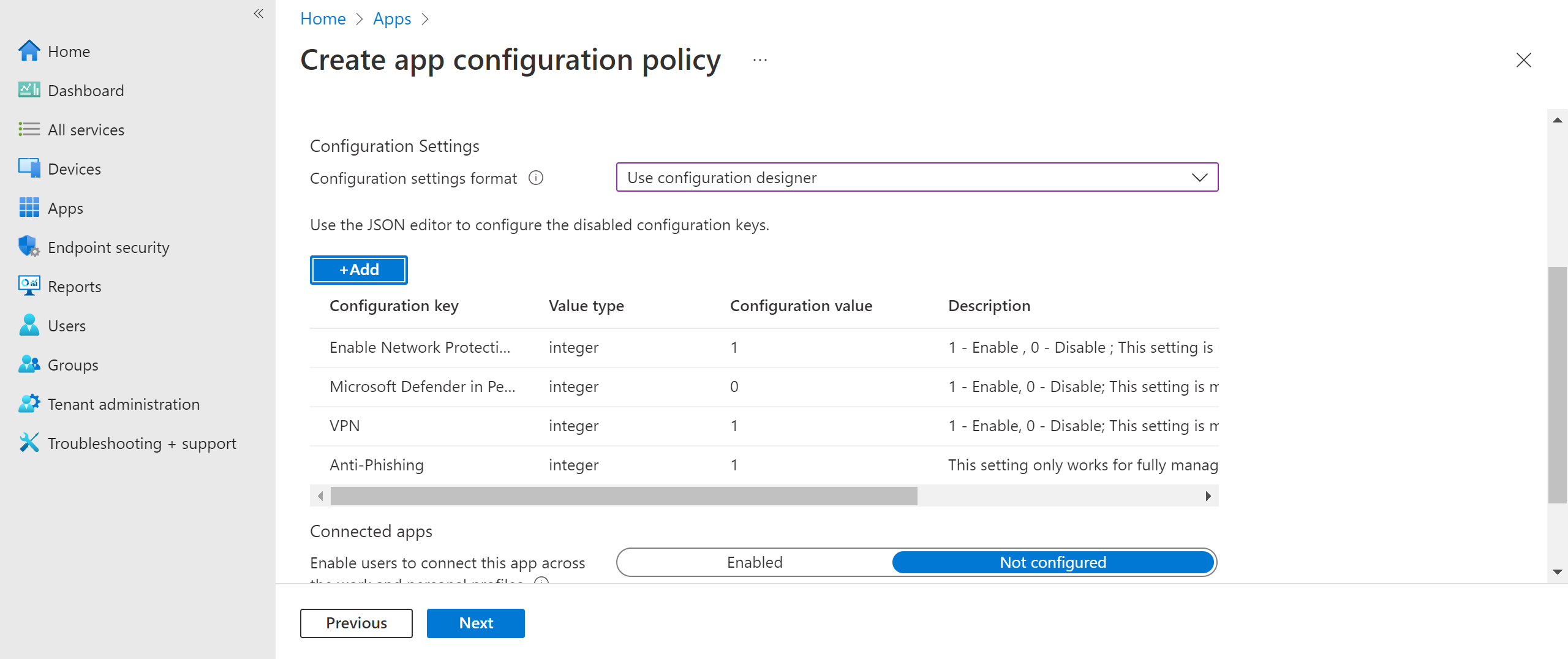

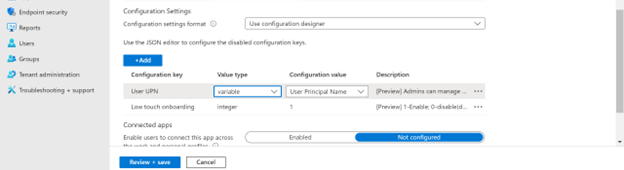

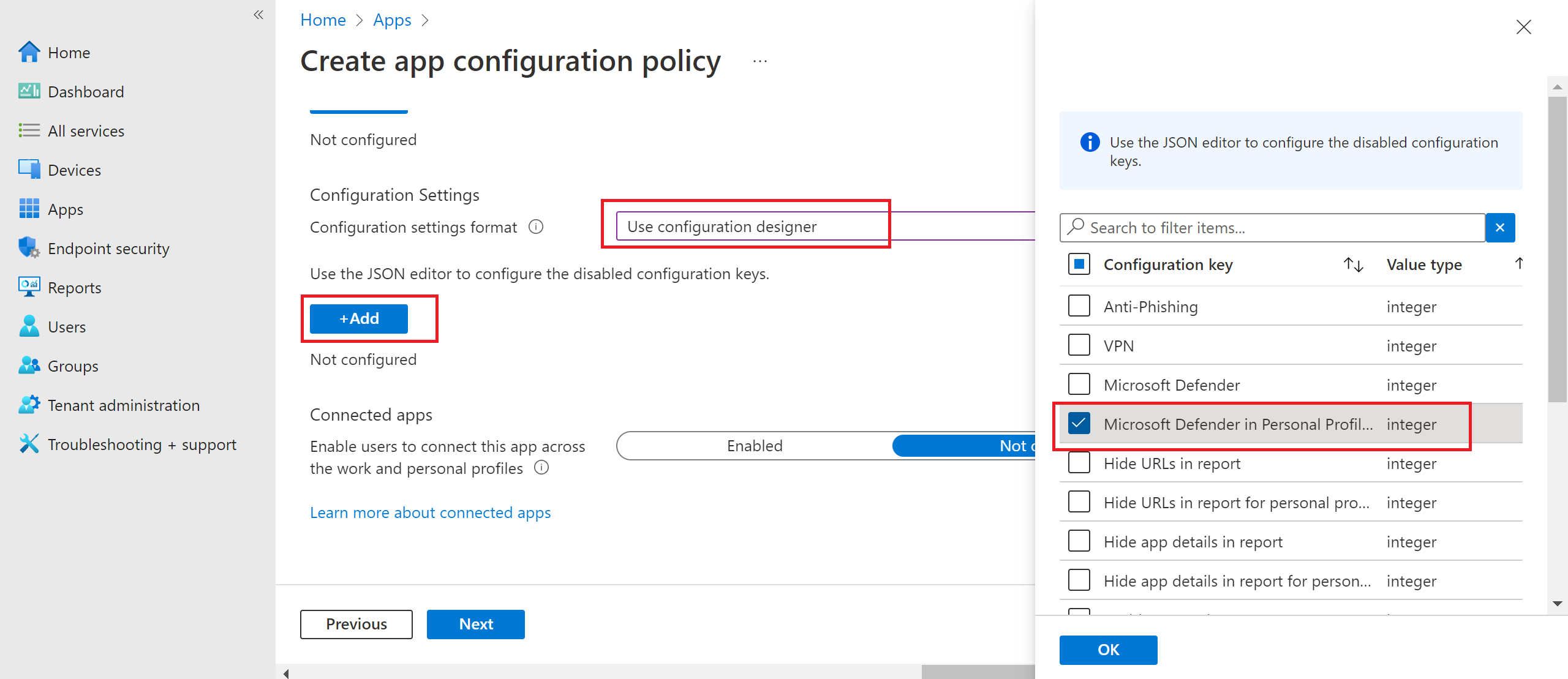

Vaya a la sección Configuración y elija "Usar diseñador de configuración" en Formato de configuración.

Seleccione Agregar para ver una lista de configuraciones admitidas. Seleccione la configuración necesaria y seleccione Aceptar.

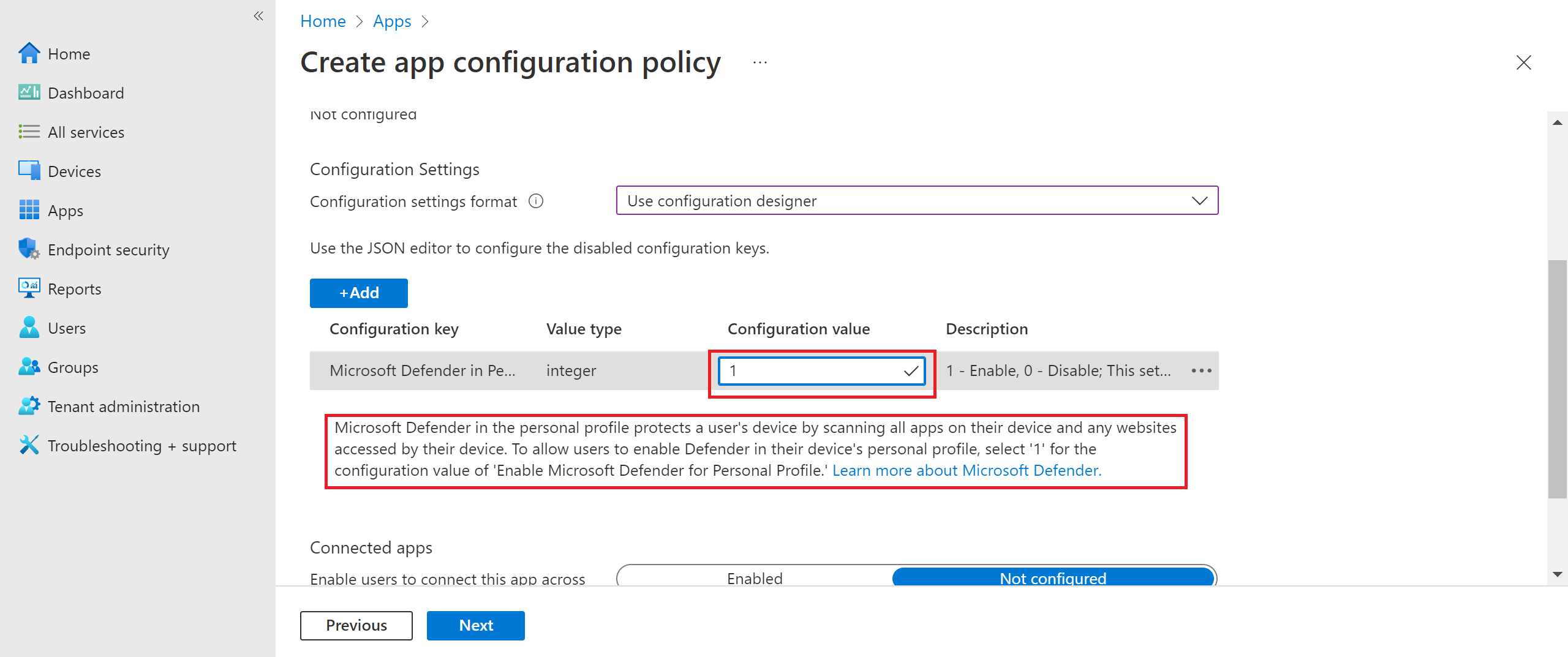

Debería ver todas las configuraciones seleccionadas en la lista. Puede cambiar el valor de configuración según sea necesario y, a continuación, seleccionar Siguiente.

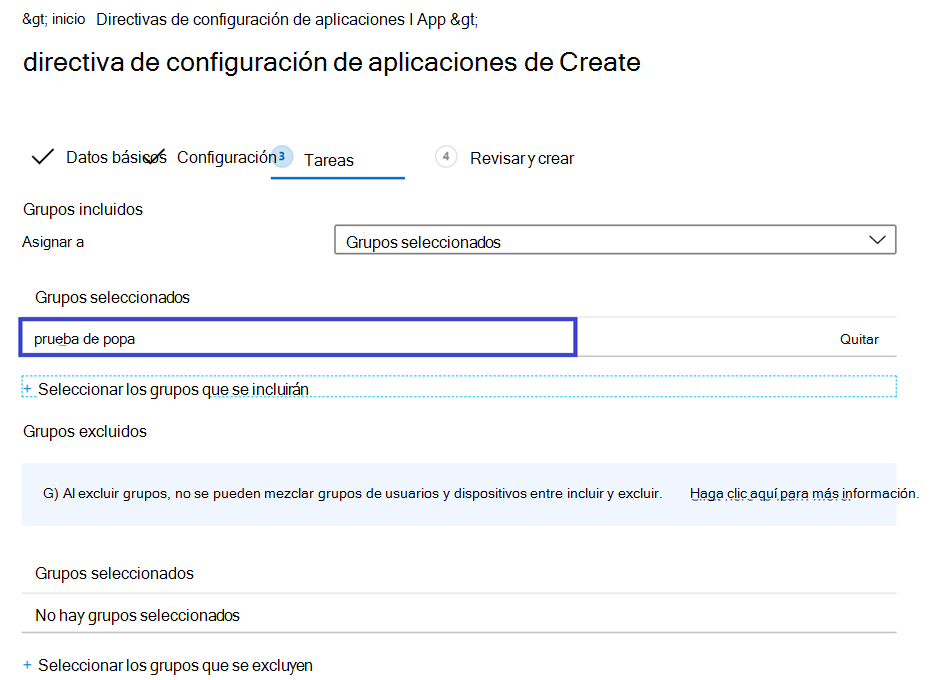

En la página Asignaciones , seleccione el grupo de usuarios al que se asignaría esta directiva de configuración de aplicaciones. Seleccione Seleccionar grupos para incluir y seleccione el grupo aplicable y, a continuación, seleccione Siguiente. El grupo seleccionado aquí suele ser el mismo grupo al que asignaría Microsoft Defender para punto de conexión aplicación Android.

En la página Revisar y Create que aparece a continuación, revise toda la información y, a continuación, seleccione Create.

La directiva de configuración de la aplicación para Defender para punto de conexión ahora se asigna al grupo de usuarios seleccionado.

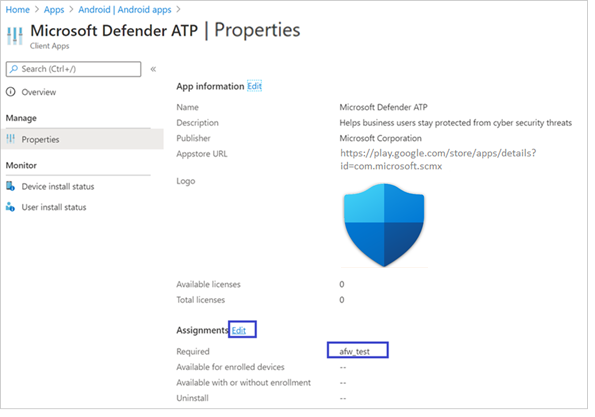

Seleccione Microsoft Defender aplicación en la lista >Ediciónde asignaciones de>propiedades>.

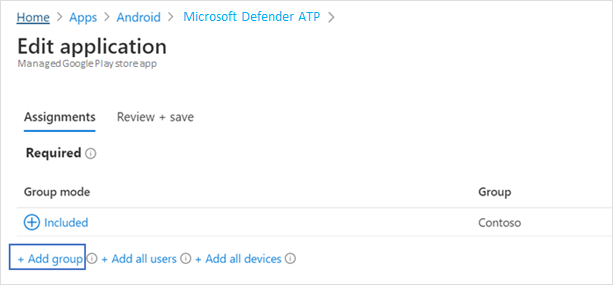

Asigne la aplicación como una aplicación requerida a un grupo de usuarios. Se instala automáticamente en el perfil de trabajo durante la siguiente sincronización del dispositivo a través de Portal de empresa aplicación. Para realizar esta asignación, vaya a la sección >RequeridoAgregar grupo, seleccione el grupo de usuarios adecuado y, a continuación, elija Seleccionar.

En la página Editar aplicación , revise toda la información que se especificó anteriormente. A continuación, seleccione Revisar y guardar y, a continuación, Guardar de nuevo para comenzar la asignación.

Configuración automática de VPN always-on

Defender for Endpoint admite directivas de configuración de dispositivos para dispositivos administrados mediante Microsoft Intune. Esta funcionalidad se puede usar para configurar automáticamente vpn always-on en dispositivos inscritos en Android Enterprise, por lo que el usuario final no necesita configurar el servicio VPN durante la incorporación.

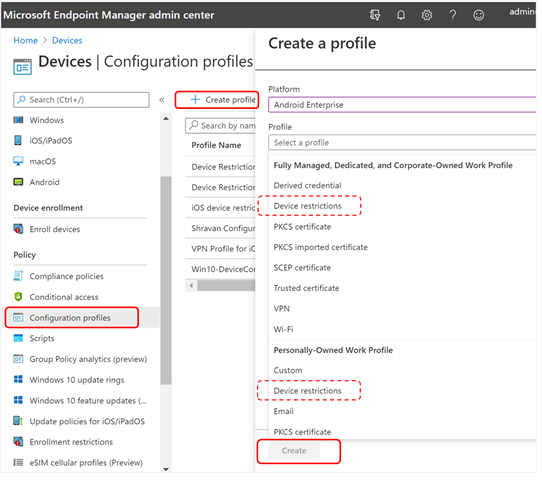

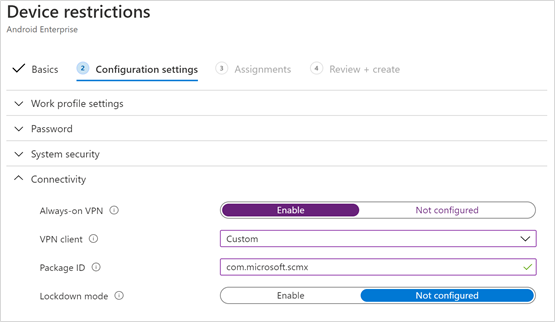

En Dispositivos, seleccione Perfiles> de configuración CreatePlataforma>de perfiles>Android Enterprise. Seleccione Restricciones de dispositivos en una de las siguientes opciones, en función del tipo de inscripción de dispositivo:

- Perfil de trabajo totalmente administrado, dedicado y Corporate-Owned

- Perfil de trabajo de propiedad personal

Después, seleccione Crear.

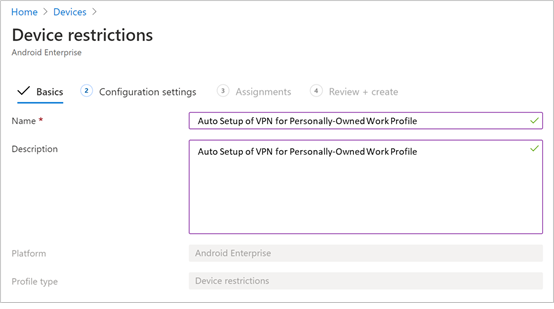

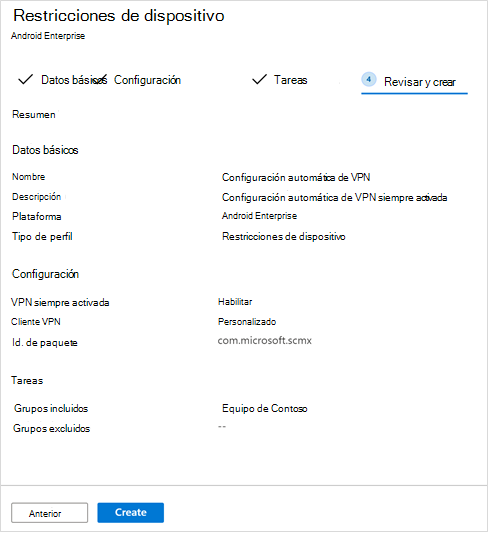

Configuración. Proporcione un nombre y una descripción para identificar de forma única el perfil de configuración.

Seleccione Conectividad y configure la VPN:

Habilite vpn always-on. Configure un cliente VPN en el perfil de trabajo para conectarse y volver a conectarse automáticamente a la VPN siempre que sea posible. Solo se puede configurar un cliente VPN para vpn siempre activada en un dispositivo determinado, por lo que asegúrese de que no haya más de una directiva de VPN siempre activada implementada en un solo dispositivo.

Seleccione Personalizado en la lista desplegable cliente VPN. Vpn personalizada en este caso es VPN de Defender para punto de conexión, que se usa para proporcionar la característica de protección web.

Nota:

Microsoft Defender para punto de conexión aplicación debe instalarse en el dispositivo del usuario para poder funcionar con la configuración automática de esta VPN.

Escriba el identificador de paquete de la aplicación Microsoft Defender para punto de conexión en Google Play Store. Para la dirección URL de la aplicación Defender, el identificador del paquete es

com.microsoft.scmx.Establezca Modo de bloqueo enNo configurado (valor predeterminado).

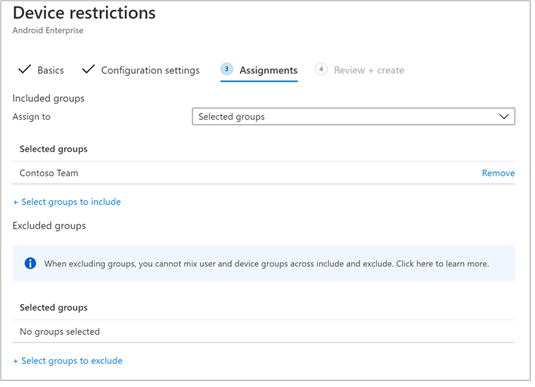

Asignación. En la página Asignaciones , seleccione el grupo de usuarios al que se asignaría esta directiva de configuración de aplicaciones. Elija Seleccionar grupos para incluir y seleccionar el grupo aplicable y, a continuación, seleccione Siguiente.

El grupo que se va a seleccionar suele ser el mismo grupo al que asignaría Microsoft Defender para punto de conexión aplicación Android.

En la página Revisar y Create que aparece a continuación, revise toda la información y, a continuación, seleccione Create. El perfil de configuración del dispositivo ahora se asigna al grupo de usuarios seleccionado.

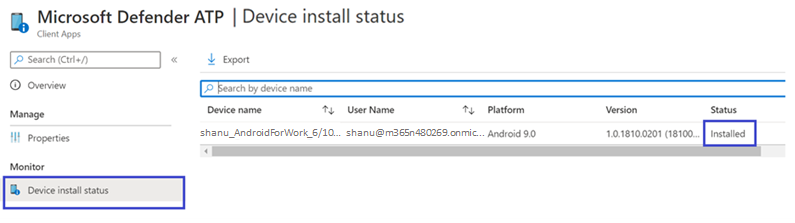

Comprobar el estado y completar la incorporación

Confirme el estado de instalación de Microsoft Defender para punto de conexión en Android haciendo clic en Estado de instalación del dispositivo. Compruebe que el dispositivo se muestra aquí.

En el dispositivo, puede validar el estado de incorporación yendo al perfil de trabajo. Confirme que Defender para punto de conexión está disponible y que está inscrito en los dispositivos de propiedad personal con perfil de trabajo. Si está inscrito en un dispositivo de usuario corporativo totalmente administrado, tiene un único perfil en el dispositivo donde puede confirmar que Defender para punto de conexión está disponible.

Cuando se instale la aplicación, abra la aplicación y acepte los permisos y, a continuación, la incorporación debe realizarse correctamente.

En este momento, el dispositivo se incorpora correctamente a Defender para punto de conexión en Android. Para comprobarlo en el portal de Microsoft Defender, vaya a la página Inventario de dispositivos.

Configuración de la incorporación táctil baja

Nota:

Esta característica está actualmente en versión preliminar. La información de esta sección se refiere a un producto de versión preliminar que puede modificarse sustancialmente antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

Los administradores pueden configurar Microsoft Defender para punto de conexión en modo de incorporación táctil baja. En este escenario, los administradores crean un perfil de implementación y el usuario debe proporcionar un conjunto reducido de permisos para completar la incorporación.

La incorporación táctil baja de Android está deshabilitada de forma predeterminada. Los administradores pueden habilitarlo a través de directivas de configuración de aplicaciones en Intune siguiendo estos pasos:

Inserte la aplicación Defender en el grupo de usuarios de destino siguiendo los pasos de la sección Agregar Microsoft Defender para punto de conexión en Android como una aplicación de Google Play administrada (en este artículo).

Inserte un perfil de VPN en el dispositivo del usuario siguiendo las instrucciones de la sección Configuración automática de VPN always-on (en este artículo).

En Directivas>de configuración de aplicaciones, seleccione Dispositivos administrados.

Proporcione un nombre para identificar de forma única la directiva.

- En Plataforma, seleccione

Android Enterprise. - Seleccione el tipo de perfil necesario.

- En la aplicación de destino, seleccione

Microsoft Defender: Antivirus.

Después, seleccione Siguiente.

- En Plataforma, seleccione

Agregar permisos en tiempo de ejecución. Seleccione Acceso a la ubicación (correcto),POST_NOTIFICATIONS y cambie el estado permiso a

Auto grant. (Este permiso no es compatible con Android 13 y versiones posteriores).En Configuración, seleccione

Use Configuration designery, a continuación, seleccione Agregar.Seleccione Baja incorporación táctil y UPN de usuario. Para UPN de usuario, cambie el tipo de valor a

Variabley establezca el valor de configuración enUser Principal Name. Habilite la incorporación táctil baja cambiando su valor de configuración a1.

Asigne la directiva al grupo de usuarios de destino.

Revise y cree la directiva.

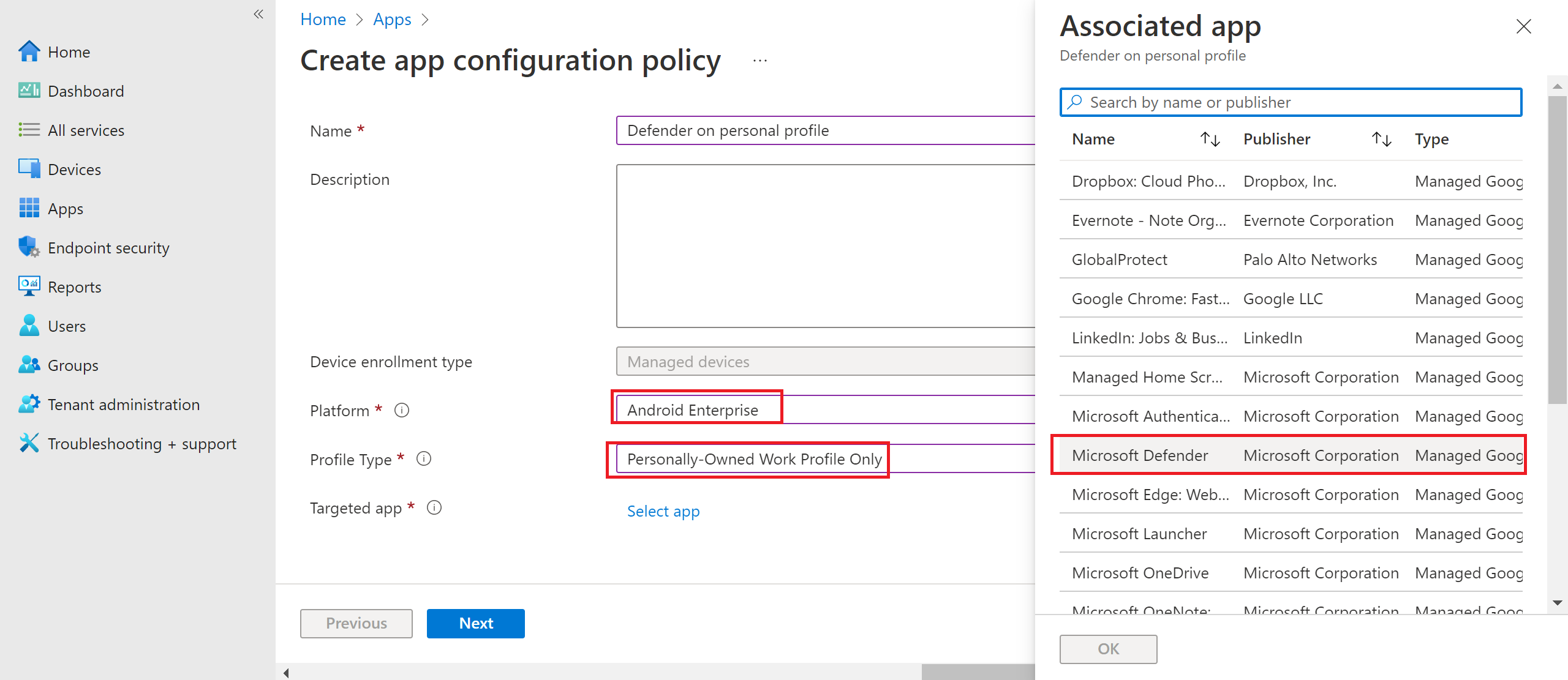

Configuración de Microsoft Defender en perfil personal en Android Enterprise en modo BYOD

Configuración de Microsoft Defender en perfil personal

Los administradores pueden ir al Centro de administración de Microsoft Endpoint Management para configurar y configurar Microsoft Defender compatibilidad con perfiles personales siguiendo estos pasos:

Vaya a Directivas> de configuración de aplicaciones y haga clic en Agregar. Seleccione Dispositivos administrados.

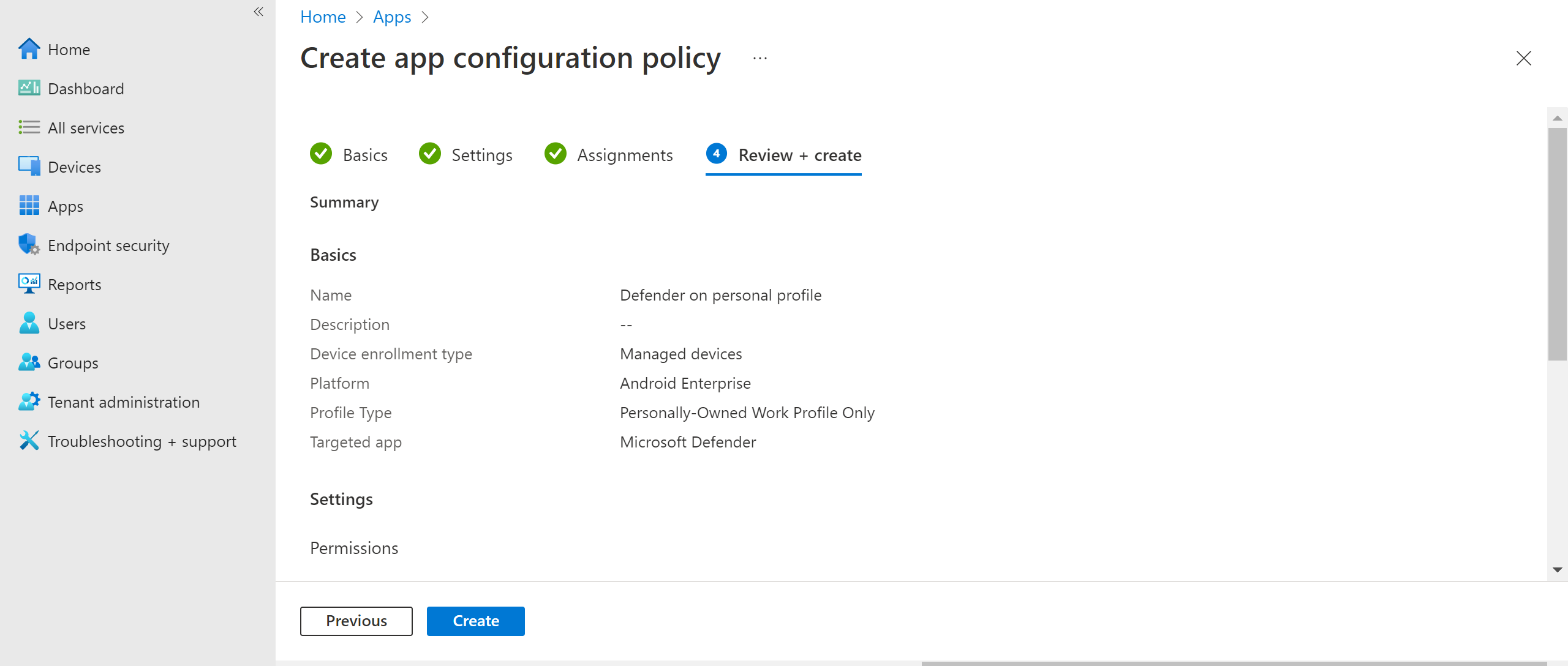

Escriba Name (Nombre ) y Description (Descripción ) para identificar de forma única la directiva de configuración. Seleccione plataforma como "Android Enterprise", Tipo de perfil como "Solo perfil de trabajo de propiedad personal" y Aplicación dirigida como "Microsoft Defender".

En la página de configuración, en "Formato de configuración", seleccione "Usar diseñador de configuración" y haga clic en Agregar. En la lista de configuraciones que se muestran, seleccione "Microsoft Defender en Perfil personal".

Se mostrará la configuración seleccionada. Cambie el valor de configuración a 1 para habilitar Microsoft Defender admitir perfiles personales. Aparecerá una notificación informando al administrador sobre lo mismo. Haga clic en Siguiente.

Asigne la directiva de configuración a un grupo de usuarios. Revise y cree la directiva.

Los administradores también pueden configurar controles de privacidad desde el centro de administración de Microsoft Intune para controlar qué datos puede enviar el cliente móvil de Defender al portal de seguridad. Para obtener más información, consulte configuración de controles de privacidad.

Las organizaciones pueden comunicarse con sus usuarios para proteger el perfil personal con Microsoft Defender en sus dispositivos BYOD inscritos.

- Requisito previo: Microsoft Defender debe estar ya instalado y activo en el perfil de trabajo para habilitar Microsoft Defender en perfiles personales.

Finalizar la incorporación de un dispositivo

Instale la aplicación Microsoft Defender en un perfil personal con una cuenta personal de Google Play Store.

Instale la aplicación portal de empresa en el perfil personal. No se requiere ningún inicio de sesión.

Cuando un usuario inicie la aplicación, verá la pantalla de inicio de sesión. Inicie sesión solo con una cuenta corporativa.

Después de iniciar sesión correctamente, los usuarios ven las siguientes pantallas:

- Pantalla EULA: solo se presenta si el usuario no ha dado su consentimiento en el perfil de trabajo.

- Pantalla de aviso: los usuarios deben proporcionar consentimiento en esta pantalla para avanzar con la incorporación de la aplicación. Esto solo es necesario durante la primera ejecución de la aplicación.

Proporcione los permisos necesarios para completar la incorporación.

Nota:

Requisitos previos:

- El portal de empresa debe estar habilitado en el perfil personal.

- Microsoft Defender debe estar ya instalado y activo en el perfil de trabajo.

Artículos relacionados

- Introducción a Microsoft Defender para punto de conexión en Android

- Configurar Microsoft Defender para punto de conexión en funciones de Android

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de