Habilitar el acceso controlado a carpetas

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

- Antivirus de Microsoft Defender

Plataformas

- Windows

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

El acceso controlado a carpetas le ayuda a proteger datos valiosos de aplicaciones y amenazas malintencionadas, como ransomware. El acceso controlado a carpetas se incluye con Windows 10, Windows 11 y Windows Server 2019. El acceso controlado a carpetas también se incluye como parte de la solución moderna y unificada para Windows Server 2012R2 y 2016.

Puede habilitar el acceso controlado a carpetas mediante cualquiera de estos métodos:

- Aplicación de seguridad de Windows *

- Microsoft Intune

- Administración de dispositivos móviles (MDM)

- Microsoft Configuration Manager

- Directiva de grupo

- PowerShell

Sugerencia

Pruebe a usar el modo de auditoría al principio para que pueda ver cómo funciona la característica y revisar los eventos sin afectar al uso normal del dispositivo en su organización.

Nota:

Si agrega exclusiones del Antivirus de Microsoft Defender (proceso o ruta de acceso) para el binario en cuestión, el acceso controlado a carpetas confía en él y no bloquea el proceso o la ruta de acceso. La configuración de directiva de grupo que deshabilita la combinación de lista de administradores locales invalida la configuración de acceso controlado a carpetas. También invalidan las carpetas protegidas y las aplicaciones permitidas establecidas por el administrador local mediante el acceso controlado a carpetas. Estas directivas incluyen:

- Antivirus de Microsoft Defender Configure local administrator merge behavior for lists

- System Center Endpoint Protection Permite a los usuarios agregar exclusiones e invalidaciones

Para obtener más información sobre cómo deshabilitar la combinación de listas locales, vea Impedir o permitir que los usuarios modifiquen localmente la configuración de la directiva del Antivirus de Microsoft Defender.

Aplicación Seguridad de Windows

Abra la aplicación Seguridad de Windows seleccionando el icono de escudo en la barra de tareas. También puede buscar en el menú inicio seguridad de Windows.

Seleccione el icono Protección contra amenazas de Virus & (o el icono de escudo en la barra de menús de la izquierda) y, a continuación, seleccione Protección contra ransomware.

Establezca el modificador de Acceso controlado a carpetas en Activado.

Nota:

Este método no está disponible en Windows Server 2012 R2 o Windows Server 2016. Si el acceso controlado a carpetas está configurado con directiva de grupo, PowerShell o CSP mdm, el estado cambia en la aplicación seguridad de Windows solo después de reiniciar el dispositivo. Si la característica se establece en modo auditoría con cualquiera de esas herramientas, la aplicación seguridad de Windows muestra el estado como Desactivado.

Si protege los datos de perfil de usuario, el perfil de usuario debe estar en la unidad de instalación predeterminada de Windows.

Microsoft Intune

Inicie sesión en el Centro de administración de Microsoft Intune y abra Endpoint Security.

Ve a Directiva de reducción de superficie expuesta a ataques>.

Seleccione Plataforma, elija Windows 10, Windows 11 y Windows Server, y seleccione el perfil Reglas > de reducción de superficie expuesta a ataquesCrear.

Asigne un nombre a la directiva y agregue una descripción. Seleccione Siguiente.

Desplácese hacia abajo y, en la lista desplegable Habilitar acceso controlado a carpetas , seleccione una opción, como Modo de auditoría.

Se recomienda habilitar primero el acceso controlado a carpetas en modo de auditoría para ver cómo funcionará en su organización. Puede establecerlo en otro modo, como Habilitado, más adelante.

Para agregar opcionalmente carpetas que se deben proteger, seleccione Carpetas protegidas con acceso controlado a carpetas y, a continuación, agregue carpetas. Las aplicaciones que no son de confianza no pueden modificar ni eliminar los archivos de estas carpetas. Tenga en cuenta que las carpetas predeterminadas del sistema se protegen automáticamente. Puede ver la lista de carpetas del sistema predeterminadas en la aplicación Seguridad de Windows en un dispositivo Windows. Para más información sobre esta configuración, consulte CSP de directiva: Defender: ControlledFolderAccessProtectedFolders.

Para agregar opcionalmente aplicaciones de confianza, seleccione Aplicaciones permitidas de acceso controlado a carpetas y, a continuación, agregue las aplicaciones que puedan acceder a carpetas protegidas. Antivirus de Microsoft Defender determina automáticamente qué aplicaciones deben ser de confianza. Use esta configuración solo para especificar aplicaciones adicionales. Para más información sobre esta configuración, consulte CSP de directiva: Defender: ControlledFolderAccessAllowedApplications.

Seleccione el perfil Asignaciones, asigne a Todos los usuarios & Todos los dispositivos y seleccione Guardar.

Seleccione Siguiente para guardar cada hoja abierta y, a continuación, Crear.

Nota:

Los caracteres comodín se admiten para las aplicaciones, pero no para las carpetas. Las aplicaciones permitidas siguen desencadenando eventos hasta que se reinician.

Administración de dispositivos móviles (MDM)

Use el proveedor de servicios de configuración ./Vendor/MSFT/Policy/Config/ControlledFolderAccessProtectedFolders (CSP) para permitir que las aplicaciones realicen cambios en las carpetas protegidas.

Microsoft Configuration Manager

En Microsoft Configuration Manager, vaya a Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard (Protección contra vulnerabilidades de seguridad de Windows Defender).

Seleccione Inicio>Crear directiva de Protección contra vulnerabilidades de seguridad.

Escriba un nombre y una descripción, seleccione Acceso controlado a carpetas y seleccione Siguiente.

Elija si bloquea o audita los cambios, permite otras aplicaciones o agrega otras carpetas y selecciona Siguiente.

Nota:

El carácter comodín se admite para las aplicaciones, pero no para las carpetas. Las aplicaciones permitidas seguirán desencadenando eventos hasta que se reinicien.

Revise la configuración y seleccione Siguiente para crear la directiva.

Una vez creada la directiva, cierre.

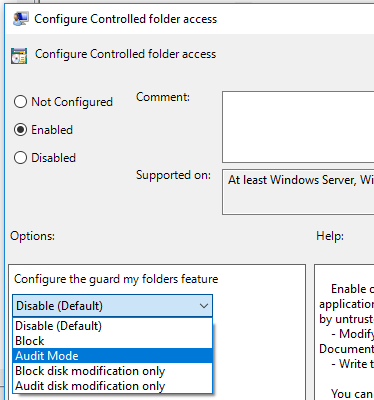

Directiva de grupo

En el dispositivo de administración de directivas de grupo, abra la Consola de administración de directivas de grupo, haga clic con el botón derecho en el objeto de directiva de grupo que desea configurar y seleccione Editar.

En el Editor de administración de directiva de grupo, vaya a Configuración del equipo y seleccione Plantillas administrativas.

Expanda el árbol a Componentes > de Windows Antivirus > de Microsoft Defender Acceso controlado a carpetas de Protección contra vulnerabilidades > de seguridad de Microsoft Defender.

Haga doble clic en la opción Configurar acceso controlado a carpetas y establezca la opción en Habilitado. En la sección de opciones, debe especificar una de las siguientes opciones:

- Habilitar : las aplicaciones malintencionadas y sospechosas no podrán realizar cambios en los archivos de carpetas protegidas. Se proporcionará una notificación en el registro de eventos de Windows.

- Deshabilitar (valor predeterminado): la característica acceso controlado a carpetas no funcionará. Todas las aplicaciones pueden realizar cambios en los archivos de carpetas protegidas.

- Modo de auditoría : los cambios se permitirán si una aplicación malintencionada o sospechosa intenta realizar un cambio en un archivo de una carpeta protegida. Sin embargo, se registrará en el registro de eventos de Windows, donde puede evaluar el impacto en su organización.

- Bloquear solo la modificación de disco : los intentos de las aplicaciones que no son de confianza para escribir en sectores de disco se registrarán en el registro de eventos de Windows. Estos registros se pueden encontrar en Registros > de aplicaciones y servicios Id. operativo > 1123 de Microsoft > Windows > Defender>.

- Auditar solo la modificación del disco: solo se registrarán los intentos de escritura en sectores de disco protegidos en el registro de eventos de Windows (en Registros > de aplicaciones y servicios, id.operativo>1124 deMicrosoft>Windows>Defender>). Los intentos de modificar o eliminar archivos en carpetas protegidas no se registrarán.

Importante

Para habilitar completamente el acceso controlado a carpetas, debe establecer la opción Directiva de grupo en Habilitado y seleccionar Bloquear en el menú desplegable de opciones.

PowerShell

Escriba powershell en el menú Inicio, haga clic con el botón derecho en Windows PowerShell y seleccione Ejecutar como administrador.

Escriba el siguiente cmdlet:

Set-MpPreference -EnableControlledFolderAccess EnabledPuede habilitar la característica en modo de auditoría especificando

AuditModeen lugar deEnabled. UseDisabledpara desactivar la característica.

Vea también

- Proteger carpetas importantes con acceso controlado a carpetas

- Personalizar el acceso controlado a carpetas

- Microsoft Defender para punto de conexión

Sugerencia

¿Desea obtener más información? Interactúe con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.