Crear indicadores para direcciones IP y URL/dominios

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

Sugerencia

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Información general

Al crear indicadores para direcciones IP y direcciones URL o dominios, ahora puede permitir o bloquear direcciones IP, direcciones URL o dominios en función de su propia inteligencia sobre amenazas. También puede advertir a los usuarios con un mensaje si abren una aplicación de riesgo. El mensaje no les impedirá usar la aplicación, pero puede proporcionar un mensaje personalizado y vínculos a una página de empresa que describa el uso adecuado de la aplicación. Los usuarios pueden omitir la advertencia y seguir usando la aplicación si lo necesitan.

Para bloquear direcciones IP o direcciones URL malintencionadas (según lo determinado por Microsoft), Defender para punto de conexión puede usar:

- SmartScreen de Windows Defender para exploradores de Microsoft

- Protección de red para exploradores que no son de Microsoft o llamadas realizadas fuera de un explorador

Microsoft administra el conjunto de datos de inteligencia sobre amenazas para bloquear direcciones IP o direcciones URL malintencionadas.

Puede bloquear direcciones IP o direcciones URL malintencionadas a través de la página de configuración o por grupos de máquinas, si considera que determinados grupos están más o menos en riesgo que otros.

Nota:

No se admite la notación de enrutamiento de Inter-Domain sin clase (CIDR) para direcciones IP.

Sistemas operativos admitidos

- Windows 11

- Windows 10, versión 1709 o posterior

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016 ejecutar una solución unificada moderna de Defender para punto de conexión (requiere la instalación mediante MSI)

- Windows Server 2012 R2 que ejecuta la solución unificada moderna de Defender para punto de conexión (requiere la instalación mediante MSI)

- macOS

- Linux

- iOS

- Android

Antes de empezar

Es importante comprender los siguientes requisitos previos antes de crear indicadores para IPS, direcciones URL o dominios.

Microsoft Defender requisitos de versión de Antivirus

Esta característica está disponible si su organización usa Microsoft Defender Antivirus (en modo activo)

La supervisión del comportamiento está habilitada

La protección basada en la nube está activada.

La conectividad de red de Cloud Protection es funcional

La versión de cliente antimalware debe ser 4.18.1906.x o posterior. Consulte Versiones mensuales de la plataforma y del motor.

Requisitos de protección de red

Permitir y bloquear direcciones URL/IP requiere que el componente de Microsoft Defender para punto de conexión Protección de red esté habilitado en modo de bloque. Para obtener más información sobre la protección de red y las instrucciones de configuración, consulte Habilitación de la protección de red.

Requisitos de indicadores de red personalizados

Para empezar a bloquear direcciones IP o direcciones URL, active la característica "Indicadores de red personalizados" en el portal de Microsoft Defender y vaya a Configuración>Puntos de conexiónCaracterísticas avanzadas>generales>. Para obtener más información, consulte Características avanzadas.

Para obtener compatibilidad con indicadores en iOS, consulte Microsoft Defender para punto de conexión en iOS.

Para obtener compatibilidad con indicadores en Android, consulte Microsoft Defender para punto de conexión en Android.

Limitaciones de la lista de indicadores de IoC

Solo se pueden agregar direcciones IP externas a la lista de indicadores. No se pueden crear indicadores para direcciones IP internas. Para escenarios de protección web, se recomienda usar las funcionalidades integradas de Microsoft Edge. Microsoft Edge aprovecha La protección de red para inspeccionar el tráfico de red y permite bloques de TCP, HTTP y HTTPS (TLS).

Procesos que no son de Microsoft Edge e Internet Explorer

En el caso de procesos distintos de Microsoft Edge e Internet Explorer, los escenarios de protección web aprovechan la protección de red para la inspección y el cumplimiento:

- Ip es compatible con los tres protocolos (TCP, HTTP y HTTPS (TLS))

- Solo se admiten direcciones IP únicas (sin bloques CIDR ni intervalos IP) en indicadores personalizados

- Las direcciones URL cifradas (ruta de acceso completa) solo se pueden bloquear en exploradores de primera entidad (Internet Explorer, Edge)

- Las direcciones URL cifradas (solo FQDN) se pueden bloquear en exploradores de terceros (es decir, distintas de Internet Explorer, Edge)

- Los bloques de ruta de acceso de dirección URL completa se pueden aplicar a direcciones URL sin cifrar

- Si hay directivas de indicadores de dirección URL en conflicto, se aplica la ruta de acceso más larga. Por ejemplo, la directiva

https://support.microsoft.com/officede indicador de dirección URL tiene prioridad sobre la directivahttps://support.microsoft.comde indicador de dirección URL . - En el caso de conflictos de directiva de indicador de dirección URL, es posible que la ruta de acceso más larga no se aplique debido al redireccionamiento. En tales casos, registre una dirección URL no redirigida.

Nota:

Los indicadores personalizados de las características de peligro y filtrado de contenido web no se admiten actualmente en Protección de aplicaciones sesiones de Microsoft Edge. Estas sesiones de explorador en contenedor solo pueden aplicar bloques de amenazas web a través de la protección smartscreen integrada. No pueden aplicar ninguna directiva de protección web empresarial.

Protección de red y protocolo de enlace de tres vías TCP

Con la protección de red, la determinación de si se va a permitir o bloquear el acceso a un sitio se realiza después de la finalización del protocolo de enlace triple a través de TCP/IP. Por lo tanto, cuando la protección de red bloquea un sitio, es posible que vea un tipo de acción de ConnectionSuccessNetworkConnectionEvents en en el portal de Microsoft Defender, aunque el sitio esté bloqueado.

NetworkConnectionEvents se notifican desde la capa TCP y no desde la protección de red. Una vez completado el protocolo de enlace triple, la protección de red permite o bloquea el acceso al sitio.

Este es un ejemplo de cómo funciona:

Supongamos que un usuario intenta acceder a un sitio web en su dispositivo. El sitio se hospeda en un dominio peligroso y debe estar bloqueado por la protección de red.

Comienza el protocolo de enlace triple a través de TCP/IP. Antes de que se complete, se registra una

NetworkConnectionEventsacción y suActionTypeaparece comoConnectionSuccess. Sin embargo, en cuanto se completa el proceso de protocolo de enlace triple, la protección de red bloquea el acceso al sitio. Todo esto sucede rápidamente. Se produce un proceso similar con Microsoft Defender SmartScreen; es cuando se completa el protocolo de enlace de tres vías que se realiza una determinación y se bloquea o se permite el acceso a un sitio.En el portal de Microsoft Defender, se muestra una alerta en la cola de alertas. Los detalles de esa alerta incluyen tanto

NetworkConnectionEventscomoAlertEvents. Puede ver que el sitio se bloqueó, aunque también tenga unNetworkConnectionEventselemento con actiontype deConnectionSuccess.

Controles de modo de advertencia

Al usar el modo de advertencia, puede configurar los siguientes controles:

Omisión de la capacidad

- Botón Permitir en Edge

- Botón Permitir en el sistema (exploradores que no son de Microsoft)

- Omitir el parámetro duration en el indicador

- Omisión de la aplicación en exploradores de Microsoft y que no son de Microsoft

Dirección URL de redireccionamiento

- Parámetro url de redireccionamiento en el indicador

- Dirección URL de redireccionamiento en Edge

- Dirección URL de redireccionamiento en el sistema (exploradores que no son de Microsoft)

Para obtener más información, consulte Control de las aplicaciones detectadas por Microsoft Defender para punto de conexión.

Dirección URL de IP de IoC y orden de control de conflictos de directivas de dominio

El control de conflictos de directivas para dominios, direcciones URL o direcciones IP difiere del control de conflictos de directivas para certificados.

En el caso de que se establezcan varios tipos de acción diferentes en el mismo indicador (por ejemplo, bloquear, advertir y permitir, los tipos de acción establecidos para Microsoft.com), el orden en que esos tipos de acción surtirían efecto es:

- Permitir

- Advertir

- Bloquear

"Allow" invalida "warn", que invalida "block", como se indica a continuación: AllowBlock>Warn>. Por lo tanto, en el ejemplo anterior, Microsoft.com se permitiría.

Indicadores de Defender for Cloud Apps

Si su organización ha habilitado la integración entre Defender para punto de conexión y Defender for Cloud Apps, se crearán indicadores de bloque en Defender para punto de conexión para todas las aplicaciones en la nube no autorizadas. Si una aplicación se pone en modo de supervisión, se crearán indicadores de advertencia (bloque omitible) para las direcciones URL asociadas a la aplicación. No se pueden crear indicadores de permitidos para las aplicaciones autorizadas en este momento. Los indicadores creados por Defender for Cloud Apps siguen el mismo control de conflictos de directiva descrito en la sección anterior.

Precedencia de las directivas

Microsoft Defender para punto de conexión directiva tiene prioridad sobre Microsoft Defender directiva antivirus. En situaciones en las que Defender para punto de conexión está establecido en Allow, pero Microsoft Defender Antivirus está establecido en Block, la directiva tiene como valor predeterminado Allow.

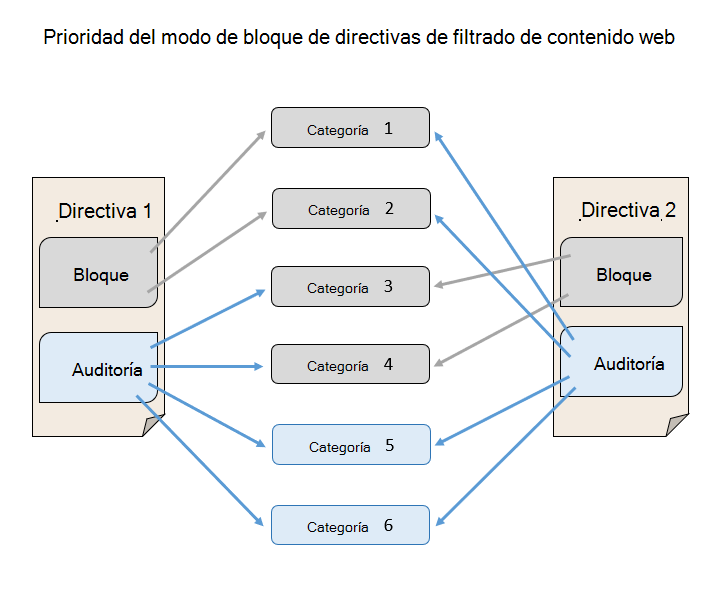

Precedencia de varias directivas activas

La aplicación de varias directivas de filtrado de contenido web diferentes al mismo dispositivo dará lugar a la aplicación de directivas más restrictivas para cada categoría. Imagine la siguiente situación:

- La directiva 1 bloquea las categorías 1 y 2 y audita el resto

- La directiva 2 bloquea las categorías 3 y 4 y audita el resto

El resultado es que las categorías 1-4 están bloqueadas. Esto se muestra en la siguiente imagen.

Creación de un indicador para direcciones IP, direcciones URL o dominios desde la página de configuración

En el panel de navegación, seleccione Configuración>Indicadores depuntos> de conexión (en Reglas).

Seleccione la pestaña Direcciones IP, direcciones URL o dominios .

Seleccione Agregar elemento.

Especifique los detalles siguientes:

- Indicador: especifique los detalles de la entidad y defina la expiración del indicador.

- Acción: especifique la acción que se va a realizar y proporcione una descripción.

- Ámbito: defina el ámbito del grupo de máquinas.

Revise los detalles de la pestaña Resumen y, a continuación, seleccione Guardar.

Importante

Puede tardar hasta 48 horas después de crear una directiva para que una dirección URL o IP se bloquee en un dispositivo.

Artículos relacionados

- Crear indicadores

- Crear indicadores para los archivos

- Creación de indicadores basados en certificados

- Administrar indicadores

- Exclusiones para Microsoft Defender para punto de conexión y antivirus de Microsoft Defender

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.