Recursos para Microsoft Defender para punto de conexión en macOS

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Recopilación de información de diagnóstico

Si puede reproducir un problema, aumente el nivel de registro, ejecute el sistema durante algún tiempo y, a continuación, restaure el nivel de registro al valor predeterminado.

Aumentar el nivel de registro:

mdatp log level set --level debugLog level configured successfullyReproduzca el problema.

Ejecute

sudo mdatp diagnostic createpara realizar una copia de seguridad de los registros de Microsoft Defender para punto de conexión. Los archivos se almacenan dentro de un.ziparchivo. Este comando también imprime la ruta de acceso del archivo a la copia de seguridad después de que la operación se realice correctamente.Sugerencia

De forma predeterminada, los registros de diagnóstico se guardan en

/Library/Application Support/Microsoft/Defender/wdavdiag/. Para cambiar el directorio donde se guardan los registros de diagnóstico, pase--path [directory]al siguiente comando y reemplace por[directory]el directorio deseado.sudo mdatp diagnostic createDiagnostic file created: "/Library/Application Support/Microsoft/Defender/wdavdiag/932e68a8-8f2e-4ad0-a7f2-65eb97c0de01.zip"Restaurar el nivel de registro.

mdatp log level set --level infoLog level configured successfully

Problemas de instalación de registro

Si se produce un error durante la instalación, el instalador solo notifica un error general. El registro detallado se guarda en /Library/Logs/Microsoft/mdatp/install.log. Si experimenta problemas durante la instalación, envíenos este archivo cuando abra su caso de soporte técnico para que podamos ayudar a diagnosticar la causa.

Para más información sobre la solución de problemas de instalación, consulte Solución de problemas de instalación de Microsoft Defender para punto de conexión en macOS.

Configuración desde la línea de comandos

Tipos de salida admitidos

Admite tipos de salida de formato JSON y tabla. Para cada comando, hay un comportamiento de salida predeterminado. Puede modificar la salida en el formato de salida que prefiera mediante los siguientes comandos:

-output json

-output table

Las tareas importantes, como controlar la configuración del producto y desencadenar exámenes a petición, se pueden realizar mediante la línea de comandos:

| Group | Escenario | Get-Help |

|---|---|---|

| Configuración | Activar o desactivar antivirus en modo pasivo | mdatp config passive-mode --value [enabled/disabled] |

| Configuración | Activar o desactivar la protección en tiempo real | mdatp config real-time-protection --value [enabled/disabled] |

| Configuración | Activar o desactivar la supervisión del comportamiento | mdatp config behavior-monitoring --value [enabled/disabled] |

| Configuración | Activar o desactivar la protección en la nube | mdatp config cloud --value [enabled/disabled] |

| Configuración | Activar o desactivar diagnósticos de productos | mdatp config cloud-diagnostic --value [enabled/disabled] |

| Configuración | Activar o desactivar el envío automático de ejemplos | mdatp config cloud-automatic-sample-submission --value [enabled/disabled] |

| Configuración | Activar, auditar o desactivar la protección de PUA | mdatp threat policy set --type potentially_unwanted_application -- action [block/audit/off |

| Configuración | Adición o eliminación de una exclusión de antivirus para un proceso |

mdatp exclusion process [add/remove] --path [path-to-process]o mdatp exclusion process [add\|remove] --name [process-name] |

| Configuración | Adición o eliminación de una exclusión de antivirus para un archivo | mdatp exclusion file [add/remove] --path [path-to-file] |

| Configuración | Adición o eliminación de una exclusión de antivirus para un directorio | mdatp exclusion folder [add/remove] --path [path-to-directory] |

| Configuración | Agregar o quitar una exclusión antivirus para una extensión de archivo | mdatp exclusion extension [add/remove] --name [extension] |

| Configuración | Enumerar todas las exclusiones de antivirus | mdatp exclusion list |

| Configuración | Configuración del grado de paralelismo para los exámenes a petición | mdatp config maximum-on-demand-scan-threads --value [numerical-value-between-1-and-64] |

| Configuración | Activar o desactivar exámenes después de las actualizaciones de inteligencia de seguridad | mdatp config scan-after-definition-update --value [enabled/disabled] |

| Configuración | Activar o desactivar el examen de archivos (solo exámenes a petición) | mdatp config scan-archives --value [enabled/disabled] |

| Configuración | Activación o desactivación del cálculo de hash de archivos | mdatp config enable-file-hash-computation --value [enabled/disabled] |

| Protección | Examen de una ruta de acceso | mdatp scan custom --path [path] [--ignore-exclusions] |

| Protección | Realizar un examen rápido | mdatp scan quick |

| Protección | Realizar un examen completo | mdatp scan full |

| Protección | Cancelación de un examen a petición en curso | mdatp scan cancel |

| Protección | Solicitud de una actualización de inteligencia de seguridad | mdatp definitions update |

| Configuración | Agregar un nombre de amenaza a la lista permitida | mdatp threat allowed add --name [threat-name] |

| Configuración | Quitar un nombre de amenaza de la lista permitida | mdatp threat allowed remove --name [threat-name] |

| Configuración | Enumerar todos los nombres de amenazas permitidos | mdatp threat allowed list |

| Historial de protección | Imprimir el historial de protección completo | mdatp threat list |

| Historial de protección | Obtener detalles de amenazas | mdatp threat get --id [threat-id] |

| Administración de cuarentena | Enumerar todos los archivos en cuarentena | mdatp threat quarantine list |

| Administración de cuarentena | Quitar todos los archivos de la cuarentena | mdatp threat quarantine remove-all |

| Administración de cuarentena | Adición de un archivo detectado como una amenaza a la cuarentena | mdatp threat quarantine add --id [threat-id] |

| Administración de cuarentena | Eliminación de un archivo detectado como amenaza de la cuarentena | mdatp threat quarantine remove --id [threat-id] |

| Administración de cuarentena | Restaure un archivo desde la cuarentena. Disponible en la versión de Defender para punto de conexión anterior a la 101.23092.0012. | mdatp threat quarantine restore --id [threat-id] --path [destination-folder] |

| Administración de cuarentena | Restaure un archivo desde la cuarentena con el identificador de amenaza. Disponible en defender para punto de conexión versión 101.23092.0012 o posterior. | mdatp threat restore threat-id --id [threat-id] --destination-path [destination-folder] |

| Administración de cuarentena | Restaure un archivo desde la cuarentena con La ruta de acceso original de la amenaza. Disponible en defender para punto de conexión versión 101.23092.0012 o posterior. | mdatp threat restore threat-path --path [threat-original-path] --destination-path [destination-folder] |

| Configuración de protección de red | Configuración del nivel de cumplimiento de Network Protection | mdatp config network-protection enforcement-level --value [Block/Audit/Disabled] |

| Administración de protección de red | Comprobación de que la protección de red se inició correctamente | mdatp health --field network_protection_status |

| Administración del control de dispositivos | ¿Está habilitado el control de dispositivos y cuál es el cumplimiento predeterminado? | mdatp device-control policy preferences list |

| Administración del control de dispositivos | ¿Qué directiva de control de dispositivos está habilitada? | mdatp device-control policy rules list |

| Administración del control de dispositivos | ¿Qué grupos de directivas de Control de dispositivos están habilitados? | mdatp device-control policy groups list |

| Configuración | Activar o desactivar la prevención de pérdida de datos | mdatp config data_loss_prevention --value [enabled/disabled] |

| Diagnóstico | Cambio del nivel de registro | mdatp log level set --level [error/warning/info/verbose] |

| Diagnóstico | Generación de registros de diagnóstico | mdatp diagnostic create --path [directory] |

| Mantenimiento | Comprobar el estado del producto | mdatp health |

| Mantenimiento | Comprobación de un atributo de producto específico | mdatp health --field [attribute: healthy/licensed/engine_version...] |

| EDR | Exclusiones de lista de EDR (raíz) | mdatp edr exclusion list [processes|paths|extensions|all] |

| EDR | Establecer o quitar etiqueta, solo se admite GROUP | mdatp edr tag set --name GROUP --value [name] |

| EDR | Eliminación de la etiqueta de grupo del dispositivo | mdatp edr tag remove --tag-name [name] |

| EDR | Agregar id. de grupo | mdatp edr group-ids --group-id [group] |

Habilitación de lacompletar automática

Para habilitar la autocompletar en Bash, ejecute el siguiente comando y reinicie la sesión de Terminal:

echo "source /Applications/Microsoft\ Defender.app/Contents/Resources/Tools/mdatp_completion.bash" >> ~/.bash_profile

Para habilitar la autocompletar en zsh:

Compruebe si la función de autocompletar está habilitada en el dispositivo:

cat ~/.zshrc | grep autoloadSi el comando anterior no genera ninguna salida, puede habilitar la autocompletar mediante el siguiente comando:

echo "autoload -Uz compinit && compinit" >> ~/.zshrcEjecute los siguientes comandos para habilitar la autocompletar para Microsoft Defender para punto de conexión en macOS y reinicie la sesión de Terminal:

sudo mkdir -p /usr/local/share/zsh/site-functions sudo ln -svf "/Applications/Microsoft Defender.app/Contents/Resources/Tools/mdatp_completion.zsh" /usr/local/share/zsh/site-functions/_mdatp

Directorio de cuarentena de Microsoft Defender para punto de conexión cliente

/Library/Application Support/Microsoft/Defender/quarantine/ contiene los archivos en cuarentena por mdatp. Los archivos se denominan después del id. de seguimiento de amenazas. Los identificadores de seguimiento actuales se muestran con mdatp threat list.

Desinstalación

Hay varias maneras de desinstalar Microsoft Defender para punto de conexión en macOS. Aunque la desinstalación administrada centralmente está disponible en JAMF, aún no está disponible para Microsoft Intune.

Toda la desinstalación de Microsoft Defender para punto de conexión en macOS requiere lo siguiente:

Cree una etiqueta de dispositivo y asigne un nombre a la etiqueta retirada y asígnela al macOS donde se está desinstalando Microsoft Defender para macOS.

Cree un grupo de dispositivos y asígnele un nombre (por ejemplo, macOS retirado) y asigne un grupo de usuarios que debería poder verlos.

Nota: Los pasos 1 y 2 son opcionales si no desea ver estos dispositivos que se retiran en el "Inventario de dispositivos" durante 180 días.

Quite las directivas "Establecer preferencias" que contienen Protección contra alteraciones o mediante la configuración manual.

Aborde cada dispositivo por dispositivos offboard que no sean windows.

Desinstalación de la Microsoft Defender para punto de conexión para aplicaciones macOS

Quite el dispositivo del grupo para las directivas de extensión del sistema si se usó una MDM para establecerlas.

Desinstalación interactiva

- Abra Aplicaciones finder>. Haga clic con el botón derecho en Microsoft Defender para punto de conexión y, a continuación, seleccione Mover a la papelera.

Desde la línea de comandos

sudo '/Library/Application Support/Microsoft/Defender/uninstall/uninstall'

Uso de JAMF Pro

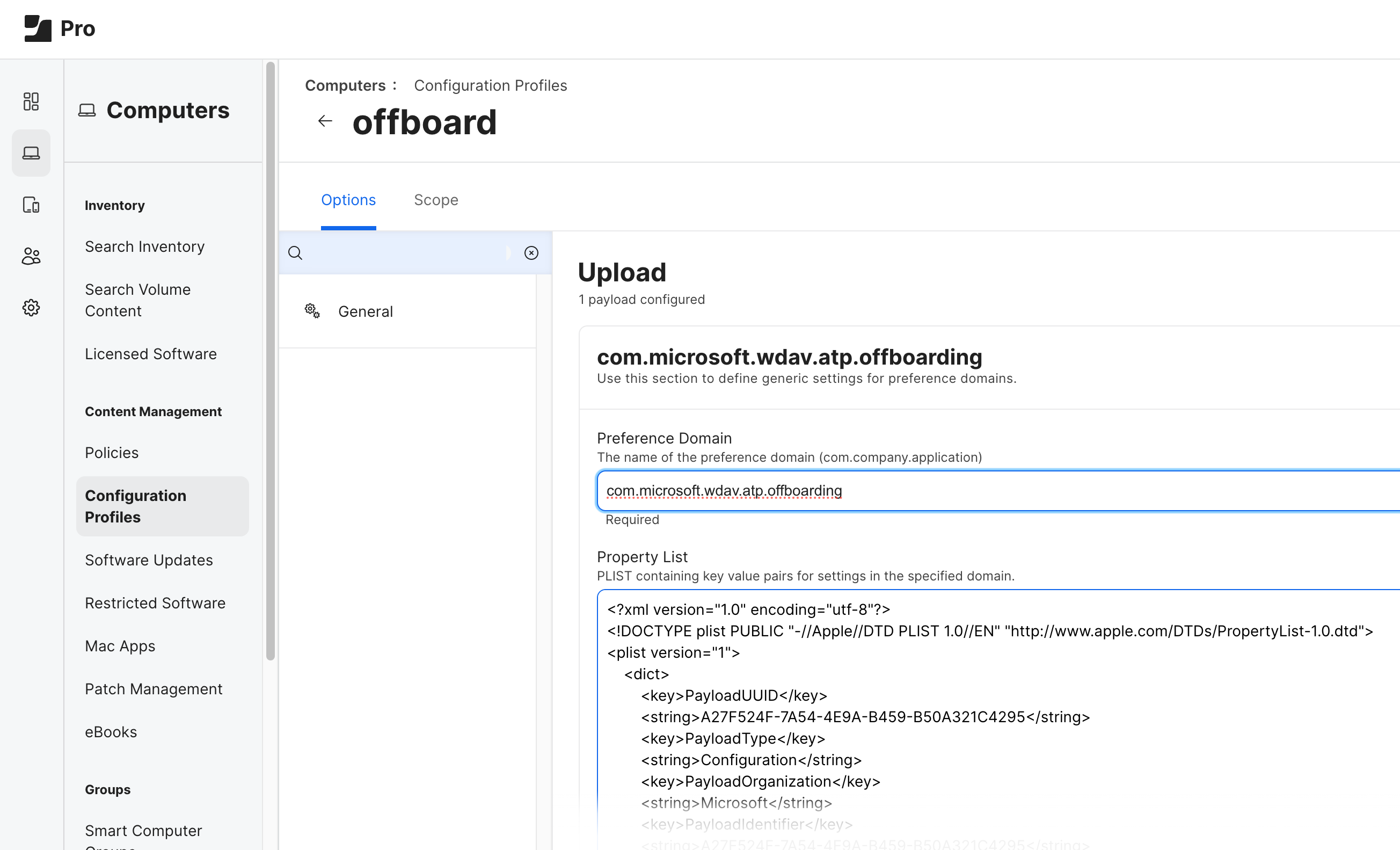

Para desinstalar Microsoft Defender para punto de conexión en macOS mediante JAMF Pro, cargue el perfil de offboarding.

El perfil de offboarding debe cargarse sin modificaciones y con el nombre de dominio de preferencia establecido com.microsoft.wdav.atp.offboardingen , como se muestra en la siguiente imagen:

Nota:

Si tiene problemas para desinstalar Defender para punto de conexión en Mac y ve en los informes un elemento para Microsoft Defender Extensión de seguridad de punto de conexión, siga estos pasos:

- Vuelva a instalar la aplicación Microsoft Defender.

- Arrastre Microsoft Defender.app a la papelera.

- Ejecute este comando:

sudo /Library/Application Support/Microsoft/Defender/uninstall/install_helper execute --path '/Library/Application Support/Microsoft/Defender/uninstall/uninstall' --args --post-uninstall-hook. - Reinicie el dispositivo.

Portal de Microsoft Defender

Cuando se detectan amenazas, el equipo de seguridad puede ver las detecciones y, si es necesario, realizar acciones de respuesta en un dispositivo en el portal de Microsoft Defender (https://security.microsoft.com). El Microsoft Defender combina protección, detección, investigación y respuesta a amenazas en una ubicación central. Para obtener más información, consulte los recursos siguientes:

- Introducción a la EDR

- Blog de Tech Community: Ya han llegado las funcionalidades de EDR para macOS

- Introducción al portal de Microsoft Defender

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.