Solución de problemas conocidos de Microsoft Defender for Identity

En este artículo se describe cómo solucionar problemas conocidos en Microsoft Defender for Identity.

Error de comunicación del sensor

Si aparece el siguiente mensaje de error:

System.Net.Http.HttpRequestException:

An error occurred while sending the request. ---> System.Net.WebException:

Unable to connect to the remote server --->

System.Net.Sockets.SocketException: A connection attempt failed because the

connected party did not properly respond after a period of time, or established

connection failed because connected host has failed to respond...

Resolución:

Asegúrese de que la comunicación no esté bloqueada para localhost, puerto TCP 444. Para obtener más información sobre los requisitos previos de Microsoft Defender for Identity, consulte puertos.

Ubicación de registro de implementación

Los registros de implementación de Defender for Identity se encuentran en el directorio temporal del usuario que instaló el producto. En la ubicación de instalación predeterminada, se puede encontrar en: C:\Users\Administrator\AppData\Local\Temp (o un directorio arriba %temp%). Para obtener más información, consulte Solución de problemas de Defender for Identity mediante registros.

El problema de autenticación de proxy se presenta como un error de licencia

Si durante la instalación del sensor recibe el siguiente error: el sensor no se pudo registrar debido a problemas de licencia.

Entradas del registro de implementación:

[1C60:1AA8][2018-03-24T23:59:13]i000: 2018-03-25 02:59:13.1237 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-24T23:59:56]i000: 2018-03-25 02:59:56.4856 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-25T00:27:56]i000: 2018-03-25 03:27:56.7399 Debug SensorBootstrapperApplication Engine.Quit [deploymentResultStatus=1602 isRestartRequired=False]]

[1C60:15B8][2018-03-25T00:27:56]i500: Shutting down, exit code: 0x642

Causa:

En algunos casos, al comunicarse a través de un proxy, durante la autenticación podría responder al sensor de Defender for Identity con el error 401 o 403 en lugar del error 407. El sensor de Defender for Identity interpreta el error 401 o 403 como un problema de licencia y no como un problema de autenticación de proxy.

Resolución:

Asegúrese de que el sensor puede ir a *.atp.azure.com a través del proxy configurado sin autenticación. Para obtener más información, vaya a Configurar proxy para permitir comunicación.

El problema de autenticación de proxy se presenta como un error de conexión

Si durante la instalación del sensor recibe el siguiente error: el sensor no pudo conectarse al servicio.

Causa:

El problema puede deberse a que faltan los certificados de entidades de certificación raíz de confianza requeridos por Defender for Identity.

Resolución:

Ejecute el siguiente cmdlet de PowerShell para comprobar que están instalados los certificados necesarios.

En el ejemplo siguiente, use el certificado "DigiCert Baltimore Root" para todos los clientes. Además, use el certificado "DigiCert Global Root G2" para clientes comerciales o use el certificado "DigiCert Global Root CA" para los clientes GCC High del Gobierno de EE. UU., según se indica.

# Certificate for all customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "D4DE20D05E66FC53FE1A50882C78DB2852CAE474"} | fl

# Certificate for commercial customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "df3c24f9bfd666761b268073fe06d1cc8d4f82a4"} | fl

# Certificate for US Government GCC High customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436"} | fl

Salida del certificado para todos los clientes:

Subject : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Issuer : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Thumbprint : D4DE20D05E66FC53FE1A50882C78DB2852CAE474

FriendlyName : DigiCert Baltimore Root

NotBefore : 5/12/2000 11:46:00 AM

NotAfter : 5/12/2025 4:59:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Salida del certificado para el certificado de clientes comerciales:

Subject : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

FriendlyName : DigiCert Global Root G2

NotBefore : 01/08/2013 15:00:00

NotAfter : 15/01/2038 14:00:00

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Salida del certificado para los clientes GCC High de la Administración Pública de Estados Unidos:

Subject : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

FriendlyName : DigiCert

NotBefore : 11/9/2006 4:00:00 PM

NotAfter : 11/9/2031 4:00:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Si no ve la salida esperada, siga estos pasos:

Descargue los siguientes certificados en la máquina Server Core. Para todos los clientes, descargue el certificado Baltimore CyberTrust root.

Además:

- Para clientes comerciales, descargue el certificado DigiCert Global Root G2.

- Para los clientes de GCC High del Gobierno de EE. UU., descargue el certificado DigiCert Global Root CA.

Use el siguiente cmdlet de PowerShell para instalar el certificado.

# For all customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\bc2025.crt" -CertStoreLocation Cert:\LocalMachine\Root # For commercial customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootG2.crt" -CertStoreLocation Cert:\LocalMachine\Root # For US Government GCC High customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootCA.crt" -CertStoreLocation Cert:\LocalMachine\Root

Error de instalación silenciosa al intentar usar PowerShell

Si durante la instalación silenciosa del sensor intenta usar PowerShell y recibe el siguiente error:

"Azure ATP sensor Setup.exe" "/quiet" NetFrameworkCommandLineArguments="/q" Acce ... Unexpected token '"/quiet"' in expression or statement."

Causa:

Si no se incluye el prefijo ./ necesario para la instalación cuando se usa PowerShell, se produce este error.

Resolución:

Use el comando completo para realizar la instalación correctamente.

./"Azure ATP sensor Setup.exe" /quiet NetFrameworkCommandLineArguments="/q" AccessKey="<Access Key>"

Problema de formación de equipos de NIC del sensor de Defender for Identity

Si intenta instalar el sensor de Defender for Identity en una máquina configurada con un adaptador de formación de equipos NIC y el driver de Wincap, recibirá un error de instalación. Si quiere instalar el sensor de Defender for Identity en una máquina configurada con formación de equipos NIC, asegúrese de reemplazar el controlador winpcap por Npcap siguiendo las instrucciones que se indican aquí.

Modo de grupo de varios procesadores

En el caso de los sistemas operativos Windows 2008 R2 y 2012, el sensor de Defender for Identity no se admite en un modo de grupo de varios procesadores.

Posibles soluciones alternativas sugeridas:

Si hyper threading está activado, desactívelo. Esto puede reducir el número de núcleos lógicos suficientes para evitar tener que ejecutarse en modo de grupo de varios procesadores.

Si la máquina tiene menos de 64 núcleos lógicos y se ejecuta en un host de HP, es posible que pueda cambiar la configuración del BIOS de optimización de tamaño de grupo NUMA del valor predeterminado de Agrupados en clústeres a Flat.

Problema del sensor de máquina virtual de VMware

Si tiene un sensor de Defender for Identity en máquinas virtuales de VMware, es posible que reciba la alerta de mantenimiento No se está analizando el tráfico de red. Esto puede ocurrir debido a una falta de coincidencia de configuración en VMware.

Para resolver el problema:

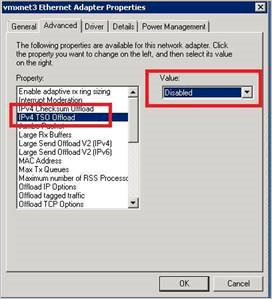

En el sistema operativo invitado, establezca lo siguiente en Deshabilitado en la configuración de NIC de la máquina virtual: Descarga de TSO IPv4.

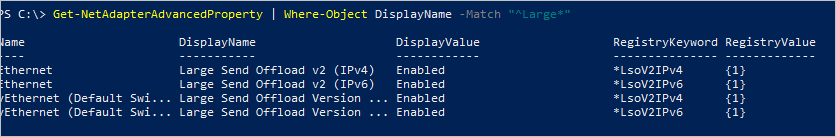

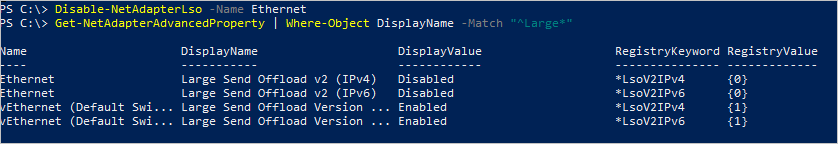

Use el siguiente comando para comprobar si la descarga de envío grande (LSO) está habilitada o deshabilitada:

Get-NetAdapterAdvancedProperty | Where-Object DisplayName -Match "^Large*"

Si LSO está habilitado, utilice el siguiente comando:

Disable-NetAdapterLso -Name {name of adapter}

Nota:

- En función de la configuración, estas acciones pueden provocar una breve pérdida de conectividad de red.

- Puede que tenga que reiniciar el equipo para que los nuevos cambios surtan efecto.

- Estos pasos pueden variar en función de la versión de VMWare. Consulte la documentación de VMWare para obtener información sobre cómo deshabilitar LSO/TSO para la versión de VMWare.

El sensor no pudo recuperar las credenciales de la cuenta de servicio administrada de grupo (gMSA)

Si recibe la siguiente alerta de mantenimiento: Las credenciales de usuario de servicios de directorio son incorrectas

Entradas del registro del sensor:

2020-02-17 14:01:36.5315 Info ImpersonationManager CreateImpersonatorAsync started [UserName=account_name Domain=domain1.test.local IsGroupManagedServiceAccount=True]

2020-02-17 14:01:36.5750 Info ImpersonationManager CreateImpersonatorAsync finished [UserName=account_name Domain=domain1.test.local IsSuccess=False]

Entradas de registro del actualizador del sensor:

2020-02-17 14:02:19.6258 Warn GroupManagedServiceAccountImpersonationHelper GetGroupManagedServiceAccountAccessTokenAsync failed GMSA password could not be retrieved [errorCode=AccessDenied AccountName=account_name DomainDnsName=domain1.test.local]

El sensor no pudo recuperar la contraseña de la cuenta de gMSA.

Causa 1

No se ha concedido permiso al controlador de dominio para recuperar la contraseña de la cuenta de gMSA.

Solución 1:

Compruebe que al equipo que ejecuta el sensor se le han concedido permisos para recuperar la contraseña de la cuenta de gMSA. Para obtener más información, consulte Concesión de permisos para recuperar la contraseña de la cuenta de gMSA.

Causa 2

El servicio de sensor se ejecuta como LocalService y realiza la suplantación de la cuenta de servicio de directorio.

Si la directiva de asignación de derechos de usuario Iniciar sesión como servicio está configurada para este controlador de dominio, se produce un error en la suplantación a menos que se conceda a la cuenta de gMSA el permiso Iniciar sesión como servicio.

Solución 2:

Configure Iniciar sesión como servicio para las cuentas de gMSA, cuando la directiva de asignación de derechos de usuario Inicie sesión como servicio esté configurada en el controlador de dominio afectado. Para obtener más información, consulte Comprobación de que la cuenta de gMSA tiene los derechos necesarios.

Causa 3

Si el vale Kerberos del controlador de dominio se emitió antes de que el controlador de dominio se agregara al grupo de seguridad con los permisos adecuados, este grupo no formará parte del vale Kerberos. Por lo tanto, no puede recuperar la contraseña de la cuenta de gMSA.

Solución 3:

Para resolver este problema, realice una de las siguientes acciones:

Arranque el controlador de dominio.

Purgue el vale Kerberos, lo que obliga al controlador de dominio a solicitar un nuevo vale Kerberos. Desde un símbolo del sistema de administrador en el controlador de dominio, ejecute el siguiente comando:

klist -li 0x3e7 purgeAsigne el permiso para recuperar la contraseña de gMSA en un grupo del que el controlador de dominio ya sea miembro, como el grupo Controladores de dominio.

El servicio de sensor no se inicia.

Entradas del registro del sensor:

Warn DirectoryServicesClient CreateLdapConnectionAsync failed to retrieve group managed service account password. [DomainControllerDnsName=DC1.CONTOSO.LOCAL Domain=contoso.local UserName=AATP_gMSA]

Causa:

El controlador de dominio no tiene derechos para acceder a la contraseña de la cuenta de gMSA.

Resolución:

Compruebe que el controlador de dominio tiene derechos para acceder a la contraseña. Debe tener un grupo de seguridad en Active Directory que contenga los controladores de dominio, los servidores de AD FS / AD CS y los sensores independientes incluidos. Si esto no existe, se recomienda crear uno.

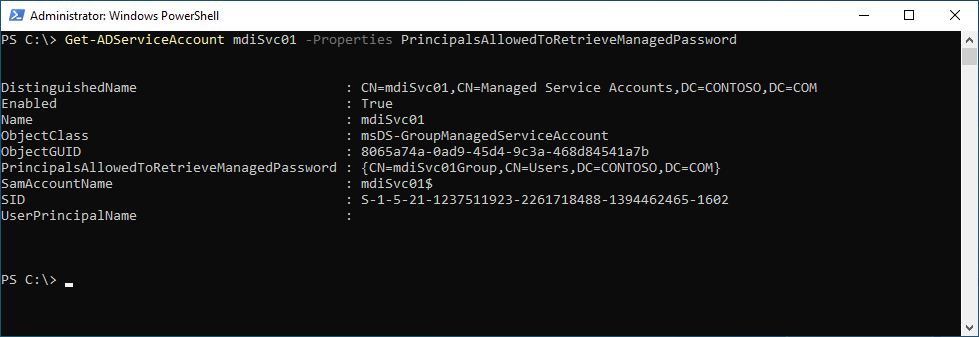

Puede usar el siguiente comando para comprobar si se ha agregado una cuenta de equipo o un grupo de seguridad al parámetro. Reemplace mdiSvc01 por el nombre que creó.

Get-ADServiceAccount mdiSvc01 -Properties PrincipalsAllowedToRetrieveManagedPassword

El resultado debería ser similar a este:

En este ejemplo, podemos ver que se ha agregado un grupo denominado mdiSvc01Group. Si no se ha agregado el controlador de dominio o el grupo de seguridad, puede usar los siguientes comandos para agregarlo. Reemplace mdiSvc01 por el nombre de gMSA y reemplace DC1 por el nombre del controlador de dominio o mdiSvc01Group por el nombre del grupo de seguridad.

# To set the specific domain controller only:

$specificDC = Get-ADComputer -Identity DC1

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $specificDC

# To set a security group that contains the relevant computer accounts:

$group = Get-ADGroup -Identity mdiSvc01Group

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $group

Si ya se ha agregado el controlador de dominio o el grupo de seguridad, pero sigue viendo el error, puede probar los pasos siguientes:

- Opción 1: Reiniciar el servidor para sincronizar los cambios recientes

- Opción 2:

- Establezca los servicios AATPSensor y AATPSensorUpdater en Deshabilitado.

- Detener los servicios AATPSensor y AATPSensorUpdater

- Almacenar en caché la cuenta de servicio en el servidor mediante el comando:

Install-ADServiceAccount gMSA_AccountName - Establezca los servicios AATPSensor y AATPSensorUpdater en Automático.

- Iniciar el servicio AATPSensorUpdater

Se deniega el acceso a la clave del Registro "Global".

El servicio de sensor no se puede iniciar y el registro del sensor contiene una entrada similar a la siguiente:

2021-01-19 03:45:00.0000 Error RegistryKey System.UnauthorizedAccessException: Access to the registry key 'Global' is denied.

Causa:

La gMSA configurada para este controlador de dominio o el servidor de AD FS / AD CS no tiene permisos para las claves del registro del contador de rendimiento.

Resolución:

Agregue la gMSA al grupo Usuarios de Monitor de rendimiento en el servidor.

Las descargas de informes no pueden contener más de 300 000 entradas

Defender for Identity no admite descargas de informes que contengan más de 300 000 entradas por informe. Los informes se representan como incompletos si se incluyen más de 300 000 entradas.

Causa:

Se trata de una limitación de ingeniería.

Resolución:

No se conoce ninguna resolución.

El sensor no puede enumerar los registros de eventos

Si observa un número limitado o falta de alertas de eventos de seguridad o actividades lógicas en la consola de Defender for Identity, pero no se desencadena ningún problema de mantenimiento.

Entradas del registro del sensor:

Error EventLogException System.Diagnostics.Eventing.Reader.EventLogException: The handle is invalid at void System.Diagnostics.Eventing.Reader.EventLogException.Throw(int errorCode) at object System.Diagnostics.Eventing.Reader.NativeWrapper.EvtGetEventInfo(EventLogHandle handle, EvtEventPropertyId enumType) at string System.Diagnostics.Eventing.Reader.EventLogRecord.get_ContainerLog()

Causa:

Una lista de control de acceso discrecional limita el acceso a los registros de eventos requeridos por la cuenta de servicio local.

Resolución:

Asegúrese de que la lista de control de acceso discrecional (DACL) incluye la siguiente entrada (este es el SID del servicio AATPSensor).

(A;;0x1;;;S-1-5-80-818380073-2995186456-1411405591-3990468014-3617507088)

Compruebe si un GPO configuró la DACL para el registro de eventos de seguridad:

Policies > Administrative Templates > Windows Components > Event Log Service > Security > Configure log access

Anexe la entrada anterior a la directiva existente. Ejecute C:\Windows\System32\wevtutil.exe gl security después para comprobar que se agregó la entrada.

Ahora se deben mostrar los registros locales de Defender for Identity:

Info WindowsEventLogReader EnableEventLogWatchers EventLogWatcher enabled [name=Security]

ApplyInternal produjo un error de conexión SSL bidireccional al error de servicio

Si durante la instalación del sensor recibe el siguiente error: ApplyInternal produjo un error de dos maneras en la conexión SSL al servicio y el registro del sensor contiene una entrada similar a la siguiente:

2021-01-19 03:45:00.0000 Error CommunicationWebClient+\<SendWithRetryAsync\>d__9`1 ApplyInternal produjo un error en la conexión SSL bidireccional al servicio.

El problema puede deberse a un proxy con la inspección SSL habilitada.

[_workspaceApplicationSensorApiEndpoint=Unspecified/contoso.atp.azure.com:443 Thumbprint=7C039DA47E81E51F3DA3DF3DA7B5E1899B5B4AD0]`

Causa:

El problema puede deberse a que los valores del Registro SystemDefaultTlsVersions o SchUseStrongCrypto no están establecidos en su valor predeterminado de 1.

Resolución:

Verifique que los valores del Registro SystemDefaultTlsVersions y SchUseStrongCrypto estén configurados en 1.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

Hay problemas para instalar el sensor en Windows Server 2019 con KB5009557 instalado, o en un servidor con permisos EventLog protegido.

Es posible que se produzca un error al instalar el sensor con el mensaje de error:

System.UnauthorizedAccessException: Attempted to perform an unauthorized operation.

Resolución:

Hay dos posibles soluciones alternativas para este problema:

Instale el sensor con PSExec:

psexec -s -i "C:\MDI\Azure ATP Sensor Setup.exe"Instale el sensor con una tarea programada configurada para ejecutarse como LocalSystem. La sintaxis de la línea de comandos que se va a usar se menciona en la instalación silenciosa del sensor de Defender for Identity.

Se produce un error en la instalación del sensor debido al cliente de administración de certificados

Si se produce un error en la instalación del sensor y el archivo Microsoft.Tri.Sensor.Deployment.Deployer.log contiene una entrada similar a la siguiente:

2022-07-15 03:45:00.0000 Error IX509CertificateRequestCertificate2 Deployer failed [arguments=128Ve980dtms0035h6u3Bg==] System.Runtime.InteropServices.COMException (0x80090008): CertEnroll::CX509CertificateRequestCertificate::Encode: Invalid algorithm specified. 0x80090008 (-2146893816 NTE_BAD_ALGID)

Causa:

El problema puede deberse a que un cliente de administración de certificados como Entrust Entelligence Security Provider (EESP) impide que la instalación del sensor cree un certificado autofirmado en la máquina.

Resolución:

Desinstale el cliente de administración de certificados, instale el sensor de Defender for Identity y vuelva a instalar el cliente de administración de certificados.

Nota:

El certificado autofirmado se renueva cada 2 años y es posible que se produzca un error en el proceso de renovación automática si el cliente de administración de certificados impide la creación del certificado autofirmado. Esto hará que el sensor deje de comunicarse con el back-end, lo que requerirá una reinstalación del sensor mediante la solución alternativa mencionada anteriormente.

Error en la instalación del sensor debido a problemas de conectividad de red

Si se produce un error en la instalación del sensor con un código de error de 0x80070643, y el archivo de registro de instalación contiene una entrada similar a la siguiente:

[22B8:27F0][2016-06-09T17:21:03]e000: Error 0x80070643: Failed to install MSI package.

Causa:

El problema puede deberse a que el proceso de instalación no puede acceder a los servicios en la nube de Defender for Identity para el registro del sensor.

Resolución:

Asegúrese de que el sensor pueda ir directamente a *.atp.azure.com o a través del proxy configurado. Si es necesario, establezca la configuración del servidor proxy para la instalación mediante la línea de comandos:

"Azure ATP sensor Setup.exe" [ProxyUrl="http://proxy.internal.com"] [ProxyUserName="domain\proxyuser"] [ProxyUserPassword="ProxyPassword"]

Para más información, ver Ejecución de una instalación silenciosa con una configuración de proxy.

El servicio sensor no se pudo ejecutar y permanece en Estado de inicio

Los errores siguientes aparecerán en el registro del sistema en el Visor de eventos:

- El procedimiento Abierto para el servicio ".NETFramework" en la DLL "C:\Windows\system32\mscoree.dll" produjo un error con el código de error Acceso denegado. Los datos de rendimiento de este servicio no estarán disponibles.

- Se ha denegado el procedimiento Abierto para el servicio "Lsa" en la DLL "C:\Windows\System32\Secur32.dll" con el código de error Acceso. Los datos de rendimiento no están disponibles para este servicio.

- El procedimiento Abierto para el servicio "WmiApRpl" en dll "C:\Windows\system32\wbem\wmiaprpl.dll" produjo un error con el código de error "El dispositivo no está listo". Los datos de rendimiento de este servicio no estarán disponibles.

Microsoft.TriSensorError.log contendrá un error similar al siguiente:

Microsoft.Tri.Sensor.DirectoryServicesClient.TryCreateLdapConnectionAsync(DomainControllerConnectionData domainControllerConnectionData, bool isGlobalCatalog, bool isTraversing) 2021-07-13 14:56:20.2976 Error DirectoryServicesClient Microsoft.Tri.Infrastructure.ExtendedException: Failed to communicate with configured domain controllers at new Microsoft.Tri.Sensor.DirectoryServicesClient(IConfigurationManager

Causa:

NT Service\All Services no tiene derecho a iniciar sesión como servicio.

Resolución:

Agregue la directiva de controlador de dominio con el inicio de sesión como servicio. Para obtener más información, consulte Comprobación de que la cuenta de gMSA tiene los derechos necesarios.

El área de trabajo no se creó porque ya existe un grupo de seguridad con el mismo nombre en el identificador de Microsoft Entra ID.

Causa:

El problema puede aparecer cuando expira una licencia del área de trabajo de Defender for Identity y se elimina cuando finaliza el período de retención pero los grupos de Microsoft Entra no se eliminaron.

Resolución:

- En Azure Portal, vaya a >Microsoft Entra ID ->Grupos

- Cambie el nombre de los tres grupos siguientes (donde workspaceName es el nombre del área de trabajo); para ello, agregue el sufijo "- antiguo".

- "Azure ATP workspaceName Administratores" -> "Azure ATP workspaceName Administratores - antiguo"

- "Azure ATP workspaceName Espectadores" -> "Azure ATP workspaceName Espectadores - antiguo"

- "Azure ATP workspaceName Usuarios" -> "Azure ATP workspaceName Usuarios - antiguo"

- Luego puede volver al portal de Microsoft Defender, a la sección Configuraciones ->Identidadespara crear una nueva área de trabajo para Defender for Identity.