Administración de la funcionalidad de engaño en XDR de Microsoft Defender

Se aplica a:

- Microsoft Defender XDR

- Microsoft Defender para punto de conexión

Importante

Parte de la información de este artículo se refiere a productos o servicios preliminares que podrían modificarse sustancialmente antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

XDR de Microsoft Defender, a través de la funcionalidad de engaño integrada, ofrece detecciones de alta confianza del movimiento lateral operado por personas, lo que evita que los ataques lleguen a los recursos críticos de una organización. Varios ataques como el compromiso de correo electrónico empresarial (BEC),ransomware, infracciones de la organización y ataques de estado de nación suelen usar el movimiento lateral y pueden ser difíciles de detectar con alta confianza en las primeras fases. La tecnología de engaño de Defender XDR proporciona detecciones de alta confianza basadas en señales de engaño correlacionadas con señales de Microsoft Defender para punto de conexión.

La funcionalidad de engaño genera automáticamente cuentas, hosts y señuelos de apariencia auténtica. Los recursos falsos generados se implementan automáticamente en clientes específicos. Cuando un atacante interactúa con los señuelos o señuelos, la funcionalidad de engaño genera alertas de alta confianza, lo que ayuda en las investigaciones del equipo de seguridad y le permite observar los métodos y estrategias de un atacante. Todas las alertas generadas por la funcionalidad de engaño se correlacionan automáticamente en incidentes y se integran completamente en XDR de Microsoft Defender. Además, la tecnología de engaño se integra en Defender para punto de conexión, lo que minimiza las necesidades de implementación.

Para obtener información general sobre la funcionalidad de engaño, vea el siguiente vídeo.

Requisitos previos

En la tabla siguiente se enumeran los requisitos para habilitar la funcionalidad de engaño en XDR de Microsoft Defender.

| Requisito | Detalles |

|---|---|

| Requisitos de suscripción | Una de estas suscripciones: - Microsoft 365 E5 - Microsoft Security E5 - Microsoft Defender for Endpoint Plan 2 |

| Requisitos de implementación | Requisitos: - Defender para punto de conexión es la solución - EDR principalLas funcionalidades de investigación y respuesta automatizadas de Defender para punto de conexión están configuradas : los dispositivos se unen o se unen híbridos en Microsoft Entra : PowerShell está habilitado en los dispositivos . La característica de engaño abarca los clientes que operan en Windows 10 RS5 y versiones posteriores en versión preliminar. |

| Permissions | Debe tener uno de los siguientes roles asignados en el Centro de administración de Microsoft Entra o en el Centro de administración de Microsoft 365 para configurar funcionalidades de engaño: - Administrador global - Administrador de seguridad - Administrar la configuración del sistema del portal |

Nota:

Microsoft recomienda usar roles con menos permisos para mejorar la seguridad. El rol De administrador global, que tiene muchos permisos, solo se debe usar en situaciones de emergencia cuando no cabe ningún otro rol.

¿Qué es la tecnología de engaño?

La tecnología de engaño es una medida de seguridad que proporciona alertas inmediatas de un posible ataque a los equipos de seguridad, lo que les permite responder en tiempo real. La tecnología de engaño crea activos falsos, como dispositivos, usuarios y hosts que parecen pertenecer a la red.

Los atacantes que interactúan con los recursos de red falsos configurados por la funcionalidad de engaño pueden ayudar a los equipos de seguridad a evitar posibles ataques de poner en peligro una organización y supervisar las acciones de los atacantes para que los defensores puedan mejorar aún más la seguridad de su entorno.

¿Cómo funciona la funcionalidad de engaño XDR de Microsoft Defender?

La funcionalidad de engaño integrada en el portal de Microsoft Defender usa reglas para crear señuelos y señuelos que coincidan con su entorno. La característica aplica el aprendizaje automático para sugerir señuelos y señuelos adaptados a la red. También puede usar la característica de engaño para crear manualmente los señuelos y señuelos. Estos señuelos y señuelos se implementan automáticamente en la red y se plantan en los dispositivos que especifique mediante PowerShell.

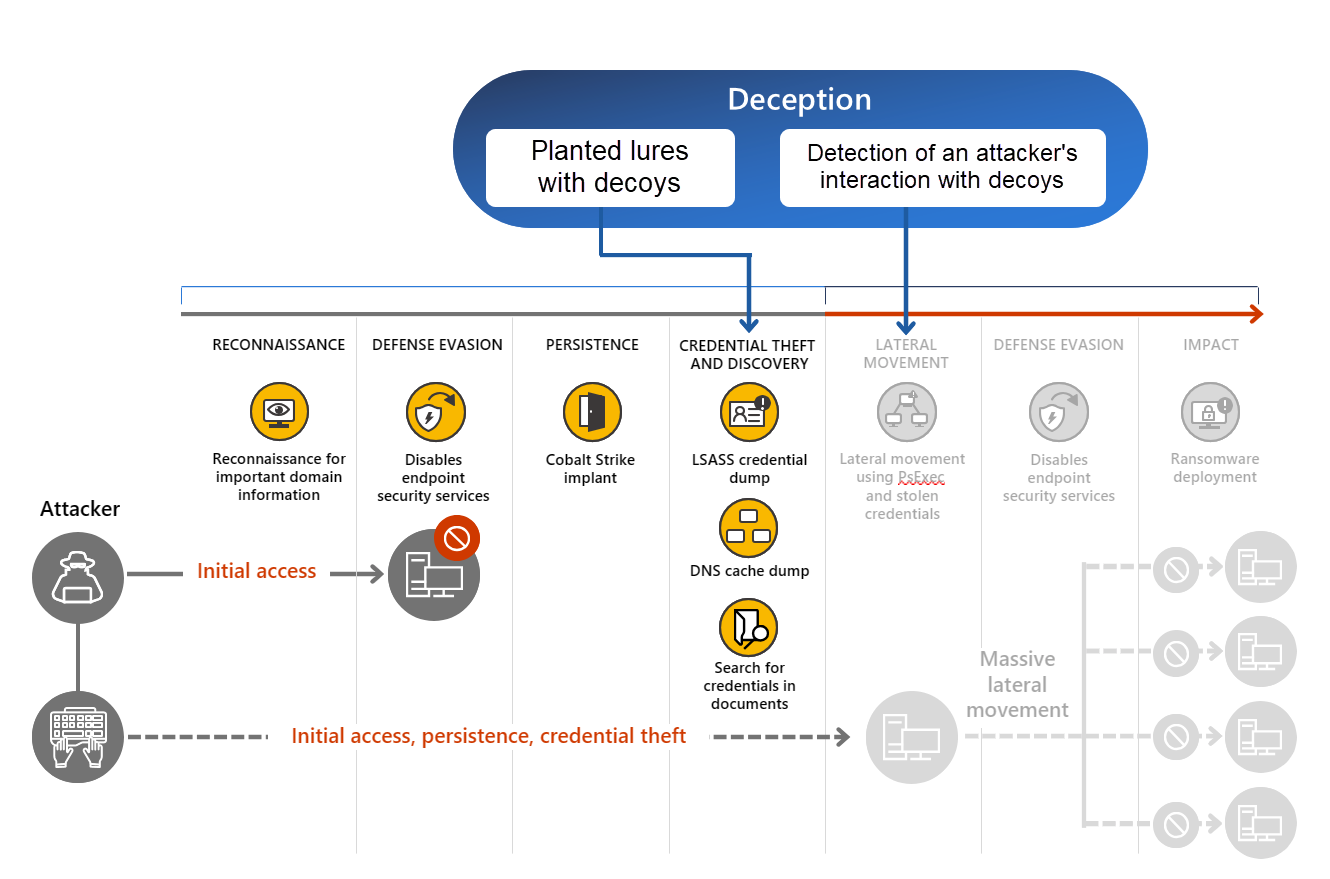

Figura 1. La tecnología de engaño, a través de detecciones de alta confianza del movimiento lateral operado por humanos, alerta a los equipos de seguridad cuando un atacante interactúa con hosts o señuelos falsos

Los señuelos son dispositivos y cuentas falsos que parecen pertenecer a su red. Los señuelos son contenido falso plantado en dispositivos o cuentas específicos y se usan para atraer a un atacante. El contenido puede ser un documento, un archivo de configuración, credenciales almacenadas en caché o cualquier contenido con el que un atacante pueda leer, robar o interactuar. Los señuelos imitan información, configuración o credenciales importantes de la empresa.

Hay dos tipos de señuelos disponibles en la característica de engaño:

- Señuelos básicos: documentos plantados, archivos de vínculo y similares que no tienen interacción mínima o nula con el entorno del cliente.

- Señuelos avanzados: contenido plantado como credenciales e interceptaciones almacenadas en caché que responden o interactúan con el entorno del cliente. Por ejemplo, los atacantes pueden interactuar con credenciales de señuelo que se han insertado respuestas a consultas de Active Directory, que se pueden usar para iniciar sesión.

Nota:

Los señuelos solo se plantan en clientes windows definidos en el ámbito de una regla de engaño. Sin embargo, los intentos de usar cualquier host o cuenta señuelo en cualquier cliente incorporado de Defender para punto de conexión genera una alerta de engaño. Obtenga información sobre cómo incorporar clientes en Incorporación a Microsoft Defender para punto de conexión. La plantación de señuelos en Windows Server 2016 y versiones posteriores está prevista para el desarrollo futuro.

Puede especificar señuelos, señuelos y el ámbito en una regla de engaño. Consulte Configuración de la característica de engaño para obtener más información sobre cómo crear y modificar reglas de engaño.

Cuando un atacante usa un señuelo o un señuelo en cualquier cliente incorporado de Defender for Endpoint, la funcionalidad de engaño desencadena una alerta que indica la posible actividad del atacante, independientemente de si el engaño se implementó en el cliente o no.

Identificación de incidentes y alertas activados por engaño

Las alertas basadas en la detección de engaños contienen engaños en el título. Algunos ejemplos de títulos de alerta son:

- Intento de inicio de sesión con una cuenta de usuario engañosa

- Intento de conexión a un host engañoso

Los detalles de la alerta contienen:

- Etiqueta Deception

- Dispositivo de señuelo o cuenta de usuario donde se originó la alerta

- El tipo de ataque, como intentos de inicio de sesión o intentos de movimiento lateral

Figura 2. Detalles de una alerta relacionada con el engaño

Paso siguiente

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Tech Community: Tech Community de Microsoft Defender XDR.