Trabajo con Actividades sospechosas

Se aplica a: Advanced Threat Analytics versión 1.9

En este artículo se explican los conceptos básicos de cómo trabajar con Advanced Threat Analytics.

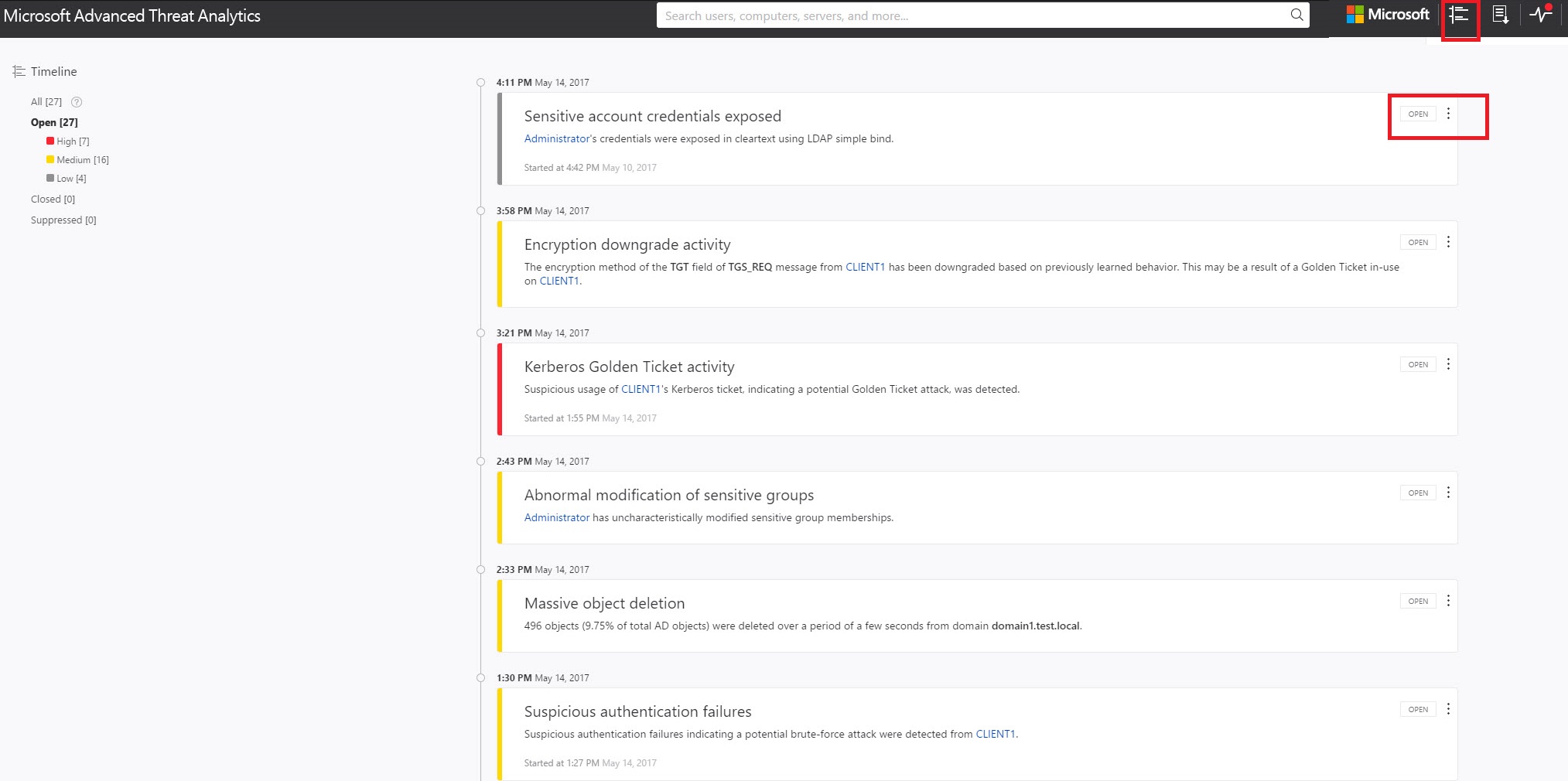

Revisión de actividades sospechosas en la línea de tiempo de ataque

Después de iniciar sesión en la consola de ATA, se le lleva automáticamente a la línea de tiempo de actividades sospechosas. Las actividades sospechosas se enumeran en orden cronológico con las actividades sospechosas más recientes en la parte superior de la línea de tiempo. Cada actividad sospechosa tiene la siguiente información:

Entidades implicadas, incluidos usuarios, equipos, servidores, controladores de dominio y recursos.

Tiempos y períodos de tiempo de las actividades sospechosas.

Gravedad de la actividad sospechosa, Alta, Media o Baja.

Estado: abierta, cerrada o suprimida.

Posibilidad de hacer lo siguiente

Comparta la actividad sospechosa con otras personas de su organización por correo electrónico.

Exporte la actividad sospechosa a Excel.

Nota:

- Al mantener el ratón sobre un usuario o equipo, se muestra un pequeño perfil de entidad que proporciona información adicional sobre la entidad e incluye el número de actividades sospechosas a las que está vinculada la entidad.

- Si hace clic en una entidad, le llevará al perfil de entidad del usuario o equipo.

Filtrado de la lista de actividades sospechosas

Para filtrar la lista de actividades sospechosas:

En el panel Filtrar por en el lado izquierdo de la pantalla, seleccione una de las siguientes opciones: Todas, Abierta, Cerrada o Suprimida.

Para filtrar aún más la lista, seleccione Alta, Media o Baja.

Gravedad de actividad sospechosa

Baja

Indica actividades sospechosas que pueden provocar ataques diseñados para usuarios malintencionados o software para obtener acceso a los datos de la organización.

media

Indica actividades sospechosas que pueden poner en riesgo identidades específicas en riesgo de ataques más graves que podrían dar lugar a robos de identidad o elevación de privilegios

Alta

Indica actividades sospechosas que pueden provocar robo de identidad, elevación de privilegios u otros ataques de alto impacto

Corrección de actividades sospechosas

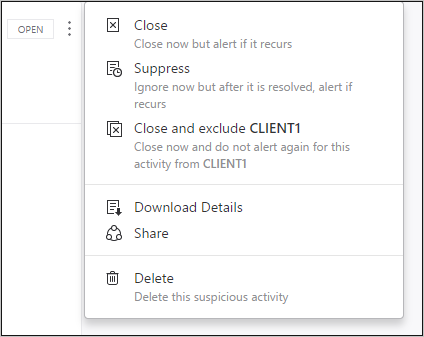

Para cambiar el estado de una actividad sospechosa, haga clic en el estado actual de la actividad sospechosa y seleccione una de las siguientes opciones Abierta, Suprimida, Cerrada o Eliminada. Para ello, haga clic en los tres puntos situados en la esquina superior derecha de una actividad sospechosa específica para mostrar la lista de acciones disponibles.

Estado de la actividad sospechosa

Abrir: todas las nuevas actividades sospechosas aparecen en esta lista.

Cerrar: se usa para realizar un seguimiento de las actividades sospechosas identificadas, investigadas y marcadas para mitigarse.

Nota:

Si se detecta de nuevo la misma actividad en un breve período de tiempo, ATA puede volver a abrir una actividad cerrada.

Suprimir: suprimir una actividad significa que desea ignorarla por ahora y solo se vuelve a alertar si hay una nueva instancia. Esto significa que si hay una alerta similar ATA no vuelve a abrirla. Pero si la alerta se detiene durante siete días y después se vuelve a ver, se le vuelve a alertar.

Eliminar: si elimina una alerta, se elimina del sistema, de la base de datos y no podrá restaurarla. Después de hacer clic en eliminar, podrá eliminar todas las actividades sospechosas del mismo tipo.

Excluir: la capacidad de excluir una entidad de generar más de un determinado tipo de alertas. Por ejemplo, puede establecer ATA para excluir una entidad específica (usuario o equipo) de alertar de nuevo para un determinado tipo de actividad sospechosa, como un administrador específico que ejecuta código remoto o un analizador de seguridad que realiza el reconocimiento de DNS. Además de poder agregar exclusiones directamente en la actividad sospechosa, ya que se detecta en la línea de tiempo, también puede ir a la página Configuración a Exclusiones y, para cada actividad sospechosa, puede agregar y quitar manualmente entidades o subredes excluidas (por ejemplo, Pass-the-Ticket).

Nota:

Los administradores de ATA solo pueden modificar las páginas de configuración.