Resolución de problemas relacionados con los cambios en la directiva de acceso condicional

El registro de auditoría de Microsoft Entra es una valiosa fuente de información a la hora de solucionar problemas sobre por qué y cómo se produjeron cambios en la directiva de acceso condicional en su entorno.

Los datos del registro de auditoría solo se mantienen durante 30 días de manera predeterminada, un plazo que podría no ser suficiente para cada organización. Las organizaciones pueden almacenar datos durante períodos más largos cambiando la configuración de diagnóstico en Microsoft Entra ID a:

- Enviar datos a una área de trabajo de Log Analytics

- Archivar datos en una cuenta de almacenamiento

- Transmisión de datos a Event Hubs

- Enviar datos a una solución de asociado

Busque estas opciones en Identidad>Supervisión y estado>Configuración de diagnóstico>Editar configuración. Si no tiene una configuración de diagnóstico, siga las instrucciones que aparecen en el artículo Creación de una configuración de diagnóstico para enviar los registros y las métricas de la plataforma a diferentes destinos para crear una.

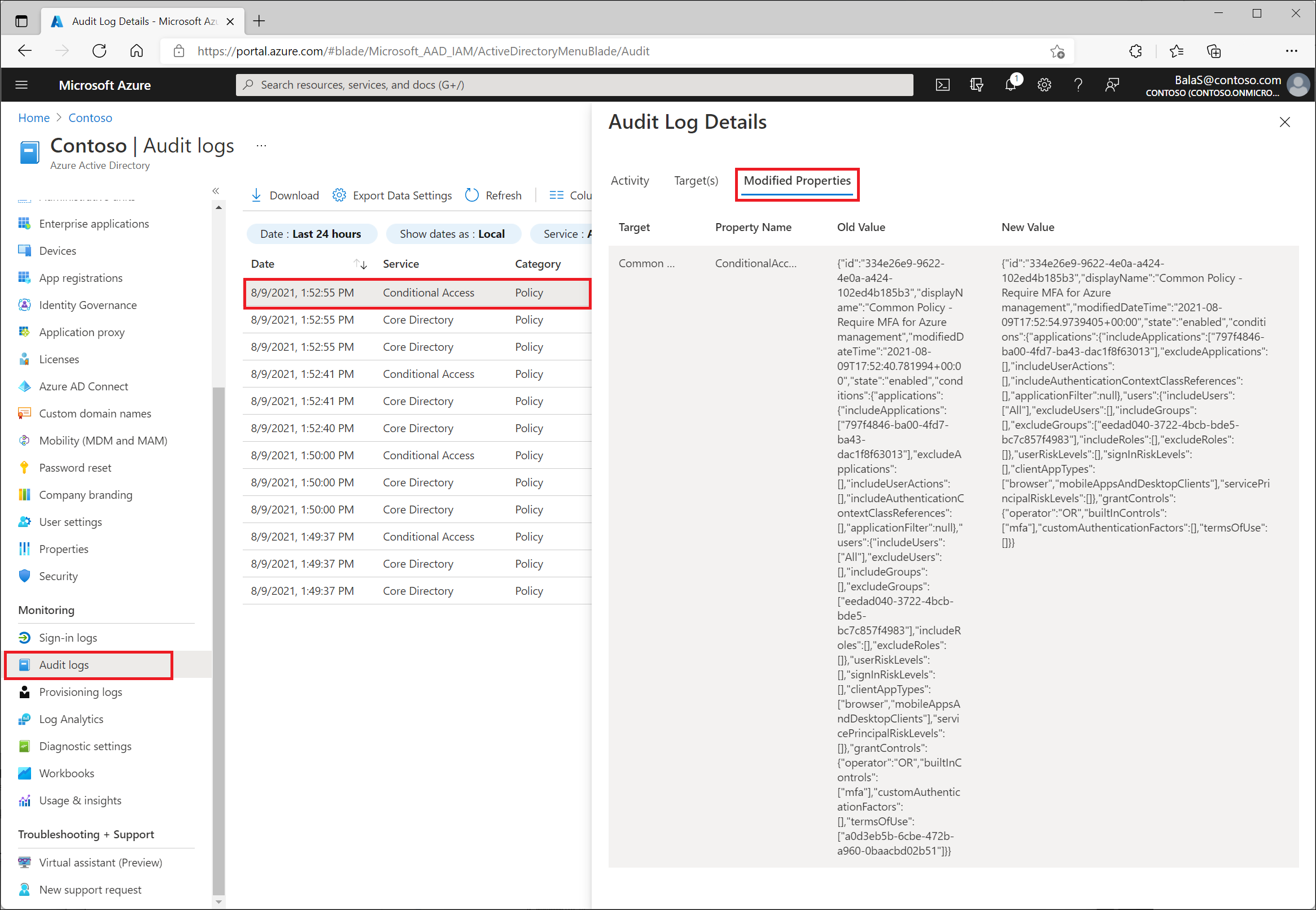

Uso del registro de auditoría

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

Vaya a Identidad>Supervisión y estado>Registros de auditoría.

Seleccione el intervalo de Fechas que quiere consultar.

En el filtro Servicio, seleccione Acceso condicional y seleccione el botón Aplicar.

Los registros de auditoría muestran todas las actividades de forma predeterminada. Abra el filtro Actividad para restringir las actividades. Para obtener una lista completa de las actividades del registro de auditoría para el acceso condicional, consulte las actividades del registro de auditoría.

Seleccione una fila para ver los detalles. En la pestaña Propiedades modificadas se enumeran los valores JSON modificados para la actividad de auditoría seleccionada.

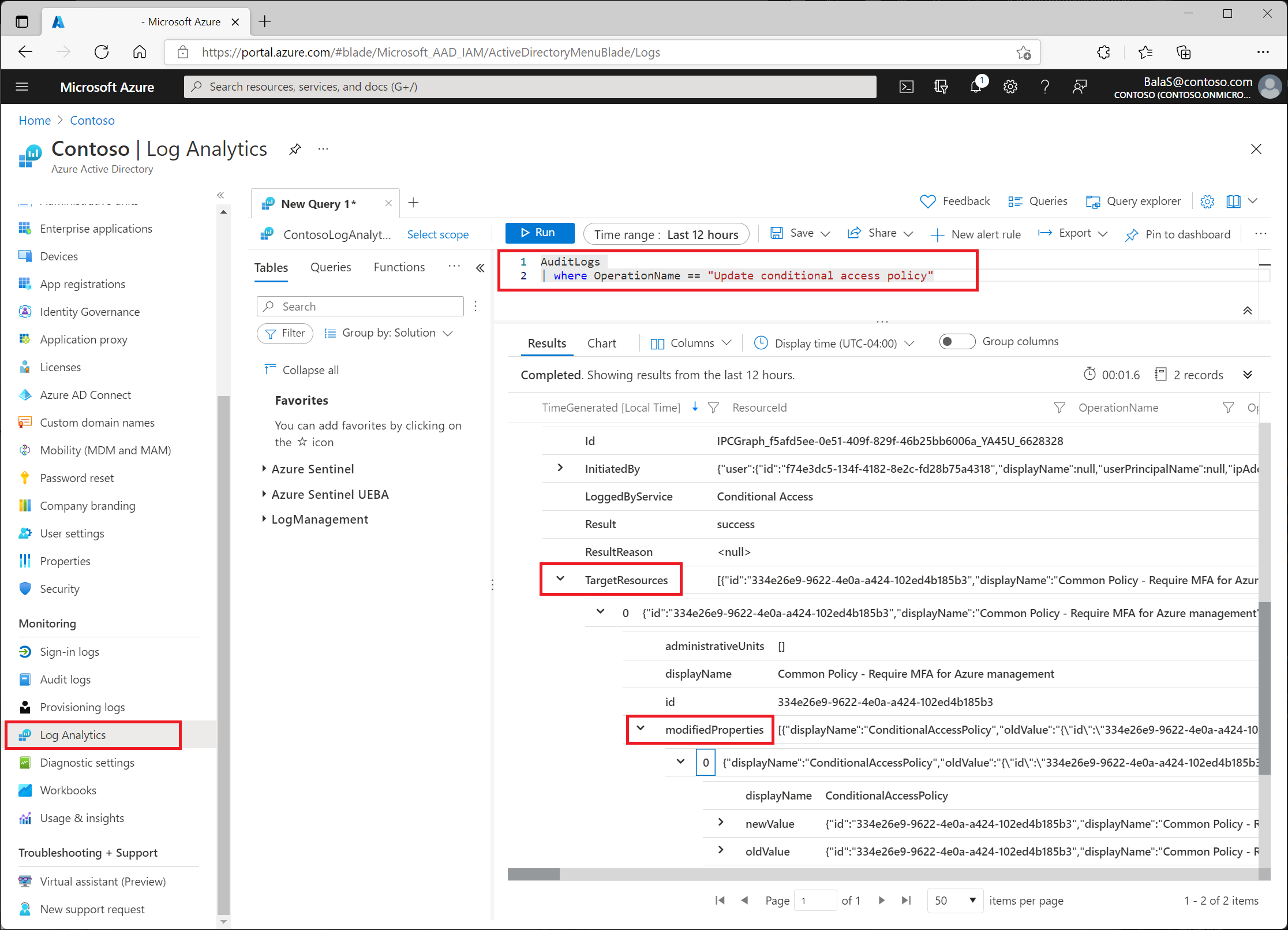

Uso de Log Analytics

Log Analytics permite que las organizaciones consulten datos mediante consultas integradas o consultas de Kusto personalizadas creadas. Para más información, consulte Introducción a las consultas de registro en Azure Monitor.

Una vez habilitado, acceda a Log Analytics en Identidad>Supervisión y estado>Log Analytics. La tabla de mayor interés para los administradores del acceso condicional es AuditLogs.

AuditLogs

| where OperationName == "Update Conditional Access policy"

Puede encontrar los cambios en TargetResources>modifiedProperties.

Lectura de los valores

Los valores anteriores y nuevos del registro de auditoría y Log Analytics están en formato JSON. Compare los dos valores para ver los cambios en la directiva.

Ejemplo de directiva anterior:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

"a0d3eb5b-6cbe-472b-a960-0baacbd02b51"

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:40.781994+00:00",

"state": "enabled"

}

Ejemplo de directiva actualizada:

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:54.9739405+00:00",

"state": "enabled"

}

En el ejemplo anterior, la directiva actualizada no incluye condiciones de uso en los controles de concesión.