Registro de aplicaciones móviles que llaman a las API web

Este artículo contiene instrucciones para ayudarle a registrar una aplicación móvil que está creando.

Tipos de cuenta admitidos

Los tipos de cuenta admitidos en sus aplicaciones móviles dependen de la experiencia que quiera habilitar y los flujos que quiera usar.

Público para la adquisición interactiva de tokens

La mayoría de las aplicaciones móviles usan la autenticación interactiva. Si la aplicación usa esta forma de autenticación, puede iniciar la sesión de los usuarios desde cualquier tipo de cuenta.

Audiencia para la autenticación integrada de Windows, nombre de usuario y contraseña, y B2C

Si tiene una aplicación de Plataforma universal de Windows (UWP), puede usar la autenticación integrada de Windows (IWA) para iniciar la sesión de los usuarios. Para usar IWA o la autenticación con un nombre de usuario y una contraseña, la aplicación debe iniciar la sesión de los usuarios en su propio inquilino de desarrollador de línea de negocio (LOB). En un escenario de proveedor de software independiente (ISV), su aplicación puede registrar usuarios en organizaciones Microsoft Entra. Estos flujos de autenticación no son compatibles con las cuentas personales de Microsoft.

También puede iniciar la sesión de los usuarios mediante identidades sociales que pasen una directiva y una autoridad de B2C. Para usar este método, solo puede usar la autenticación interactiva y la autenticación con nombre de usuario y contraseña. La autenticación con nombre de usuario y contraseña solo se admite actualmente en Xamarin.iOS, Xamarin.Android y UWP.

Para obtener más información, consulte Escenarios y flujos de autenticación compatibles y Escenarios, plataformas y lenguajes compatibles.

Configuración de la plataforma e identificadores URI de redirección

Autenticación interactiva

Al compilar una aplicación móvil que usa la autenticación interactiva, el paso de registro más importante es el URI de redirección. Esta experiencia permite a la aplicación obtener el inicio de sesión único (SSO) a través de Microsoft Authenticator (y el Portal de empresa de Intune en Android). También admite directivas de administración de dispositivos.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

Vaya aIdentidad>Aplicaciones>Registros de aplicaciones.

Seleccione Nuevo registro.

Escriba un Nombre para la aplicación.

Para la opción Tipos de cuenta admitidos, seleccione Solo las cuentas de este directorio organizativo.

Seleccione Registrar.

Seleccione Autenticación y luego seleccione Agregar una plataforma.

Cuando se admita la lista de plataformas, seleccione iOS / macOS.

Escriba el id. del paquete y, a continuación, seleccione Configurar.

Al completar los pasos, el URI de redirección se calcula automáticamente, como en la siguiente imagen.

Si prefiere configurar manualmente el URI de redirección, puede hacerlo mediante el manifiesto de aplicación. Este es el formato recomendado para el manifiesto:

- iOS:

msauth.<BUNDLE_ID>://auth- Por ejemplo, escriba

msauth.com.yourcompany.appName://auth

- Por ejemplo, escriba

- Android:

msauth://<PACKAGE_NAME>/<SIGNATURE_HASH>- Puede generar el hash de firma de Android utilizando la tecla de liberación o la tecla de depuración a través del comando KeyTool.

Autenticación con nombre de usuario y contraseña

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Si la aplicación solo utiliza la autenticación con nombre de usuario y contraseña, no es necesario que registre ningún URI de redirección para la aplicación. Este flujo realiza un recorrido de ida y vuelta a la Plataforma de identidad de Microsoft. No se volverá a llamar a la aplicación en ningún URI específico.

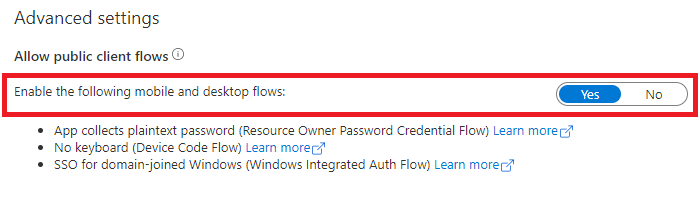

Sin embargo, exprese la aplicación como una aplicación cliente pública. Para ello:

En el centro de administración de Microsoft Entra, seleccione la aplicación en Registros de aplicaciones y, a continuación, seleccione Autenticación.

En Configuración avanzada>Permitir flujos de cliente público>Habilitar los flujos móviles y de escritorio siguientes: , seleccione Sí.

Permisos de API

Las aplicaciones móviles llaman a las API en nombre del usuario que tiene la sesión iniciada. La aplicación debe solicitar permisos delegados. Estos permisos también se denominan ámbitos. En función de la experiencia que desee, puede solicitar los permisos delegados de forma estática a través de Azure Portal. O bien, puede solicitarlos dinámicamente en tiempo de ejecución.

El registro estático de permisos permite a los administradores aprobar fácilmente su aplicación. Se recomienda el registro estático.

Pasos siguientes

Avance al siguiente artículo de este escenario, Configuración del código de la aplicación.