Solución de problemas de la administración de derechos

En este artículo se describen algunos elementos que debe comprobar para ayudarle a solucionar problemas de administración de derechos.

Administración

Si recibe un mensaje de acceso denegado al configurar la administración de derechos, y usted es un administrador global, asegúrese de que su directorio tenga una Licencia de Microsoft Entra ID P2 o Microsoft Entra ID Governance (o EMS E5). Si ha renovado recientemente una suscripción caducada de Microsoft Entra ID P2 o Microsoft Entra ID Governance, la renovación de esta licencia puede tardar 8 horas en ser visible.

Si ha caducado la licencia de Microsoft Entra ID P2 o Microsoft Entra ID Governance de su inquilino, no podrá procesar nuevas solicitudes de acceso ni realizar revisiones de acceso.

Si recibe un mensaje de acceso denegado al crear o ver los paquetes de acceso y es miembro de un grupo de creadores de catálogos, debe crear un catálogo antes de crear el primer paquete de acceso.

Recursos

Las funciones de las aplicaciones las define la propia aplicación y se administran en Microsoft Entra ID. Si una aplicación no tiene ningún rol de recurso, la administración de derechos asigna a los usuarios un rol de Acceso predeterminado.

El centro de administración de Microsoft Entra también puede mostrar entidades de servicios que no se puedan seleccionar como aplicaciones. En concreto, Exchange Online y SharePoint Online son servicios, no aplicaciones que tengan roles de recursos en el directorio, por lo que no pueden incluirse en un paquete de acceso. En su lugar, use las licencias de grupo para establecer una licencia adecuada para un usuario que necesite acceder a esos servicios.

Las aplicaciones que solo admiten usuarios de cuentas personales de Microsoft para la autenticación, y no admiten cuentas organizativas en el directorio, no tienen roles de aplicación y no se pueden agregar a los catálogos de paquetes de acceso.

Para que un grupo sea un recurso en un paquete de acceso, debe poder modificarse en Microsoft Entra ID. Los grupos que se originan en una instancia local de Active Directory no pueden asignarse como recursos porque su propietario o los atributos de miembro no se pueden cambiar en Microsoft Entra ID. Los grupos que se originan en Exchange Online como grupos de distribución tampoco se pueden modificar en Microsoft Entra ID.

Las bibliotecas de documentos de SharePoint Online y los documentos individuales no se pueden agregar como recursos. En su lugar, cree un grupo de seguridad de Microsoft Entra, incluya ese grupo y un rol de sitio en el paquete de acceso y, en SharePoint Online, use ese grupo para controlar el acceso a la biblioteca de documentos o al documento.

Si hay usuarios que ya se han asignado a un recurso que desee administrar con un paquete de acceso, asegúrese de que los usuarios están asignados al paquete de acceso con una directiva adecuada. Por ejemplo, puede incluir un grupo en un paquete de acceso que ya tenga usuarios en el grupo. Si esos usuarios del grupo requieren acceso continuado, deben tener una directiva adecuada para los paquetes de acceso, de manera que no se queden sin acceso de grupo. Para asignar el paquete de acceso, puede pedir a los usuarios que soliciten el paquete de acceso que contiene el recurso o asignárselo directamente. Para más información, consulte Modificación de la configuración de solicitudes y aprobación de un paquete de acceso.

Cuando se quita un miembro de un equipo, también se quita del grupo de Microsoft 365. Puede pasar algún tiempo hasta que se elimine la funcionalidad de chat del equipo. Para más información, consulte Pertenencia a grupos.

Paquetes de acceso

- Si intenta eliminar una directiva o un paquete de acceso y ve un mensaje de error que indica que hay asignaciones activas, si no ve ningún usuario con asignaciones, compruebe si los usuarios eliminados recientemente todavía tienen asignaciones. Durante el período de 30 días después de la eliminación de un usuario, se puede restaurar la cuenta de usuario.

Usuarios externos

Cuando un usuario externo quiera solicitar acceso a un paquete de acceso, asegúrese de que use el vínculo del portal Mi acceso correspondiente al paquete de acceso. Para más información, consulte Uso compartido de un vínculo para solicitar un paquete de acceso. Si un usuario externo visita simplemente myaccess.microsoft.com y no usa el vínculo completo del portal Mi acceso, dicho usuario verá que los paquetes de acceso están disponibles para él en su propia organización y no en la de usted.

Si un usuario externo no puede solicitar acceso a un paquete de acceso o no puede acceder a los recursos, asegúrese de comprobar la configuración de usuarios externos.

Si un nuevo usuario externo que no ha iniciado sesión en el directorio antes recibe un paquete de acceso que incluya un sitio de SharePoint Online, este se mostrará como que no se ha entregado totalmente hasta que la cuenta esté aprovisionada en SharePoint Online. Para más información sobre la configuración de uso compartido, consulte Revisión de la configuración de uso compartido externo de SharePoint Online.

Requests

Cuando un usuario desee solicitar acceso a un paquete de acceso, asegúrese de que está utilizando el vínculo del portal Mi acceso para el paquete de acceso. Para más información, consulte Uso compartido de un vínculo para solicitar un paquete de acceso.

Si abre el portal Mi acceso con el explorador establecido en el modo InPrivate o incógnito, se podría producir un conflicto con el comportamiento de inicio de sesión. Se recomienda no usar ninguno de estos modos en el explorador cuando visite el portal Mi acceso.

Cuando un usuario que aún no está en el directorio inicia sesión en el portal Mi acceso para solicitar un paquete de acceso, asegúrese de que se autentique con su cuenta profesional. La cuenta profesional puede ser una cuenta del directorio de recursos o de un directorio incluido en una de las directivas del paquete de acceso. Si la cuenta de usuario no es una cuenta profesional o si el directorio donde se autentica no está incluido en la directiva, el usuario no verá el paquete de acceso. Para más información, consulte Solicitud de acceso a un paquete acceso.

Si un usuario tiene un bloqueo de inicio de sesión al directorio de recursos, no podrá acceder a la solicitud de acceso del portal Mi acceso. Para que pueda solicitar el acceso, debe eliminar el bloqueo de inicio de sesión de su perfil. Para quitar el bloque de inicio de sesión, en el centro de administración de Microsoft Entra, seleccione Identidad, Usuarios, seleccione el usuario y, después, Perfil. Edite la sección Configuración y cambie Bloquear inicio de sesión a No. Para más información, consulte Agregar o actualizar la información de perfil de un usuario usando Microsoft Entra ID. También puede comprobar si el usuario se bloqueó debido a una directiva de protección de identidad.

En el portal Mi acceso, si un usuario es tanto solicitante como aprobador, no verá su solicitud para un paquete de acceso en la página Aprobaciones. Este comportamiento es deliberado: un usuario no puede aprobar sus propias solicitudes. Asegúrese de que el paquete de acceso que solicita tiene otros aprobadores configurados en la directiva. Para más información, consulte Modificación de la configuración de solicitudes y aprobación de un paquete de acceso.

Visualización de errores de entrega de una solicitud

Roles requeridos previamente: Administrador global, Administrador de Identity Governance, Propietario del catálogo, Administrador de paquetes de acceso o Administrador de asignaciones de paquetes de acceso

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya a Gobernanza de identidades>Administración de derechos>Paquetes de acceso.

Seleccione Solicitudes.

Seleccione la solicitud que quiere ver.

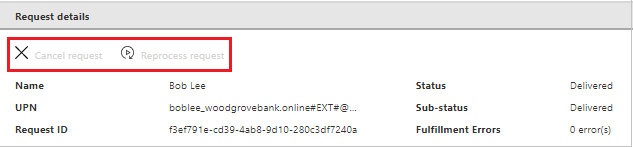

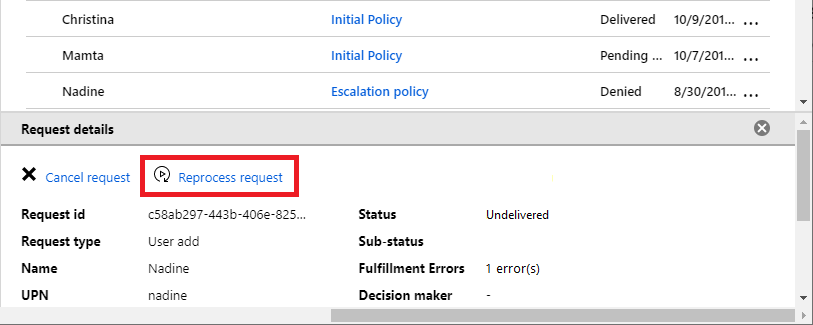

Si la solicitud tiene errores de entrega, su estado será Undelivered (Sin enviar) y su subestado, Entregado parcialmente.

Si hay errores de entrega, en el panel de detalles de la solicitud se mostrará un recuento de los errores de entrega.

Seleccione el recuento para ver todos los errores de entrega de la solicitud.

Nuevo procesamiento de una solicitud

Si se encuentra un error después de desencadenar una solicitud de reprocesamiento de un paquete de acceso, debe esperar mientras el sistema vuelve a procesar la solicitud. El sistema vuelve a intentar el procesamiento varias veces durante varias horas, por lo que no se puede forzar el reprocesamiento durante este tiempo.

Solo se pueden volver a procesar las solicitudes que tienen el estado Error en la entrega o Entregado parcialmente y una fecha de finalización inferior a una semana. De lo contrario, el botón Reprocesar estará atenuado.

Si el error se corrige durante la ventana de pruebas, el estado de la solicitud cambiará a Entrega. La solicitud se volverá a procesar sin acciones adicionales por parte del usuario.

Si el error no se corrige durante la ventana de pruebas, el estado de la solicitud puede ser Error en la entrega o Entregado parcialmente. A continuación, puede usar el botón Reprocesar. Tendrá siete días para volver a procesar la solicitud.

Roles requeridos previamente: Administrador global, Administrador de Identity Governance, Propietario del catálogo, Administrador de paquetes de acceso o Administrador de asignaciones de paquetes de acceso

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya a Gobernanza de identidades>Administración de derechos>Paquetes de acceso para abrir un paquete de acceso.

Seleccione Solicitudes.

Seleccione la solicitud que desee procesar de nuevo.

En el panel de detalles de la solicitud, seleccione Volver a procesar solicitud.

Cancelación de una solicitud pendiente

Solo se pueden cancelar las solicitudes pendientes que aún no se hayan entregado o en cuya entrega se hayan producido errores. De lo contrario, el botón Cancelar estará atenuado.

Roles requeridos previamente: Administrador global, Administrador de Identity Governance, Propietario del catálogo, Administrador de paquetes de acceso o Administrador de asignaciones de paquetes de acceso

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya a Gobernanza de identidades>Administración de derechos>Paquetes de acceso para abrir un paquete de acceso.

Seleccione Solicitudes.

Seleccione la solicitud que desee cancelar.

En el panel de detalles de la solicitud, seleccione Cancelar solicitud.

Directivas de asignación automática

- Cada directiva de asignación automática puede incluir como máximo 5000 usuarios en el ámbito de su regla. Es posible que no se asigne acceso a usuarios adicionales en el ámbito de la regla.

Varias directivas

La administración de derechos sigue los procedimientos recomendados de privilegios mínimos. Cuando un usuario solicita acceso a un paquete de acceso al que se aplican varias directivas, la administración de derechos incluye lógica para garantizar que las directivas más estrictas o más específicas tengan prioridad sobre las directivas genéricas. Si una directiva es genérica, la administración de derechos podría no mostrarla al solicitante o podría seleccionar automáticamente una directiva más estricta.

Por ejemplo, piense en un paquete de acceso con dos directivas para los usuarios del directorio en los que ambas directivas se aplican al solicitante. La primera directiva es para usuarios específicos que incluyen el solicitante. La segunda directiva es para todos los usuarios del directorio. En este escenario, se selecciona automáticamente la primera directiva para el solicitante porque es más estricta. Al solicitante no se le ofrece la opción de seleccionar la segunda directiva.

Cuando se aplican varias directivas, la directiva que se selecciona automáticamente o las directivas que se muestran al solicitante se basan en la siguiente lógica de prioridad:

Prioridad de directiva Ámbito P1 Usuarios y grupos específicos del directorio u organizaciones conectadas específicas P2 Todos los miembros del directorio (excepto los invitados) P3 Todos los usuarios del directorio (incluidos los invitados) u organizaciones conectadas específicas P4 Todas las organizaciones conectadas configuradas O Todos los usuarios (todas las organizaciones conectadas y todos los usuarios externos nuevos) Si alguna directiva está en una categoría de prioridad más alta, se omiten las categorías de prioridad inferior. Para ver un ejemplo de cómo se muestran al solicitante varias directivas con la misma prioridad, consulte Selección de una directiva.