Migración de la federación a la autenticación en la nube

En este artículo, aprenderá a implementar la autenticación de usuarios en la nube con la sincronización de hash de contraseña (PHS) o la Autenticación transferida (PTA) de Microsoft Entra. Aunque presentamos el caso de uso para pasar de Servicios de federación de Active Directory (AD FS) a los métodos de autenticación en la nube, la guía también se aplica en gran medida a otros sistemas locales.

Antes de continuar, se recomienda que revise nuestra guía sobre cómo elegir el método de autenticación adecuado y compare los métodos más adecuados para su organización.

Se recomienda usar PHS para la autenticación en la nube.

Lanzamiento preconfigurado

El lanzamiento preconfigurado supone una excelente forma de probar de forma selectiva grupos de usuarios con funcionalidades de autenticación en la nube, como la autenticación multifactor de Microsoft Entra, el acceso condicional, Identity Protection para credenciales filtradas, Identity Governance y otras, antes de utilizar sus propios dominios.

Consulte el plan de implementación del lanzamiento preconfigurado para conocer los escenarios admitidos y no admitidos. Se recomienda usar el lanzamiento preconfigurado para probar antes de la migración de los dominios.

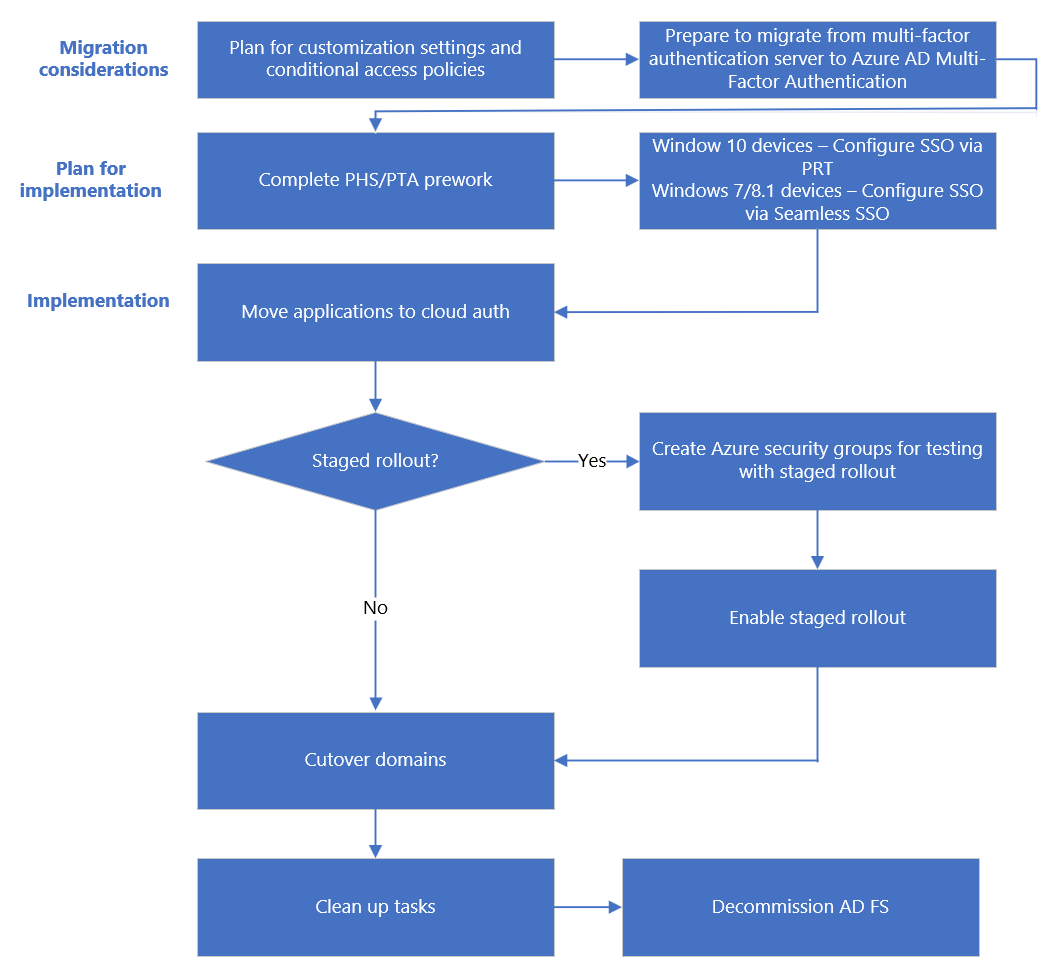

Flujo del proceso de migración

Requisitos previos

Antes de comenzar la migración, asegúrese de que cumple estos requisitos previos.

Roles necesarios

Para utilizar el lanzamiento preconfigurado, debe ser administrador de identidad híbrida en el inquilino.

Actualización del servidor de Microsoft Entra Connect a una edición superior

Instale Microsoft Entra Connect (Microsoft Entra Connect) o actualice a la versión más reciente. Al actualizar el servidor de Microsoft Entra Connect a una edición superior, tiempo de migración de AD FS a los métodos de autenticación en la nube se reduce de posibles horas a minutos.

Documentación de la configuración actual de la federación

Para buscar la configuración actual de la federación, ejecute Get-MgDomainFederationConfiguration.

Get-MgDomainFederationConfiguration - DomainID yourdomain.com

Compruebe los valores de configuración que podrían haberse personalizado para su documentación de diseño e implementación de federación. En concreto, busque personalizaciones en PreferredAuthenticationProtocol, federatedIdpMfaBehavior, SupportsMfa (si federatedIdpMfaBehavior no está establecido) y PromptLoginBehavior.

Copia de seguridad de la configuración de federación

Aunque esta implementación no cambia ningún otro usuario de confianza en la granja de AD FS, puede hacer una copia de seguridad de la configuración:

Use la herramienta de restauración rápida de AD FS de Microsoft para restaurar una granja existente o crear una nueva.

Exporte la relación de confianza del usuario autenticado de la Plataforma de identidad de Microsoft 365 y las reglas de notificación personalizadas asociadas que agregó mediante el siguiente ejemplo de PowerShell:

(Get-AdfsRelyingPartyTrust -Name "Microsoft Office 365 Identity Platform") | Export-CliXML "C:\temp\O365-RelyingPartyTrust.xml"

Planeamiento del proyecto

Cuando fracasan los proyectos tecnológicos, normalmente se debe a expectativas incorrectas relacionadas con el impacto, los resultados y las responsabilidades. Para evitar estos problemas, asegúrese de que involucra a las partes interesadas adecuadas y que estas conocen bien sus roles.

Planeamiento de las comunicaciones

Después de la migración a la autenticación en la nube, cambia la experiencia de inicio de sesión del usuario para acceder a Microsoft 365 y otros recursos autenticados mediante Microsoft Entra ID. Los usuarios que están fuera de la red solo ven la página de inicio de sesión de Microsoft Entra.

Comunique de forma proactiva a los usuarios cómo y cuándo va a cambiar su experiencia, y cómo obtener soporte técnico si experimentan cualquier problema.

Planeación de la ventana de mantenimiento

Los clientes de autenticación moderna (Office 2016 y Office 2013, las aplicaciones iOS y Android) usan un token de actualización válido para obtener nuevos tokens de acceso para un acceso continuado a los recursos en lugar de volver a AD FS. Estos clientes son inmunes a los avisos de contraseña resultantes del proceso de conversión de dominio. Los clientes siguen funcionando sin ninguna configuración adicional.

Nota

Al migrar de la autenticación federada a la nube, el proceso para convertir el dominio de federado a administrado puede tardar hasta 60 minutos. Durante este proceso, es posible que no se pida a los usuarios credenciales para los nuevos inicios de sesión en el Centro de administración de Microsoft Entra u otras aplicaciones basadas en explorador protegidas con Microsoft Entra ID. Se recomienda incluir este retraso en la ventana de mantenimiento.

Planeación para la reversión

Sugerencia

Considere la posibilidad de planear la transición de dominios fuera del horario comercial por si es necesario realizar una reversión.

Para planear la reversión, utilice la configuración de federación actual documentada y consulte la documentación de diseño e implementación de la federación.

El proceso de reversión debe incluir la conversión de dominios administrados a dominios federados mediante el cmdlet New-MgDomainFederationConfiguration. Si es necesario, también debe incluir la configuración de reglas de notificaciones adicionales.

Consideraciones de migración

Estas son las consideraciones clave para la migración.

Planeamiento de la configuración de personalizaciones

El archivo onload.js no se puede duplicar en Microsoft Entra ID. Si la instancia de AD FS está muy personalizada y se basa en una configuración de personalización específica del archivo onload.js, compruebe si Microsoft Entra ID puede cumplir los requisitos de personalización actuales y planee en consecuencia. Comunique estos próximos cambios a los usuarios.

Experiencia de inicio de sesión

No se puede personalizar la experiencia de inicio de sesión de Microsoft Entra. Independientemente de cómo iniciaran la sesión los usuarios anteriormente, necesita un nombre de dominio completo, como el nombre principal de usuario (UPN) o el correo electrónico, para iniciar sesión en Microsoft Entra ID.

Personalización de marca de la organización

Puede personalizar la página de inicio de sesión de Microsoft Entra. Se deben esperar algunos cambios visuales de AD FS en las páginas de inicio de sesión después de la conversión.

Nota:

La personalización de marca de la organización no está disponible en licencias gratuitas de Microsoft Entra ID a menos que tenga una licencia de Microsoft 365.

Planeamiento de directivas de acceso condicional

Evalúe si actualmente usa el acceso condicional para la autenticación o si usa directivas de control de acceso en AD FS.

Considere la posibilidad de reemplazar las directivas de control de acceso de AD FS por las directivas de acceso condicional de Microsoft Entra equivalentes y las reglas de acceso de cliente de Exchange Online. Puede usar grupos Microsoft Entra ID o locales para el acceso condicional.

Deshabilitar la autenticación heredada: debido al mayor riesgo asociado a los protocolos de autenticación heredados, cree una directiva de acceso condicional para bloquear la autenticación heredada.

Planeamiento de la compatibilidad con MFA

En los dominios federados, MFA se puede aplicar mediante el acceso condicional de Microsoft Entra o por medio del proveedor de federación local. Puede habilitar la protección para evitar que se omita la autenticación multifactor de Microsoft Entra mediante la configuración de seguridad federatedIdpMfaBehavior. Habilite la protección de un dominio federado en el inquilino de Microsoft Entra. Asegúrese de que la autenticación multifactor de Microsoft Entra siempre se realiza cuando un usuario federado accede a una aplicación que está regulada por una directiva de acceso condicional que requiere MFA. Esto incluye la realización de la autenticación multifactor de Microsoft Entra incluso cuando el proveedor de identidades federado ha emitido tokens federados que afirman que se ha realizado la autenticación multifactor local. Hacer cumplir la autenticación multifactor de Microsoft Entra en todo momento garantiza que un actor malintencionado no pueda eludir la autenticación multifactor de Microsoft Entra imitando que el proveedor de identidades ya la ha realizado, y se recomienda totalmente a menos que realice la autenticación multifactor con sus usuarios federados usando un proveedor de autenticación multifactor de terceros.

En la tabla siguiente se explica el comportamiento de cada opción. Para obtener más información, consulte federatedIdpMfaBehavior.

| Valor | Descripción |

|---|---|

| acceptIfMfaDoneByFederatedIdp | Microsoft Entra ID acepta la autenticación multifactor que realiza el proveedor de identidades federado. Si el proveedor de identidades federado no ha ejecutado la autenticación multifactor, Microsoft Entra ID la realiza. |

| enforceMfaByFederatedIdp | Microsoft Entra ID acepta la autenticación multifactor que realiza el proveedor de identidades federado. Si el proveedor de identidades federado no ha ejecutado la MFA, redirige la solicitud al proveedor de identidades federado para realizar MFA. |

| rejectMfaByFederatedIdp | Microsoft Entra ID siempre realiza la autenticación multifactor y rechaza la que realiza el proveedor de identidades federado. |

La configuración federatedIdpMfaBehavior es una versión evolucionada de la propiedad SupportsMfa del cmdlet Set-MsolDomainFederationSettings msOnline v1 de PowerShell.

En el caso de los dominios que ya han establecido la propiedad SupportsMfa, estas reglas determinan cómo federatedIdpMfaBehavior y SupportsMfa funcionan conjuntamente:

- No se admite el cambio entre federatedIdpMfaBehavior y SupportsMfa.

- Una vez establecida la propiedad federatedIdpMfaBehavior, Microsoft Entra ID omite el valor de configuración SupportsMfa.

- Si nunca se establece la propiedad federatedIdpMfaBehavior, Microsoft Entra ID sigue cumpliendo el valor de configuración SupportsMfa.

- Si no se establece federatedIdpMfaBehavior ni SupportsMfa, Microsoft Entra ID adopta como valor predeterminado el comportamiento

acceptIfMfaDoneByFederatedIdp.

Para comprobar el estado de la protección, ejecute Get-MgDomainFederationConfiguration:

Get-MgDomainFederationConfiguration -DomainId yourdomain.com

Planeamiento de la implementación

En esta sección se incluye el trabajo que se debe hacer antes de cambiar el método de inicio de sesión y convertir los dominios.

Creación de los grupos necesarios para el lanzamiento preconfigurado

Si no usa el lanzamiento preconfigurado, omita este paso.

Cree grupos para el lanzamiento preconfigurado y también para las directivas de acceso condicional si decide agregarlas.

Se recomienda usar un grupo con registro de inicio maestro en Microsoft Entra AD, también conocido como grupo solo de nube. Puede usar grupos de seguridad de Microsoft Entra o grupos de Microsoft 365 para mover usuarios a la autenticación multifactor y para las directivas de acceso condicional. Para más información, consulte cómo crear un grupo de seguridad de Microsoft Entra y esta información general sobre grupos de Microsoft 365 para administradores.

Los miembros de un grupo se habilitan automáticamente para el lanzamiento preconfigurado. No se admiten grupos anidados y dinámicos en el lanzamiento preconfigurado.

Trabajo previo para el inicio de sesión único

La versión del inicio de sesión único que use depende del sistema operativo del dispositivo y del estado de unión.

Para Windows 10, Windows Server 2016 y versiones posteriores, se recomienda usar el inicio de sesión único a través del token de actualización principal (PRT) con dispositivos unidos a Microsoft Entra, dispositivos unidos a Microsoft Entra híbrido y dispositivos registrados en Microsoft Entra.

En el caso de los dispositivos iOS o macOS, se recomienda usar el inicio de sesión único a través del complemento de Microsoft Enterprise SSO para dispositivos Apple. Esta característica requiere que una MDM administre los dispositivos Apple. Si usa Intune como la MDM, siga la guía de implementación del complemento de Microsoft Enterprise SSO para Apple Intune. Si usa otra MDM, siga la guía de implementación de MDM genérica o Jamf Pro.

Para dispositivos con Windows 7 y 8.1, se recomienda usar el inicio de sesión único de conexión directa con unión a un dominio para registrar el equipo en Microsoft Entra ID. No es necesario sincronizar estas cuentas como hace en los dispositivos con Windows 10. Sin embargo, debe completar este trabajo previo para el inicio de sesión único de conexión directa mediante PowerShell.

Trabajo previo para PHS y PTA

En función del método de inicio de sesión elegido, debe completar el trabajo previo para PHS o para PTA.

Implementación de la solución

Por último, cambie el método de inicio de sesión a PHS o PTA, según lo planeado, y convierta los dominios de la federación a la autenticación en la nube.

Con lanzamiento preconfigurado

Si usa el lanzamiento preconfigurado, siga los pasos de los vínculos siguientes:

Habilite el lanzamiento preconfigurado de una característica específica en el inquilino.

Una vez completadas las pruebas, convierta los dominios de federados a administrados.

Sin lanzamiento preconfigurado

Hay dos opciones para habilitar este cambio:

Opción A: realizar el cambio mediante Microsoft Entra Connect.

Disponible si ha configurado inicialmente su entorno federado de AD FS/ping con Microsoft Entra Connect.

Opción B: realizar el cambio con Microsoft Entra Connect y PowerShell.

Disponible si inicialmente no ha configurado los dominios federados mediante Microsoft Entra Connect o si usa servicios de federación de terceros.

Para elegir una de estas opciones, debe saber cuál es la configuración actual.

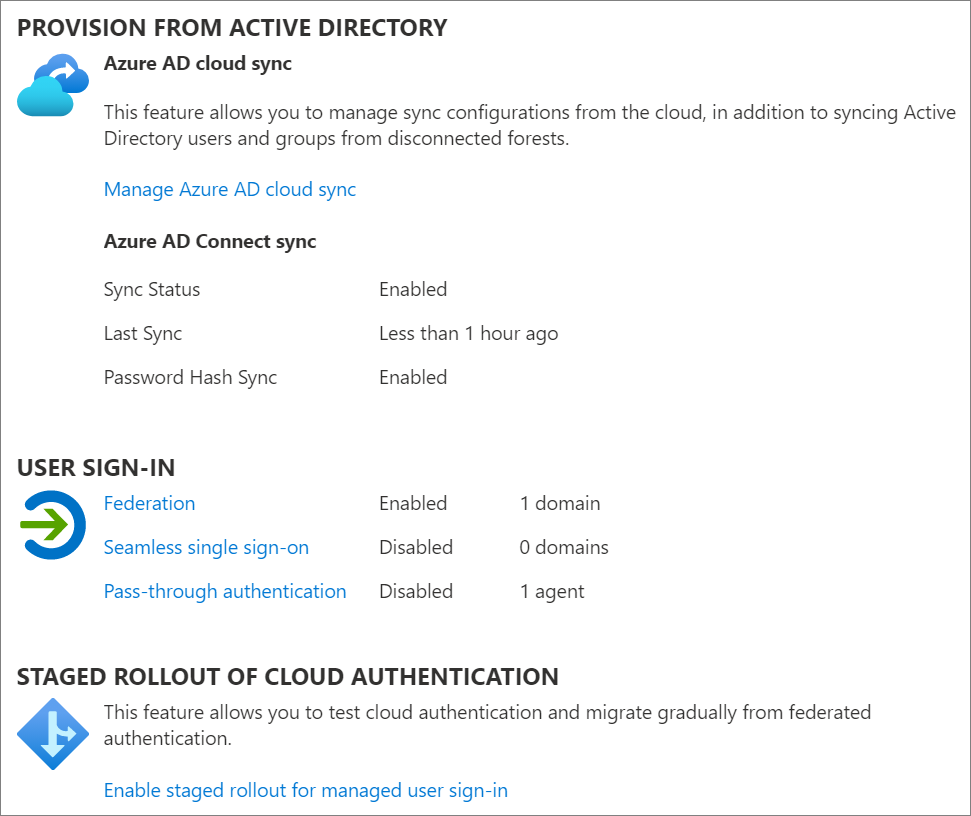

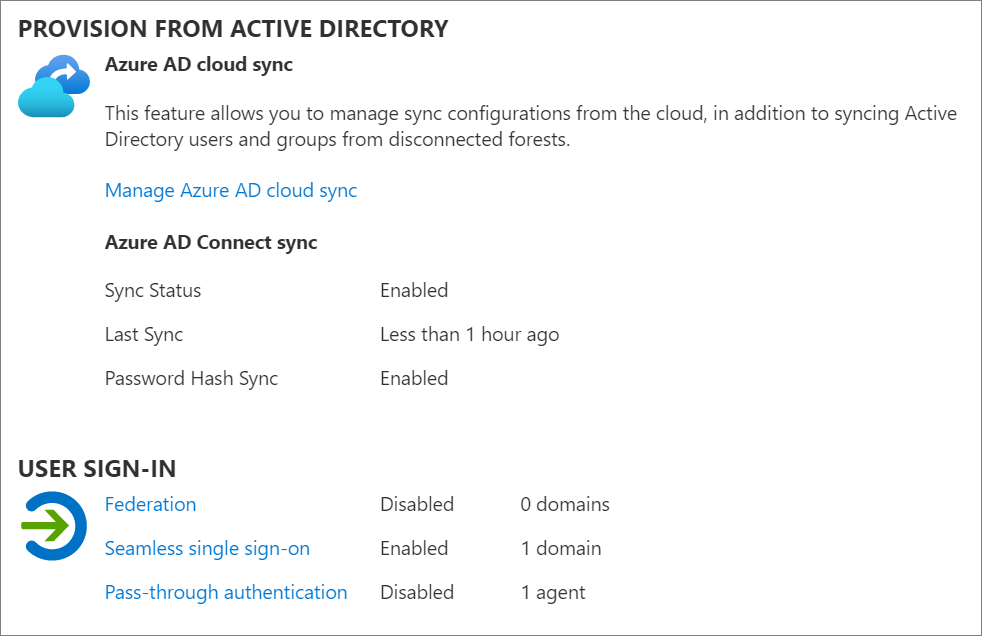

Comprobación de la configuración actual de Microsoft Entra Connect

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador híbrido como mínimo.

- Vaya a Identidad>Administración híbrida>Microsoft Entra Connect>Cloud Sync.

.

.

- Compruebe la configuración USER SIGN_IN como se muestra en este diagrama:

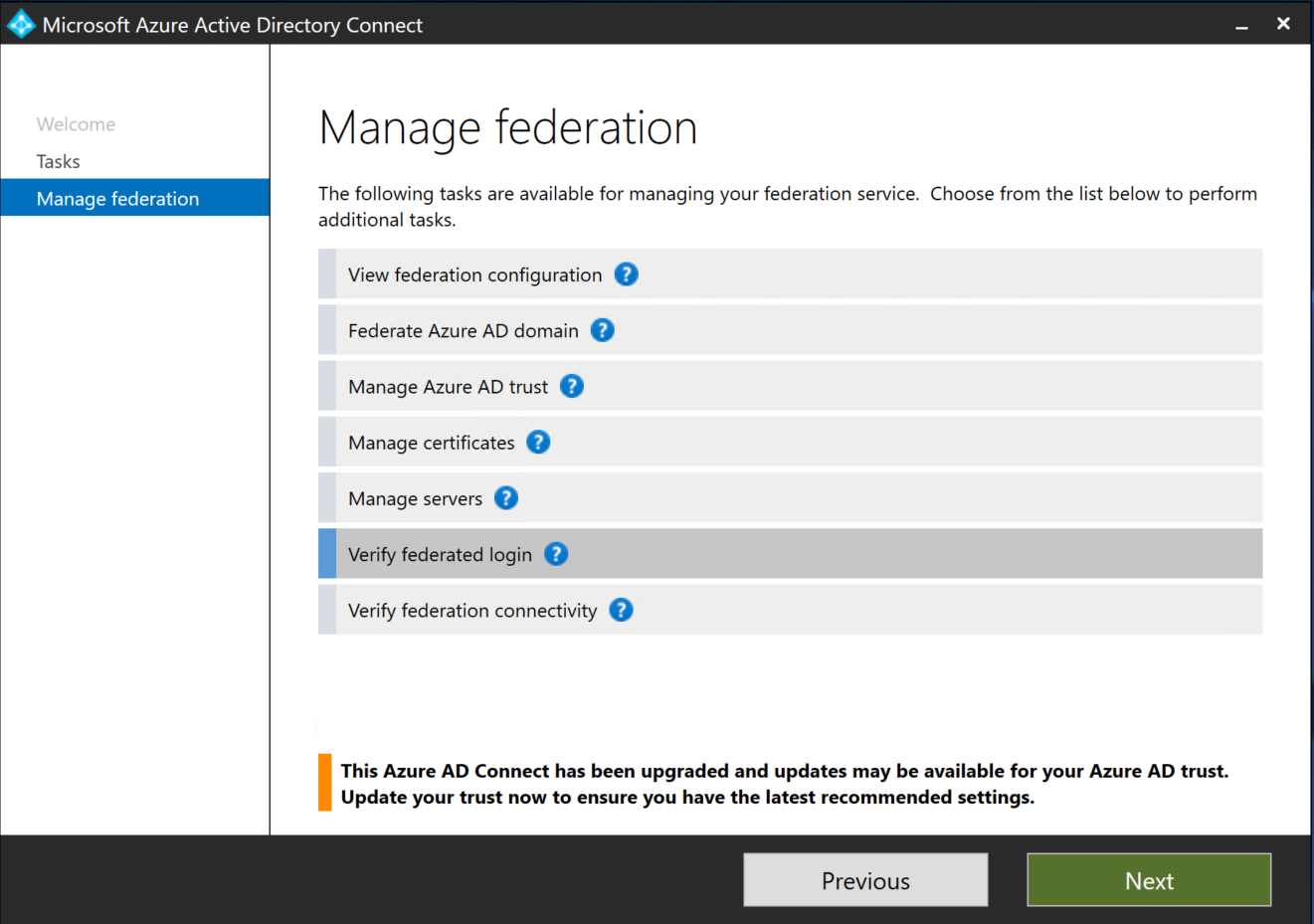

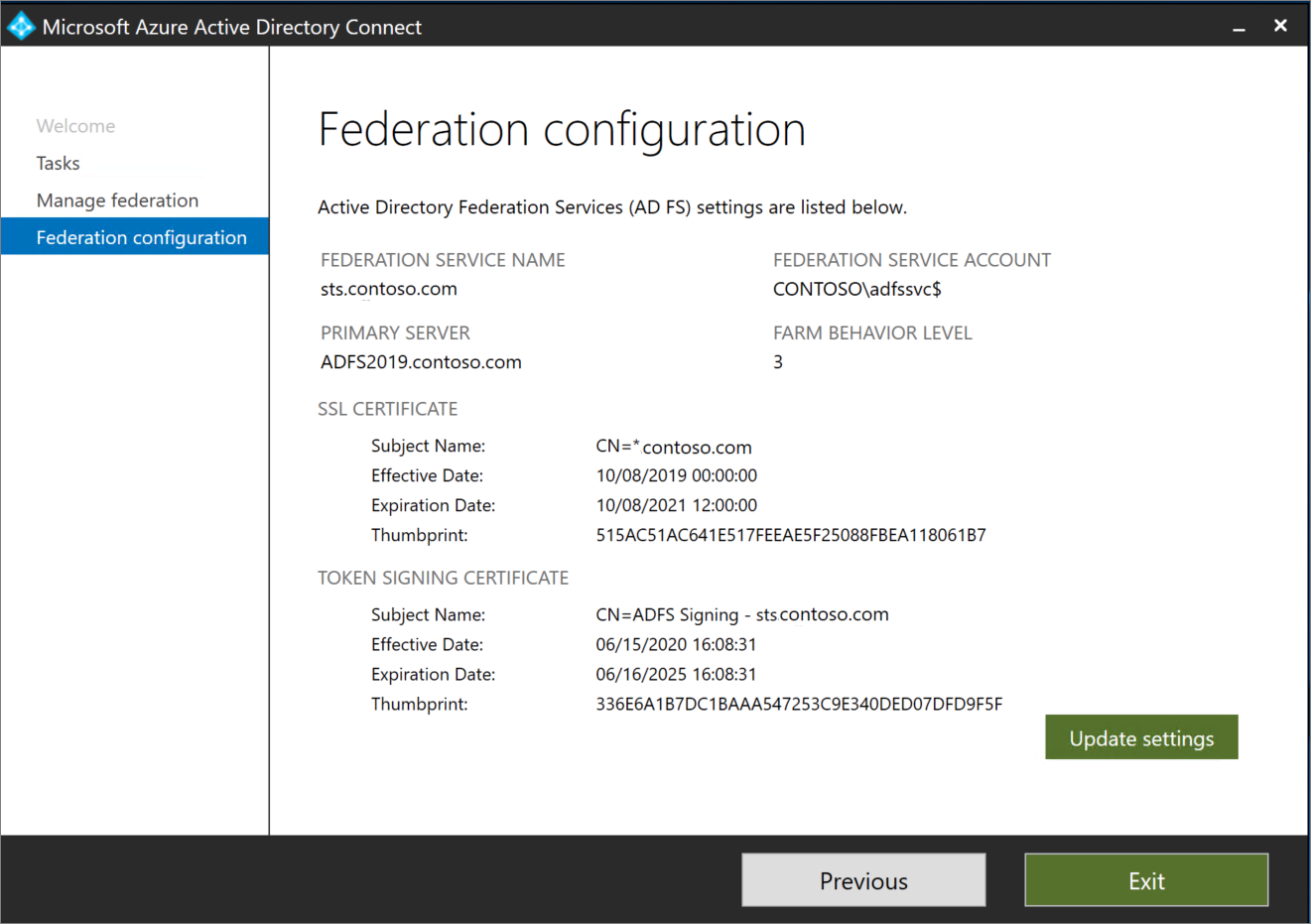

Para verificar cómo se ha configurado la federación:

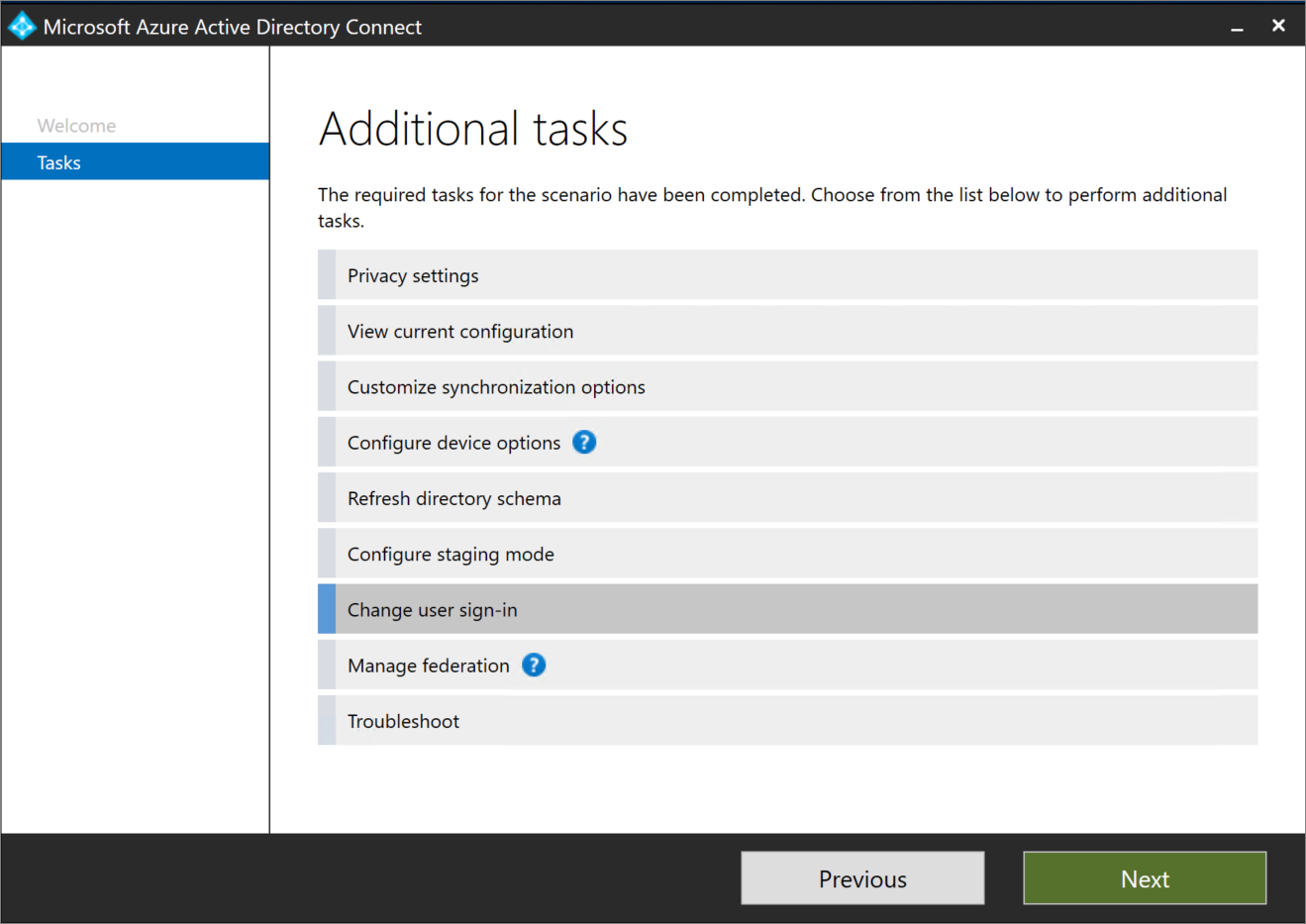

En el servidor de Microsoft Entra Connect, abra Microsoft Entra Connect y seleccione Configurar.

En Tareas adicionales > Administrar federación, seleccione Ver configuración de federación.

Si la configuración de AD FS aparece en esta sección, puede suponer con seguridad que AD FS se configuró originalmente con Microsoft Entra Connect. Consulte la imagen siguiente como ejemplo:

Si AD FS no aparece en la configuración actual, debe convertir manualmente los dominios de identidad federada a identidad administrada mediante PowerShell.

Opción A

Cambio de federación al nuevo método de inicio de sesión mediante Microsoft Entra Connect

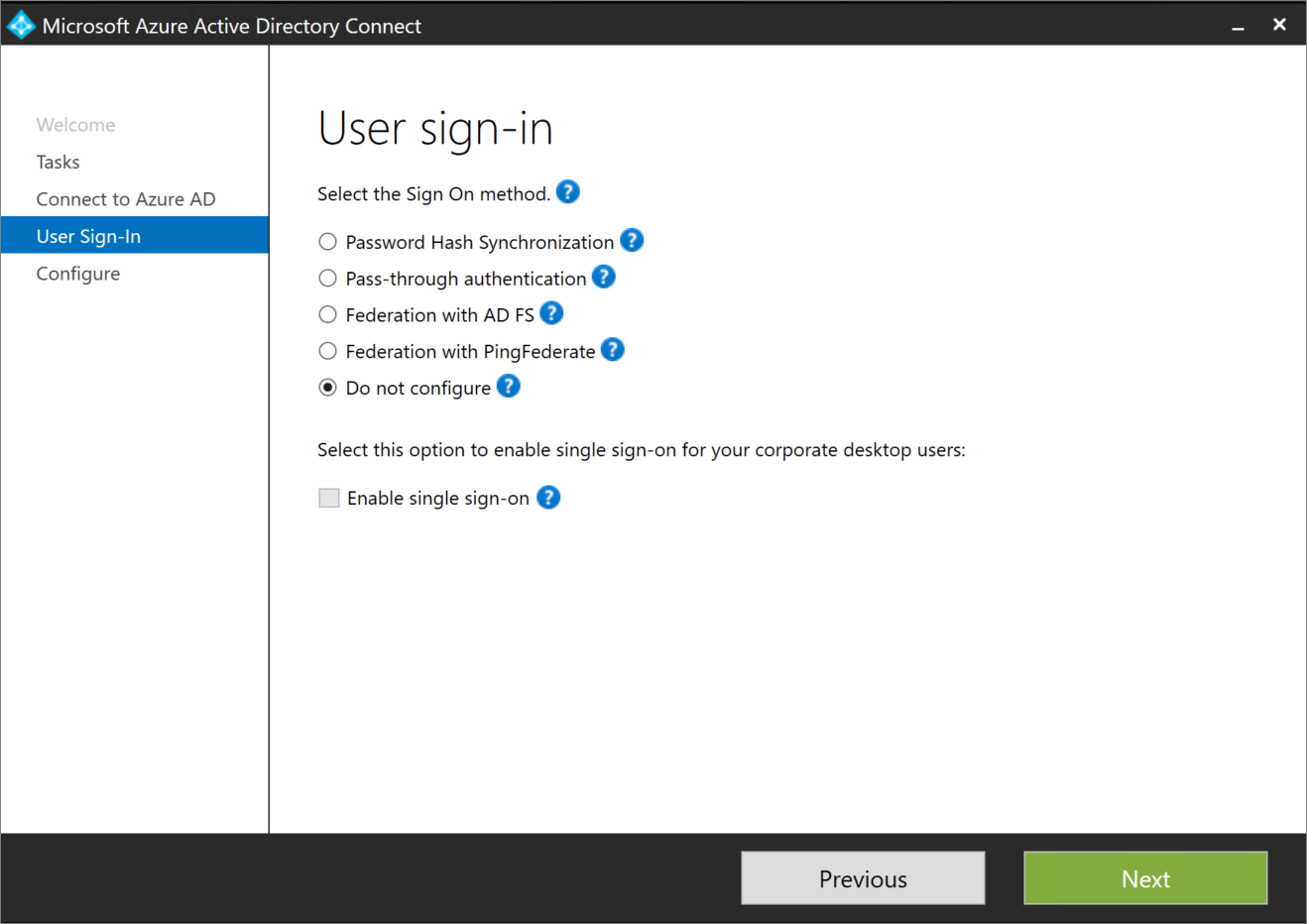

En el servidor de Microsoft Entra Connect, abra Microsoft Entra Connect y seleccione Configurar.

En la página Tareas adicionales, seleccione Cambiar inicio de sesión de usuario y, después, seleccione Siguiente.

En la página Conectar con Microsoft Entra ID, proporcione las credenciales de la cuenta de administrador global.

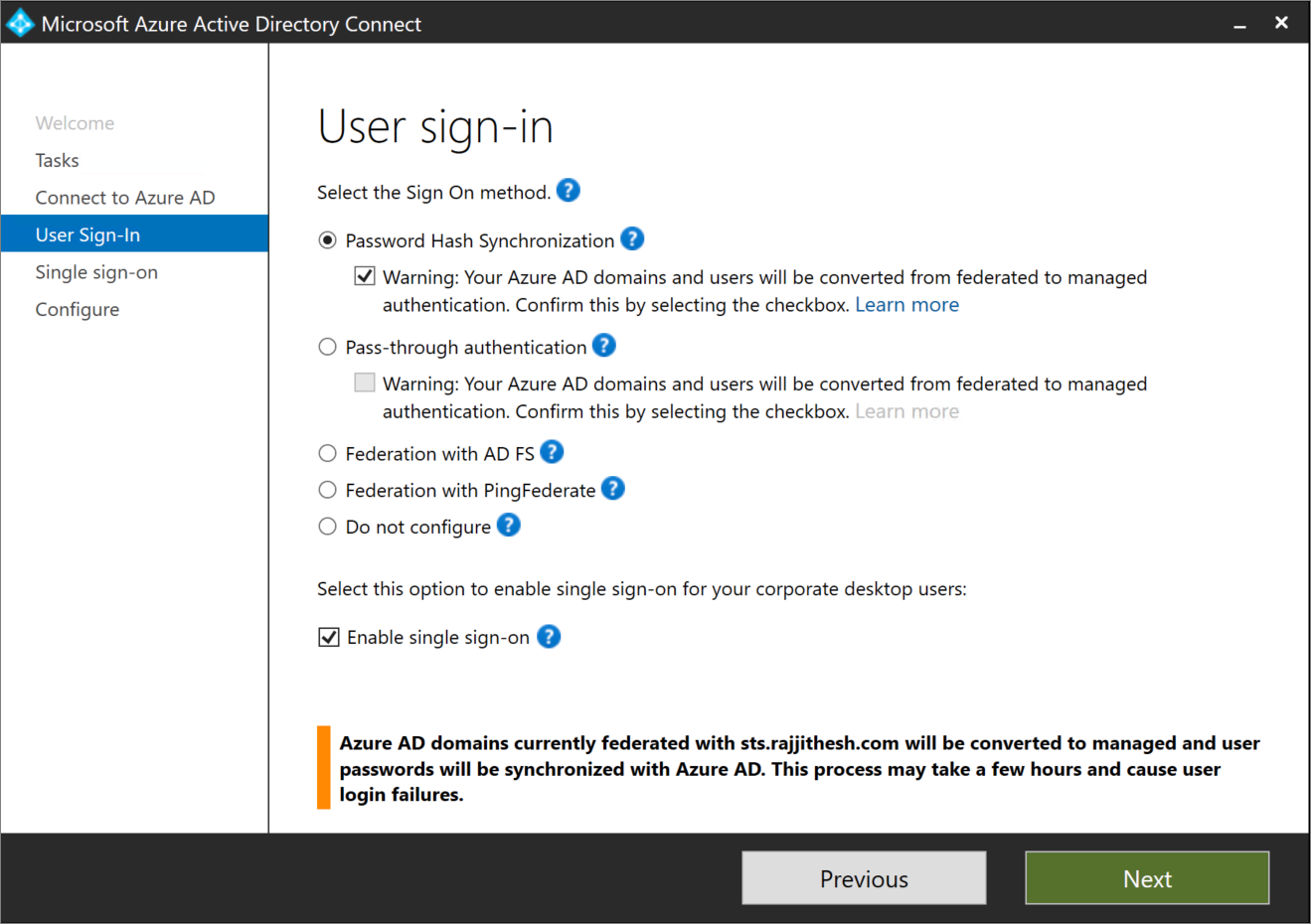

En la página Inicio de sesión de usuario:

Si selecciona el botón de la opción Autenticación transferida y si se necesita el inicio de sesión único para dispositivos Windows 7 y 8.1, active Habilitar inicio de sesión único y, a continuación, seleccione Siguiente.

Si selecciona el botón de opción Sincronización de hash de contraseña, asegúrese de activar la casilla No convertir las cuentas de usuario. La opción está en desuso. Si se necesita el inicio de sesión único para dispositivos Windows 7 y 8.1, active Habilitar inicio de sesión único y, a continuación, seleccione Siguiente.

Más información: Habilitación del inicio de sesión único de conexión directa mediante PowerShell.

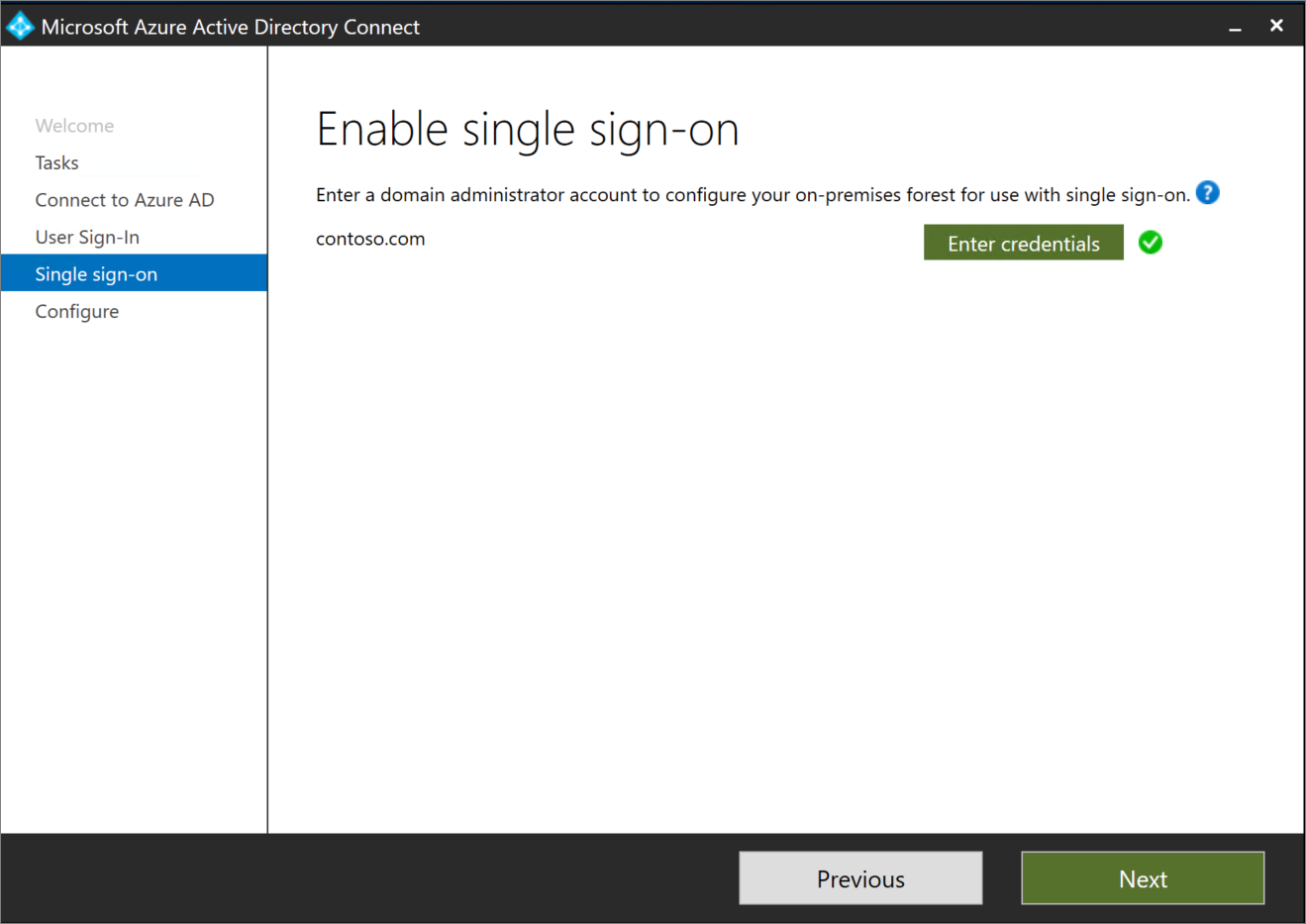

En la página Habilitar inicio de sesión único, escriba las credenciales de la cuenta de administrador del dominio y, después, seleccione Siguiente.

Las credenciales de la cuenta de administrador de dominio son necesarias para habilitar el inicio de sesión único de conexión directa. Durante el proceso se realizan las acciones siguientes, que requieren estos permisos elevados:

- Se crea una cuenta de equipo llamada AZUREADSSO (que representa a Microsoft Entra ID) en la instancia local de Active Directory.

- La clave de descifrado Kerberos de la cuenta del equipo se comparte de forma segura con Microsoft Entra ID.

- Se crean dos nombres de entidad de seguridad de servicio (SPN) de Kerberos para representar dos direcciones URL que se usan durante el inicio de sesión de Microsoft Entra.

Las credenciales de administrador de dominio no se almacenan en Microsoft Entra Connect ni en Microsoft Entra ID y se descartan cuando el proceso finaliza correctamente. Se usan para activar esta característica.

Más información: Profundización técnica del inicio de sesión único de conexión directa.

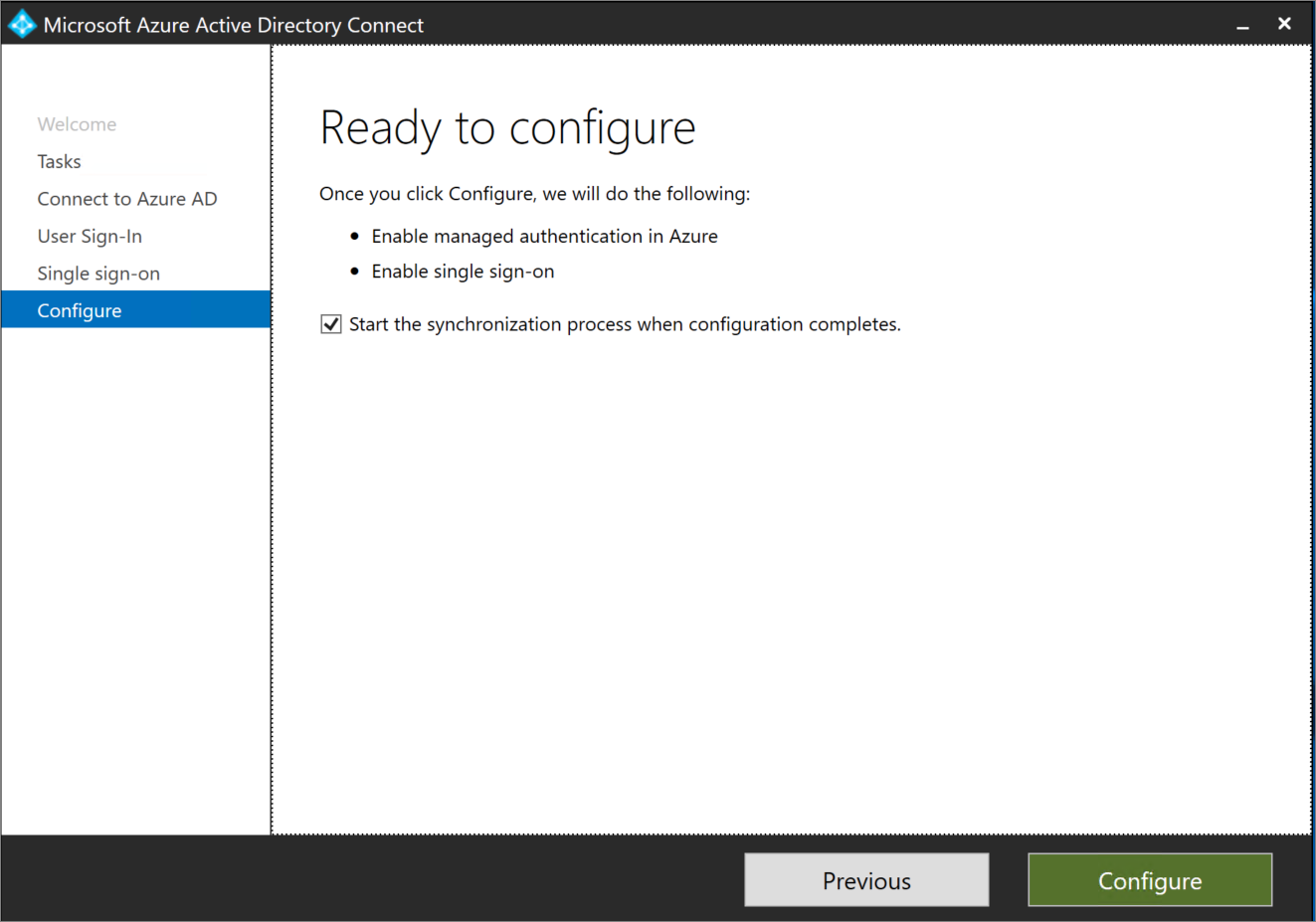

En la página Listo para configurar, asegúrese de que la casilla Inicie el proceso de sincronización cuando se complete la configuración esté activada. A continuación, seleccione Configurar.

Importante

En este momento, todos los dominios federados cambian a la autenticación administrada. El método de inicio de sesión de usuario seleccionado es el nuevo método de autenticación.

En el Centro de administración de Microsoft Entra, seleccione Microsoft Entra ID y, luego, seleccione Microsoft Entra Conectar.

Compruebe la configuración de estos parámetros:

- Federación está establecido en Deshabilitado.

- Inicio de sesión único de conexión directa está establecido en Habilitado.

- Sincronización de hash de contraseña está establecido en Habilitado.

En caso de que cambie a PTA, siga los pasos que se indican a continuación.

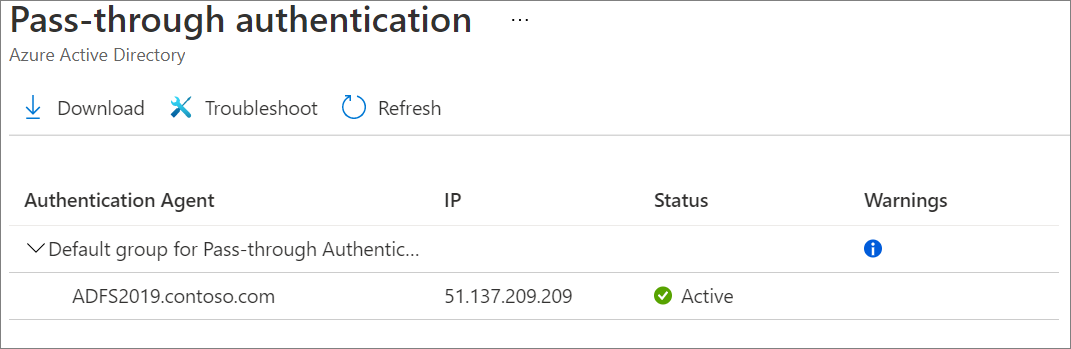

Implementación de más agentes de autenticación para PTA

Nota:

Para la autenticación transferida, es necesario implementar agentes ligeros en el servidor de Microsoft Entra Connect y en el equipo local que ejecuta Windows Server. Para reducir la latencia, instale los agentes lo más cerca posible de los controladores de Active Directory.

La mayoría de los clientes solo necesitarán dos o tres agentes de autenticación para obtener alta disponibilidad y la capacidad necesaria. Un inquilino puede tener registrados hasta 12 agentes. El primer agente siempre se instala en el propio servidor de Microsoft Entra Connect. Para conocer las limitaciones de agentes y las opciones de implementación de agentes, consulte Autenticación transferida de Microsoft Entra: limitaciones actuales.

Seleccione Autenticación de paso a través.

En la página Autenticación de paso a través, seleccione el botón Descargar.

En la página Descargar agente, seleccione Accept terms and download (Aceptar los términos y descargar).

Comienzan a descargarse más agentes de autenticación. Instale el agente de autenticación secundario en un servidor unido a un dominio.

Ejecute la instalación del agente de autenticación. Durante la instalación, debe especificar las credenciales de una cuenta de administrador global.

Una vez instalado el agente de autenticación, puede volver a la página de mantenimiento de PTA para comprobar el estado de los agentes adicionales.

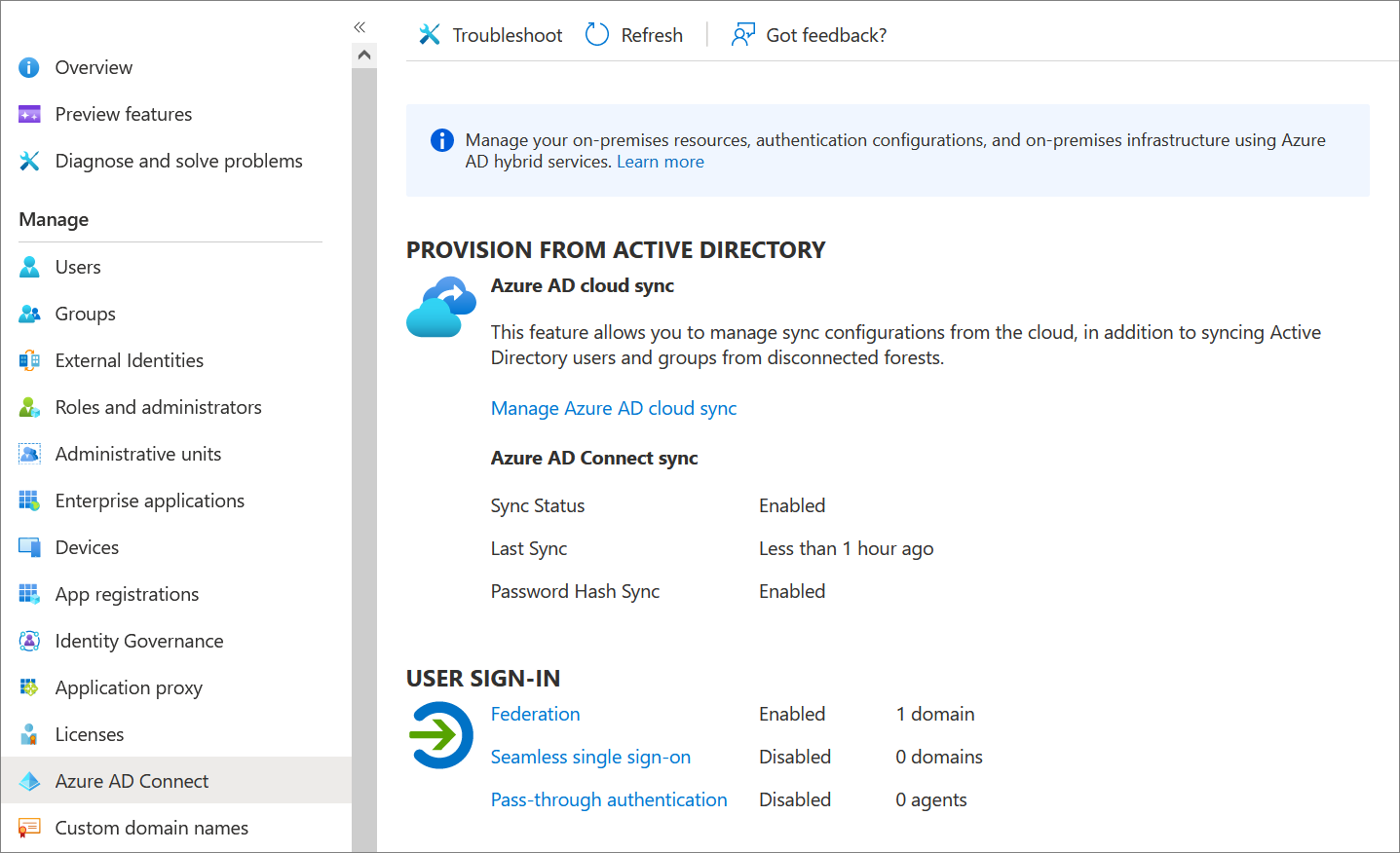

Opción B

Paso de la federación al nuevo método de inicio de sesión mediante Microsoft Entra Connect y PowerShell

Disponible si inicialmente no ha configurado los dominios federados mediante Microsoft Entra Connect o si usa servicios de federación de terceros.

En el servidor de Microsoft Entra Connect, siga los pasos del 1 al 5 de Opción A. Observe que en la página de inicio de sesión del usuario, la opción No configurar está ya seleccionada.

En el Centro de administración de Microsoft Entra, seleccione Microsoft Entra ID y, luego, seleccione Microsoft Entra Conectar.

Compruebe la configuración de estos parámetros:

Federación está establecido en Habilitado.

Inicio de sesión único de conexión directa está establecido en Deshabilitado.

Sincronización de hash de contraseña está establecido en Habilitado.

Solo en el caso de PTA, siga estos pasos para instalar más servidores de agente de PTA.

En el Centro de administración de Microsoft Entra, seleccione Microsoft Entra ID y, luego, seleccione Microsoft Entra Conectar.

Seleccione Autenticación de paso a través. Compruebe que el estado es Activo.

Si el agente de autenticación no está activo, lleve a cabo estos pasos de solución de problemas antes de continuar con el proceso de conversión de dominio en el paso siguiente. Si convierte los dominios antes de validar que los agentes de PTA están instalados correctamente y que su estado es Activo en el Centro de administración de Microsoft Entra, se arriesga a provocar una interrupción de la autenticación.

Convertir dominios de federado a administrado

En este punto, la autenticación federada sigue activa y operativa para los dominios. Para continuar con la implementación, debe convertir cada dominio de identidad federada a identidad administrada.

Importante

No tiene que convertir todos los dominios al mismo tiempo. Puede empezar con un dominio de prueba en el inquilino de producción o con el dominio que tenga el menor número de usuarios.

Complete la conversión mediante el SDK de PowerShell de Microsoft Graph:

En PowerShell, inicie sesión en Microsoft Entra ID con una cuenta de administrador global.

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Para convertir el primero dominio, ejecute el comando siguiente:

Update-MgDomain -DomainId <domain name> -AuthenticationType "Managed"En el Centro de administración de Microsoft Entra, seleccione Microsoft Entra ID> Microsoft Entra Connect.

Compruebe que el dominio se ha convertido a administrado al ejecutar el siguiente comando. El tipo de autenticación debe establecerse en administrado.

Get-MgDomain -DomainId yourdomain.com

Finalización de la migración

Complete las siguientes tareas para comprobar el método de registro y finalizar el proceso de conversión.

Prueba del nuevo método de inicio de sesión

Cuando el inquilino usaba la identidad federada, los usuarios eran redirigidos desde la página de inicio de sesión de Microsoft Entra al entorno de AD FS. Ahora que el inquilino está configurado para usar el nuevo método de inicio de sesión en lugar de la autenticación federada, ya no se redirige a los usuarios a AD FS.

En su lugar, los usuarios inician sesión directamente en la página de inicio de sesión de Microsoft Entra.

Siga los pasos de este vínculo para la validación del inicio de sesión con PHS/PTA e inicio de sesión único de conexión directa (si es necesario)

Eliminación de un usuario del lanzamiento preconfigurado

Si ha usado el lanzamiento preconfigurado, recuerde desactivar sus características una vez que haya terminado la migración.

Para deshabilitar la característica de lanzamiento preconfigurado, deslice el control de nuevo a Desactivado.

Sincronización de actualizaciones de UserPrincipalName

Históricamente, las actualizaciones para el atributo UserPrincipalName, que usa el servicio de sincronización desde el entorno local, han estado bloqueadas, a menos que se cumplieran las siguientes condiciones:

- El usuario está en un dominio de identidad administrada (no federada).

- Al usuario no se le ha asignado una licencia.

Para saber cómo comprobar o activar esta característica, consulte Sincronización de actualizaciones de userPrincipalName.

Administrar la implementación

Sustitución de la clave de descifrado de Kerberos de inicio de sesión único de conexión directa

Se recomienda que sustituya la clave de descifrado de Kerberos al menos cada 30 días para que se corresponda con la forma en que los miembros del dominio de Active Directory envían los cambios de contraseña. Como no hay ningún dispositivo asociado conectado al objeto de la cuenta de equipo AZUREADSSO, la sustitución debe realizarse manualmente.

Consulte la pregunta frecuente sobre cómo se puede sustituir la clave de descifrado de Kerberos de la cuenta de equipo AZUREADSSO.

Supervisión y registro

Supervise los servidores que ejecutan los agentes de autenticación para mantener la disponibilidad de la solución. Además de los contadores de rendimiento generales del servidor, los agentes de autenticación exponen objetos de rendimiento que pueden usarse para comprender las estadísticas de autenticación y los errores.

Los agentes de autenticación registran las operaciones en los registros de eventos de Windows que se encuentran bajo los registros de aplicaciones y servicios. También puede activar el registro para solucionar problemas.

Para confirmar las distintas acciones realizadas en el lanzamiento preconfigurado, puede auditar eventos para PHS, PTA o inicio de sesión único de conexión directa.

Solucionar problemas

El equipo de soporte técnico debe saber solucionar cualquier problema de autenticación que surja durante el cambio de federación a administrado, o después. Use la siguiente documentación de solución de problemas para ayudar al equipo de soporte técnico a familiarizarse con los pasos comunes para la solución de problemas comunes y las acciones adecuadas que pueden ayudar a aislar y resolver el problema.

- Microsoft Entra PHS

- Microsoft Entra PTA

- Inicio de sesión único de conexión directa de Microsoft Entra

Retirada de la infraestructura de AD FS

Migración de la autenticación de aplicaciones de AD FS a Microsoft Entra ID

La migración requiere la evaluación de cómo está configurada la aplicación en el entorno local y, a continuación, la asignación de esa configuración a Microsoft Entra ID.

Si planea seguir usando AD FS con aplicaciones locales y SaaS mediante el protocolo SAML/WS-FED u Oauth, usará AD FS y Microsoft Entra ID después de convertir los dominios para la autenticación de usuario. En este caso, puede proteger sus aplicaciones y recursos locales con acceso híbrido seguro (SHA) por medio de Microsoft Entra Application Proxy o una de las integraciones de asociados de Microsoft Entra ID. Con Application Proxy o uno de nuestros asociados, puede proporcionar acceso remoto seguro a sus aplicaciones locales. Los usuarios se benefician al conectarse fácilmente a sus aplicaciones desde cualquier dispositivo después de un inicio de sesión único.

Puede mover las aplicaciones SaaS que están actualmente federadas con ADFS a Microsoft Entra ID. Estas aplicaciones se pueden volver a configurar para que se autentiquen con Microsoft Entra ID a través de un conector integrado desde la galería de aplicaciones de Azureo mediante el registro de la aplicación en Microsoft Entra ID.

Para obtener más información, consulta Traslado de la autenticación de las aplicaciones de los Servicios de federación de Active Directory (AD FS) a Microsoft Entra ID.

Eliminación de la relación de confianza del usuario autenticado

Si tiene Microsoft Entra Connect Health, puede supervisar el uso desde el Centro de administración de Microsoft Entra. En caso de que el uso muestre que no es necesaria ninguna autenticación nueva y haya comprobado que todos los usuarios y clientes se están autenticando correctamente mediante Microsoft Entra ID, es seguro quitar la relación de confianza para usuario autenticado en Microsoft 365.

Si no usa AD FS para otros fines (es decir, para otras relaciones de confianza), es seguro retirar AD FS en este momento.

Eliminación de AD FS

Para obtener una lista completa de los pasos que debe seguir a fin de quitar completamente AD FS del entorno, siga la Guía de desactivación de Servicios de federación de Active Directory (AD FS).