Investigación y corrección de aplicaciones de OAuth de riesgo

OAuth es un estándar abierto para autenticación y autorización basadas en tokens. OAuth permite que la información de la cuenta de un usuario sea utilizada por servicios de terceros, sin exponer la contraseña del usuario. OAuth actúa como un intermediario en nombre del usuario, proporcionando al servicio un token de acceso que autoriza el uso compartido de información específica de la cuenta.

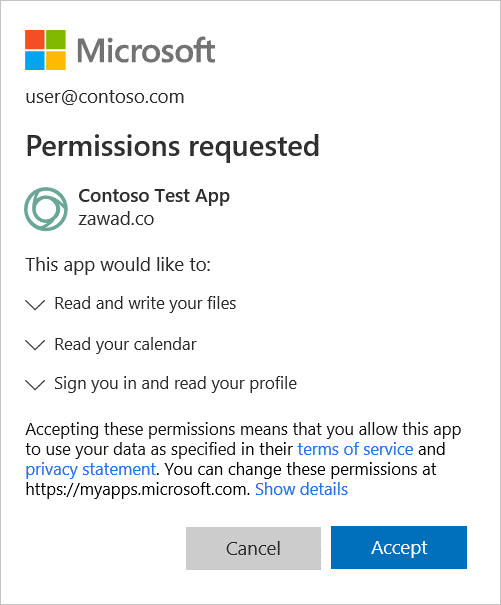

Por ejemplo, una aplicación que analiza el calendario del usuario y proporciona consejos sobre cómo ser más productivos, necesita acceso al calendario del usuario. En lugar de proporcionar las credenciales del usuario, OAuth permite que la aplicación obtenga acceso a los datos basándose solo en un token, que se genera cuando el usuario proporciona consentimiento a una página como se puede ver en la imagen siguiente.

Muchas aplicaciones de terceros que puedan instalar los usuarios profesionales de su organización solicitan permiso para acceder a datos e información de usuario e iniciar sesión en nombre del usuario en otras aplicaciones de nube. Cuando los usuarios instalan estas aplicaciones, a menudo hacen clic en Aceptar sin revisar detenidamente los detalles en el mensaje, incluyendo la concesión de permisos a la aplicación. Aceptar permisos de aplicaciones de terceros es un riesgo potencial para la seguridad de su organización.

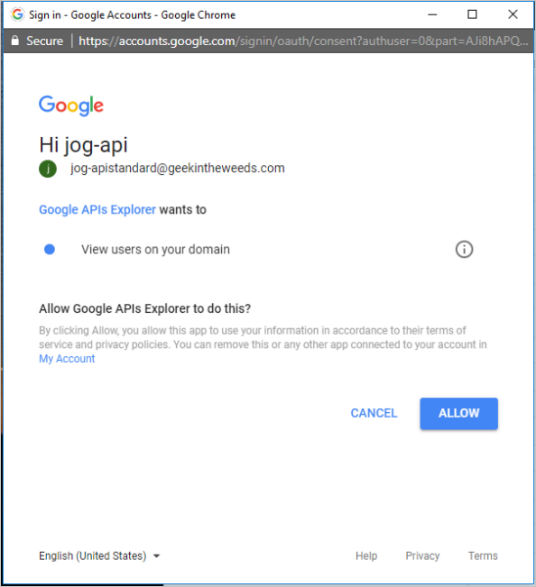

Por ejemplo, la siguiente página de consentimiento de la aplicación de OAuth podría parecer legítima para el usuario medio, pero "Explorador de API Google" no debería necesitar solicitar permisos de Google. Por lo tanto, esto indica que la aplicación podría ser un intento de suplantación de identidad (phishing), para nada relacionado con Google.

Como administrador de seguridad, necesita visibilidad y control sobre las aplicaciones de su entorno y eso incluye los permisos que tienen. Necesita poder evitar el uso de aplicaciones que requieren permiso para los recursos que desea revocar. Por lo tanto, Microsoft Defender for Cloud Apps le proporciona la capacidad de investigar y supervisar los permisos de aplicación concedidos a los usuarios. Este artículo pretende ayudarle a investigar las aplicaciones de OAuth de su organización y se centra en las aplicaciones que tienen más probabilidades de ser sospechosas.

Nuestro enfoque recomendado es investigar las aplicaciones utilizando las habilidades y la información proporcionadas en el portal de Defender for Cloud Apps para filtrar las aplicaciones con pocas posibilidades de ser de riesgo y centrarnos en las aplicaciones sospechosas.

En este tutorial, aprenderá a:

Nota:

En este artículo se utilizan ejemplos y capturas de pantalla de la página Aplicaciones de OAuth, que se utiliza cuando no tenga activada la gobernanza de aplicaciones.

Si utiliza las Características en vista previa (GB) y tiene activada la gobernanza de aplicaciones, la misma funcionalidad estará disponible en la página Gobernanza de aplicaciones en su lugar.

Para obtener más información, consulta Gobernanza de aplicaciones en Microsoft Defender for Cloud Apps.

Cómo detectar aplicaciones de OAuth de riesgo

La detección de una aplicación de OAuth de riesgo se puede realizar mediante:

- Alertas: reaccione a una alerta desencadenada por una directiva existente.

- Búsqueda: busque una aplicación de riesgo entre todas las aplicaciones disponibles, sin sospecha concreta de riesgo.

Detección de aplicaciones de riesgo mediante alertas

Puede establecer directivas para enviar automáticamente notificaciones cuando una aplicación de OAuth cumple ciertos criterios. Por ejemplo, puede establecer una directiva para notificarle automáticamente cuando se detecta una aplicación que requiere permisos elevados y que haya sido autorizada por más de 50 usuarios. Para obtener más información sobre cómo crear directivas de OAuth, consulte Directivas de aplicación de OAuth.

Detección de aplicaciones de riesgo mediante la búsqueda

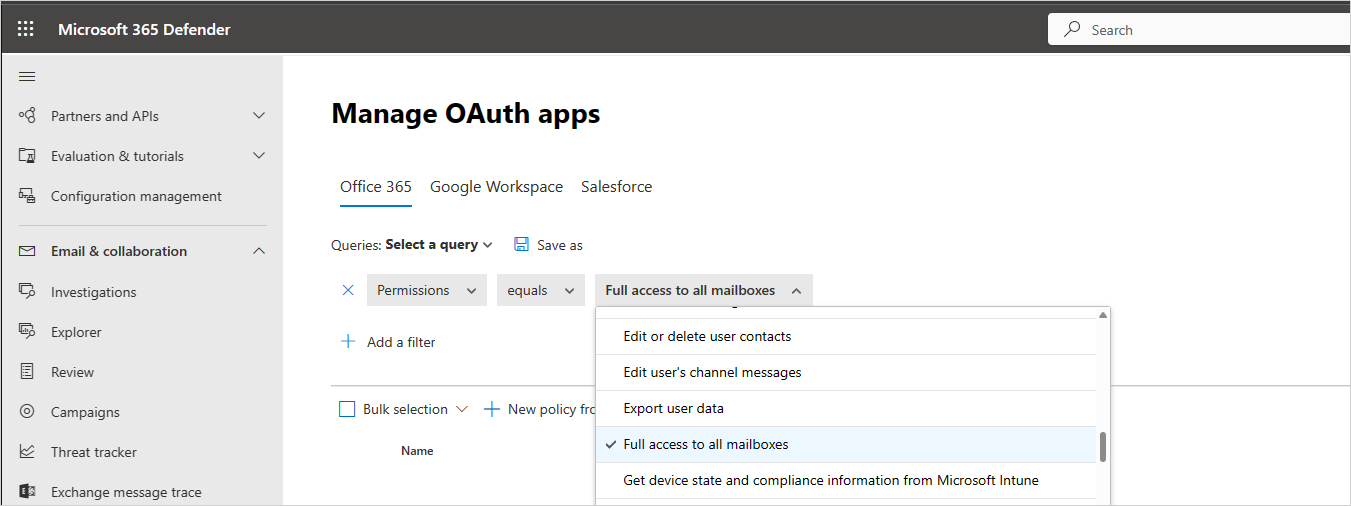

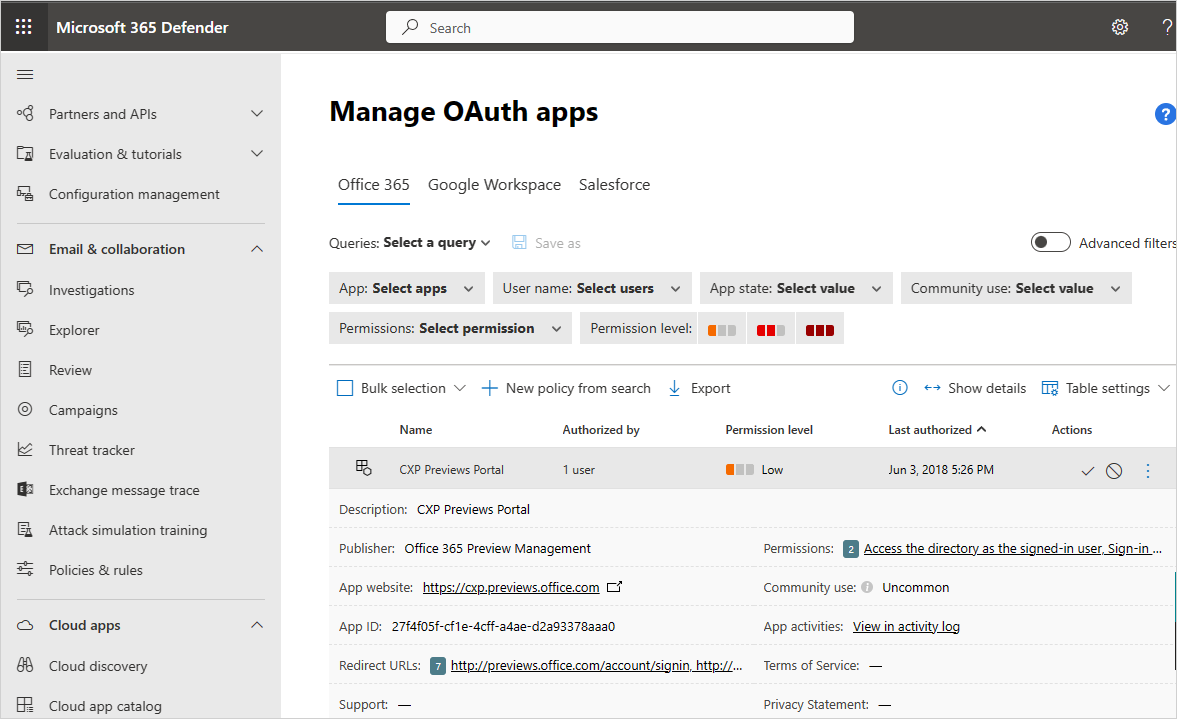

En el portal de Microsoft Defender, en Aplicaciones en la nube, vaya a Aplicaciones de OAuth. Use los filtros y las consultas para revisar lo que sucede en su entorno:

Establezca el filtro en Nivel de permiso de gravedad alto y Uso comunitario no común. Utilizando este filtro, puede centrarse en las aplicaciones con un riesgo potencial muy elevado, en las que los usuarios pueden haber subestimado el riesgo.

En Permisos, seleccione todas las opciones que son especialmente arriesgadas en un contexto específico. Por ejemplo, puede seleccionar todos los filtros que dan permiso de acceso al correo electrónico, como Acceso total a todos los buzones y, a continuación, revisar la lista de aplicaciones para asegurarse de que todas necesitan realmente acceso relacionado con el correo. Esto le puede ayudar a investigar dentro de un contexto específico y a buscar aplicaciones que parecen legítimas, pero que contienen permisos innecesarios. Esas aplicaciones tiene más probabilidades de ser riesgosas.

Seleccione las aplicaciones de consulta guardadas autorizadas por los usuarios externos. Con este filtro puede encontrar aplicaciones que quizás no estén alineadas con los estándares de seguridad de su empresa.

Después de revisar sus aplicaciones, puede centrarse en las aplicaciones de las consultas que parecen ser legítimas, pero que podrían en realidad ser riesgosas. Utilice los filtros para encontrarlos:

- Filtre las aplicaciones autorizadas por un número reducido de usuarios. Si se centra en estas aplicaciones, puede buscar las aplicaciones riesgosas que fueron autorizadas por un usuario en peligro.

- Las aplicaciones con permisos que no se ajustan a la finalidad de la aplicación, como una aplicación de reloj con acceso total a todos los buzones.

Seleccione cada aplicación para abrir el cajón de aplicaciones y compruebe si la aplicación tiene un nombre, editor o sitio web sospechoso.

Vea la lista de aplicaciones y céntrese en las que tengan una fecha de Última autorización que no sea reciente. Puede que estas aplicaciones ya no sean necesarias.

Cómo investigar aplicaciones de OAuth sospechosas

Si determina que una aplicación es sospechosa y desea investigarla, se recomiendan los siguientes principios clave para llevar a cabo una investigación eficaz:

- Cuanto más común y utilizada sea una aplicación, ya sea por su organización o en línea, más probabilidades tendrá de ser segura.

- Una aplicación solo debe requerir permisos relacionados con el propósito de la aplicación. Si no es así, es posible que la aplicación sea de riesgo.

- Es más probable que las aplicaciones que requieran privilegios elevados o el consentimiento del administrador sean de riesgo.

- Seleccione la aplicación para abrir el cajón de aplicaciones y seleccione el enlace en Actividades relacionadas. Se abrirá la página Registro de actividad filtrada según las actividades que realiza la aplicación. Tenga en cuenta que algunas aplicaciones realizan actividades que se registran como si las hubiera hecho un usuario. Estas actividades se filtran automáticamente fuera de los resultados del registro de actividad. Para realizar una investigación más detallada con el registro de actividad, consulte Registro de actividad.

- En el cajón, seleccione Actividades de consentimiento para investigar los consentimientos del usuario en la aplicación en el registro de actividad.

- Si una aplicación le resulta sospechosa, le recomendamos investigar el nombre y el editor de la aplicación en distintas tiendas de aplicaciones. Céntrese en las aplicaciones siguientes, que pueden ser sospechosas:

- Aplicaciones con un número reducido de descargas.

- Aplicaciones con una puntuación o clasificación baja o comentarios malos.

- Aplicaciones con un editor o sitio web sospechoso.

- Aplicaciones con una fecha de última actualización no reciente. Esto puede indicar que una aplicación ya no se admite.

- Aplicaciones con permisos irrelevantes. Esto podría indicar que una aplicación es riesgosa.

- Si la aplicación sigue siendo sospechosa, puede investigar la dirección URL, el editor y el nombre de la aplicación en línea.

- Puede exportar la auditoría de la aplicación de OAuth para realizar un análisis posterior de los usuarios que han autorizado una aplicación. Para más información, consulte Auditoría de aplicaciones OAuth.

Corrección de aplicaciones de OAuth sospechosas

Después de determinar que una aplicación de OAuth es arriesgada, Defender for Cloud Apps proporciona las siguientes opciones de corrección:

Corrección manual: puede prohibir fácilmente la revocación de una aplicación desde la página aplicaciones de OAuth.

Corrección automática: puede crear una directiva que revoque automáticamente una aplicación o revoque a un usuario específico de una aplicación.

Pasos siguientes

Si tienes algún problema, estamos aquí para ayudar. Para obtener ayuda o soporte técnico para el problema del producto, abre una incidencia de soporte técnico.