Abordar falsos positivos/negativos en Microsoft Defender para punto de conexión

Se aplica a:

- Plan 1 de Defender para punto de conexión

- Plan 2 de Defender para punto de conexión

- Antivirus de Microsoft Defender

Plataformas

- Windows

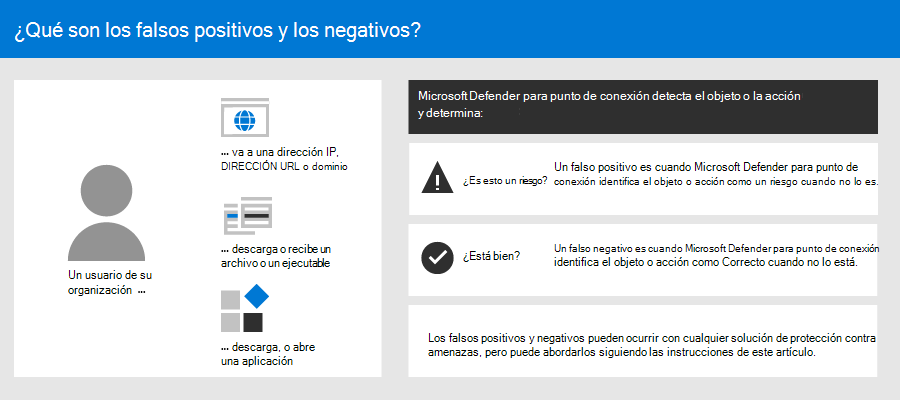

En las soluciones de endpoint protection, un falso positivo es una entidad, como un archivo o un proceso que se detectó e identificó como malintencionado aunque la entidad no sea realmente una amenaza. Un falso negativo es una entidad que no se detectó como amenaza, aunque realmente sea malintencionada. Los falsos positivos o negativos pueden producirse con cualquier solución de protección contra amenazas, incluido Defender para punto de conexión.

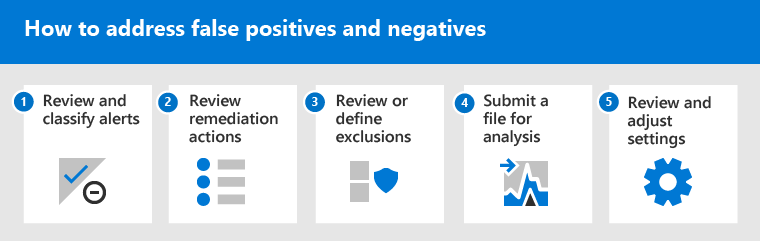

Afortunadamente, se pueden realizar pasos para abordar y reducir este tipo de problemas. Si ve que se producen falsos positivos o negativos con Defender para punto de conexión, las operaciones de seguridad pueden realizar pasos para solucionarlos mediante el siguiente proceso:

- Revisión y clasificación de alertas

- Revisión de las acciones de corrección que se han realizado

- Revisión y definición de exclusiones

- Envío de una entidad para su análisis

- Revisión y ajuste de la configuración de protección contra amenazas

Puede obtener ayuda si sigue teniendo problemas con falsos positivos o negativos después de realizar las tareas descritas en este artículo. Consulte ¿Todavía necesita ayuda?

Nota:

Este artículo está pensado como guía para operadores de seguridad y administradores de seguridad que usan Defender para punto de conexión.

Parte 1: Revisión y clasificación de alertas

Si ve una alerta que surgió porque se detectó algo como malintencionado o sospechoso y no debería ser así, puede suprimir la alerta para esa entidad. También puede suprimir las alertas que no son necesariamente falsos positivos, pero que no son importantes. Se recomienda clasificar también las alertas.

Administrar las alertas y clasificar los positivos verdaderos o falsos ayuda a entrenar la solución de protección contra amenazas y puede reducir el número de falsos positivos o falsos negativos a lo largo del tiempo. Realizar estos pasos también ayuda a reducir el ruido en la cola para que el equipo de seguridad pueda centrarse en elementos de trabajo de mayor prioridad.

Determinar si una alerta es precisa

Antes de clasificar o suprimir una alerta, determine si la alerta es precisa, un falso positivo o benigno.

En el portal de Microsoft Defender, en el panel de navegación, elija Incidentes & alertas y, a continuación, seleccione Alertas.

Seleccione una alerta para ver más detalles al respecto. (Para obtener ayuda con esta tarea, consulte Revisión de alertas en Defender para punto de conexión).

En función del estado de la alerta, siga los pasos descritos en la tabla siguiente:

Estado de alerta Qué hacer La alerta es precisa Asigne la alerta y, a continuación, investigue más . La alerta es un falso positivo 1. Clasifique la alerta como un falso positivo.

2. Suprima la alerta.

3. Cree un indicador para Microsoft Defender para punto de conexión.

4. Envíe un archivo a Microsoft para su análisis.La alerta es precisa, pero benigna (no importante) Clasifique la alerta como un verdadero positivo y, a continuación, suprima la alerta.

Clasificación de una alerta

Las alertas se pueden clasificar como falsos positivos o verdaderos positivos en el portal de Microsoft Defender. La clasificación de alertas ayuda a entrenar Defender para punto de conexión para que, con el tiempo, vea más alertas verdaderas y menos alertas falsas.

En el portal de Microsoft Defender, en el panel de navegación, elija Incidentes & alertas, seleccione Alertas y, a continuación, seleccione una alerta.

Para la alerta seleccionada, seleccione Administrar alerta. Se abre un panel flotante.

En la sección Administrar alerta , en el campo Clasificación , clasifique la alerta (Verdadero positivo, Informativo, Actividad esperada o Falso positivo).

Sugerencia

Para obtener más información sobre cómo suprimir alertas, consulte Administrar alertas de Defender para punto de conexión. Además, si su organización usa un servidor de administración de eventos e información de seguridad (SIEM), asegúrese de definir también allí una regla de supresión.

Suprimir una alerta

Si tiene alertas que son falsos positivos o que son verdaderos positivos, pero para eventos que no son importantes, puede suprimir esas alertas en Microsoft Defender XDR. La supresión de alertas ayuda a reducir el ruido en la cola.

En el portal de Microsoft Defender, en el panel de navegación, elija Incidentes & alertas y, a continuación, seleccione Alertas.

Seleccione una alerta que quiera suprimir para abrir su panel Detalles .

En el panel Detalles , elija los puntos suspensivos (...) y, a continuación, Crear regla de supresión.

Especifique toda la configuración de la regla de supresión y, a continuación, elija Guardar.

Sugerencia

¿Necesita ayuda con las reglas de supresión? Consulte Suprimir una alerta y crear una nueva regla de supresión.

Parte 2: Revisar las acciones de corrección

Las acciones de corrección, como enviar un archivo a poner en cuarentena o detener un proceso, se realizan en entidades (como archivos) que se detectan como amenazas. Varios tipos de acciones de corrección se producen automáticamente mediante la investigación automatizada y Microsoft Defender Antivirus:

- Poner en cuarentena un archivo

- Eliminación de una clave del Registro

- Eliminación de un proceso

- Detener un servicio

- Deshabilitar un controlador

- Eliminación de una tarea programada

Otras acciones, como iniciar un examen antivirus o recopilar un paquete de investigación, se producen manualmente o a través de Live Response. Las acciones realizadas a través de Live Response no se pueden deshacer.

Después de revisar las alertas, el siguiente paso es revisar las acciones de corrección. Si se realizaron acciones como resultado de falsos positivos, puede deshacer la mayoría de los tipos de acciones de corrección. En concreto, puede:

- Restauración de un archivo en cuarentena desde el Centro de acciones

- Deshacer varias acciones a la vez

- Quite un archivo de la cuarentena en varios dispositivos. y

- Restaurar archivo de la cuarentena

Cuando haya terminado de revisar y deshacer las acciones que se realizaron como resultado de falsos positivos, continúe con la revisión o definición de exclusiones.

Revisar las acciones completadas

En el portal de Microsoft Defender, seleccione Acciones & envíos y, a continuación, centro de acciones.

Seleccione la pestaña Historial para ver una lista de las acciones realizadas.

Seleccione un elemento para ver más detalles sobre la acción de corrección que se ha realizado.

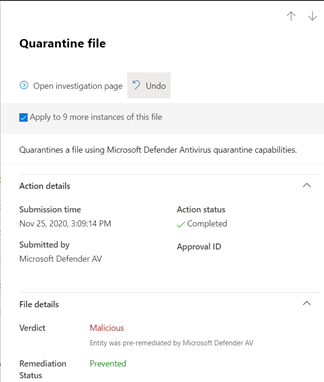

Restauración de un archivo en cuarentena desde el Centro de acciones

En el portal de Microsoft Defender, seleccione Acciones & envíos y, a continuación, centro de acciones.

En la pestaña Historial , seleccione una acción que quiera deshacer.

En el panel flotante, seleccione Deshacer. Si la acción no se puede deshacer con este método, no verá un botón Deshacer . (Para obtener más información, consulte Deshacer acciones completadas).

Deshacer varias acciones a la vez

En el portal de Microsoft Defender, seleccione Acciones & envíos y, a continuación, centro de acciones.

En la pestaña Historial , seleccione las acciones que desea deshacer.

En el panel flotante del lado derecho de la pantalla, seleccione Deshacer.

Eliminación de un archivo de la cuarentena en varios dispositivos

En el portal de Microsoft Defender, seleccione Acciones & envíos y, a continuación, centro de acciones.

En la pestaña Historial , seleccione un archivo que tenga el archivo de cuarentena Tipo de acción.

En el panel del lado derecho de la pantalla, seleccione Aplicar a X más instancias de este archivo y, a continuación, seleccione Deshacer.

Revisión de los mensajes en cuarentena

En el portal de Microsoft Defender, en el panel de navegación, en Email & colaboración, seleccione Seguimiento de mensajes de Exchange.

Seleccione un mensaje para ver los detalles.

Restaurar archivo de la cuarentena

Puede revertir y quitar un archivo de la cuarentena si ha determinado que está limpio después de una investigación. Ejecute el siguiente comando en cada dispositivo en el que se puso en cuarentena el archivo.

Abra el símbolo del sistema como administrador en el dispositivo:

- Vaya a Inicio y escriba cmd.

- Haga clic derecho en Símbolo del sistema y seleccione Ejecutar como administrador.

Escriba el comando siguiente y presione Entrar:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllImportante

En algunos escenarios, ThreatName puede aparecer como

EUS:Win32/CustomEnterpriseBlock!cl. Defender para punto de conexión restaurará todos los archivos bloqueados personalizados que se pusieron en cuarentena en este dispositivo en los últimos 30 días. Es posible que un archivo que se puso en cuarentena como una posible amenaza de red no se pueda recuperar. Si un usuario intenta restaurar el archivo después de la cuarentena, es posible que no sea accesible. Esto puede deberse a que el sistema ya no tiene credenciales de red para acceder al archivo. Normalmente, esto es el resultado de un inicio de sesión temporal en un sistema o carpeta compartida y los tokens de acceso han expirado.En el panel del lado derecho de la pantalla, seleccione Aplicar a X más instancias de este archivo y, a continuación, seleccione Deshacer.

Parte 3: Revisar o definir exclusiones

Precaución

Antes de definir una exclusión, revise la información detallada de Administrar exclusiones para Microsoft Defender para punto de conexión y Microsoft Defender Antivirus. Tenga en cuenta que cada exclusión definida reduce el nivel de protección.

Una exclusión es una entidad, como un archivo o una dirección URL, que se especifica como una excepción a las acciones de corrección. La entidad excluida todavía se puede detectar, pero no se realizan acciones de corrección en esa entidad. Es decir, el archivo o el proceso detectados no se detendrán, se enviarán a cuarentena, se quitarán ni cambiarán por Microsoft Defender para punto de conexión.

Para definir exclusiones entre Microsoft Defender para punto de conexión, realice las tareas siguientes:

- Definición de exclusiones para Microsoft Defender Antivirus

- Crear indicadores de "permitir" para Microsoft Defender para punto de conexión

Nota:

Microsoft Defender las exclusiones de antivirus solo se aplican a la protección antivirus, no a otras funcionalidades de Microsoft Defender para punto de conexión. Para excluir archivos en general, use exclusiones para Microsoft Defender Antivirus e indicadores personalizados para Microsoft Defender para punto de conexión.

En los procedimientos de esta sección se describe cómo definir exclusiones e indicadores.

Exclusiones para Microsoft Defender Antivirus

En general, no es necesario definir exclusiones para Microsoft Defender Antivirus. Asegúrese de definir exclusiones con moderación y de que solo incluya los archivos, carpetas, procesos y archivos abiertos por procesos que dan lugar a falsos positivos. Además, asegúrese de revisar periódicamente las exclusiones definidas. Se recomienda usar Microsoft Intune para definir o editar las exclusiones de antivirus; sin embargo, puede usar otros métodos, como directiva de grupo (consulte Administrar Microsoft Defender para punto de conexión.

Sugerencia

¿Necesita ayuda con las exclusiones de antivirus? Consulte Configuración y validación de exclusiones para Microsoft Defender Antivirus.

Uso de Intune para administrar exclusiones de antivirus (para directivas existentes)

En el centro de administración de Microsoft Intune, elijaAntivirus de seguridad> de puntos de conexión y, a continuación, seleccione una directiva existente. (Si no tiene una directiva existente o quiere crear una nueva, vaya a Usar Intune para crear una nueva directiva antivirus con exclusiones).

Elija Propiedades y, junto a Configuración, elija Editar.

Expanda Microsoft Defender Exclusiones antivirus y especifique las exclusiones.

-

Las extensiones excluidas son exclusiones que se definen por extensión de tipo de archivo. Estas extensiones se aplican a cualquier nombre de archivo que tenga la extensión definida sin la ruta de acceso o carpeta del archivo. Cada tipo de archivo de la lista debe separarse con un

|carácter. Por ejemplo,lib|obj. Para obtener más información, vea ExcludedExtensions. -

Las rutas de acceso excluidas son exclusiones que se definen por su ubicación (ruta de acceso). Estos tipos de exclusiones también se conocen como exclusiones de archivos y carpetas. Separe cada ruta de acceso de la lista con un

|carácter. Por ejemplo,C:\Example|C:\Example1. Para obtener más información, vea ExcludedPaths. -

Los procesos excluidos son exclusiones de archivos abiertos por determinados procesos. Separe cada tipo de archivo de la lista con un

|carácter. Por ejemplo,C:\Example. exe|C:\Example1.exe. Estas exclusiones no son para los procesos reales. Para excluir procesos, puede usar exclusiones de archivos y carpetas. Para obtener más información, vea ExcludedProcesses.

-

Las extensiones excluidas son exclusiones que se definen por extensión de tipo de archivo. Estas extensiones se aplican a cualquier nombre de archivo que tenga la extensión definida sin la ruta de acceso o carpeta del archivo. Cada tipo de archivo de la lista debe separarse con un

Elija Revisar y guardar y, a continuación, elija Guardar.

Uso de Intune para crear una nueva directiva antivirus con exclusiones

En el centro de administración de Microsoft Intune, elijaAntivirus>+ Crear directiva de seguridad> de puntos de conexión.

Seleccione una plataforma (como Windows 10, Windows 11 y Windows Server).

En Perfil, seleccione Microsoft Defender Exclusiones de Antivirus y, a continuación, elija Crear.

En el paso Crear perfil , especifique un nombre y una descripción para el perfil y, a continuación, elija Siguiente.

En la pestaña Configuración , especifique las exclusiones de antivirus y, a continuación, elija Siguiente.

-

Las extensiones excluidas son exclusiones que se definen por extensión de tipo de archivo. Estas extensiones se aplican a cualquier nombre de archivo que tenga la extensión definida sin la ruta de acceso o carpeta del archivo. Separe cada tipo de archivo de la lista con un

|carácter. Por ejemplo,lib|obj. Para obtener más información, vea ExcludedExtensions. -

Las rutas de acceso excluidas son exclusiones que se definen por su ubicación (ruta de acceso). Estos tipos de exclusiones también se conocen como exclusiones de archivos y carpetas. Separe cada ruta de acceso de la lista con un

|carácter. Por ejemplo,C:\Example|C:\Example1. Para obtener más información, vea ExcludedPaths. -

Los procesos excluidos son exclusiones de archivos abiertos por determinados procesos. Separe cada tipo de archivo de la lista con un

|carácter. Por ejemplo,C:\Example. exe|C:\Example1.exe. Estas exclusiones no son para los procesos reales. Para excluir procesos, puede usar exclusiones de archivos y carpetas. Para obtener más información, vea ExcludedProcesses.

-

Las extensiones excluidas son exclusiones que se definen por extensión de tipo de archivo. Estas extensiones se aplican a cualquier nombre de archivo que tenga la extensión definida sin la ruta de acceso o carpeta del archivo. Separe cada tipo de archivo de la lista con un

En la pestaña Etiquetas de ámbito, si usa etiquetas de ámbito en su organización, especifique las etiquetas de ámbito para la directiva que va a crear. (Consulte Etiquetas de ámbito).

En la pestaña Asignaciones , especifique los usuarios y grupos a los que se debe aplicar la directiva y, a continuación, elija Siguiente. (Si necesita ayuda con las asignaciones, consulte Asignación de perfiles de usuario y dispositivo en Microsoft Intune).

En la pestaña Revisar y crear , revise la configuración y, a continuación, elija Crear.

Indicadores de Defender para punto de conexión

Los indicadores (en concreto, los indicadores de riesgo o IOC) permiten al equipo de operaciones de seguridad definir la detección, prevención y exclusión de entidades. Por ejemplo, puede especificar determinados archivos que se omitirán de los exámenes y las acciones de corrección en Microsoft Defender para punto de conexión. O bien, los indicadores se pueden usar para generar alertas para determinados archivos, direcciones IP o direcciones URL.

Para especificar entidades como exclusiones para Defender para punto de conexión, cree indicadores de "permitir" para esas entidades. Estos indicadores de "permitir" se aplican a la protección de última generación y a la investigación automatizada & corrección.

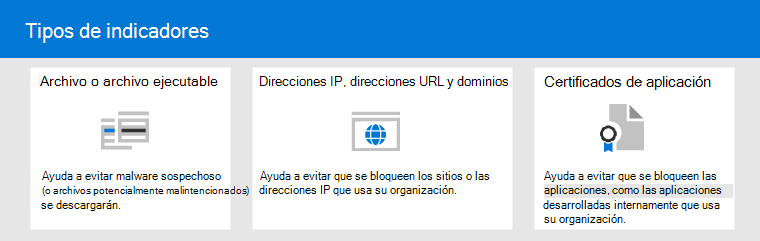

Se pueden crear indicadores "Allow" para:

Indicadores de archivos

Al crear un indicador "allow" para un archivo, como un ejecutable, ayuda a evitar que se bloqueen los archivos que usa la organización. Los archivos pueden incluir archivos ejecutables portátiles (PE), como .exe y .dll archivos.

Antes de crear indicadores para los archivos, asegúrese de que se cumplen los siguientes requisitos:

- Microsoft Defender Antivirus está configurado con la protección basada en la nube habilitada (consulte Administración de la protección basada en la nube)

- La versión de cliente antimalware es 4.18.1901.x o posterior

- Los dispositivos ejecutan Windows 10, versión 1703 o posterior, o Windows 11; Windows Server 2012 R2 y Windows Server 2016 con la solución unificada moderna en Defender para punto de conexión, Windows Server 2019 o Windows Server 2022

- La característica Bloquear o permitir está activada

Indicadores de direcciones IP, direcciones URL o dominios

Al crear un indicador "allow" para una dirección IP, una dirección URL o un dominio, ayuda a evitar que se bloqueen los sitios o las direcciones IP que usa la organización.

Antes de crear indicadores para direcciones IP, direcciones URL o dominios, asegúrese de que se cumplen los siguientes requisitos:

- La protección de red en Defender para punto de conexión está habilitada en modo de bloque (consulte Habilitación de la protección de red)

- La versión de cliente antimalware es 4.18.1906.x o posterior

- Los dispositivos ejecutan Windows 10, versión 1709 o posterior, o Windows 11

Los indicadores de red personalizados se activan en el Microsoft Defender XDR. Para más información, consulte Características avanzadas.

Indicadores de certificados de aplicación

Al crear un indicador "allow" para un certificado de aplicación, ayuda a evitar que se bloqueen las aplicaciones, como las aplicaciones desarrolladas internamente, que la organización usa.

.CER o .PEM se admiten extensiones de archivo.

Antes de crear indicadores para certificados de aplicación, asegúrese de que se cumplen los siguientes requisitos:

- Microsoft Defender Antivirus está configurado con la protección basada en la nube habilitada (consulte Administración de la protección basada en la nube).

- La versión de cliente antimalware es 4.18.1901.x o posterior

- Los dispositivos ejecutan Windows 10, versión 1703 o posterior, o Windows 11; Windows Server 2012 R2 y Windows Server 2016 con la solución unificada moderna en Defender para punto de conexión, Windows Server 2019 o Windows Server 2022

- Las definiciones de protección contra virus y amenazas están actualizadas

Sugerencia

Al crear indicadores, puede definirlos uno por uno o importar varios elementos a la vez. Tenga en cuenta que hay un límite de 15 000 indicadores para un solo inquilino. Además, es posible que primero deba recopilar ciertos detalles, como la información de hash de archivo. Asegúrese de revisar los requisitos previos antes de crear indicadores.

Parte 4: Envío de un archivo para su análisis

Puede enviar entidades, como archivos y detecciones sin archivos, a Microsoft para su análisis. Los investigadores de seguridad de Microsoft analizan todos los envíos y sus resultados ayudan a informar a las funcionalidades de protección contra amenazas de Defender para punto de conexión. Al iniciar sesión en el sitio de envío, puede realizar un seguimiento de los envíos.

Envío de un archivo para su análisis

Si tiene un archivo que se detectó erróneamente como malintencionado o se perdió, siga estos pasos para enviar el archivo para su análisis.

Revise las instrucciones aquí: Enviar archivos para su análisis.

Envíe archivos en Defender para punto de conexión o visite el sitio de envío de Inteligencia de seguridad de Microsoft y envíe los archivos.

Envío de una detección sin archivos para su análisis

Si se detectó algo como malware en función del comportamiento y no tiene un archivo, puede enviar el Mpsupport.cab archivo para su análisis. Puede obtener el archivo .cab mediante la herramienta Microsoft Malware Protection Command-Line Utility (MPCmdRun.exe) en Windows 10 o Windows 11.

Vaya a y, a

C:\ProgramData\Microsoft\Windows Defender\Platform\<version>continuación, ejecuteMpCmdRun.execomo administrador.Escriba

mpcmdrun.exe -GetFilesy presione Entrar.Se genera un archivo .cab que contiene varios registros de diagnóstico. La ubicación del archivo se especifica en la salida del símbolo del sistema. De forma predeterminada, la ubicación es

C:\ProgramData\Microsoft\Microsoft Defender\Support\MpSupportFiles.cab.Revise las instrucciones aquí: Enviar archivos para su análisis.

Visite el sitio de envío de Inteligencia de seguridad de Microsoft (https://www.microsoft.com/wdsi/filesubmission) y envíe sus archivos .cab.

¿Qué ocurre después de enviar un archivo?

Nuestros sistemas examinan inmediatamente su envío para proporcionarle la determinación más reciente incluso antes de que un analista empiece a controlar su caso. Es posible que un analista ya haya enviado y procesado un archivo. En esos casos, se determina rápidamente.

En el caso de los envíos que aún no se han procesado, se priorizan para el análisis de la siguiente manera:

- Los archivos frecuentes con el potencial de afectar a un gran número de equipos tienen una prioridad más alta.

- A los clientes autenticados, especialmente a los clientes empresariales con identificadores de Software Assurance (SAID) válidos, se les da una prioridad más alta.

- Los envíos marcados como de alta prioridad por los titulares de SAID reciben atención inmediata.

Para comprobar si hay actualizaciones relacionadas con el envío, inicie sesión en el sitio de envío de Inteligencia de seguridad de Microsoft.

Sugerencia

Para obtener más información, consulte Envío de archivos para su análisis.

Parte 5: Revisión y ajuste de la configuración de protección contra amenazas

Defender para punto de conexión ofrece una amplia variedad de opciones, incluida la capacidad de ajustar la configuración de varias características y funcionalidades. Si recibe numerosos falsos positivos, asegúrese de revisar la configuración de protección contra amenazas de su organización. Es posible que deba realizar algunos ajustes en:

- Protección entregada en la nube

- Corrección para aplicaciones potencialmente no deseadas

- Investigación y corrección automatizadas

Protección entregada en la nube

Compruebe el nivel de protección entregado en la nube para Microsoft Defender Antivirus. De forma predeterminada, la protección entregada en la nube se establece en No configurado; sin embargo, se recomienda activarlo. Para obtener más información sobre cómo configurar la protección entregada en la nube, consulte Activar la protección en la nube en Microsoft Defender Antivirus.

Puede usar Intune u otros métodos, como directiva de grupo, para editar o establecer la configuración de protección entregada en la nube.

Consulte Activar la protección en la nube en Microsoft Defender Antivirus.

Corrección para aplicaciones potencialmente no deseadas

Las aplicaciones potencialmente no deseadas (PUA) son una categoría de software que puede hacer que los dispositivos se ejecuten lentamente, muestren anuncios inesperados o instalen otro software que podría ser inesperado o no deseado. Algunos ejemplos de PUA son el software de publicidad, el software de agrupación y el software de evasión que se comporta de manera diferente con los productos de seguridad. Aunque PUA no se considera malware, algunos tipos de software son PUA en función de su comportamiento y reputación.

Para más información sobre PUA, consulte Detección y bloqueo de aplicaciones potencialmente no deseadas.

En función de las aplicaciones que use su organización, es posible que obtenga falsos positivos como resultado de la configuración de protección de PUA. Si es necesario, considere la posibilidad de ejecutar la protección de PUA en modo de auditoría durante un tiempo o aplicar la protección pua a un subconjunto de dispositivos de la organización. La protección pua se puede configurar para el explorador Microsoft Edge y para Microsoft Defender Antivirus.

Se recomienda usar Intune para editar o establecer la configuración de protección de PUA; sin embargo, puede usar otros métodos, como directiva de grupo.

Consulte Configuración de la protección de PUA en Microsoft Defender Antivirus.

Investigación y corrección automatizadas

Las funcionalidades de investigación y corrección automatizadas (AIR) están diseñadas para examinar alertas y tomar medidas inmediatas para resolver las infracciones. A medida que se desencadenan alertas y se ejecuta una investigación automatizada, se genera un veredicto para cada parte de la evidencia investigada. Los veredictos pueden ser Malintencionados, Sospechosos o No se encuentran amenazas.

En función del nivel de automatización establecido para su organización y otras configuraciones de seguridad, se realizan acciones de corrección en artefactos que se consideran malintencionados o sospechosos. En algunos casos, las acciones de corrección se producen automáticamente; en otros casos, las acciones de corrección se realizan manualmente o solo tras la aprobación del equipo de operaciones de seguridad.

- Obtenga más información sobre los niveles de automatización; Y entonces

- Configure las funcionalidades de AIR en Defender para punto de conexión.

Importante

Se recomienda usar la automatización completa para la investigación y la corrección automatizadas. No desactive estas funcionalidades debido a un falso positivo. En su lugar, use indicadores "allow" para definir excepciones y mantenga la investigación y la corrección automatizadas establecidas para realizar acciones adecuadas automáticamente. Siguiendo esta guía ayuda a reducir el número de alertas que debe controlar el equipo de operaciones de seguridad.

¿Aún necesita ayuda?

Si ha trabajado en todos los pasos de este artículo y sigue necesitando ayuda, póngase en contacto con el soporte técnico.

En el portal de Microsoft Defender, en la esquina superior derecha, seleccione el signo de interrogación (?) y, a continuación, seleccione Soporte técnico de Microsoft.

En la ventana Asistente de soporte técnico, describa el problema y envíe el mensaje. Desde allí, puede abrir una solicitud de servicio.

Vea también

- Administración de Defender para punto de conexión

- Administración de exclusiones para antivirus de Microsoft Defender para punto de conexión y Microsoft Defender

- Introducción al portal de Microsoft Defender

- Microsoft Defender para punto de conexión en Mac

- Microsoft Defender para punto de conexión en Linux

- Configurar Microsoft Defender para punto de conexión en las características de iOS

- Configurar Defender para punto de conexión en características de Android

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.