Identificación de la arquitectura y el método de implementación de Defender para punto de conexión

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Si ya ha completado los pasos para configurar la implementación de Microsoft Defender para punto de conexión y ha asignado roles y permisos para Defender para punto de conexión, el siguiente paso es crear un plan para la incorporación. El plan comienza con la identificación de la arquitectura y la elección del método de implementación.

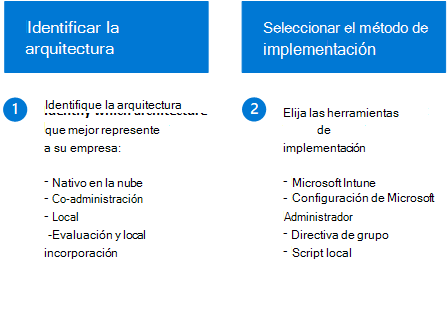

Entendemos que cada entorno empresarial es único, por lo que hemos proporcionado varias opciones para proporcionarle la flexibilidad de elegir cómo implementar el servicio. Decidir cómo incorporar puntos de conexión al servicio Defender para punto de conexión se reduce a dos pasos importantes:

Paso 1: Identificar la arquitectura

Dependiendo de su entorno, algunas herramientas son más adecuadas para determinadas arquitecturas. Use la tabla siguiente para decidir qué arquitectura de Defender para punto de conexión se adapta mejor a su organización.

| Arquitectura | Description |

|---|---|

| Nativo de nube | Se recomienda usar Microsoft Intune para incorporar, configurar y corregir puntos de conexión desde la nube para las empresas que no tienen una solución de administración de configuración local o buscan reducir su infraestructura local. |

| Administración conjunta | Para las organizaciones que hospedan cargas de trabajo locales y basadas en la nube, se recomienda usar ConfigMgr y Intune de Microsoft para sus necesidades de administración. Estas herramientas proporcionan un conjunto completo de características de administración con tecnología de nube y opciones de administración conjunta únicas para aprovisionar, implementar, administrar y proteger aplicaciones y puntos de conexión en una organización. |

| Local | Para las empresas que quieren aprovechar las capacidades basadas en la nube de Microsoft Defender para punto de conexión al mismo tiempo que maximizan sus inversiones en Configuration Manager o Servicios de dominio de Active Directory, recomendar esta arquitectura. |

| Evaluación e incorporación local | Se recomienda esta arquitectura para los SOC (Centros de operaciones de seguridad) que buscan evaluar o ejecutar un Microsoft Defender para punto de conexión piloto, pero que no tienen herramientas de administración o implementación existentes. Esta arquitectura también se puede usar para incorporar dispositivos en entornos pequeños sin infraestructura de administración, como una red perimetral (zona desmilitarizada). |

Paso 2: Seleccionar método de implementación

Una vez que haya determinado la arquitectura del entorno y haya creado un inventario como se describe en la sección de requisitos, use la tabla siguiente para seleccionar las herramientas de implementación adecuadas para los puntos de conexión del entorno. Esto le ayudará a planear la implementación de forma eficaz.

| Punto de conexión | Herramienta de implementación |

|---|---|

| Windows |

Script local (hasta 10 dispositivos) Directiva de grupo Microsoft Intune/Mobile Administrador de dispositivos Microsoft Configuration Manager Scripts de VDI |

|

Servidores Windows Servidores Linux |

Integración con Microsoft Defender for Cloud |

| macOS |

Script local Microsoft Intune JAMF Pro Administración de dispositivos móviles |

| Servidores Linux |

Script local Marioneta Ansible Chef Saltstack |

| Android | Microsoft Intune |

| iOS |

Microsoft Intune Administrador de aplicaciones móviles |

Nota:

Para los dispositivos que no se administran mediante Microsoft Intune o Microsoft Configuration Manager, puede usar la administración de seguridad para Microsoft Defender para punto de conexión para recibir configuraciones de seguridad para Microsoft Defender directamente desde Intune.

Paso siguiente

Después de elegir la arquitectura de Defender para punto de conexión y el método de implementación, continúe con paso 4: Incorporación de dispositivos.

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.