Control de dispositivos para macOS

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

- Microsoft Defender para Empresas

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Requisitos

Device Control para macOS tiene los siguientes requisitos previos:

- Microsoft Defender para punto de conexión derecho (puede ser de prueba)

- Versión mínima del sistema operativo: macOS 11 o posterior

- Versión mínima del producto: 101.34.20

Información general

Microsoft Defender para punto de conexión característica de control de dispositivos le permite:

- Auditar, permitir o impedir el acceso de lectura, escritura o ejecución al almacenamiento extraíble; Y

- Administre dispositivos iOS y portables, y dispositivos cifrados APFS de Apple y medios Bluetooth, con o sin exclusiones.

Preparar los puntos de conexión

Microsoft Defender para punto de conexión derecho (puede ser de prueba)

Versión mínima del sistema operativo: macOS 11 o posterior

Implementación del acceso completo al disco: es posible que ya lo haya creado e implementado https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig anteriormente para otras características de MDE. Debe conceder permiso de acceso completo al disco para una nueva aplicación:

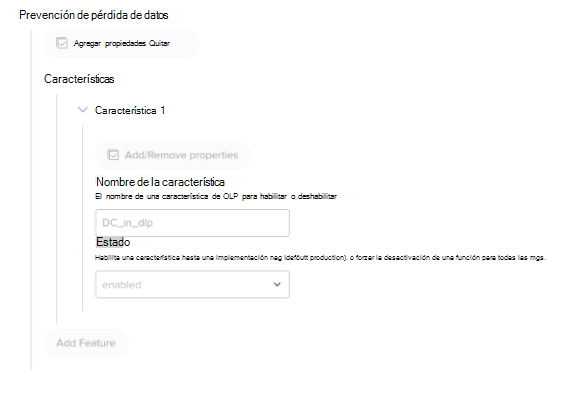

com.microsoft.dlp.daemon.Habilite El control de dispositivos en la configuración de preferencias de MDE:

Prevención de pérdida de datos (DLP)/Características/

En Nombre de característica, escriba "DC_in_dlp"

En Estado, escriba "habilitado"

Ejemplo 1: JAMF mediante schema.json.

Ejemplo 2: demo.mobileconfig

<key>dlp</key>

<dict>

<key>features</key>

<array>

<dict>

<key>name</key>

<string>DC_in_dlp</string>

<key>state</key>

<string>enabled</string>

</dict>

</array>

</dict>

Versión mínima del producto: 101.91.92 o posterior

Ejecute la versión de mdatp a través de Terminal para ver la versión del producto en el equipo cliente:

Descripción de las directivas

Las directivas determinan el comportamiento del control de dispositivo para macOS. La directiva se dirige a través de Intune o JAMF a una colección de máquinas o usuarios.

La directiva Control de dispositivos para macOS incluye la configuración, los grupos y las reglas:

- La configuración global denominada "configuración" permite definir el entorno global.

- El grupo denominado "grupos" permite crear grupos multimedia. Por ejemplo, grupo USB autorizado o grupo USB cifrado.

- La regla de directiva de acceso denominada "reglas" permite crear una directiva para restringir cada grupo. Por ejemplo, solo permitir que el usuario autorizado escriba un grupo USB autorizado de acceso.

Nota:

Se recomienda usar los ejemplos de GitHub para comprender las propiedades: mdatp-devicecontrol/Removable Storage Access Control Samples/macOS/policy at main - microsoft/mdatp-devicecontrol (github.com).

También puede usar los scripts en mdatp-devicecontrol/tree/main/python#readme at main - microsoft/mdatp-devicecontrol (github.com) para traducir la directiva de control de dispositivos Windows a la directiva de control de dispositivos macOS o traducir la directiva de control de dispositivos macOS V1 a esta directiva V2.

Nota:

Hay problemas conocidos con el control de dispositivos para macOS que los clientes deben tener en cuenta al crear directivas.

Procedimientos recomendados

El control de dispositivos para macOS tiene funcionalidades similares al control de dispositivos para Windows, pero macOS y Windows proporcionan diferentes funcionalidades subyacentes para administrar dispositivos, por lo que hay algunas diferencias importantes:

- macOS no tiene una Administrador de dispositivos centralizada ni una vista de los dispositivos. El acceso se concede o deniega a las aplicaciones que interactúan con los dispositivos. Este es el motivo por el que en macOS hay un conjunto más completo de tipos de acceso. Por ejemplo, en un

portableDevicecontrol de dispositivo para macOS puede denegar o permitirdownload_photos_from_device. - Para mantener la coherencia con Windows, hay

generic_readygeneric_writegeneric_executetipos de acceso. No es necesario cambiar las directivas con tipos de acceso genéricos si se agregan tipos de acceso específicos adicionales en el futuro. El procedimiento recomendado es usar tipos de acceso genéricos a menos que haya una necesidad específica de denegar o permitir una operación más específica. - Crear una

denydirectiva con tipos de acceso genéricos es la mejor manera de intentar bloquear por completo todas las operaciones para ese tipo de dispositivo (por ejemplo, teléfonos Android), pero puede haber brechas si la operación se realiza mediante una aplicación que no es compatible con el control de dispositivos macOS.

Configuración

Estas son las propiedades que puede usar al crear los grupos, las reglas y la configuración en la directiva de control de dispositivos para macOS.

| Nombre de propiedad | Description | Opciones |

|---|---|---|

| Funciones | Configuraciones específicas de características | Puede establecer en disable false o true para las siguientes características:- removableMedia- appleDevice- portableDevice, incluidos los medios de cámara o PTP- bluetoothDeviceEl valor predeterminado es true, por lo que si no configura este valor, no se aplicará incluso si crea una directiva personalizada para removableMedia, porque está deshabilitada de forma predeterminada. |

| Global | Establecimiento de la aplicación predeterminada | Puede establecer en defaultEnforcement- allow (valor predeterminado)- deny |

| Ux | Puede establecer un hipervínculo en la notificación. | navigationTarget: string. Ejemplo: "http://www.microsoft.com" |

Group

| Nombre de propiedad | Description | Opciones |

|---|---|---|

$type |

El tipo de grupo | "dispositivo" |

id |

GUID, un identificador único, representa el grupo y se usará en la directiva. | Puede generar el identificador a través de New-Guid (Microsoft.PowerShell.Utility): PowerShell o el comando uuidgen en macOS. |

name |

Nombre descriptivo del grupo. | string |

query |

Cobertura de medios en este grupo | Consulte las tablas de propiedades de consulta siguientes para obtener más información. |

Consulta

Device Control admite dos tipos de consultas:

El tipo de consulta 1 es el siguiente:

| Nombre de propiedad | Description | Opciones |

|---|---|---|

$type |

Identificación de la operación lógica que se va a realizar en las cláusulas | all: los atributos de las cláusulas son una relación And . Por ejemplo, si el administrador coloca vendorId y serialNumber, para cada USB conectado, el sistema comprueba si el USB cumple ambos valores.y: es equivalente a todos Cualquier: Los atributos de las cláusulas son Relación or . Por ejemplo, si el administrador coloca vendorId y serialNumber, para cada USB conectado, el sistema realiza la aplicación siempre y cuando el USB tenga un valor idéntico vendorId o serialNumber . o: es equivalente a cualquier |

clauses |

Use la propiedad de dispositivo multimedia para establecer la condición de grupo. | Matriz de objetos de cláusula que se evalúan para determinar la pertenencia a grupos. Consulte la sección Cláusula a continuación. |

El tipo de consulta 2 es el siguiente:

| Nombre de propiedad | Description | Opciones |

|---|---|---|

$type |

Identificación de la operación lógica que se va a realizar en la subconsulta | not: negación lógica de una consulta |

query |

Una subconsulta | Consulta que se va a negar. |

Cláusula

Propiedades de cláusula

| Nombre de propiedad | Description | Opciones |

|---|---|---|

$type |

Tipo de cláusula | Consulte la tabla siguiente para ver las cláusulas admitidas. |

value |

$type valor específico que se va a usar |

Cláusulas admitidas

| cláusula $type | valor | Description |

|---|---|---|

primaryId |

Uno de: - apple_devices- removable_media_devices - portable_devices - bluetooth_devices |

|

vendorId |

Cadena hexadecimal de 4 dígitos | Coincide con el identificador de proveedor de un dispositivo |

productId |

Cadena hexadecimal de 4 dígitos | Coincide con el identificador de producto de un dispositivo |

serialNumber |

string | Coincide con el número de serie de un dispositivo. No coincide si el dispositivo no tiene un número de serie. |

encryption |

apfs | Coincide si un dispositivo está cifrado apfs. |

groupId |

Cadena UUID | Coincide si un dispositivo es miembro de otro grupo. El valor representa el UUID del grupo con el que se va a hacer coincidir. El grupo debe definirse dentro de la directiva antes de la cláusula . |

Regla de directiva de acceso

| Nombre de propiedad | Description | Opciones |

|---|---|---|

id |

GUID, un identificador único, representa la regla y se usará en la directiva. | New-Guid (Microsoft.PowerShell.Utility): PowerShell uuidgen |

name |

Cadena, el nombre de la directiva y se mostrará en la notificación del sistema en función de la configuración de directiva. | |

includeGroups |

Los grupos a los que se aplicará la directiva. Si se especifican varios grupos, la directiva se aplica a cualquier medio de todos esos grupos. Si no se especifica, la regla se aplica a todos los dispositivos. | El valor de id . dentro del grupo debe usarse en esta instancia. Si hay varios grupos en includeGroups, es AND. "includeGroups": ["3f082cd3-f701-4c21-9a6a-ed115c28e217"] |

excludeGroups |

Los grupos a los que no se aplica la directiva. | El valor de id . dentro del grupo debe usarse en esta instancia. Si hay varios grupos en excludeGroups, es OR. |

entries |

Una regla puede tener varias entradas; cada entrada con un GUID único indica a Device Control una restricción. | Consulte la tabla de propiedades de entrada más adelante en este artículo para obtener los detalles. |

En la tabla siguiente se enumeran las propiedades que puede usar en la entrada:

| Nombre de propiedad | Description | Opciones |

|---|---|---|

$type |

Incluye: - removableMedia- appleDevice- PortableDevice- bluetoothDevice- generic |

|

| Aplicación | - $type:- allow- deny- auditAllow- auditDenyCuando se selecciona $type permitir, el valor de opciones admite: - disable_audit_allowIncluso si se produce Allow y se configura auditAllow , el sistema no enviará eventos. Cuando se selecciona $type denegar, el valor de opciones admite: disable_audit_denyIncluso si se produce Block y se configura auditDeny , el sistema no mostrará notificaciones ni enviará eventos. Cuando se selecciona $type auditAllow, el valor de opciones admite: send_eventCuando se selecciona $type auditDeny, el valor de opciones admite: send_eventshow_notification |

|

access |

Especifique uno o varios derechos de acceso para esta regla. Estos pueden incluir permisos granulares específicos del dispositivo o permisos genéricos más amplios. Consulte la tabla siguiente para obtener más información sobre los tipos de acceso válidos para una entrada determinada $type. | |

id |

UUID |

En la tabla siguiente se enumeran las propiedades que puede usar en la entrada:

Aplicación

Nombre de propiedad de cumplimiento

| Nombre de propiedad | Description | Opciones |

|---|---|---|

$type |

El tipo de aplicación | Consulte la tabla siguiente para conocer las aplicaciones admitidas. |

options |

$type valor específico que se va a usar | Matriz de opciones para la entrada. Se puede omitir si no se desean opciones. |

Tipo de aplicación

| Nombre de propiedad | Description | Opciones |

|---|---|---|

Enforcement $type |

options valores [string] |

Description |

allow |

disable_audit_allow |

Incluso si se produce Allow y se configura auditAllow , el sistema no enviará eventos. |

deny |

disable_audit_deny |

Incluso si se produce Block y se configura auditDeny, el sistema no mostrará notificaciones ni enviará eventos. |

auditAllow |

send_event |

Envío de telemetría |

auditDeny |

- send_event- show_notification |

- Envío de telemetría - Mostrar la experiencia de usuario de bloque al usuario |

Tipos de acceso

| entrada $type | Valores de 'access' [string] | Acceso genérico | Description |

|---|---|---|---|

| appleDevice | backup_device | generic_read | |

| appleDevice | update_device | generic_write | |

| appleDevice | download_photos_from_device | generic_read | descargar una foto del dispositivo iOS específico a la máquina local |

| appleDevice | download_files_from_device | generic_read | descargar archivos del dispositivo iOS específico a la máquina local |

| appleDevice | sync_content_to_device | generic_write | sincronizar contenido de la máquina local con un dispositivo iOS específico |

| portableDevice | download_files_from_device | generic_read | |

| portableDevice | send_files_to_device | generic_write | |

| portableDevice | download_photos_from_device | generic_read | |

| portableDevice | Depuración | generic_execute | Control de herramientas de ADB |

| *removableMedia | read | generic_read | |

| removableMedia | write | generic_write | |

| removableMedia | Ejecutar | generic_execute | generic_read |

| bluetoothDevice | download_files_from_device | ||

| bluetoothDevice | send_files_to_device | generic_write | |

| Genérico | generic_read | Equivalente a establecer todos los valores de acceso indicados en esta tabla que se asignan a generic_read. | |

| Genérico | generic_write | Equivalente a establecer todos los valores de acceso indicados en esta tabla que se asignan a generic_write. | |

| Genérico | generic_execute | Equivalente a establecer todos los valores de acceso indicados en esta tabla que se asignan a generic_execute. |

Experiencia del usuario final

Una vez que se produce Deny y la notificación está habilitada en la directiva, el usuario final ve un cuadro de diálogo:

Estado

Use mdatp health --details device_control para inspeccionar el estado del control de dispositivo:

active : ["v2"]

v1_configured : false

v1_enforcement_level : unavailable

v2_configured : true

v2_state : "enabled"

v2_sensor_connection : "created_ok"

v2_full_disk_access : "approved"

active- versión de la característica, debería ver ["v2"]. (El control de dispositivo está habilitado, pero no configurado).- [] - El control de dispositivo no está configurado en esta máquina.

- ["v1"] - Está en una versión preliminar de Device Control. Migre a la versión 2 con esta guía. v1 se considera obsoleto y no se describe en esta documentación.

- ["v1","v2"] - Tiene v1 y v2 habilitados. Fuera del tablero desde la versión 1.

v1_configured: se aplica la configuración v1v1_enforcement_level: cuando v1 está habilitadov2_configured: se aplica la configuración v2v2_state- Estado v2,enabledsi funciona completamentev2_sensor_connection: sicreated_ok, el Control de dispositivos estableció la conexión a la extensión del sistemav2_full_disk_access- si no esapprovedasí, el control de dispositivo no puede impedir algunas o todas las operaciones

Reporting

Puede ver el evento de directiva en la búsqueda avanzada y el informe control de dispositivos. Para obtener más información, consulte Protección de los datos de la organización con el control de dispositivos.

Escenarios

Estos son algunos escenarios comunes que le ayudarán a familiarizarse con Microsoft Defender para punto de conexión y Microsoft Defender para punto de conexión Device Control.

Escenario 1: Denegar cualquier medio extraíble, pero permitir USB específicos

En este escenario, debe crear dos grupos: un grupo para cualquier medio extraíble y otro para el grupo de USB aprobados. También debe crear una regla de directiva de acceso.

Paso 1: Configuración: habilitar el control de dispositivos y establecer la aplicación predeterminada

"settings": {

"features": {

"removableMedia": {

"disable": false

}

},

"global": {

"defaultEnforcement": "allow"

},

"ux": {

"navigationTarget": "http://www.deskhelp.com"

}

}

Paso 2: Grupos: Create cualquier grupo de medios extraíbles y un grupo de USB aprobados

- Create un grupo para cubrir los dispositivos multimedia extraíbles.

- Create un grupo de USB aprobados.

- Combine esos grupos en uno

groups.

"groups": [

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e211",

"name": "All Removable Media Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "primaryId",

"value": "removable_media_devices"

}

]

}

},

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e212",

"name": "Kingston Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "vendorId",

"value": "0951"

}

]

}

}

]

Paso 3: Reglas: Create denegar la directiva para los USB no permitidos

Create regla de directiva de acceso y poner en rules:

"rules": [

{

"id": "772cef80-229f-48b4-bd17-a69130092981",

"name": "Deny RWX to all Removable Media Devices except Kingston",

"includeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e211"

],

"excludeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e212"

],

"entries": [

{

"$type": "removableMedia",

"id": "A7CEE2F8-CE34-4B34-9CFE-4133F0361035",

"enforcement": {

"$type": "deny"

},

"access": [

"read",

"write",

"execute"

]

},

{

"$type": "removableMedia",

"id": "18BA3DD5-4C9A-458B-A756-F1499FE94FB4",

"enforcement": {

"$type": "auditDeny",

"options": [

"send_event",

"show_notification"

]

},

"access": [

"read",

"write",

"execute"

]

}

]

}

]

En este caso, solo tiene una directiva de regla de acceso, pero si tiene varias, asegúrese de agregar todo a rules.

Problemas conocidos

Advertencia

El control de dispositivos en macOS restringe los dispositivos Android que están conectados solo mediante el modo PTP. El control del dispositivo no restringe otros modos como transferencia de archivos, tethering USB y MIDI.

Consulte también

- Implementación del control de dispositivos mediante Intune

- Implementación del control de dispositivos mediante JAMF

- Implementación manual del control de dispositivos

- Preguntas más frecuentes sobre el control de dispositivos macOS

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.