Investigación de alertas en XDR de Microsoft Defender

Se aplica a:

- Microsoft Defender XDR

Nota:

En este artículo se describen las alertas de seguridad en XDR de Microsoft Defender. Sin embargo, puede usar alertas de actividad para enviar notificaciones por correo electrónico a usted mismo u otros administradores cuando los usuarios realicen actividades específicas en Microsoft 365. Para obtener más información, consulte Creación de alertas de actividad: Microsoft Purview | Microsoft Docs.

Las alertas son la base de todos los incidentes e indican la aparición de eventos malintencionados o sospechosos en su entorno. Las alertas suelen formar parte de un ataque más amplio y proporcionan pistas sobre un incidente.

En XDR de Microsoft Defender, las alertas relacionadas se agregan juntas para formar incidentes. Los incidentes siempre proporcionarán el contexto más amplio de un ataque; sin embargo, el análisis de alertas puede ser útil cuando se requiere un análisis más profundo.

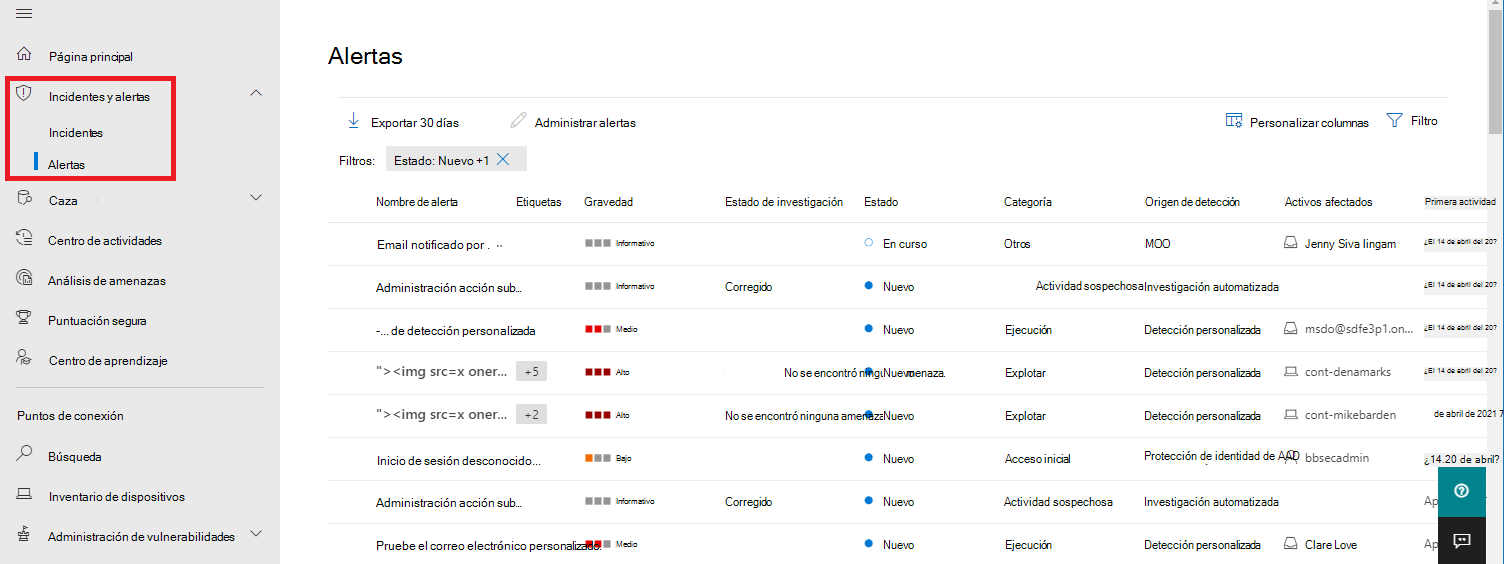

La cola Alertas muestra el conjunto actual de alertas. Puede acceder a la cola de alertas desde Incidentes & alertas Alertas > en el inicio rápido del portal de Microsoft Defender.

Las alertas de diferentes soluciones de seguridad de Microsoft, como Microsoft Defender para punto de conexión, Defender para Office 365, Microsoft Sentinel, Defender for Cloud, Defender for Identity, Defender for Cloud Apps, Defender XDR, App Governance, Microsoft Entra ID Protection y Microsoft Data Loss Prevention aparecen aquí.

De forma predeterminada, la cola de alertas del portal de Microsoft Defender muestra las alertas nuevas y en curso de los últimos siete días. La alerta más reciente está en la parte superior de la lista para que pueda verla primero.

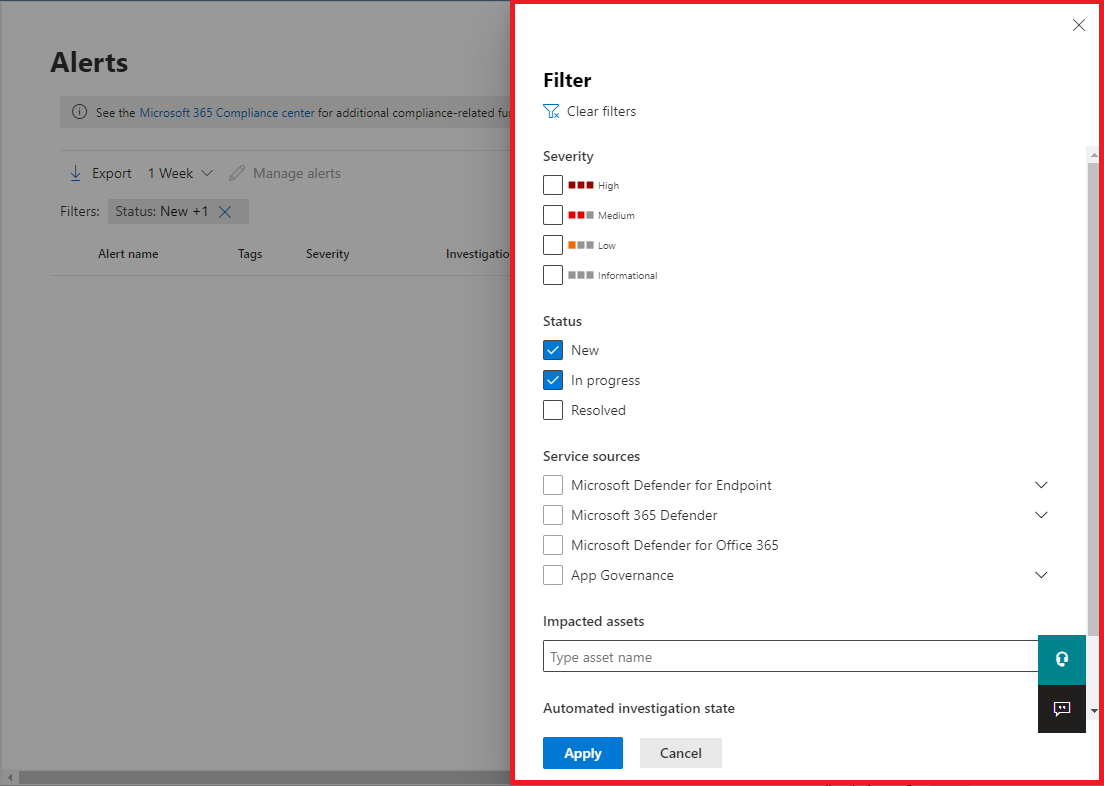

En la cola de alertas predeterminada, puede seleccionar Filtrar para ver un panel Filtro , desde el que puede especificar un subconjunto de las alertas. Por ejemplo:

Puede filtrar las alertas según estos criterios:

- Severity

- Estado

- Categories

- Orígenes de servicio/detección

- Etiquetas

- Policy

- Entidades (los recursos afectados)

- Estado de investigación automatizada

- Identificadores de suscripción de alerta

Nota:

Los clientes de XDR de Microsoft Defender ahora pueden filtrar incidentes con alertas en las que un dispositivo en peligro se comunica con dispositivos de tecnología operativa (OT) conectados a la red empresarial mediante la integración de detección de dispositivos de Microsoft Defender para IoT y Microsoft Defender para punto de conexión. Para filtrar estos incidentes, seleccione Cualquiera en los orígenes de servicio o detección y, a continuación, seleccione Microsoft Defender para IoT en el nombre del producto o consulte Investigar incidentes y alertas en Microsoft Defender para IoT en el portal de Defender. También puede usar grupos de dispositivos para filtrar las alertas específicas del sitio. Para obtener más información sobre los requisitos previos de Defender para IoT, consulte Introducción a la supervisión de IoT empresarial en XDR de Microsoft Defender.

Una alerta puede tener etiquetas del sistema o etiquetas personalizadas con ciertos fondos de color. Las etiquetas personalizadas usan el fondo blanco, mientras que las etiquetas del sistema suelen usar colores de fondo rojo o negro. Las etiquetas del sistema identifican lo siguiente en un incidente:

- Un tipo de ataque, como ransomware o suplantación de identidad de credenciales

- Acciones automáticas, como la investigación y respuesta automáticas y la interrupción automática de ataques

- Expertos de Defender que controlan un incidente

- Activos críticos implicados en el incidente

Sugerencia

La administración de la exposición a la seguridad de Microsoft, basada en clasificaciones predefinidas, etiqueta automáticamente los dispositivos, las identidades y los recursos en la nube como un recurso crítico. Esta funcionalidad integrada garantiza la protección de los recursos más importantes y valiosos de una organización. También ayuda a los equipos de operaciones de seguridad a priorizar la investigación y la corrección. Obtenga más información sobre la administración de recursos críticos.

Roles necesarios para las alertas de Defender para Office 365

Tendrá que tener cualquiera de los siguientes roles para acceder a las alertas de Microsoft Defender para Office 365:

Para los roles globales de Microsoft Entra:

- Administrador global

- Administrador de seguridad

- Operador de seguridad

- Lector global

- Lector de seguridad

Grupos de roles de cumplimiento de & seguridad de Office 365

- Administrador de cumplimiento

- Administración de la organización

Nota:

Microsoft recomienda usar roles con menos permisos para mejorar la seguridad. El rol De administrador global, que tiene muchos permisos, solo se debe usar en situaciones de emergencia cuando no cabe ningún otro rol.

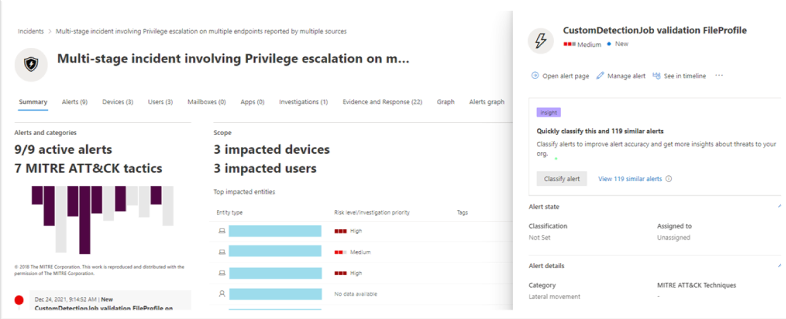

Analizar una alerta

Para ver la página principal de la alerta, seleccione el nombre de la alerta. Por ejemplo:

También puede seleccionar la acción Abrir la página de alerta principal en el panel Administrar alertas .

Una página de alertas se compone de estas secciones:

- Historia de alertas, que es la cadena de eventos y alertas relacionadas con esta alerta en orden cronológico

- Detalles de resumen

A lo largo de una página de alerta, puede seleccionar los puntos suspensivos (...) junto a cualquier entidad para ver las acciones disponibles, como vincular la alerta a otro incidente. La lista de acciones disponibles depende del tipo de alerta.

Orígenes de alertas

Las alertas XDR de Microsoft Defender proceden de soluciones como Microsoft Defender para punto de conexión, Defender para Office 365, Defender for Identity, Defender for Cloud Apps, el complemento de gobernanza de aplicaciones para Microsoft Defender for Cloud Apps, Microsoft Entra ID Protection y Microsoft Data Loss Prevention. Es posible que observe alertas con caracteres antepuestos en la alerta. En la tabla siguiente, se proporcionan instrucciones para ayudarle a comprender la asignación de orígenes de alertas en función del carácter antepuesto en la alerta.

Nota:

- Los GUID antepuestos son específicos solo para experiencias unificadas, como la cola de alertas unificadas, la página de alertas unificadas, la investigación unificada y el incidente unificado.

- El carácter antepuesto no cambia el GUID de la alerta. El único cambio en el GUID es el componente antepuesto.

| Origen de la alerta | Identificador de alerta con caracteres antepuestos |

|---|---|

| Microsoft Defender XDR | ra{GUID} ta{GUID} para alertas de ThreatExpertsea{GUID} para alertas de detecciones personalizadas |

| Microsoft Defender para Office 365 | fa{GUID} Ejemplo: fa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender para punto de conexión | da{GUID} ed{GUID} para alertas de detecciones personalizadas |

| Microsoft Defender for Identity | aa{GUID} Ejemplo: aa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender for Cloud Apps | ca{GUID} Ejemplo: ca123a456b-c789-1d2e-12f1g33h445h6i |

| Protección de Microsoft Entra ID | ad{GUID} |

| Gobernanza de aplicaciones | ma{GUID} |

| Prevención de pérdida de datos de Microsoft | dl{GUID} |

| Microsoft Defender for Cloud | dc{GUID} |

| Microsoft Sentinel | sn{GUID} |

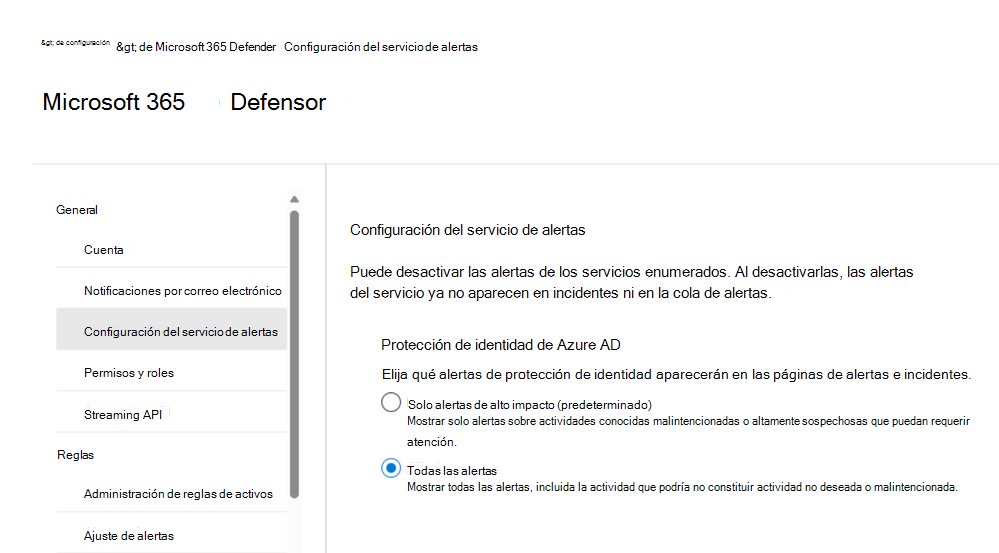

Configuración del servicio de alertas IP de Microsoft Entra

Vaya al portal de Microsoft Defender (security.microsoft.com), seleccione Configuración>XDR de Microsoft Defender.

En la lista, seleccione Configuración del servicio de alertas y, a continuación, configure el servicio de alertas de Microsoft Entra ID Protection .

De forma predeterminada, solo están habilitadas las alertas más relevantes para el centro de operaciones de seguridad. Si desea obtener todas las detecciones de riesgos de IP de Microsoft Entra, puede cambiarla en la sección Configuración del servicio de alertas .

También puede acceder a la configuración del servicio de alertas directamente desde la página Incidentes del portal de Microsoft Defender.

Importante

Parte de la información se refiere a productos preliminares que pueden ser modificados sustancialmente antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

Analizar los recursos afectados

La sección Acciones tomadas tiene una lista de recursos afectados, como buzones, dispositivos y usuarios afectados por esta alerta.

También puede seleccionar Ver en el centro de acciones para ver la pestaña Historial del Centro de acciones en el portal de Microsoft Defender.

Segur el rol de una alerta en el historial de la alerta

El historial de la alerta muestra todos los recursos o entidades relacionados con la alerta en una vista de árbol de procesos. La alerta del título es lo más importante cuando llega por primera vez a la página de la alerta seleccionada. Los recursos del artículo de alertas se pueden expandir y hacer clic. Proporcionan información adicional y aceleran la respuesta, ya que le permiten tomar medidas directamente en el contexto de la página de la alerta.

Nota:

La sección del artículo de alertas puede contener más de una alerta, con alertas adicionales relacionadas con el mismo árbol de ejecución que aparecen antes o después de la alerta que ha seleccionado.

Ver más información de alerta en la página de detalles

La página de detalles muestra los detalles de la alerta seleccionada, con detalles y acciones relacionadas con ella. Si selecciona cualquiera de los recursos o entidades afectados en el historial de la alerta, la página de detalles cambia para proporcionar información contextual y acciones para el objeto seleccionado.

Una vez seleccionada una entidad de interés, la página de detalles cambia para mostrar información sobre el tipo de entidad seleccionado, información histórica cuando está disponible y opciones para realizar acciones en esta entidad directamente desde la página de alertas.

Administrar alertas

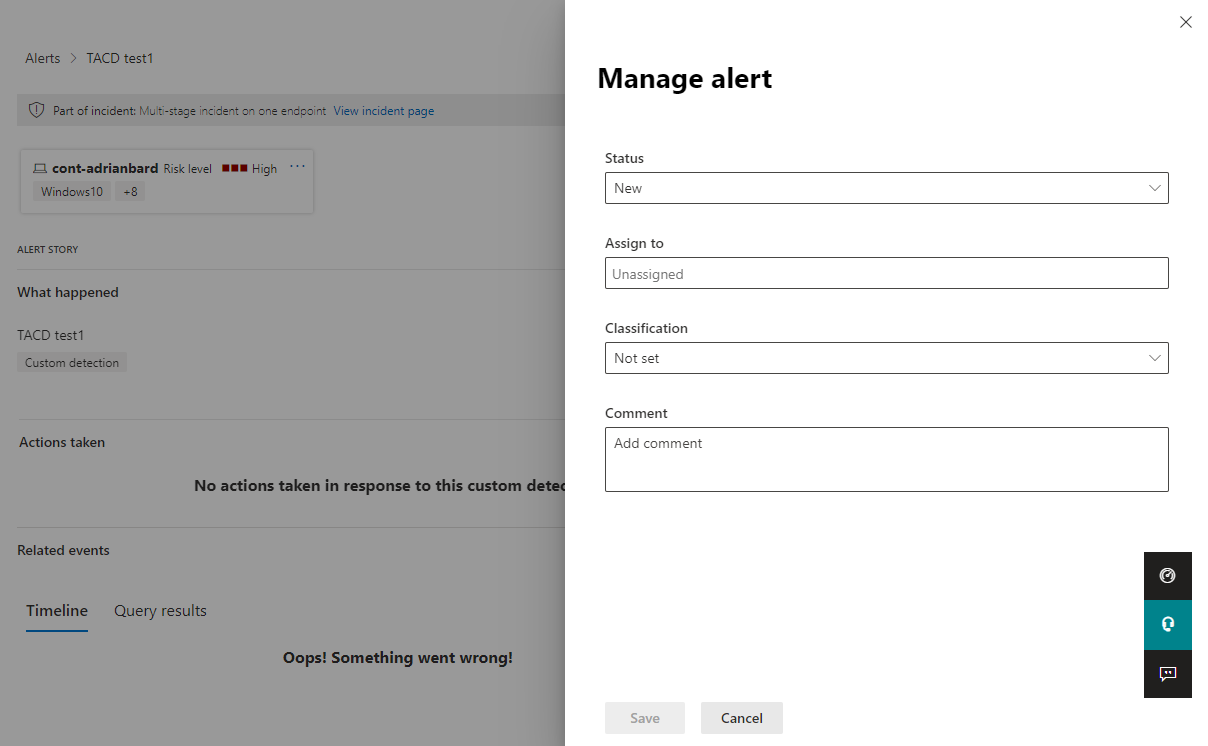

Para administrar una alerta, seleccione Administrar alerta en la sección de detalles del resumen de la página de la alerta. Para una sola alerta, este es un ejemplo del panel Administrar alerta.

El panel Administrar alertas permite ver o especificar:

- El estado de la alerta (Nueva, Resuelta, En curso).

- La cuenta de usuario a la que se ha asignado la alerta.

- La clasificación de la alerta:

- No establecido (valor predeterminado).

- Verdadero positivo con un tipo de amenaza. Use esta clasificación para las alertas que indican con precisión una amenaza real. Al especificar este tipo de amenaza, el equipo de seguridad verá patrones de amenazas y actuará para defender su organización de ellos.

- Actividad informativa y esperada con un tipo de actividad. Use esta opción para las alertas que sean técnicamente precisas, pero que representen un comportamiento normal o una actividad de amenaza simulada. Por lo general, quiere omitir estas alertas, pero esperarlas para actividades similares en el futuro, donde las actividades las desencadenan atacantes o malware reales. Use las opciones de esta categoría para clasificar las alertas de las pruebas de seguridad, la actividad del equipo rojo y el comportamiento inusual esperado de aplicaciones y usuarios de confianza.

- Falso positivo para los tipos de alertas que se crearon incluso cuando no hay ninguna actividad malintencionada o para una falsa alarma. Use las opciones de esta categoría para clasificar las alertas que se identifican erróneamente como eventos o actividades normales como malintencionados o sospechosos. A diferencia de las alertas de "Actividad informativa y esperada", que también puede ser útil para detectar amenazas reales, por lo general no quiere volver a ver estas alertas. La clasificación de alertas como falsos positivos ayuda a Microsoft Defender XDR a mejorar su calidad de detección.

- Un comentario sobre la alerta.

Nota:

Alrededor del 29 de agosto de 2022, los valores de determinación de alertas admitidos anteriormente ("Apt" y "SecurityPersonnel") quedarán en desuso y ya no estarán disponibles a través de la API.

Nota:

Una forma de administrar las alertas mediante el uso de etiquetas. La funcionalidad de etiquetado de Microsoft Defender para Office 365 se está implementando de forma incremental y actualmente está en versión preliminar.

Actualmente, los nombres de etiqueta modificados solo se aplican a las alertas creadas después de la actualización. Las alertas que se generaron antes de la modificación no reflejarán el nombre de etiqueta actualizado.

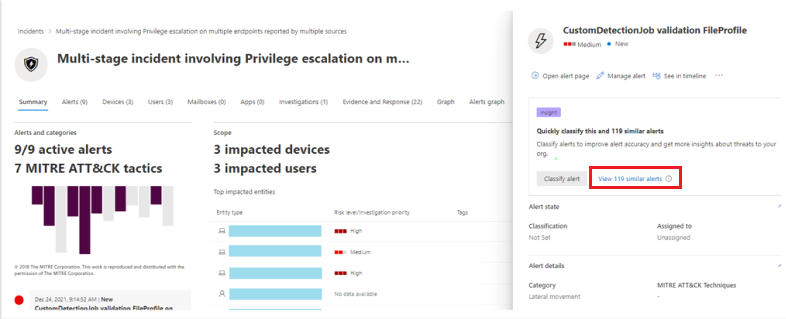

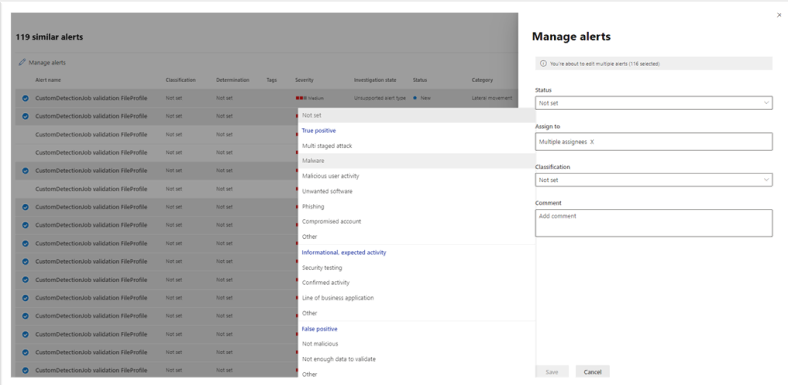

Para administrar un conjunto de alertas similar a una alerta específica, seleccione Ver alertas similares en el cuadro INSIGHT de la sección de detalles de resumen de la página de alertas.

En el panel Administrar alertas, puede clasificar todas las alertas relacionadas al mismo tiempo. Por ejemplo:

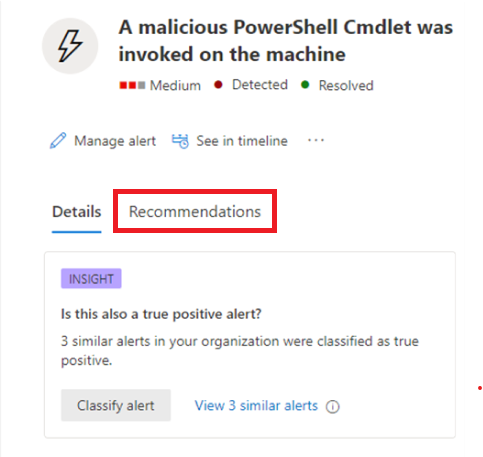

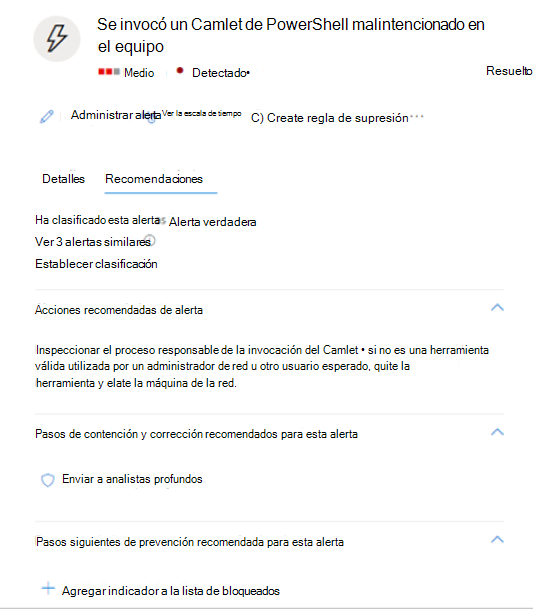

Si ya se clasificaron alertas similares en el pasado, puede ahorrar tiempo mediante las recomendaciones de XDR de Microsoft Defender para obtener información sobre cómo se resolvieron las otras alertas. En la sección de detalles de resumen, seleccione Recomendaciones.

La pestaña Recomendaciones proporciona acciones y consejos para la investigación, la corrección y la prevención. Por ejemplo:

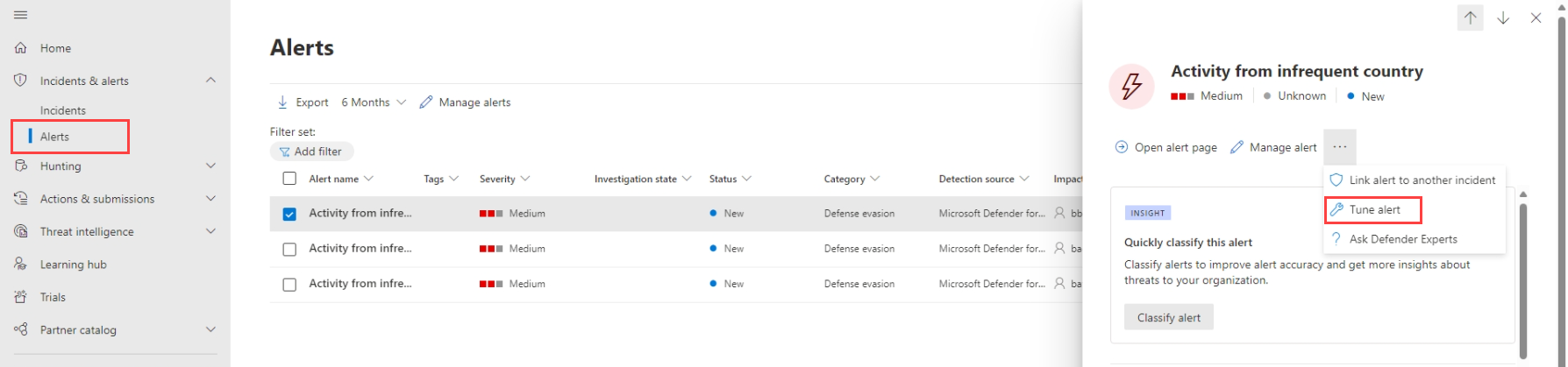

Ajuste de una alerta

Como analista del Centro de operaciones de seguridad (SOC), uno de los principales problemas es evaluar el gran número de alertas que se desencadenan diariamente. El tiempo de un analista es valioso, ya que solo quiere centrarse en alertas de alta gravedad y prioridad alta. Mientras tanto, los analistas también deben evaluar y resolver alertas de prioridad inferior, lo que tiende a ser un proceso manual.

El ajuste de alertas, anteriormente conocido como supresión de alertas, proporciona la capacidad de optimizar y administrar las alertas de antemano. Esto simplifica la cola de alertas y ahorra tiempo de evaluación de prioridades ocultando o resolviendo alertas automáticamente, cada vez que se produce un determinado comportamiento organizativo esperado y se cumplen las condiciones de regla.

Las reglas de optimización de alertas admiten condiciones basadas en tipos de evidencia , como archivos, procesos, tareas programadas y otros tipos de evidencia que desencadenan alertas. Después de crear una regla de optimización de alertas, aplíquela a la alerta seleccionada o a cualquier tipo de alerta que cumpla las condiciones definidas para ajustar la alerta.

El ajuste de alertas a medida que la disponibilidad general captura las alertas solo desde Defender para punto de conexión. Sin embargo, en versión preliminar, el ajuste de alertas también se extiende a otros servicios XDR de Microsoft Defender, como Defender para Office 365, Defender for Identity, Defender for Cloud Apps, Microsoft Entra ID Protection (Microsoft Entra IP) y otros si están disponibles en su plataforma y plan.

Precaución

Se recomienda usar el ajuste de alertas con precaución para escenarios en los que las aplicaciones empresariales internas o las pruebas de seguridad conocidas desencadenan una actividad esperada y no desea ver las alertas.

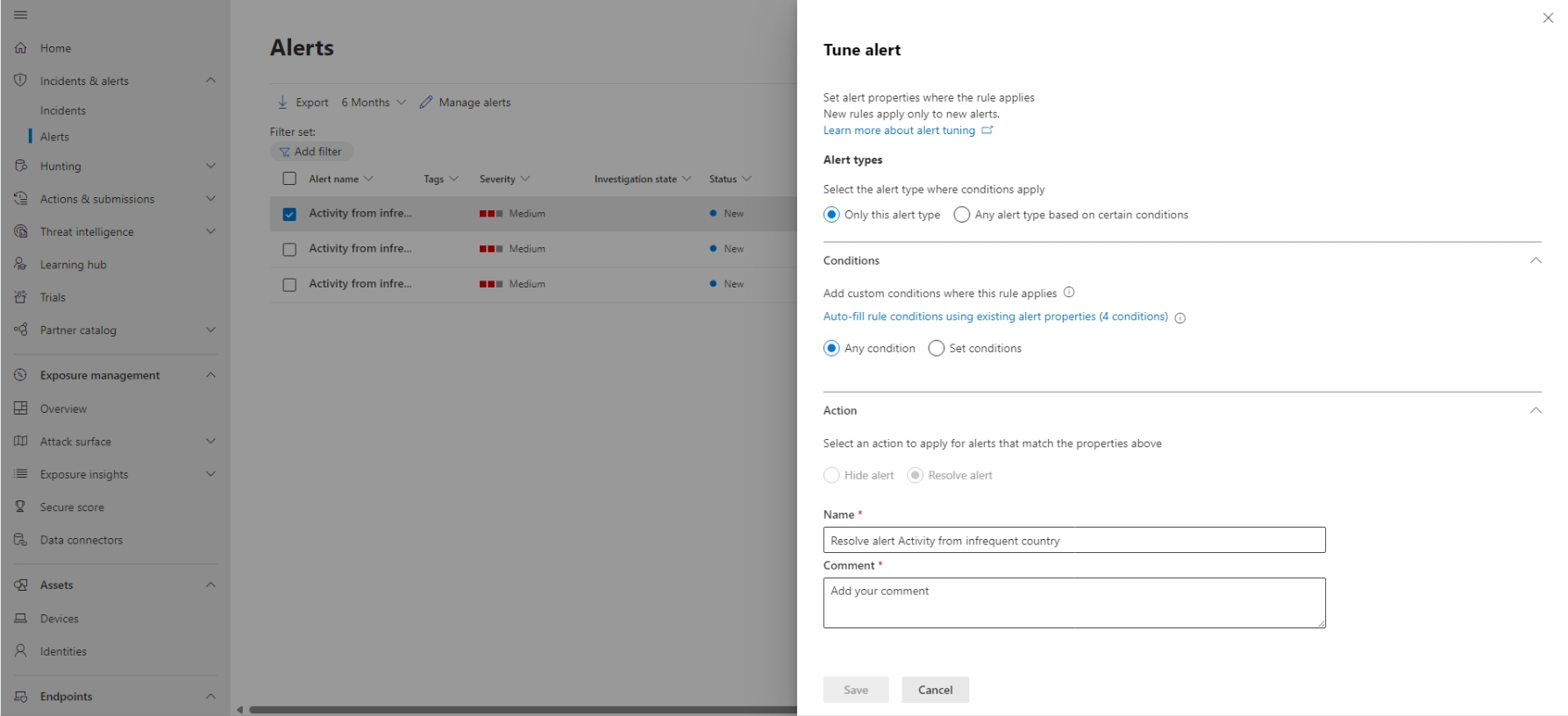

Creación de condiciones de regla para ajustar alertas

Cree reglas de optimización de alertas desde el área Configuración de XDR de Microsoft Defender o desde una página de detalles de alerta. Seleccione una de las pestañas siguientes para continuar.

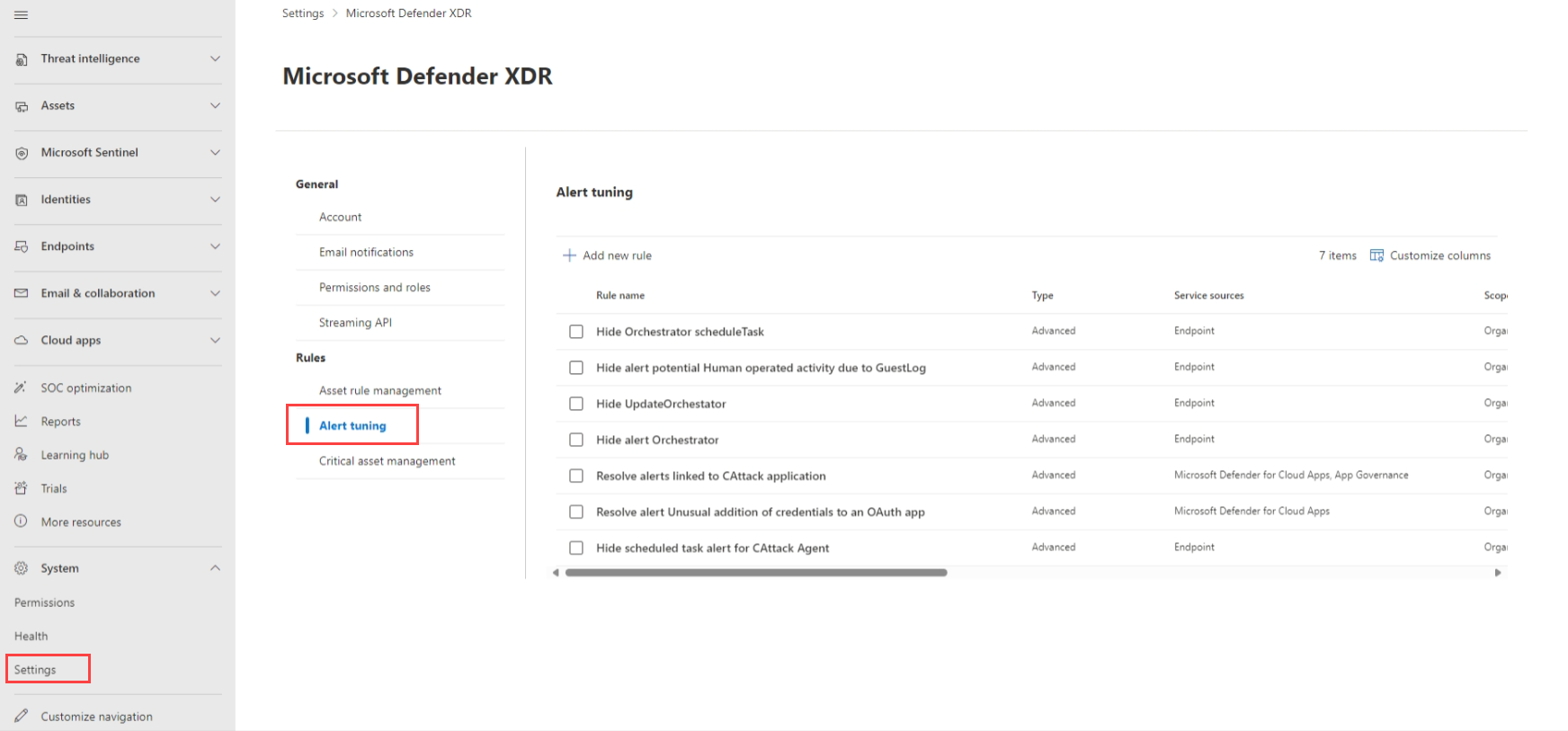

En el portal de Microsoft Defender, seleccione Configuración Ajuste > de alertas XDR > de Microsoft Defender.

Seleccione Agregar nueva regla para ajustar una nueva alerta o seleccione una fila de regla existente para realizar cambios. Al seleccionar el título de la regla, se abre una página de detalles de la regla, donde puede ver una lista de alertas asociadas, editar condiciones o activar y desactivar la regla.

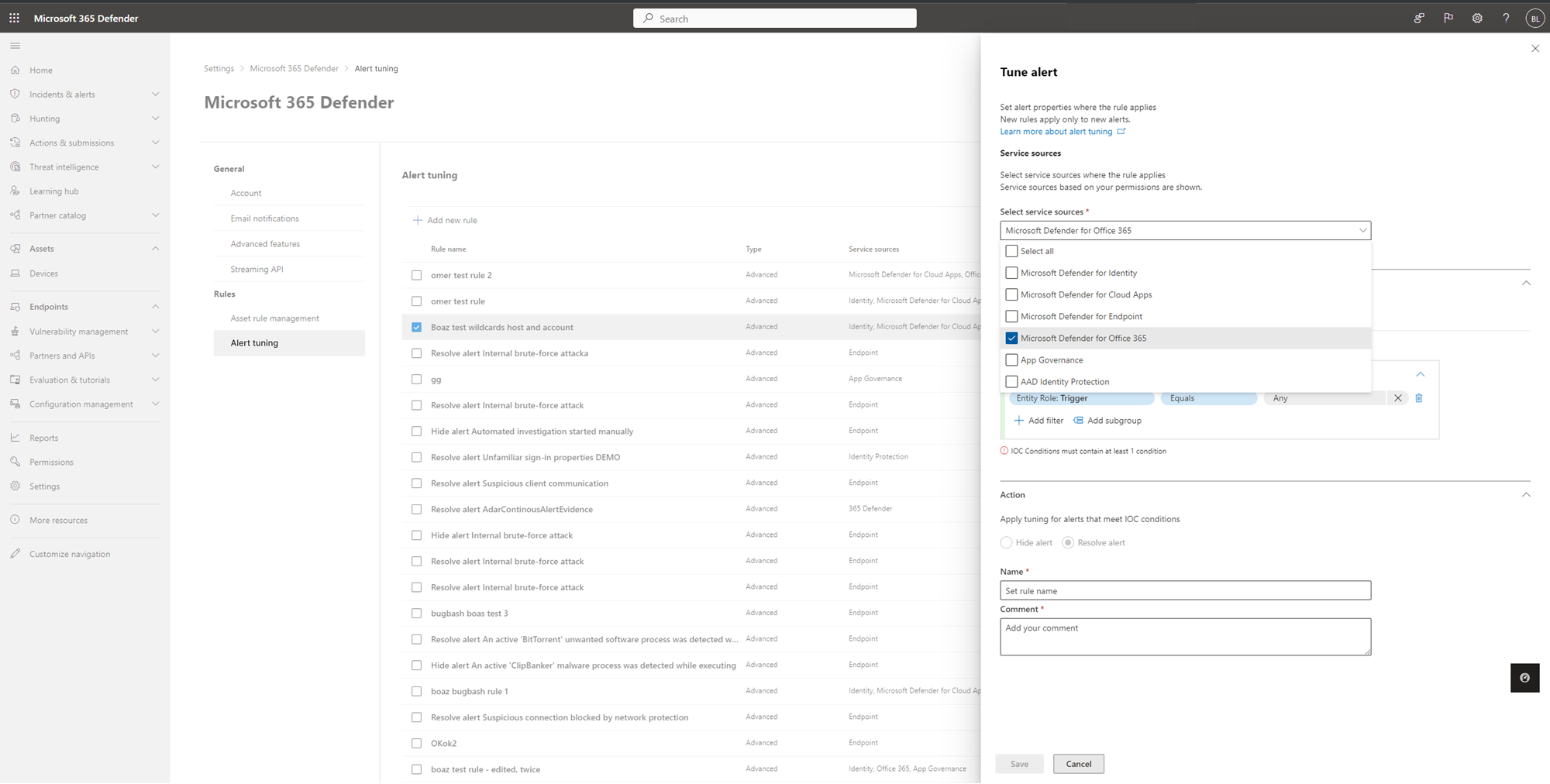

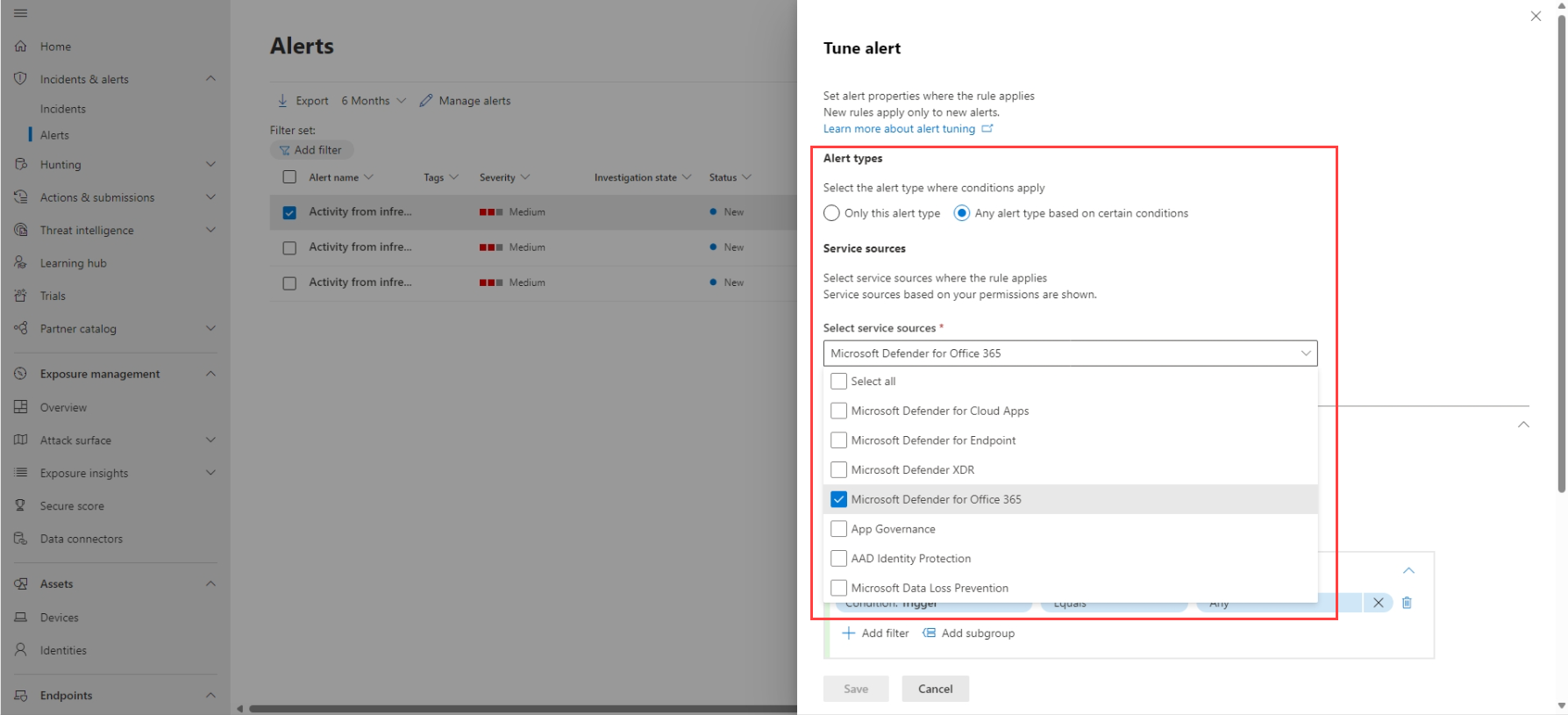

En el panel Optimizar alertas , en Seleccionar orígenes de servicio, seleccione los orígenes de servicio en los que desea aplicar la regla. En la lista solo se muestran los servicios en los que tiene permisos. Por ejemplo:

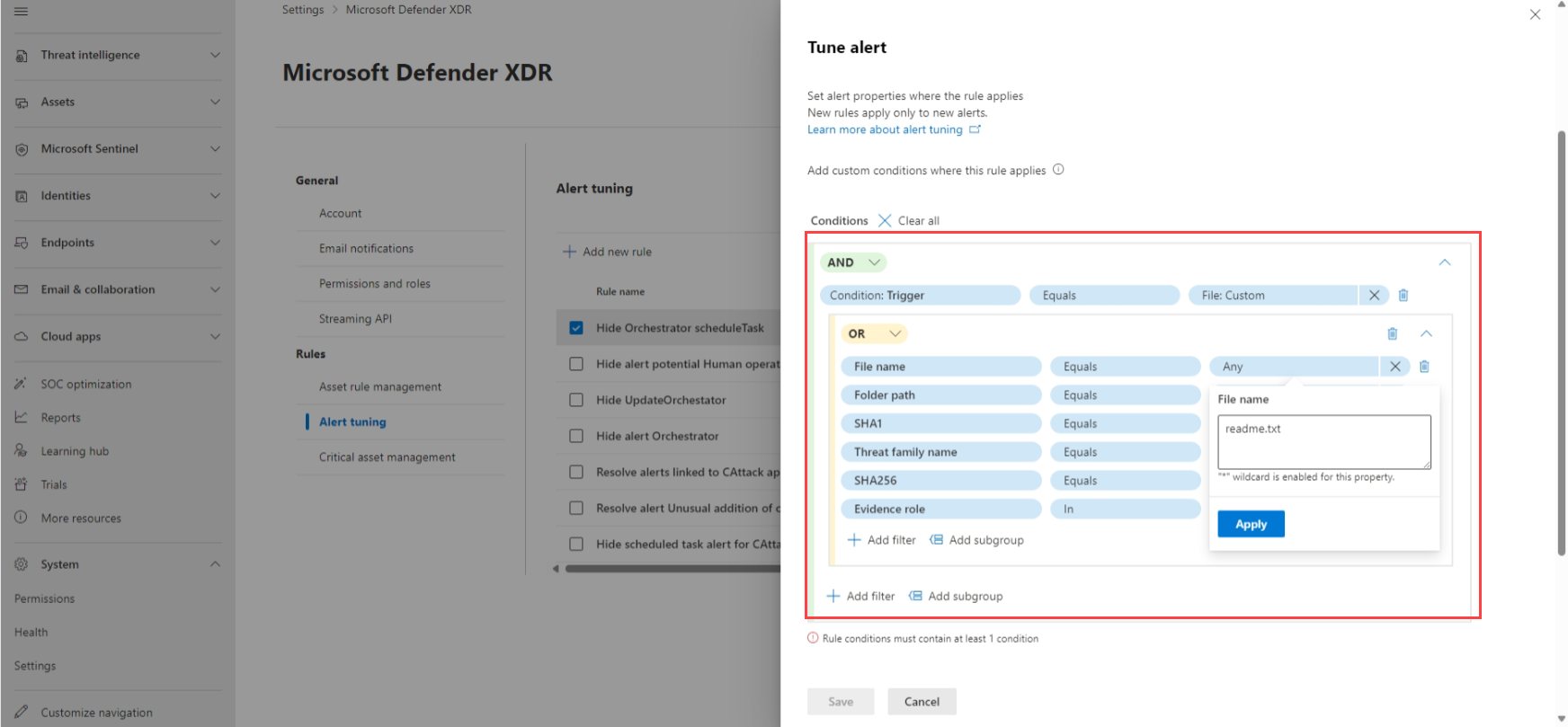

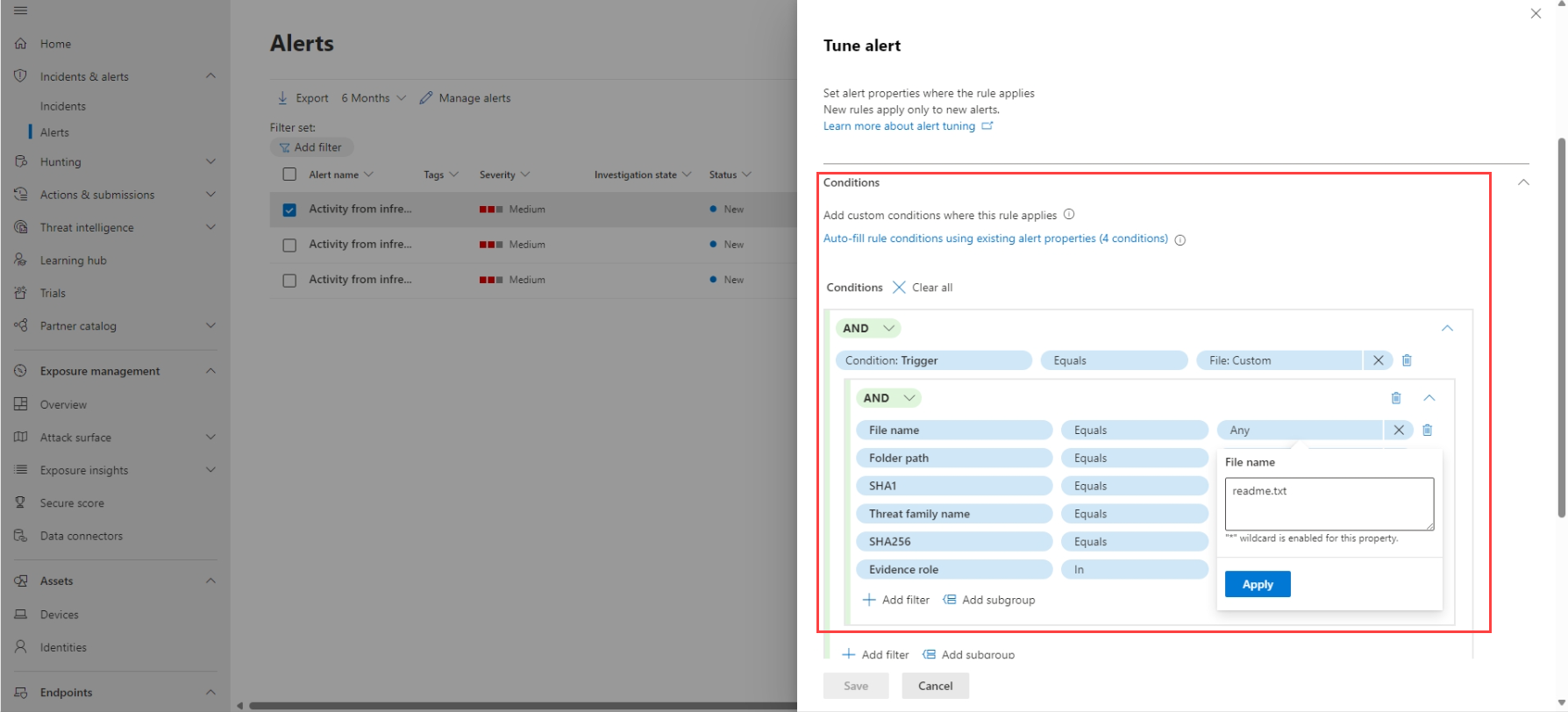

En el área Condiciones , agregue una condición para los desencadenadores de la alerta. Por ejemplo, si desea evitar que se desencadene una alerta cuando se crea un archivo específico, defina una condición para el desencadenador File:Custom y defina los detalles del archivo:

Los desencadenadores enumerados varían en función de los orígenes de servicio seleccionados. Los desencadenadores son todos indicadores de peligro (IOC), como archivos, procesos, tareas programadas y otros tipos de evidencia que pueden desencadenar una alerta, incluidos los scripts de la Interfaz de examen antimalware (AMSI), los eventos de Instrumental de administración de Windows (WMI) o las tareas programadas.

Para establecer varias condiciones de regla, seleccione Agregar filtro y usar AND, OR y opciones de agrupación para definir las relaciones entre los varios tipos de evidencia que desencadenan la alerta. Las propiedades de evidencia adicionales se rellenan automáticamente como un nuevo subgrupo, donde puede definir los valores de la condición. Los valores de condición no distinguen mayúsculas de minúsculas y algunas propiedades admiten caracteres comodín.

En el área Acción del panel Ajustar alerta , seleccione la acción pertinente que desea que realice la regla, Ocultar alerta o Resolver alerta.

Escriba un nombre significativo para la alerta y un comentario para describir la alerta y, a continuación, seleccione Guardar.

Nota:

El título de la alerta (Nombre) se basa en el tipo de alerta (IoaDefinitionId), que decide el título de la alerta. Dos alertas que tienen el mismo tipo de alerta pueden cambiar a un título de alerta diferente.

Resolución de una alerta

Una vez que haya terminado de analizar una alerta y se pueda resolver, vaya al panel Administrar alerta para la alerta o alertas similares, marque el estado como Resuelto y clasifique como Un verdadero positivo con un tipo de amenaza, una actividad informativa y esperada con un tipo de actividad o un Falso positivo.

La clasificación de alertas ayuda a Microsoft Defender XDR a mejorar su calidad de detección.

Uso de Power Automate para evaluar las alertas

Los equipos de operaciones de seguridad modernas (SecOps) necesitan automatización para funcionar de forma eficaz. Para centrarse en la búsqueda e investigación de amenazas reales, los equipos de SecOps usan Power Automate para evaluar la lista de alertas y eliminar las que no son amenazas.

Criterios para resolver alertas

- El usuario tiene el mensaje fuera de la oficina activado

- El usuario no está etiquetado como de alto riesgo

Si ambos son true, SecOps marca la alerta como viaje legítimo y la resuelve. Una notificación se publica en Microsoft Teams una vez resuelta la alerta.

Conexión de Power Automate a Microsoft Defender for Cloud Apps

Para crear la automatización, necesitará un token de API para poder conectar Power Automate a Microsoft Defender for Cloud Apps.

Abra Microsoft Defender y seleccione Configuración> Token deAPI deCloud Apps> y, a continuación, seleccione Agregar token en la pestaña Tokens de API.

Proporcione un nombre para el token y, a continuación, seleccione Generar. Guarde el token, ya que lo necesitará más adelante.

Creación de un flujo automatizado

Vea este breve vídeo para obtener información sobre cómo funciona la automatización de forma eficaz para crear un flujo de trabajo fluido y cómo conectar Power Automate a Defender for Cloud Apps.

Siguientes pasos

Según sea necesario para incidentes en proceso, continúe con la investigación.

Vea también

- Información general sobre incidentes

- Administrar incidentes

- Investigar incidentes

- Investigación de alertas de prevención de pérdida de datos en Defender

- Protección de Microsoft Entra ID

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Tech Community: Tech Community de Microsoft Defender XDR.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de