Integración de Jamf Mobile Threat Protection con Intune

Complete los pasos siguientes para integrar la solución Jamf Mobile Threat Defense con Intune.

Antes de empezar

Antes de iniciar el proceso para integrar Jamf con Intune, asegúrese de que cumple los siguientes requisitos previos:

Suscripción al plan 1 de Microsoft Intune

Credenciales de administrador de Microsoft Entra y rol asignado que puede conceder los permisos siguientes:

- Iniciar sesión y leer el perfil del usuario

- Obtener acceso al directorio con el usuario que tiene la sesión iniciada

- Leer datos del directorio

- Enviar información de riesgo del dispositivo a Intune

Una suscripción válida a Jamf Security Cloud

- Cuenta de administrador con privilegios de superadministrador

Información general de la integración

Habilitar la integración de Mobile Threat Defense entre Jamf e Intune implica lo siguiente:

- Habilitación del servicio UEM Connect de Jamf para sincronizar información con Azure e Intune. La sincronización incluye metadatos de administración de ciclo de vida (LCM) de usuario y dispositivo, junto con el nivel de amenaza del dispositivo Mobile Threat Defense (MTD).

- Cree perfiles de activación en Jamf para definir el comportamiento de inscripción de dispositivos.

- Implemente la aplicación Jamf Trust en dispositivos iOS y Android administrados.

- Configure Jamf para el autoservicio de usuario final mediante MAM en dispositivos iOS y Android.

Configuración de la integración de Jamf Mobile Threat Defense

La configuración de la integración entre Jamf e Intune no requiere soporte técnico del personal de Jamf y se puede realizar fácilmente en cuestión de minutos.

Habilitación de la compatibilidad con Jamf en Intune

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Administración de inquilinos>Conectores y tokens>Mobile Threat Defense>Agregar.

En la página Agregar conector , use la lista desplegable y seleccione Jamf. Después seleccione Crear.

En el panel Mobile Threat Defense, seleccione Jamf MTD Connector en la lista de conectores para abrir el panel Editar conector . Seleccione Abrir la consola de administración de Jamf para abrir Jamf Security Cloud Portal e iniciar sesión.

En el portal de Jamf Security Cloud, vaya a Integración de UEM de Integraciones >y seleccione la pestaña UEM Connect. Use la lista desplegable Proveedor de EMM y seleccione Microsoft Intune.

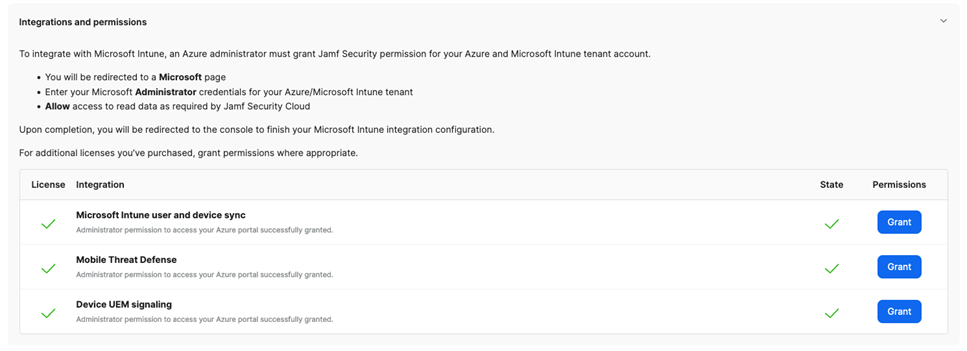

Se le presenta una pantalla similar a la siguiente imagen, que indica las concesiones de permisos necesarias para completar la integración:

Junto a Sincronización de usuarios y dispositivos de Microsoft Intune, seleccione el botón Conceder para iniciar el proceso con el fin de proporcionar consentimiento a Jamf para realizar funciones de administración de ciclo de vida (LCM) con Azure e Intune.

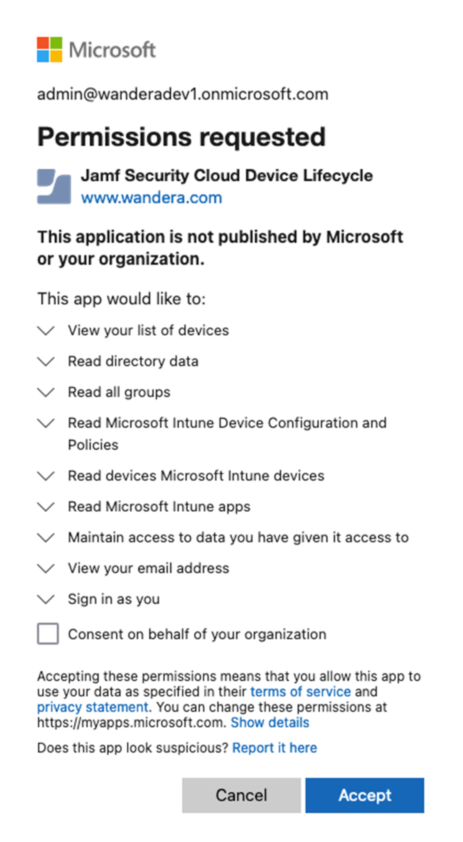

Cuando se le solicite, seleccione o escriba sus credenciales de administrador de Azure. Revise los permisos solicitados y, después, active la casilla para dar su consentimiento en nombre de su organización. Por último, seleccione Aceptar para autorizar la integración de LCM.

Se le devuelve automáticamente al portal de Jamf Security Cloud. Si la autorización se realizó correctamente, hay una marca de graduación verde junto al botón Conceder.

Repita el proceso de consentimiento para las integraciones restantes de la lista haciendo clic en los botones de concesión correspondientes hasta que tenga marcas de verificación verdes junto a cada una.

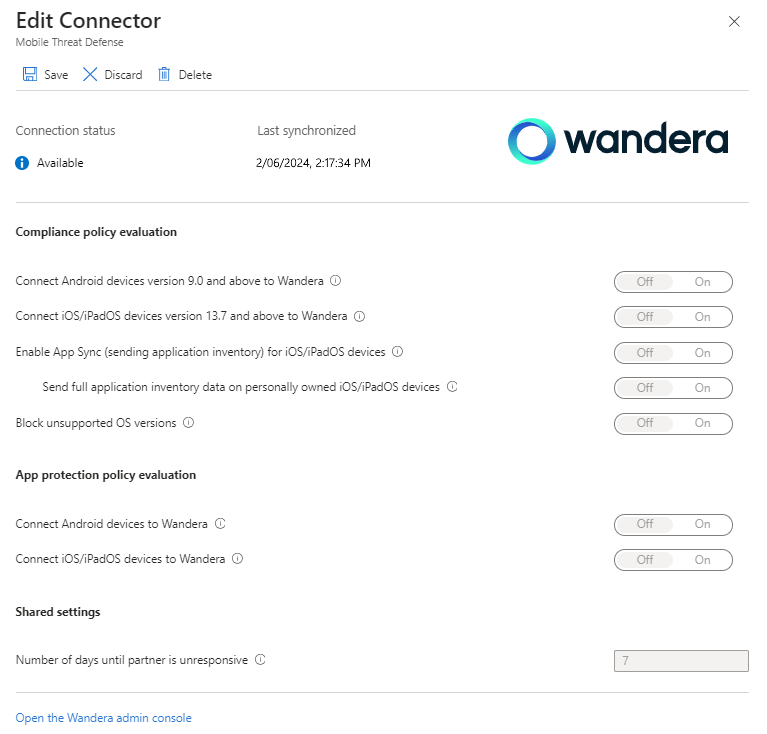

Vuelva al Centro de administración de Intune y reanude la edición de MTD Connector. Active todos los conmutadores disponibles y guarde la configuración.

Intune y Jamf ahora están conectados.

Creación de perfiles de activación en Jamf

Las implementaciones basadas en Intune se facilitan mediante los perfiles de activación de Jamf definidos en Jamf Security Cloud Portal. Cada perfil de activación define opciones de configuración específicas, como los requisitos de autenticación, las capacidades del servicio y la pertenencia inicial al grupo.

Después de crear un perfil de activación en Jamf, se asigna a los usuarios y dispositivos de Intune. Aunque un perfil de activación es universal entre plataformas de dispositivos y estrategias de administración, los pasos siguientes definen cómo configurar Intune en función de estas diferencias.

En los pasos que se indican aquí se supone que ha creado un perfil de activación en Jamf que le gustaría implementar a través de Intune en los dispositivos de destino. Para obtener más información sobre cómo crear y usar perfiles de activación de Jamf, consulte Perfiles de activación en la documentación de seguridad de Jamf.

Nota:

Al crear perfiles de activación para la implementación a través de Intune, asegúrese de establecer El usuario asociado en la opción Microsoft Entra autenticada por el proveedor > de identidades para obtener la máxima seguridad, compatibilidad multiplataforma y una experiencia de usuario final simplificada.

Implementación de Jamf over-the-Air en dispositivos administrados por MDM

En el caso de los dispositivos iOS y Android que administra con Intune, Jamf puede implementar de forma inalámbrica para activaciones rápidas basadas en inserción. Asegúrese de que ya ha creado los perfiles de activación que necesita antes de continuar con esta sección. La implementación de Jamf en dispositivos administrados implica lo siguiente:

- Agregar perfiles de configuración de Jamf a Intune y asignarlos a dispositivos de destino.

- Agregar la aplicación de confianza jamf y las configuraciones de aplicación correspondientes a Intune y asignar a los dispositivos de destino.

Configuración e implementación de perfiles de configuración de iOS

En esta sección, descargará los archivos de configuración de dispositivos iOS necesarios y, a continuación, los entregará por vía inalámbrica a través de MDM en los dispositivos administrados de Intune.

En Jamf Security Cloud Portal, vaya al perfil de activación que desea implementar (Activaciones de dispositivos>) y, a continuación, seleccione la pestaña >Estrategias de implementacióndispositivos administrados de>Microsoft Intune.

Expanda las secciones Apple iOS Supervised (Supervisado) o Apple iOS Unsupervised (No supervisado), en función de la configuración de su flota de dispositivos.

Descargue el perfil de configuración proporcionado y prepárese para cargarlos en un paso posterior.

Abra el Centro de administración de Microsoft Intune y vaya a Dispositivos > perfiles de configuración de iOS/iPadOS>. Seleccione Crear>nueva directiva.

En el panel que aparece, en Plataforma , seleccione iOS/iPadOS y, en Tipo de perfil , seleccione Plantilla y, a continuación, Personalizado. Luego, seleccione Crear.

En el campo Nombre , proporcione un título descriptivo para la configuración, lo que idealmente coincide con lo que ha denominado perfil de activación en Jamf Security Cloud Portal. Un nombre coincidente ayudará a facilitar la referencia cruzada en el futuro. Si lo prefiere, también puede proporcionar el código de perfil de activación. Se recomienda agregar un sufijo al nombre para indicar si la configuración es para dispositivos supervisados o no supervisados.

Opcionalmente, puede proporcionar una Descripción en la que informe a los demás administradores sobre el propósito y el uso de la configuración. Seleccione Siguiente.

En la página Configuración , en Archivo de perfil de configuración, especifique o vaya al perfil de configuración descargado que corresponde al perfil de activación descargado en el paso 3. Preste atención para seleccionar el perfil supervisado o no supervisado adecuado, en caso de haber descargado ambos. Seleccione Siguiente.

Asigne el perfil de configuración a grupos de usuarios o dispositivos que deben tener instalado Jamf. Se recomienda comenzar con un grupo de prueba y expandirlo después validar que las activaciones funcionan correctamente. Seleccione Siguiente.

Revise la configuración para la edición de corrección según sea necesario y, a continuación, seleccione Crear para crear e implementar el perfil de configuración.

Nota:

Jamf ofrece un perfil de implementación mejorado para dispositivos iOS supervisados. Si tiene una flota mixta de dispositivos supervisados y no supervisados, repita los pasos anteriores para el otro tipo de perfil según sea necesario. Estos mismos pasos deben seguirse para todos los perfiles de activación futuros que se vayan a implementar a través de Intune. Póngase en contacto con el soporte técnico de Jamf si tiene una flota mixta de dispositivos iOS supervisados y no supervisados y necesita ayuda con las asignaciones de directivas basadas en modo supervisado.

Implementación de Jamf en dispositivos no inscritos con aplicaciones administradas de MAM

En el caso de los dispositivos no inscritos con aplicaciones administradas mam, Jamf usa una experiencia de incorporación integrada basada en autenticación para activar y proteger los datos de la empresa dentro de aplicaciones administradas por MAM.

En las secciones siguientes se describe cómo configurar Jamf e Intune para permitir que los usuarios finales activen Jamf sin problemas antes de poder acceder a los datos de la empresa.

Configuración del aprovisionamiento de dispositivos de Azure en un perfil de activación de Jamf

Los perfiles de activación que se van a usar con MAM deben tener el usuario asociado establecido en la opción Autenticado por proveedor de identidades > Microsoft Entra.

En el portal de Jamf Security Cloud, seleccione uno existente o cree un nuevo perfil de activación que los dispositivos no inscritos con aplicaciones administradas MAM usen durante la inscripción en Activaciones de dispositivos > .

Seleccione la pestaña Aprovisionamiento basado en identidades y desplácese hasta la sección Microsoft.

Seleccione alternar para el perfil de activación que desea usar, que abre la ventana Agregar aprovisionamiento automático al perfil de activación .

Elija confirmar la selección actual de la opción Todos (cualquier grupo) o seleccione Grupos específicos y, a continuación, agregue identificadores de grupo para limitar las activaciones de usuario solo a esos grupos.

- Si se definen uno o varios identificadores de grupo , un usuario que activa MAM debe ser miembro de al menos uno de los grupos especificados para activar mediante este perfil de activación.

- Puede configurar varios perfiles de activación para el mismo identificador de inquilino de Azure, con cada uno con un identificador de grupo diferente. El uso de identificadores de grupo diferentes le permite inscribir dispositivos en Jamf en función de la pertenencia a grupos de Azure, lo que permite funcionalidades diferenciadas por grupo en el momento de la activación.

- Puede configurar un único perfil de activación "predeterminado" que no especifique ningún identificador de grupo. Este grupo actúa como un elemento catch-all para todas las activaciones en las que el usuario autenticado no es miembro de un grupo con una asociación a otro perfil de activación.

Seleccione Guardar en la esquina superior derecha de la página.

Pasos siguientes

- Con los perfiles de activación de Jamf cargados en jamf Security Cloud Portal, cree aplicaciones cliente en Intune para implementar la aplicación Jamf Trust en dispositivos Android e iOS/iPadOS. La configuración de la aplicación Jamf proporciona una funcionalidad esencial para complementar los perfiles de configuración de dispositivos que se insertan en los dispositivos y se recomienda para todas las implementaciones. Consulte Agregar aplicaciones MTD para ver los procedimientos y los detalles personalizados específicos de las aplicaciones jamf.

- Con Jamf integrado con Intune, puede ajustar la configuración, ver informes e implementar de forma más amplia en toda la flota de dispositivos móviles. Para obtener guías de configuración detalladas, consulte la Guía de introducción del Centro de soporte técnico en la documentación de Jamf.