Habilitar el conector Mobile Threat Defense en Intune

Durante la configuración de Mobile Threat Defense (MTD), debería haber creado una directiva para clasificar amenazas en la consola de asociados de Mobile Threat Defense y haber creado una directiva de cumplimiento de dispositivos relacionada en Microsoft Intune. Si ya ha configurado el conector de Intune en la consola de asociados de MTD, ahora puede habilitar la conexión MTD para la aplicación de asociado de MTD.

Se aplica a:

- Todos los asociados de Intune Mobile Threat Defense.

Para habilitar el conector Mobile Threat Defense

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Administración de inquilinos>Conectores y tokens>Defensa contra amenazas móviles. Para configurar una integración con un proveedor de Mobile Threat Defense de terceros, a su cuenta se le debe asignar el rol de administrador integrado endpoint Security Manager para Intune o tener asignado un rol personalizado que incluya los derechos de lectura y modificación para el permiso Intune Mobile Threat Defense .

En el panel Mobile Threat Defense, seleccione Agregar.

Para que el conector de Mobile Threat Defense se configure, seleccione la solución de asociado de MTD en la lista desplegable.

Nota:

A partir de la versión de servicio de Intune de agosto de 2023 (2308), las directivas clásicas de acceso condicional (CA) ya no se crean para el conector de Microsoft Defender para punto de conexión . A partir de la versión de servicio de Intune de abril de 2024 (2404), las directivas de CA clásicas ya no son necesarias para los conectores de Mobile Threat Defense de terceros. Si el inquilino tiene una directiva de CA clásica que se creó anteriormente para la integración con Microsoft Defender para punto de conexión o conectores de Mobile Threat Defense de terceros, se puede eliminar.

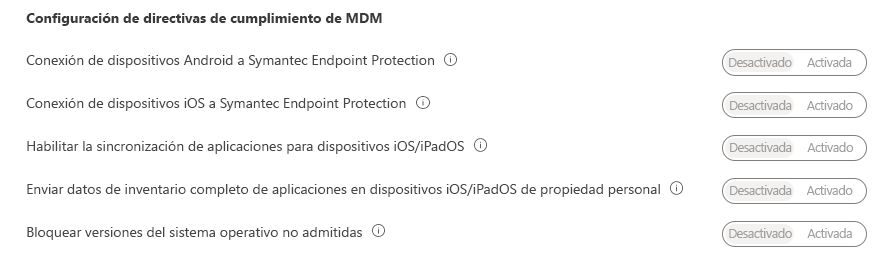

Habilite las opciones de alternancia de acuerdo con los requisitos de su organización. Las opciones de alternancia visibles pueden variar en función del asociado de MTD. Por ejemplo, en la imagen siguiente se muestran las opciones disponibles para Symantec Endpoint Protection:

Opciones de alternancia de Mobile Threat Defense

Nota:

Asegúrese de que la entidad de MDM del inquilino está establecida en Intune para ver la lista completa de opciones de alternancia.

Las opciones disponibles para los conectores se dividen en tres categorías. Cuando un asociado no admite una categoría, esa categoría no está disponible:

- Evaluación de directivas de cumplimiento

- Evaluación de directivas de protección de aplicaciones

- Configuración compartida

Habilite los alternadores para las opciones que requiere su organización.

Evaluación de directivas de cumplimiento

Conectar versiones> compatibles con la versión< de dispositivos Android y versiones posteriores al< nombre> de asociado de MTD: al habilitar esta opción, las directivas de cumplimiento que usan la regla Nivel de amenaza de dispositivo para dispositivos Android (en versiones del sistema operativo compatibles) evalúan los dispositivos, incluidos los datos de este conector.

Conexión de versiones> compatibles de dispositivos< iOS/iPadOS y versiones posteriores al <nombre> de asociado de MTD: al habilitar esta opción, las directivas de cumplimiento que usan la regla Nivel de amenaza de dispositivo para dispositivos iOS/iPadOS (en versiones de sos compatibles) evalúan los dispositivos, incluidos los datos de este conector.

Habilitar la sincronización de aplicaciones de dispositivos iOS: permite que este asociado de Mobile Threat Defense solicite los metadatos de las aplicaciones iOS a Intune para usarlos con el fin de analizar las amenazas. Este dispositivo iOS debe ser un dispositivo inscrito en MDM y proporciona datos actualizados de la aplicación durante la comprobación del dispositivo. Puede encontrar las frecuencias de sincronización de directivas de Intune estándar en Tiempos de ciclo de actualización.

Nota:

Los datos de App Sync se envían a los asociados de Mobile Threat Defense en un intervalo basado en la protección del dispositivo y no deben confundirse con el intervalo de actualización del informe Aplicaciones detectadas.

Enviar datos de inventario de aplicaciones completos en dispositivos iOS/iPadOS de propiedad personal: esta configuración controla los datos de inventario de aplicaciones que Intune comparte con este asociado de Mobile Threat Defense. Los datos se comparten cuando el asociado sincroniza los datos de la aplicación y solicita la lista de inventario de aplicaciones.

Seleccione una de las opciones siguientes:

- Activado: permite que este partner de Mobile Threat Defense solicite una lista de aplicaciones de iOS/iPadOS de Intune para dispositivos iOS/iPadOS de propiedad personal. Esta lista incluye aplicaciones no administradas (que no se implementan a través de Intune) y aplicaciones que se implementaron a través de Intune.

- Desactivado: no se proporcionan al partner datos sobre aplicaciones no administradas. Intune comparte datos para las aplicaciones que se implementan a través de Intune.

Esta configuración no tiene ningún efecto en los dispositivos corporativos. Para dispositivos corporativos, Intune envía datos tanto sobre aplicaciones administradas como no administradas cuando el proveedor de MTD lo solicita.

Bloquear versiones de SO no compatibles: bloquear si el dispositivo ejecuta un sistema operativo inferior a la versión mínima compatible. Los detalles de la versión mínima admitida se compartirían en los documentos del proveedor de Mobile Threat Defense.

Evaluación de directivas de protección de aplicaciones

Conexión de dispositivos Android de <versiones compatibles con versiones> con <el nombre> del asociado MTD para la evaluación de directivas de protección de aplicaciones: al habilitar esta opción, las directivas de protección de aplicaciones que usan la regla "Nivel máximo de amenaza permitida" evalúan los dispositivos, incluidos los datos de este conector.

Conexión de versiones> compatibles con la versión< de dispositivos iOS al <nombre> de asociado de MTD para la evaluación de directivas de protección de aplicaciones: al habilitar esta opción, las directivas de protección de aplicaciones que usan la regla "Nivel máximo de amenazas permitidas" evalúan los dispositivos, incluidos los datos de este conector.

Para obtener más información sobre el uso de los conectores Mobile Threat Defense para la evaluación de directivas de Intune App Protection, consulte Configuración de Mobile Threat Defense para dispositivos no inscritos.

Configuración compartida

- Número de días hasta que el asociado no responde: número de días de inactividad antes de que Intune considere que el asociado no responde porque se pierde la conexión. Intune omite el estado de cumplimiento de los asociados de MTD que no responden.

Importante

Cuando sea posible, se recomienda agregar y asignar las aplicaciones MTD antes de crear el cumplimiento del dispositivo y las reglas de directiva de acceso condicional. Esto ayuda a garantizar que la aplicación MTD esté lista y disponible para que los usuarios finales la instalen antes de poder acceder al correo electrónico u otros recursos de empresa.

Sugerencia

Puede ver el estado de conexión y la hora de última sincronización entre Intune y el asociado de MTD en el panel Mobile Threat Defense.

Siguientes pasos

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de